|

Опрос

|

реклама

Быстрый переход

Хакеры использовали Android-шпион Landfall для слежки за пользователями смартфонов Samsung

08.11.2025 [15:16],

Владимир Фетисов

Специалисты подразделения Unit 42 компании Palo Alto Networks выявили новое шпионское ПО для Android под названием Landfall. Оно использовалось в хакерской кампании, где злоумышленники применяли уязвимость нулевого дня в смартфонах Samsung Galaxy. Впервые Landfall обнаружили в июле 2024 года.

Источник изображения: unsplash.com Исследователи установили, что атака могла происходить через специально подготовленное изображение, отправленное жертве, чаще всего через мессенджеры. Для заражения не требовались какие-либо действия со стороны пользователя. Уязвимость получила идентификатор CVE-2025-21042. Samsung уже выпустила исправление, но детали кампании не раскрывает. Определить разработчиков Landfall пока не удалось, как и оценить масштаб атаки. Однако, по данным Unit 42, цели, вероятно, находились в странах Ближнего Востока, что указывает на шпионский характер операции. Исследователи обнаружили, что часть инфраструктуры Landfall пересекается с проектом Stealth Falcon, который ранее использовался для слежки за журналистами и активистами в ОАЭ в 2012 году. Но прямой связи с конкретной группировкой это пока не подтверждает. Образцы Landfall загружали в VirusTotal пользователи из Марокко, Ирана, Ирака и Турции в течение 2024 и начале 2025 года. Вредонос позволяет собирать личные данные — фотографии, сообщения, контакты, историю звонков, отслеживать геолокацию и активировать микрофон. В коде также обнаружены упоминания различных моделей Samsung, включая серию Galaxy S22–S24 и некоторые устройства Galaxy Z. Израильский разработчик шпионского ПО Pegasus перейдёт под контроль американских инвесторов

11.10.2025 [07:41],

Владимир Фетисов

Израильские власти в ближайшее время могут потерять контроль над компанией NSO Group, являющейся разработчиком нашумевшего шпионского ПО Pegasus, которое в прошлом правительства разных стран использовали для слежки за журналистами, активистами и политическими деятелями. Группа американских инвесторов во главе с голливудским продюсером Робертом Саймондсом (Robert Simonds) близка к покупке стартапа в рамках сделки, оцениваемой в десятки миллионов долларов.

Источник изображения: calcalistech.com По данным источника, стороны уже успели договориться, но для завершения сделки потребуется получить разрешение со стороны Израильского агентства по контролю за оборонным экспортом (DECA), входящего в состав Министерства обороны страны. Из-за это для завершения сделки может потребоваться больше времени, поскольку ведомству оно понадобится для изучения всех деталей. С марта 2023 года акции NSO Group принадлежат люксембургской холдинговой компании, которая находится в собственности основателя стартапа Омри Лави (Omri Lavie). Консорциум кредиторов компании, который вложил около $500 млн для выкупа акций NSO у фонда прямых инвестиций Francisco Partners, передал права собственности Лави после реструктуризации. Вскоре после передачи прав Роберт Саймондс вошёл в совет директоров холдинговой компании. Он уже пытался приобрести NSO в июне 2023 года, но эта попытка провалилась, после чего Саймондс покинул совет директоров. Теперь же ему удалось заключить сделку по покупке NSO. Детали соглашения неизвестны, но ожидается, что оно будет включать в себя списание долга NSO в размере около $500 млн. После заключения сделки Омри Лави покинет компанию. Второй соучредитель NSO Шалев Хулио (Shalev Hulio) ушёл из NSO более двух лет назад. За два года нахождения у руля компании Лави сумел завершить переломный процесс, который вывел NSO из многолетнего кризиса, последовавшего за включением стартапа в чёрный список Министерства торговли США в 2021 году. По данным источника, компания не только перестала нести убытки, но и вышла на небольшую прибыльность, что сделало её более привлекательной для инвесторов. Для завершения сделки по приобретению NSO также потребуется одобрение со стороны Комиссии по ценным бумагам и биржам (SEC) США. Однако процесс рассмотрения соглашения может быть осложнён из-за прошлых деловых связей Саймондса с Китаем. В 2012 году он основал компанию STX Entertainment и получил инвестиции от китайского фонда Hony Capital, который контролирует Legend Holdings, являющаяся материнской компанией Lenovo. В 2016 году к числу инвесторов STX присоединились Tencent и гонконгская PCCW. Три года спустя TPG и Hony Capital возглавили очередной раунд финансирования STX на сумму в $700 млн. Шпионское ПО ClayRat атаковало российских пользователей Android через поддельные приложения WhatsApp и TikTok

10.10.2025 [19:00],

Сергей Сурабекянц

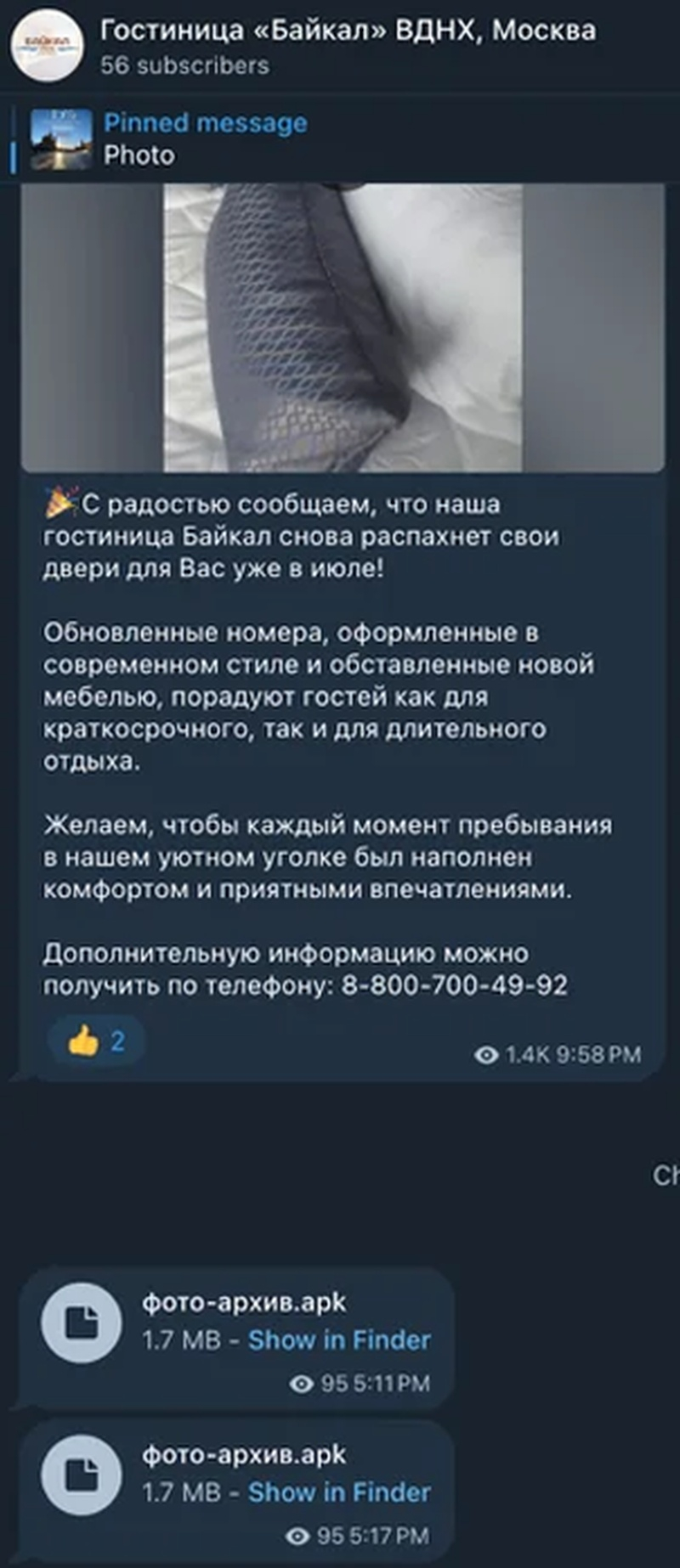

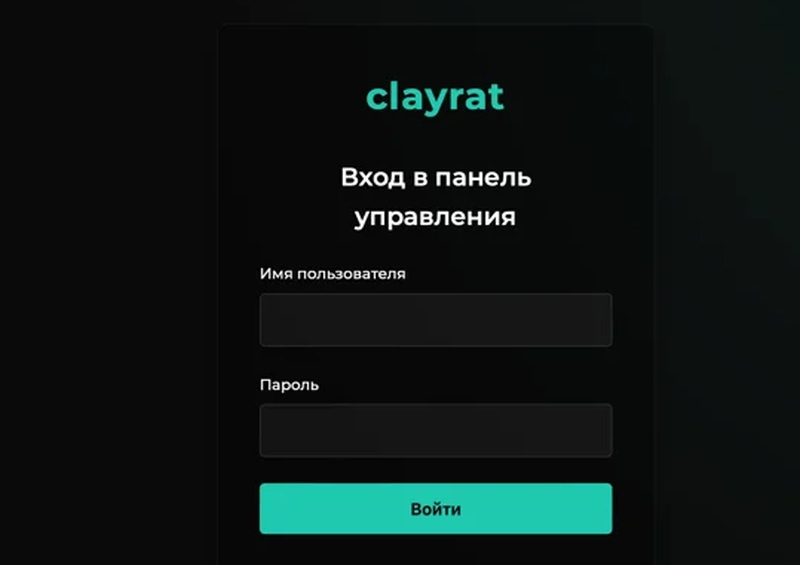

Исследователи безопасности из компании zLabs сообщили о бурном распространении ClayRat — шпионского ПО для Android, нацеленного в первую очередь на российских пользователей. ClayRat маскируется под популярные приложения, такие как WhatsApp, TikTok и YouTube, и использует для своего «продвижения» каналы Telegram, фишинговые сайты и SMS-рассылки.

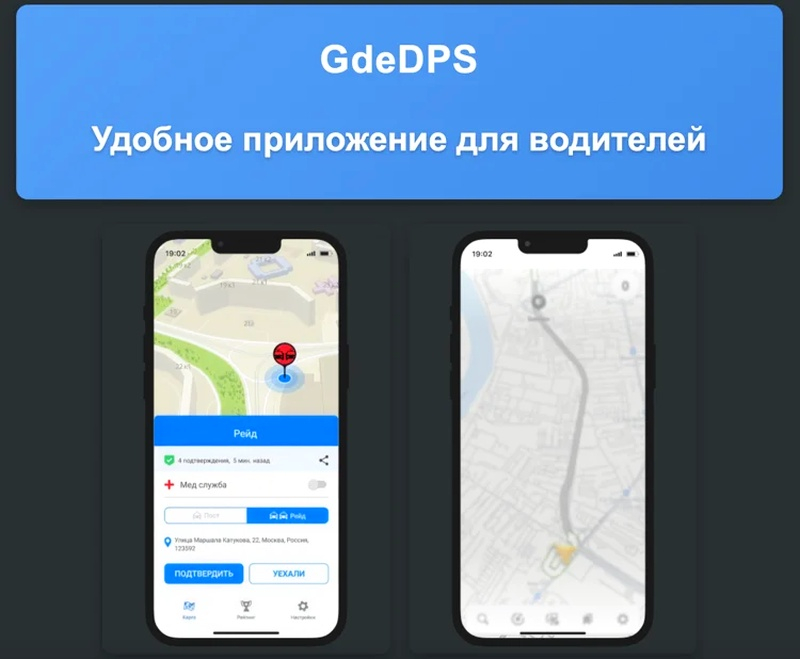

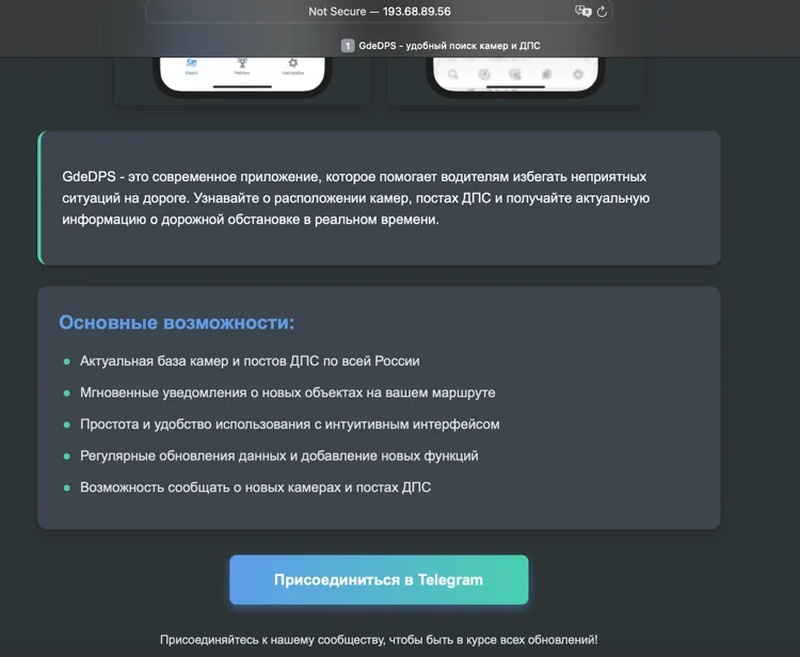

Источник изображения: unsplash.com ClayRat распространяется посредством тщательно спланированного сочетания социальной инженерии и обмана, призванного эксплуатировать доверие и удобство пользователей. Вредоносное ПО активно использует каналы Telegram и фишинговые сайты, выдающие себя за известные сервисы и приложения. В нескольких наблюдаемых случаях злоумышленники регистрировали домены, которые очень точно имитируют страницы легитимных сервисов, например, поддельную целевую страницу GdeDPS.

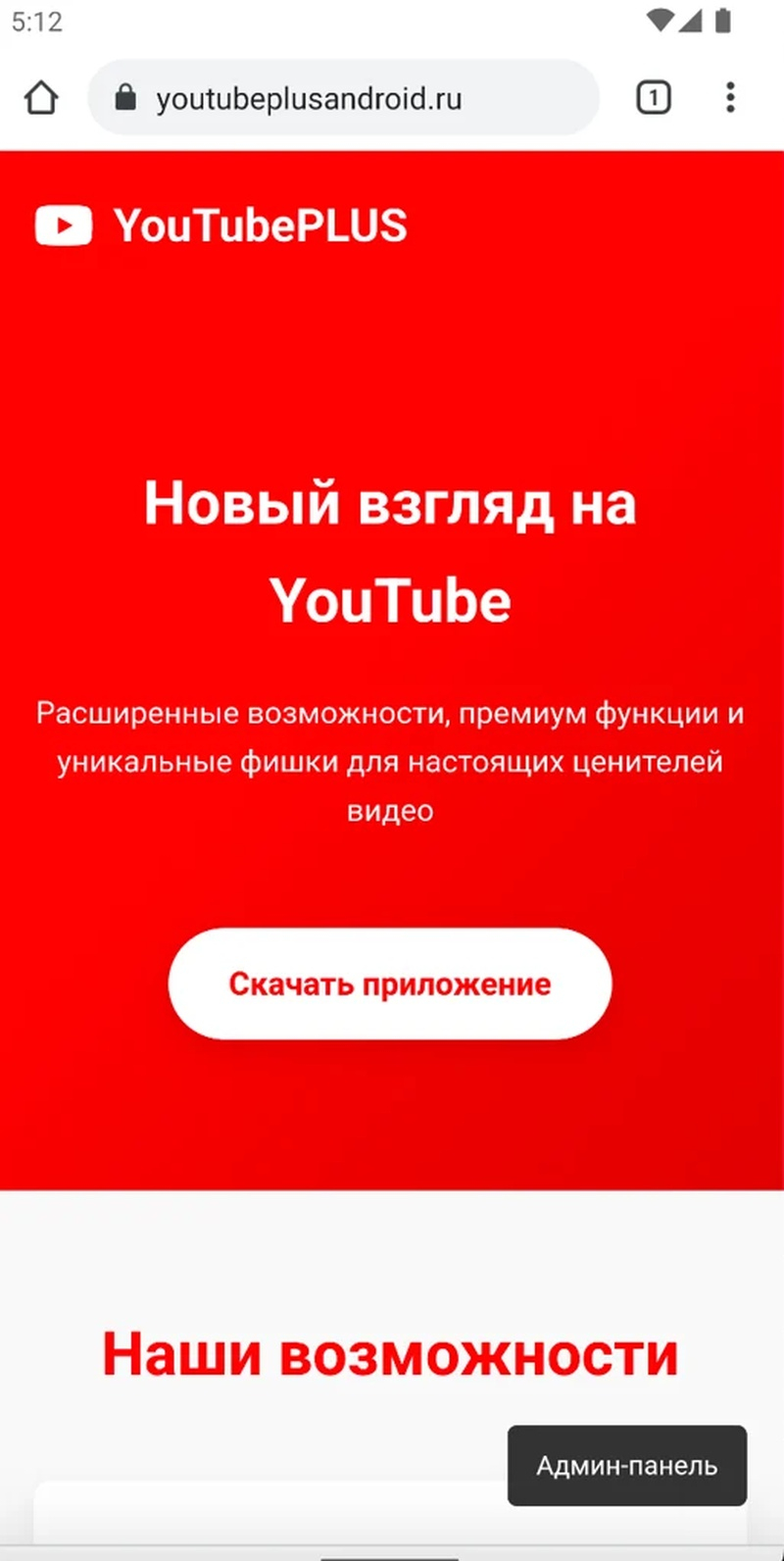

Источник изображений: zimperium.com С этих сайтов-двойников посетители перенаправляются на каналы Telegram, где размещены ссылки на вредоносный APK-файл с искусственно завышенным количеством загрузок и массой поддельных отзывов. Для повышения успешности установки вредоносное ПО часто сопровождается простыми пошаговыми инструкциями, побуждающими пользователей обходить встроенные предупреждения безопасности Android.  Злоумышленники используют множество поддельных порталов, имитирующих популярные приложения, например, сайт в стиле YouTube Plus, где размещают APK-файлы, замаскированные под легитимные обновления или дополнения к функциям. Эти сайты представляют качественную имитацию официальных порталов, а размещённые на них инструкции предлагают пользователям включить на устройстве установку из неизвестных источников.  «Чтобы обойти ограничения платформы и дополнительные сложности, появившиеся в новых версиях Android, некоторые образцы ClayRat действуют как дропперы: видимое приложение представляет собой просто облегчённый установщик, отображающий поддельный экран обновления Play Store, в то время как фактическая зашифрованная полезная нагрузка скрыта в ресурсах приложения, — пояснили исследователи. — Этот метод установки, основанный на сеансе, снижает предполагаемый риск и увеличивает вероятность того, что посещение веб-страницы приведёт к установке шпионского ПО».  После активации шпионское ПО может похищать SMS-сообщения, журналы вызовов, уведомления и информацию об устройстве, делать фотографии фронтальной камерой и даже отправлять SMS-сообщения или совершать звонки непосредственно с устройства жертвы. ClayRat также агрессивно распространяется, рассылая вредоносные ссылки всем контактам в телефонной книге жертвы, фактически превращая каждое заражённое устройство в центр распространения вредоносного ПО без создания новой инфраструктуры. Исследователи за последние 90 дней обнаружили не менее 600 образцов и 50 дропперов, причём каждая последующая итерация включала новые уровни обфускации, чтобы обойти попытки обнаружения и оставаться на шаг впереди систем безопасности. Название вредоносной программы отсылает к панели управления, которую можно использовать для удалённого управления заражёнными устройствами.  ClayRat представляет собой серьёзную угрозу не только благодаря своим возможностям слежки, но и способности автоматически превращать заражённое устройство в узел распространения, что позволяет злоумышленникам быстро расширять своё присутствие без какого-либо ручного вмешательства. Intel сократит опенсорсные разработки, потому что ими бессовестно пользуются конкуренты

10.10.2025 [13:55],

Алексей Разин

На протяжении многих лет корпорация Intel уделяла достаточно внимания поддержке экосистемы ПО с открытым исходным кодом, поскольку исторически её x86-совместимые процессоры имели большое распространение. Действующее руководство Intel склоняется к мысли, что далее в этой сфере следует соблюдать баланс интересов и не давать равные возможности конкурентам компании.

Источник изображения: Intel Это становится понятно, как отмечает The Register, из слов главы серверного бизнеса Intel Кеворка Кечичяна (Kevork Kechichian), которые прозвучали во время мероприятия для прессы и аналитиков, устроенного компанией на прошлой неделе в Аризоне. «Мы должны найти баланс, при котором могли бы использовать это преимущество для Intel, но не давать возможность всем прочим схватить это и убежать», — заявил представитель компании. Другими словами, Intel не хочет поддерживать своих конкурентов, давая им дополнительные возможности за свой счёт. При этом Кечичян подчеркнул, что у Intel нет намерений прекратить поддержку сообщества в сфере ПО с открытым исходным кодом: «У нас нет намерений когда-либо забросить открытый исходный код. Есть много людей, которые получают выгоду от существенных инвестиций, которые Intel делает в эту сферу, — подчеркнул представитель компании. — Мы просто должны понять, как можем получить из этого больше, чем кто-либо другой за счёт наших инвестиций». Компания, по его словам, будет много внимания уделять поддержке открытого исходного кода, но важно не только усилить сообщества, которые поддерживались десятилетиями, но и выделить уникальные сильные стороны Intel. Принцип свободного доступа к программным разработкам Intel позволяет конкурентам на базе её решений создавать собственные более совершенные библиотеки. При этом остаётся загадкой, каким образом Intel может ограничить конкурентов в подобных возможностях. Возможно, часть программного кода компания сохранит закрытой. Например, в составе библиотек OneMKL код низкого уровня остаётся закрытым, тогда как интерфейсы верхнего уровня открыты для использования сторонними разработчиками. Продукция конкурентов с программным обеспечением Intel может работать хуже, чем с процессорами этой марки. В конце концов, ситуация с поддержкой сообщества Open Source может ухудшиться хотя бы в силу массовых сокращений инженеров Intel. «Недостающая подушка безопасности»: в «Google Диск» встроили ИИ-защиту от программ-вымогателей

30.09.2025 [21:37],

Анжелла Марина

Компания Google представила новую систему защиты от программ-вымогателей в сервисе облачного хранения «Google Диск» для настольных компьютеров. Она основана на искусственном интеллекте (ИИ) и способна в режиме реального времени останавливать синхронизацию заражённых файлов с облаком.

Источник изображения: Joshua Koblin/Unsplash Система предназначена для дополнения традиционного антивирусного ПО и использует ИИ-модель, обученную на миллионах файлов, зашифрованных различными штаммами программ-вымогателей (Ransomware), каждый из которых может иметь свои уникальные характеристики и методы атак. Как пояснил менеджер по продукту Google Workspace Джейсон Джеймс (Jason James), ключевым преимуществом новой защиты является способность быстро выявлять подозрительную активность и немедленно блокировать взаимодействие с облаком, минимизируя ущерб. Как отмечает Wired, для корпоративных клиентов Google Workspace это особенно важно, так как инструмент защищает файлы любого формата, хранящиеся в Drive, и позволяет легко восстанавливать данные, повреждённые вредоносным ПО. Разработка выполнена командой, отвечающей за базовые антивирусные технологии Google, и интегрирована с уже существующими средствами мониторинга вредоносного ПО в «Диске», браузере Chrome и почте Gmail. По словам Джеймса, главная ценность решения заключается в сочетании обнаружения поведения программ-вымогателей с помощью ИИ с немедленной защитой пользовательских данных и созданием «недостающей подушки безопасности». Тем не менее функция имеет существенные ограничения, так как актуальна лишь для настольных компьютеров. Кроме того, она действует только в рамках экосистемы «Google Диска» и не защищает файлы, хранящиеся вне этого сервиса. Аналогичные механизмы защиты от вымогателей уже внедрены в облачные сервисы Microsoft OneDrive и Dropbox, однако ни одно из существующих решений пока не является универсальным средством против подобной угрозы. «Скачок в области открытого кодирования видео» — видеокодек AV2 выйдет к концу года

16.09.2025 [20:22],

Сергей Сурабекянц

Спустя десятилетие после своего основания и 7 лет после выпуска открытого видеокодека AV1, Альянс за открытые медиа (Alliance for Open Media, AOMedia) объявил о скором выходе видеокодека нового поколения AV2. Альянс назвал его «основополагающим элементом» своего будущего технологического стека. AV2 должен составить серьёзную конкуренцию кодеку VVC, преемнику широко распространённого HEVC.

Источник изображения: unsplash.com AOMedia объединяет таких крупных игроков отрасли, как Amazon, AMD, Apple, Disney, Google, Intel, LG, Meta✴✴, Microsoft, Nvidia и Samsung. В 2018 году разработчики AOMedia выпустили видеокодек AV1 в качестве бесплатной альтернативы кодеку HEVC. Однако HEVC остаётся доминирующим кодеком для 4K- и HDR-контента, несмотря на то, что Netflix и YouTube используют AV1 для некоторых потоков. «AV2 – это скачок в области открытого кодирования видео и ответ на растущий мировой спрос на потоковое вещание, обеспечивающий значительно более высокую производительность сжатия, чем AV1. AV2 обеспечивает расширенную поддержку приложений дополненной и виртуальной реальности (AR/VR), возможность просмотра нескольких программ на разделённом экране, улучшенную обработку экранного контента и возможность работы в более широком диапазоне качества изображения. AV2 знаменует собой важную веху на пути к открытому, инновационному будущему медиатехнологий», – заявил представитель AOMedia. Альянс пока не предоставил технической информации или результатов сравнительных тестов, поэтому пользователям придётся дождаться публичного релиза продукта в конце 2025 года. По данным AOMedia, 53 % его участников планируют внедрить AV2 в течение 12 месяцев после финального релиза, а 88 % ожидают внедрения в течение двух лет. Если это будет реализовано, темпы внедрения окажутся выше, чем у AV1. Однако в конечном итоге всё будет зависеть от интеграции AV2 в телевизоры, медиаплееры, ПК, портативные устройства и другое оборудование.

Источник изображения: AOMedia «В AOMedia мы убеждены, что инновации процветают, когда они открыты, — заявил исполнительный директор AOMedia Пьер-Антони Лемьё (Pierre-Anthony Lemieux). — Наши стандарты опираются на вклад новаторов со всего мира и разрабатываются в рамках политики безвозмездного патентования, что позволяет быстрее и эффективнее предоставлять медиатехнологии нового поколения большему числу людей. Мы рады поделиться AV2 со всем миром, продолжая лидировать в формировании будущего медиа посредством открытого сотрудничества». Уловками мошенники заставили Grok распространять вредоносные ссылки

08.09.2025 [14:29],

Владимир Мироненко

При использовании ИИ-чат-бота Grok компании xAI Илона Маска (Elon Musk) следует соблюдать осторожность, поскольку попытки перехода по предлагаемым им ссылкам могут привести к заражению компьютера вредоносным ПО, сообщается в исследовании Guardio Labs, опубликованном BleepingComputer.

Источник изображения: Mariia Shalabaieva/unsplash.com Как обнаружили в Guardio Labs, киберпреступники запускают на платформе X видеорекламу с контентом для взрослых, чтобы привлечь внимание пользователей. Хакеры не публикуют вредоносную ссылку в тексте, чтобы избежать блокировки со стороны X, а скрывают её в поле метаданных «От:» под видео, которое, по-видимому, не сканируется социальной сетью на наличие вредоносных ссылок. Затем злоумышленники оставляют комментарии под видео с просьбой к Grok сообщить, откуда оно взято. В ответ Grok, проанализировав скрытое поле «От:», предоставляет полноценную ссылку на вредоносный сайт в кликабельном формате. Нажав на неё, пользователи переходят на сайт, как правило, содержащий вредоносное ПО и другие мошеннические инструменты для кражи личной информации. Так как Grok автоматически является доверенным системным аккаунтом на платформе X, его публикации повышают авторитетность, охват, SEO и репутацию ссылки, увеличивая вероятность того, что она будет показана большому количеству пользователей. Глава Guardio Labs Нати Тал (Nati Tal) назвал такую практику «гроккингом» (Grokking), отметив, что она очень эффективна, позволяя в некоторых случаях достичь миллионов показов вредоносной рекламы. Чтобы избежать проблем, Тал предлагает сканирование всех полей, блокировку скрытых ссылок и добавление функции очистки контекста в Grok, чтобы ИИ-помощник фильтровал ссылки и проверял их по спискам блокировки. Samsung готова усилить собственные разработки ИИ-моделями с открытым исходным кодом

31.08.2025 [08:25],

Алексей Разин

Сфера искусственного интеллекта развивается настолько стремительно, что не все компании могут себе позволить участвовать в этой технологической гонке, выделяя пропорциональное количество ресурсов. Samsung сочла разумным «гибридный» подход к развитию инфраструктуры ИИ, комбинируя собственные разработки с внешними языковыми моделями, использующими открытый исходный код.

Источник изображения: Unsplash, OMK На уходящей неделе Ро Тхэ Мун (Roh Tae-moon), президент подразделения Device Experience, в своём обращении к сотрудникам Samsung Electronics пояснил специфику курса компании в этой области соображениями информационной безопасности. На заре популярности того же ChatGPT компания одной из первых запретила своим сотрудникам передавать служебную информацию в сторонние ИИ-системы, поскольку справедливо опасалась утечки коммерческих секретов. Новый подход призван решить две проблемы. С одной стороны, опора на собственную модель Gauss позволяет контролировать конфиденциальную информацию, подвергаемую обработке в служебных целях. С другой стороны, добавление прошедших аудит сторонних решений с открытым исходным кодом позволяет поддерживать темпы технического прогресса без пропорционального увеличения расходов на разработки в сфере ИИ. Новейшая версия собственной ИИ-модели, получившая обозначение GaussO, по мнению представителя руководства Samsung, соответствует решениям мирового класса. Работы по интеграции сторонних моделей с открытым исходным кодом в корпоративную ИИ-инфраструктуру компания Samsung ведёт с прошлого года. Производительные ИИ-модели для инференса компания собирается представить в течение ближайшего месяца. Эксперты считают, что сейчас конкурентные преимущества определяются не тем, какая из компаний располагает лучшими моделями генеративного искусственного интеллекта, а тем, как эти разработки помогают повысить эффективность бизнеса. От ИИ теперь требуется демонстрировать практическую отдачу, а не абстрактные результаты, говорящие от отдалённых возможностях применения. Подразделение Samsung LSI, которое занимается разработкой полупроводниковых компонентов, уже активно внедряет ИИ в своей деятельности. Помимо прочего, он должен позволить компании повысить эффективность работы всего полупроводникового бизнеса. Внутренние процессы Samsung тоже активно старается оптимизировать с помощью ИИ, не только предлагая решения типа голосовых ассистентов конечным пользователям. Айтишник заложил в систему работодателя «код мести» на случай увольнения — за обрушение серверов он получил 4 года тюрьмы

26.08.2025 [16:26],

Павел Котов

Американского программиста приговорили к четырём годам тюрьмы за создание и запуск вредоносной функции, которая вывела из строя сеть компьютеров под Windows и заблокировала учётные записи сотрудников, когда его уволили.

Источник изображения: FlyD / unsplash.com Китаец по происхождению Дэвис Лу (Davis Lu), официально зарегистрированный в Хьюстоне, с 2007 по 2019 год работал в Eaton Corporation со штаб-квартирой в штате Огайо. В 2018 году, когда в компании произошла реструктуризация, и программиста понизили в должности, он, по версии следствия, внедрил в корпоративную сеть компьютеров под управлением Windows вредоносный код. Этот код запускал цикл бесконечного выполнения Java-потока, который создавал чрезмерную нагрузку на серверы компании, которая приводила к сбою систем. Лу также развернул функцию IsDLEnabledinAD («Действителен ли аккаунт Дэвиса Лу в Active Directory»), которая автоматически блокирует учётные записи всех пользователей при отключении его аккаунта в Active Directory. Программиста уволили 9 сентября 2019 года, и когда его учётную запись отключили, несколько тысяч пользователей не смогли зайти в систему. Материальный ущерб от действий Дэвиса Лу составил несколько сотен тысяч долларов, заявили в прокуратуре. Когда программисту велели вернуть ноутбук, тот удалил с него зашифрованные данные. Позже следствие обнаружило на компьютере поисковые запросы, связанные с механизмами повышения привилегий, переводами процессов в скрытый режим и быстрым удалением файлов. В этом году Дэвис Лу был признан виновным в намеренном причинении ущерба охраняемым законом компьютерам, приговорён к четырём годам лишения свободы и последующим трём годам административного надзора. Популярное VPN-расширение для Chrome уличили в создании скриншотов всех сайтов и отправке их неизвестно куда

20.08.2025 [18:22],

Сергей Сурабекянц

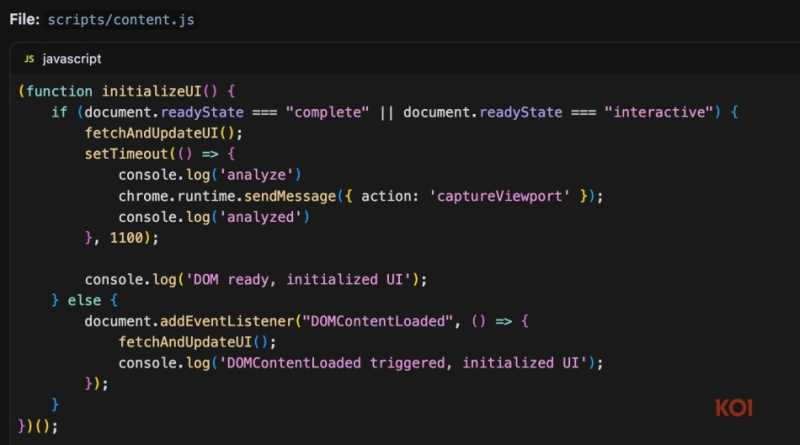

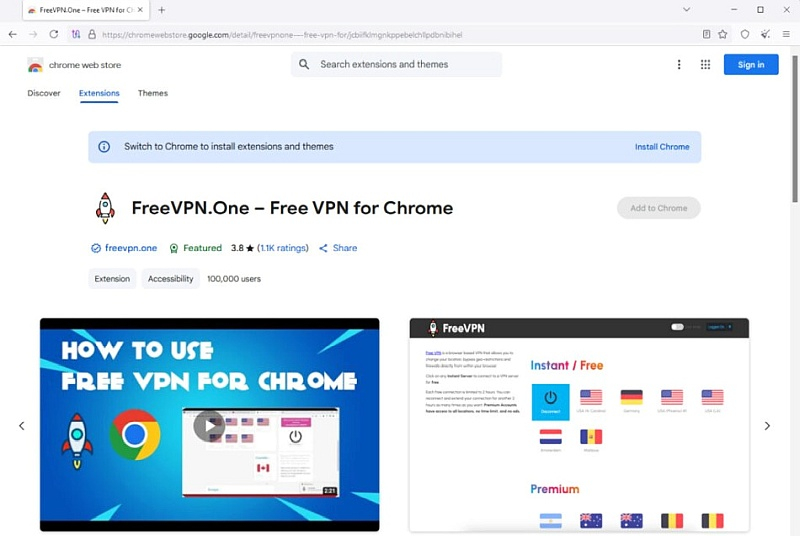

Исследователи безопасности Koi Security обнаружили шпионские функции в расширении FreeVPN.One для браузера Chrome с более чем 100 000 установок и значком «Подтверждено» в официальном магазине расширений Chrome. Дополнение уличили в том, что оно делало полноэкранные скриншоты из браузеров пользователей, перехватывало конфиденциальные данные, в том числе личные сообщения, финансовые сведения и личные фотографии, и загружало их на удалённый сервер.

Источник изображения: unsplash.com Исследователи Koi Security утверждают, что расширение FreeVPN.One бессистемно собирало данные пользователей с безопасных и популярных сайтов, включая банковские порталы и фотогалереи. Эти данные затем передавались на контролируемый злоумышленником сервер без взаимодействия с пользователем или визуального отображения. Анализ, произведённый специалистами Koi Security, показал, что механизм слежки активируется автоматически в течение нескольких секунд после загрузки любой веб-страницы. Скриншоты создаются в фоновом режиме с помощью привилегированного API chrome.tabs.captureVisibleTab() и объединяются с метаданными, включая URL-адреса страниц, идентификаторы вкладок и уникальные идентификаторы пользователей.

Скрипт, который запускается на каждой посещаемой странице и делает снимок экрана./ Источник изображений: Koi Security Встроенная функция «Обнаружение угроз с помощью ИИ» делает скриншот и отправляет его на сервер разработчика до того, как пользователь взаимодействует с этой функцией, превращая её пользовательский интерфейс в обманку. Кроме того, в последней версии расширения v3.1.4 было добавлено шифрование AES-256-GCM с RSA-обёрткой ключей для сокрытия украденных данных, что затрудняет их обнаружение и анализ с помощью инструментов сетевого мониторинга. Исследователи представили хронологию развития расширения FreeVPN.One, превратившегося в инструмент шпионажа:

Разработчик отвергает обвинения — по его словам, функция фонового создания скриншотов является частью «сканирования безопасности», предназначенного для обнаружения угроз. Он заявил, что скриншоты не сохраняются, а лишь анализируются инструментами искусственного интеллекта, однако не предоставил проверяемого способа подтвердить это. По данным Koi Security, дальнейшая проверка издателя расширения не подтвердила его легитимность. Домен, связанный с контактным адресом электронной почты разработчика, ведёт на страницу, лишённую какой-либо вменяемой информации или прозрачности. Сообщается, что после первоначального ответа на вопросы Koi Security разработчик прекратил общение с исследователями. Расширение FreeVPN.One всё ещё доступно в интернет-магазине Chrome, сохраняя верифицированный статус.

Расширение в интернет-магазине Chrome Трудно однозначно сказать, присутствовал ли в действиях разработчика злой умысел, или он просто пытался таким рискованным способом реализовать систему безопасности. В любом случае, пользователям, загрузившим это расширение, рекомендуется удалить его из браузера и сменить пароли для всех посещённых сервисов. Хакеры научились обходить защиту Microsoft Defender для загрузки вымогательского ПО на любые ПК с Windows

08.08.2025 [12:26],

Владимир Фетисов

Работающая в сфере информационной безопасности компания GuidePoint Security выпустила предупреждение, в котором говорится, что хакеры научились обходить защиту Microsoft Defender с целью установки и развёртывания вымогательского программного обеспечения Akira. Для этого они используют уязвимость одного из легитимных драйверов.

Источник изображения: Towfiqu barbhuiya / Unsplash Речь идёт о драйвере rwdrv.sys, который использует утилита ThrottleStop для настройки процессоров Intel. Эксплуатация уязвимости драйвера позволяет получить доступ к ОС Windows на уровне ядра, после чего злоумышленники загружают в систему вредоносный драйвер hlpdv.sys, который вносит изменения в реестр Windows и отключает защитные функции Microsoft Defender. Когда защита отключена, злоумышленникам лишь остаётся загрузить на ПК жертвы вымогателя Akira. По данным GuidePoint, хакеры используют такой двухэтапный подход к распространению вымогательского ПО как минимум с июля текущего года. Чтобы надёжно защитить свой ПК, пользователям рекомендуется задействовать надёжные антивирусные продукты, не полагаясь только на Microsoft Defender. Кроме того, усилить защиту поможет регулярная установка патчей безопасности, в которых разработчики устраняют выявляемые в ходе эксплуатации уязвимости программного обеспечения. Endgame Gear извинилась за инцидент с трояном в драйвере для мыши и пообещала больше такого не допускать

25.07.2025 [00:20],

Николай Хижняк

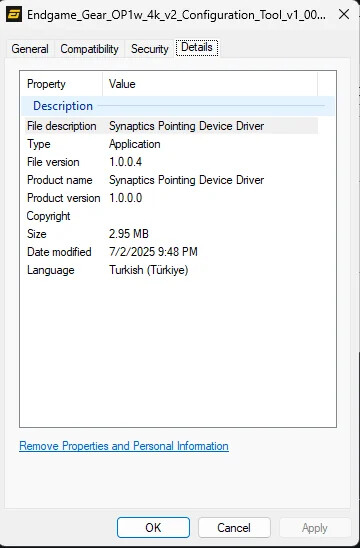

Немецкий производитель компьютерной периферии Endgame Gear выступил с официальным заявлением после того, как в его программном обеспечении для игровой мыши OP1w 4K V2 был обнаружен троян, предоставляющий хакерам удалённый доступ. Компания извинилась за инцидент и сообщила, что работает над усилением безопасности для загрузки ПО.

Источник изображений: Endgame Gear На своём официальном сайте Endgame Gear сообщила, что «в период с 26 июня по 9 июля версия приложения Configuration Tool для беспроводной мышки Endgame Gear OP1w 4K V2, доступная на странице продукта, содержала вредоносное ПО». Компания удалила заражённый драйвер сразу, как только об этом узнала. Производитель заверяет, что вредоносное программное обеспечение содержалось в версии приложения, доступной только на странице игровой мышки OP1w 4K V2. «Программное обеспечение, распространяемое через наши другие официальные источники, включая нашу основную страницу загрузки (www.endgamegear.com/downloads), наш репозиторий на GitHub (github.com/EndgameGear), а также наш канал в Discord, не содержало заражённых файлов», — отметили в компании, и добавили, что никакие драйверы и программное обеспечение для других мышек не пострадали. Endgame Gear также заявляет, что «доступ к файловым серверам не был скомпрометирован, и никакие данные клиентов не были доступны или затронуты на наших серверах в какой-либо момент времени». Компания сообщает, что расследование инцидента продолжается, однако она уже принимает меры по повышению безопасности распространения своего программного обеспечения. В частности, компания ввела дополнительное сканирование всех файлов на наличие вредоносных программ как до, так и после загрузки на свои серверы, а также усилила защиту хостинга для загрузки файлов. Сейчас Endgame Gear занимается централизацией всех источников загрузок своего программного обеспечения на главной странице загрузок. Также компания работает над добавлением функции проверки целостности файлов. Она будет предоставлять SHA-хеши для всех загрузок, чтобы пользователи могли проверять целостность файлов. Кроме того, Endgame Gear добавит цифровые подписи ко всем файлам программного обеспечения для подтверждения их подлинности.

Так выглядят свойства заражённого файла Для всех тех, кто скачал драйвер для игровой мыши OP1w 4K V2 в период с 26 июня по 9 июля, компания настоятельно рекомендует выполнить следующие действия:

В конце своего заявления производитель ещё раз порекомендовал загружать программное обеспечение для своих продуктов только с официальной страницы www.endgamegear.com/downloads. С полным заявлением компании можно ознакомиться на её официальном сайте. Apple почти открыла исходный код своих ИИ-моделей, но что-то пошло не так

22.07.2025 [19:27],

Сергей Сурабекянц

За последнее время несколько раз сообщалось об уходе крупных специалистов из команды Apple, занимающейся разработкой искусственного интеллекта. Свежий отчёт агентства The Information раскрывает закулисное противостояние в компании, которое чуть не закончилось открытием исходного кода моделей ИИ, и причины, по которым этого не произошло.

Источник изображений: Apple Ранее в этом году команда Apple, работающая над моделями искусственного интеллекта компании, хотела выпустить несколько из них в виде программного обеспечения с открытым исходным кодом. По мнению разработчиков, это продемонстрировало бы технический прогресс Apple в области ИИ, а также позволило бы привлечь сторонних исследователей для улучшения моделей. Кроме того, открытие исходного кода показало бы, насколько резко снизилась производительность моделей, уменьшенных для установки на iPhone, по сравнению с версиями для более мощных ПК или компьютеров в центрах обработки данных. Однако, по данным осведомлённых источников, руководитель отдела программного обеспечения Apple Крейг Федериги (Craig Federighi) не хотел идти по пути открытого исходного кода. Он считал, что существует достаточное количество моделей с открытым исходным кодом от других компаний, стимулирующих исследования. Публикация моделей могла показать, насколько программное обеспечение Apple уступает некоторым конкурирующим моделям от Alibaba и Google, но Федериги больше беспокоило, что общественность может решить, что Apple идёт на слишком много компромиссов ради запуска ПО на iPhone. Когда Apple запустила Apple Intelligence в прошлом году, особое внимание было уделено конфиденциальности пользователей. «Сначала на устройстве» был ключевым принципом этого подхода. Исследователи считают, что такой подход компании к локальному использованию ИИ на устройствах существенно сдерживает развитие её моделей. Эта информация в какой-то мере проливает свет на причины недавнего ухода из Apple нескольких специалистов по искусственному интеллекту.  По информации The Information, исследователи Apple в области искусственного интеллекта были застигнуты врасплох объявлением о задержках в разработке Siri, поскольку до этого они получали только положительные отзывы о своей работе. Также большой неожиданностью стало недавнее сообщение о том, что Apple рассматривает возможность использования сторонних моделей искусственного интеллекта вместо собственных разработок. В отчёте The Information утверждается, что Apple вела переговоры с OpenAI, Anthropic и Google об использовании их больших языковых моделей в обновлённой версии Siri. Также сообщается, что в настоящее время Apple «пересматривает» размер вознаграждения для разработчиков, чтобы не допустить их ухода. Вредоносная программа-шифровальщик Anubis полностью удаляет данные у отказавшихся платить

17.06.2025 [07:32],

Сергей Сурабекянц

Исследователи безопасности обнаружили новый вариант вредоносного ПО, распространяющегося по схеме RaaS (Ransomware-as-a-Service — «программа-вымогатель как услуга») с крайне разрушительным потенциалом. Anubis объединяет шифрование файлов на компьютере жертвы с опцией полного уничтожения данных. После её активации восстановление данных становится невозможным. Эксперты полагают, что преступники используют эту опцию для оказания дополнительного давления на жертв.

Источник изображения: unsplash.com Вредоносное ПО Anubis было впервые обнаружено в декабре 2024 года, когда специалисты по безопасности компании Trend Micro проанализировали другой вариант этого зловреда, известный как Sphinx. По данным Trend Micro, Anubis и Sphinx по сути являются одним и тем же вредоносным ПО, отличающимся в основном формулировками в требовании выкупа. Ранее в этом году создатели Anubis были замечены при попытке привлечения новых «партнёров» через форумы в даркнете. В зависимости от степени вовлечённости, соучастники киберпреступников могли рассчитывать на получение от 50 до 80 процентов криминальных доходов. На странице Anubis в даркнете в настоящее время перечислено всего восемь жертв, что позволяет предположить, что разработчики могут расширить бизнес-сторону операции, как только технические и организационные аспекты будут полностью разработаны. Зачем уничтожать данные после того, как они уже были зашифрованы? Эксперты по безопасности полагают, что киберпреступники делают это для оказания дополнительного давления на жертву, подталкивая её к быстрой оплате. Также угроза удаления данных является дополнительным стимулом для выполнения требований злоумышленников у последующих жертв. «Лаборатория Касперского» обнаружила хакеров, которые орудуют только по ночам

09.06.2025 [14:24],

Владимир Фетисов

«Лаборатория Касперского» обнаружила вредоносную кампанию, в рамках которой члены группировки Librarian Ghouls в ночное время атаковали сотни корпоративных пользователей из России. Злоумышленники начали атаки в декабре прошлого года и преимущественно проводят их в период с 01:00 до 05:00 по времени местоположения жертвы.

Источник изображения: Xavier Cee / Unsplash В сообщении сказано, что чаще всего в качестве жертв хакеры выбирали сотрудников производственных предприятий и технических вузов. Ранее эта же группировка занималась продвижением сложных атак на цели в России и странах СНГ. В рамках новой вредоносной кампании хакеры стремятся заполучить удалённый доступ к атакуемым компьютерам, на которые, в случае успеха, устанавливается майнер для скрытой добычи криптовалюты. Также отмечается, что у хакеров есть фишинговые сайты, выдающие себя за «известный российский почтовый сервис». На начальном этапе злоумышленники рассылают фишинговые письма с вредоносными архивами, которые защищены паролем. После распаковки и открытия содержимое архивов перемещается в одну из папок на локальном диске, а хакеры получают удалённый доступ к устройству. В дальнейшем они действуют аккуратно, стараясь ничем не выдать своего присутствия. Вредоносное ПО на заражённом компьютере активируется в 01:00 по местному времени, а в 05:00 устройство выключается через планировщик задач. За это время хакеры успевают собрать важные данные, включая ключевые фразы криптовалютных кошельков. «После передачи украденной информации группе вредонос стирает из компьютера жертвы файлы, созданные в ходе атаки, и загружает в систему майнер, а затем удаляет себя с устройства», — пояснили в «Лаборатории Касперского». |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |