|

Опрос

|

реклама

Быстрый переход

Обнаружен вирус-вымогатель Kraken со встроенным бенчмарком для оптимизации ущерба

14.11.2025 [15:38],

Павел Котов

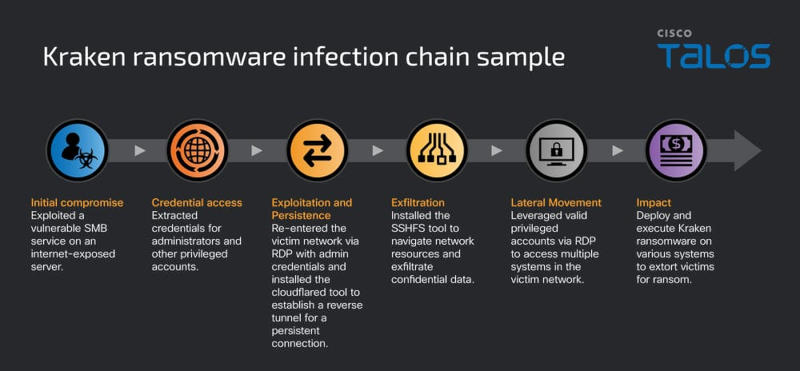

Специализирующееся на вопросах кибербезопасности подразделение Cisco Talos обнаружило вирус-шифровальщик Kraken, отличительной особенностью которого является встроенный бенчмарк — вредонос производит замер производительности системы, чтобы выбрать между полным и частичным шифрованием данных.

Источник изображений: Cisco Talos Kraken стал развёртываться в начале года как обновлённый вариант HelloKitty — его жертвами обычно оказываются крупные организации; известно о пострадавших из США, Великобритании, Канады, Панамы, Кувейта и Дании. Атака Kraken обычно начинается с эксплуатации уязвимостей протокола SMB на интернет-ресурсах — эта схема позволяет злоумышленникам обеспечить первоначальную точку опоры. Далее злоумышленники извлекают учётные данные администратора и используют их для повторного входа в систему по протоколу удалённого рабочего стола (RDP), а также развёртывания средств Cloudflared и SSHFS: первое — для создания обратного туннеля от компьютера жертвы к системе злоумышленника, второе — для незаметного извлечения данных через смонтированную удалённую папку. Используя туннели Cloudflared и RDP, операторы Kraken перемещаются по взломанным сетям, проникая на все доступные машины, чтобы похитить ценные данные и подготовить компьютеры для развёртывания шифровальщика. Получив команду на шифрование, Kraken начинает с проведения теста производительности на каждой машине. Для этого создаётся файл со случайными данными, производится его шифрование в течение заданного времени, вычисляется результат теста, а файл удаляется. Исходя из этого результата, вредонос определяет, будут ли данные шифроваться полностью или частично. Контроль производительности позволяет нанести максимальный ущерб и избежать оповещений из-за интенсивного использования ресурсов. Перед непосредственным запуском шифрования Kraken удаляет теневые копии томов и корзину, а также останавливает работающие в системе службы резервного копирования.  При атаке на Windows используются четыре модуля шифрования. Через ключи реестра выявляются экземпляры Microsoft SQL Server и шифруются файлы баз данных. Через WNet API осуществляется проход по всем сетевым ресурсам за исключением служебных папок ADMIN$ и IPC$ — шифруется всё, что оказывается для этого доступным. Сканируются все локальные диски, включая съёмные — для оперативности данные на них шифруются в параллельных рабочих потоках. При помощи PowerShell выявляются все запущенные виртуальные машины — они жёстко останавливаются, и их файлы тоже подвергаются шифрованию. В случае Linux/ESXi также обнаруживаются все работающие виртуальные машины, их работа принудительно завершается для разблокировки, после чего производится многопоточное полное или частичное шифрование в зависимости от результатов бенчмарка. Когда шифрование завершено, автоматически сгенерированный скрипт «bye_bye.sh» удаляет все журналы, историю команд в консоли, исполняемый файл Kraken, а затем скрипт удаляется сам. Зашифрованные файлы получают расширение «.zpsc», а в папках рядом с ними помещается файл-записка с требованием выкупа и именем «readme_you_ws_hacked.txt». В одном из случаев запрошенная сумма выкупа составила $1 млн в биткоинах. Вредоносная программа-шифровальщик Anubis полностью удаляет данные у отказавшихся платить

17.06.2025 [07:32],

Сергей Сурабекянц

Исследователи безопасности обнаружили новый вариант вредоносного ПО, распространяющегося по схеме RaaS (Ransomware-as-a-Service — «программа-вымогатель как услуга») с крайне разрушительным потенциалом. Anubis объединяет шифрование файлов на компьютере жертвы с опцией полного уничтожения данных. После её активации восстановление данных становится невозможным. Эксперты полагают, что преступники используют эту опцию для оказания дополнительного давления на жертв.

Источник изображения: unsplash.com Вредоносное ПО Anubis было впервые обнаружено в декабре 2024 года, когда специалисты по безопасности компании Trend Micro проанализировали другой вариант этого зловреда, известный как Sphinx. По данным Trend Micro, Anubis и Sphinx по сути являются одним и тем же вредоносным ПО, отличающимся в основном формулировками в требовании выкупа. Ранее в этом году создатели Anubis были замечены при попытке привлечения новых «партнёров» через форумы в даркнете. В зависимости от степени вовлечённости, соучастники киберпреступников могли рассчитывать на получение от 50 до 80 процентов криминальных доходов. На странице Anubis в даркнете в настоящее время перечислено всего восемь жертв, что позволяет предположить, что разработчики могут расширить бизнес-сторону операции, как только технические и организационные аспекты будут полностью разработаны. Зачем уничтожать данные после того, как они уже были зашифрованы? Эксперты по безопасности полагают, что киберпреступники делают это для оказания дополнительного давления на жертву, подталкивая её к быстрой оплате. Также угроза удаления данных является дополнительным стимулом для выполнения требований злоумышленников у последующих жертв. Курьерская служба СДЭК парализована уже третий день из-за атаки вируса-шифровальщика

28.05.2024 [11:37],

Владимир Фетисов

Сервис доставки посылок СДЭК приостановил работу 26 мая из-за обширного технического сбоя. Ответственность за этот инцидент взяла на себя международная хакерская группировка Head Mare, заявившая об этом в своём аккаунте в соцсети X. Злоумышленники опубликовали скриншоты проникновения в систему СДЭК и «передали привет» российской ИБ-компании Bi.Zone, которая консультирует СДЭК в вопросах кибербезопасности.

Источник изображения: TheDigitalArtist / Pixabay В сообщении злоумышленников сказано, что в ходе атаки на IT-системы СДЭК они задействовали вирус-шифровальщик. Вредоносное программное обеспечение такого типа шифрует данные, из-за чего жертва атаки теряет к ним доступ. Неназванный источник в СДЭК, а также собеседник в одной из крупных ИБ-компаний, подтвердили, что в ходе атаки на СДЭК использовался шифровальщик. «Мы столкнулись с техническим сбоем и проводим расследование. Есть несколько теорий, и говорить что-либо до получения точной информации считаем непрофессиональным», — прокомментировал данный вопрос официальный представитель СДЭК. При этом в компании не сообщили, когда сервис может возобновить работу. Представители Bi.Zone никак не комментируют данный вопрос. Эксперты отмечают, что шифровальщик может попасть в атакуемую систему разными способами. Чаще всего вирусы такого типа загружают пользователи через электронную почту или другие сообщения. Реже такое происходит в результате взлома системы злоумышленниками. Такие вирусы также принято называть вымогателями, поскольку обычно после завершения работы шифровальщика жертве предлагается заплатить выкуп за восстановление доступа к данным. По подсчётам Российской ассоциации электронной коммерции (РАЭК), количество кибератак с использованием шифровальщиков выросло в 2023 году на 160 % по сравнению с показателем за предыдущий год. Средний размер выкупа за расшифровку данных в 2023 году составил 53 млн рублей. Скорость восстановления работоспособности систем СДЭК зависит от того, как часто компания делала бэкапы (резервные копии данных), и какой шифровальщик использовали злоумышленники. Если речь идёт об уже известном вредоносном ПО, то для него уже может существовать программа-декриптор, которая позволит расшифровать данные. Злоумышленники из Head Mare опубликовали скриншоты уничтожения бэкапов, заявив, что СДЭК делала резервные копии раз в полгода. Однако верить на слово злоумышленникам не стоит, поскольку часто они преувеличивают нанесённый в ходе атак ущерб. Вчера сообщалось, что СДЭК возобновит работу сегодня после обеда. Однако позже стало известно, что произойдёт это несколько позже — курьерская служба уведомила, что в течение понедельника «значительно продвинулась» в восстановлении, но пока не готова возобновить обслуживание. «ПВЗ СДЭК восстановят выдачу отправлений не позднее завтрашнего дня, 29 мая. Мы работаем над полным возобновлением обслуживания, но также заготовили и резервные схемы», — сообщил «Интерфаксу» директор по коммуникациям СДЭК Михаил Берггрен. «Лаборатория Касперского» обнаружила вирус-вымогатель ShrinkLocker — он использует BitLocker

25.05.2024 [12:59],

Владимир Фетисов

Функция Windows BitLocker снова стала оружием в руках киберпреступников. Специалисты из «Лаборатории Касперского» обнаружили новый вирус-вымогатель под названием ShrinkLocker, который задействует для шифрования данных на атакуемых устройствах BitLocker. Злоумышленники использовали этот вымогатель для атак на IT-инфраструктуру компаний и государственных учреждений в Мексике, Индонезии и Иордании.

Источник изображения: securelist.com Злоумышленники используют вредоносный скрипт на VBScript, языке сценариев, который используется для автоматизации задач на устройствах с Windows. Скрипт проверяет версию используемой ОС и запускает BitLocker, причём сделать это он может на ПК с разными версиями программной платформы, начиная от Vista или Windows Server 2008. Если скрипт обнаруживает более старую версию ОС, то он попросту удаляется с устройства. Затем вредонос уменьшает все разделы хранилища на 100 Мбайт и задействует высвобожденное пространство для создания нового загрузочного раздела. Из-за этого вымогатель и получил название ShrinkLocker. Далее происходит шифрование хранящихся на устройстве данных с помощью BitLocker и создание нового 64-символьного ключа шифрования, который вместе с другой информацией о ПК жертвы отправляется злоумышленникам. После завершения шифрования компьютер перезагружается и ОС грузится из вновь созданного раздела, а доступ к хранящейся информации для жертвы полностью блокируется. Название нового загрузочного раздела меняется на адрес электронной почты хакера, вероятно, чтобы жертвы могли договориться о выкупе и восстановлении работоспособности устройств. В сообщении отмечается, что автор ShrinkLocker должен обладать обширными познаниями о работе внутренних функций и утилит Windows. Экспертам «Лаборатории Касперского» не удалось установить, откуда проводятся атаки с использованием нового вредоноса или куда пересылаются данные жертв. Скрипт ShrinkLocker удалось обнаружить всего на одном ПК, где не был установлен BitLocker. Эксперты считают, что характер атак указывает на то, что цель злоумышленников скорее в том, чтобы нарушить работоспособность и уничтожить данные, а не получить выкуп. Для защиты от атак такого типа рекомендуется чаще делать резервные копии. Кроме того, следует ограничить права пользователей на редактирование, чтобы из их учётных записей было нельзя изменять настройки BitLocker или реестра. В дополнение к этому рекомендуется использовать продвинутые решения для ИБ-защиты, способные отслеживать подозрительную активность и защищать IT-инфраструктуру. |