|

Опрос

|

реклама

Быстрый переход

Intel представила мечту анонимов — чип Heracles для работы с зашифрованными данными без дешифровки

11.03.2026 [22:19],

Геннадий Детинич

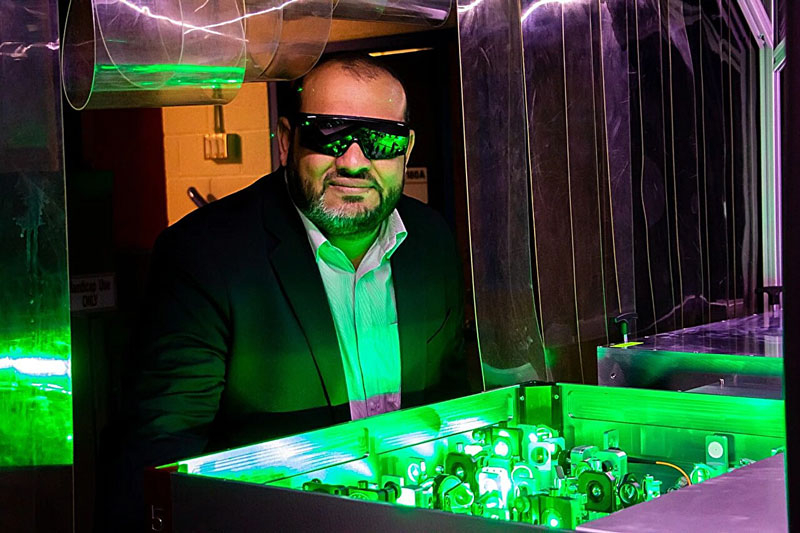

Intel впервые показала чип для полностью гомоморфного шифрования (Fully Homomorphic Encryption, FHE), который справляется с задачами в 5000 раз быстрее классических серверных процессоров. Это ускоритель Heracles («Геракл»), созданный по заказу военных США для противодействия взлому со стороны квантовых компьютеров. «Геракл» ускоряет обработку полностью зашифрованной информации без какого-либо декодирования, сохраняя конфиденциальность на всех этапах.

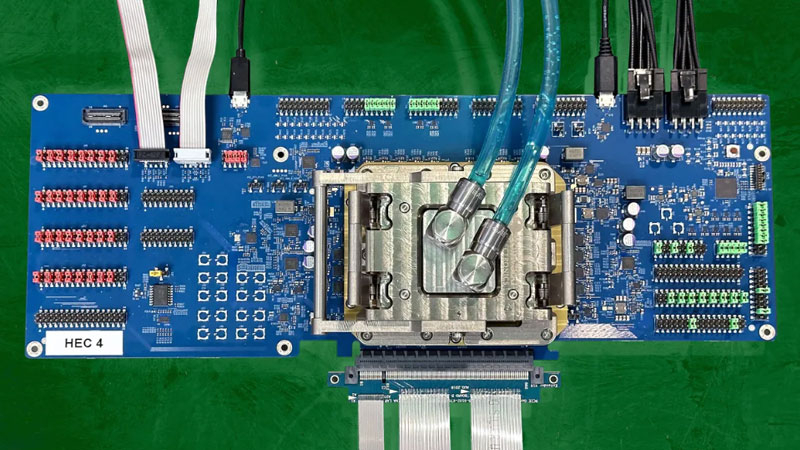

Источник изображения: Intel Полностью гомоморфное шифрование (Fully Homomorphic Encryption, FHE) представляет собой перспективную криптографическую технологию, позволяющую выполнять произвольные вычисления над зашифрованными данными без необходимости их расшифровки. Это решает фундаментальную проблему доверия к облачным сервисам и ИИ-системам: данные остаются полностью закрытыми для платформ даже во время обработки. Однако главным препятствием для практического применения FHE остаётся крайне низкая производительность обычных процессоров и видеокарт. Более подробно о «головоломной» математике полностью гомоморфного шифрования можно прочесть в статье «Полная гомоморфность — и никакого доверия!» из нашего архива. Не углубляясь, отметим, что на обычных CPU и GPU такие операции могут быть в тысячи–десятки тысяч раз медленнее, чем работа с открытыми данными. Именно поэтому ведущие компании и стартапы активно разрабатывают специализированные ускорители для FHE. Как ни крути, анонимность всегда будет востребована. Чип, получивший имя «Геракл», компания Intel начала разрабатывать пять лет назад. До конференции ISSCC в прошлом месяце о нём было мало что известно. Теперь Intel готова дозированно делиться информацией о нём, поскольку конкуренты не дремлют и важно оставаться на слуху. По словам представителей компании, Heracles ускоряет FHE-вычисления до 5000 раз по сравнению с лучшими серверными процессорами Intel Xeon (например, 24-ядерным Sapphire Rapids). Чип изготовлен по самому передовому 3-нм FinFET-техпроцессу компании, имеет площадь примерно в 20 раз больше конкурирующих разработок в сфере FHE (более 200 мм² вместо примерно 10 мм² у конкурентов) и работает в тесной связке с двумя модулями HBM по 24 Гбайт каждый. Чип и память упрятаны под общий водоблок и охлаждаются жидким хладагентом. В целом исполнение напоминает топовый GPU, но решает иные задачи. Архитектура «Геркулеса» представляет собой ячеистую структуру, связывающую парные плитки-вычислители шиной с пропускной способностью 9,6 Тбайт/с. Внешняя память HBM общей ёмкостью 48 Гбайт буферизируется общей для всех парных плиток кеш-памятью ёмкостью 64 Мбайт. Канал доступа к внешней памяти обеспечивает 819 Гбайт/с. Подобные характеристики даже не снились самым мощным на сегодня графическим ускорителям. В компании утверждают, что Heracles — это первый чип FHE, работающий «в масштабе». Иначе говоря, это не лабораторная демонстрация, а решение, способное к выполнению реальных крупномасштабных задач. В живой демонстрации на ISSCC чип обработал анонимный запрос к зашифрованной базе данных избирателей (функция проверки регистрации голоса) за 14 мкс вместо 15 мс на Xeon — разница, которая при проверке 100 млн бюллетеней сокращается с 17 дней до 23 минут. Публичное представление «Геркулеса» можно расценить как важный шаг в гонке за коммерциализацией аппаратных FHE-платформ. Стартапы Duality Technologies, Optalysys, Niobium Microsystems и другие тоже активно продвигают свои решения, но Intel рассчитывает на собственные лидирующие позиции в отрасли, которые поддержат перспективную разработку. Если технология получит широкое распространение, это радикально изменит подход к приватности в облачных вычислениях, анализе данных, машинном обучении и многих других областях, где сейчас приходится жертвовать конфиденциальностью ради скорости обработки. Google и Apple тестируют шифрование RCS-сообщений между Android и iOS

24.02.2026 [07:45],

Владимир Фетисов

Google и Apple объявили о начале тестирования функции зашифрованного обмена сообщениями RCS между Android и iOS. Компании используют сквозное шифрование, благодаря чему сообщения между пользователями Android и iOS не могут быть прочитаны никем, кроме них самих.

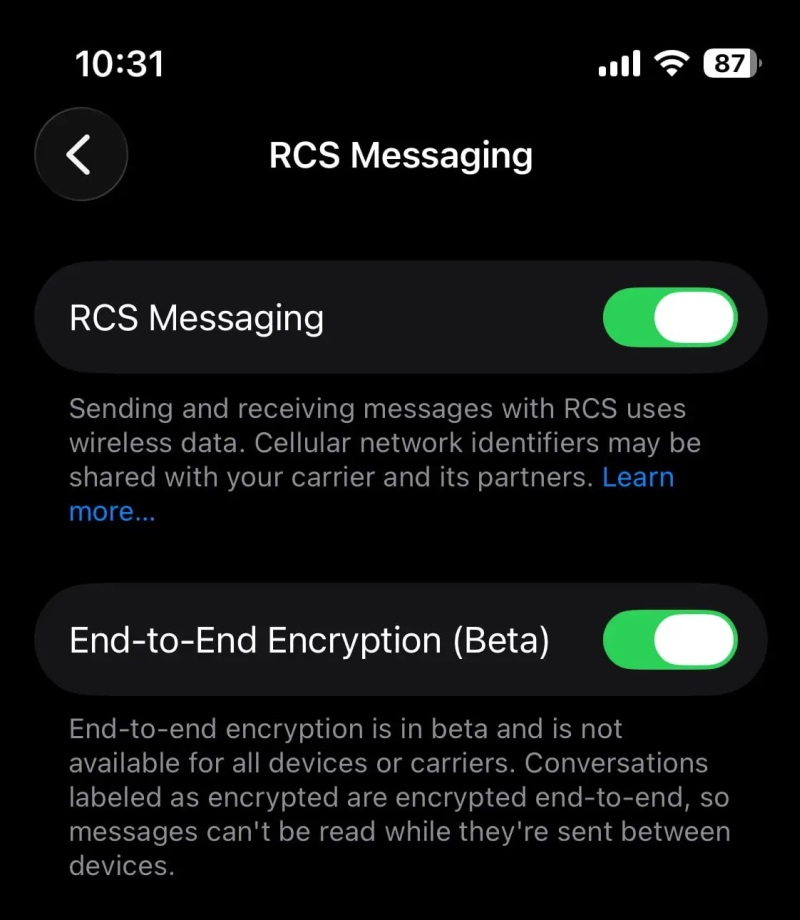

Источник изображений: 9to5google.com В приложении «Сообщения» на iOS сообщения RCS снабжаются специальной отметкой, говорящей о том, что послание зашифровано. Пользователи Android будут видеть тот же значок с изображением замка, который они могут видеть при обмене сообщениями с другими пользователями Android-устройств. Apple реализовала поддержку RCS в 2024 году с выходом iOS 18. На тот момент пользователи могли видеть индикатор набора текста собеседником, получать уведомления о прочтении и отправлять мультимедийный контент. О намерении реализовать поддержку сквозного шифрования для RCS-сообщений Apple объявила в марте прошлого года.  Для участия в тестировании нововведения на iPhone потребуется установка iOS 26.4 beta 2 и поддержка этой функции оператором связи. После установки бета-версии iOS необходимо перейти в приложение «Настройки», выбрать раздел «Сообщения» и в подразделе «RCS-сообщения» активировать опцию «Сквозное шифрование». На устройствах с Android должна быть установлена последняя бета-версия приложения Google Messages. Более масштабное распространение функции сквозного шифрования RCS-сообщений должно начаться с выходом одного из будущих обновлений iOS 26. Квантовая телепортация по городскому интернету: Deutsche Telekom успешно протестировала технологию в Берлине

19.02.2026 [22:23],

Геннадий Детинич

Исследовательское подразделение Deutsche Telekom T-Labs совместно с голландской компанией Qunnect объявило об успешной демонстрации квантовой телепортации по коммерческой оптоволоконной сети в Берлине. Эксперимент проводился на реальной городской инфраструктуре оператора, где квантовая передача происходила параллельно с обычным интернет-трафиком. Это стало одним из первых практических доказательств квантовой связи без перестройки инфраструктуры.

Источник изображения: Qunnect Демонстрация опиралась на коммерчески доступную платформу Qunnect (включая систему Carina для распределения запутанности), что позволило перейти от лабораторных тестов к полевым испытаниям. Технически эксперимент был реализован на сети протяжённостью свыше 30 км в петле городской оптической телекоммуникационной сети Берлина. Средняя точность (fidelity) квантовой телепортации составила 90 %, с пиковыми значениями до 95 %. Запутанные фотоны генерировались и распределялись в телекоммуникационном диапазоне (вероятно, O-band — около 1324 нм), а сама телепортация квантового состояния происходила на длине волны 795 нм — это делает технологию совместимой с платформами на нейтральных атомах, квантовыми компьютерами, датчиками и атомными часами. Система автоматически компенсировала поляризационные флуктуации, потери и помехи от классического трафика в диапазоне C-band (около 1550 нм), обеспечив стабильность квантовой операции в реальных условиях городской среды. Достижение опирается на предыдущие успехи партнёров: в 2025 году та же команда уже продемонстрировала стабильную квантовую телепортацию состояния поляризации фотона между фотонами из разных источников с квантовой точностью на уровне 99 % на 30 км в течение 17 дней подряд. Нынешний эксперимент пошёл дальше, реализовав полноценную телепортацию квантового состояния (а не только распределение запутанности), что требует более сложной цепочки операций и точной синхронизации. Использование готового коммерческого оборудования Qunnect и инфраструктуры Deutsche Telekom подтверждает, что технология достигла уровня, пригодного для промышленного применения. Этот прорыв очевидно приближает создание квантового интернета, где квантовая телепортация позволит безопасно передавать квантовые состояния между удалёнными узлами, поддерживая распределённые квантовые вычисления, сверхзащищённую связь и квантовые детекторы. Deutsche Telekom подчёркивает: телепортация квантовой информации теперь стала практической реальностью. Результаты открывают путь для телеком-операторов к интеграции квантовых сервисов в существующие сети, делая квантовые технологии ближе к массовому внедрению в ближайшие годы. Добавим, почти одновременно с экспериментом в Берлине похожий опыт был поставлен в городской сети Нью-Йорка. Там тоже использовалось оборудование Qunnect, а процесс организовала компания Cisco. В США расследуют, имели ли сотрудники Meta✴ доступ к «секретным» чатам WhatsApp

30.01.2026 [14:22],

Владимир Мироненко

В США проводится расследование по поводу заявления бывших подрядчиков Meta✴✴ Platforms о том, что сотрудники компании имеют доступ к сообщениям пользователей мессенджера WhatsApp, хотя разработчик утверждает, что сервис обмена сообщениями является приватным, со сквозным шифрованием по умолчанию.

Источник изображения: Dima Solomin/unsplash.com Согласно источникам Bloomberg, а также документам правоохранительных органов, с которыми ознакомилось агентство, заявления бывших подрядчиков, утверждающих, что они и некоторые сотрудники Meta✴✴ имеют неограниченный доступ к сообщениям WhatsApp, изучаются специальными агентами Министерства торговли США. В документах указано, что о данных фактах информатор известил Комиссию по ценным бумагам и биржам США (SEC) в 2024 году, о чём ранее не сообщалось. При этом на сайте компании утверждается, что благодаря сквозному шифрованию никто за пределами чата, даже WhatsApp, не может читать, слушать или делиться тем, что говорит пользователь. Команда WhatsApp демонстрировала этот уровень конфиденциальности в своем приложении, в рекламе и правительствам, которые хотели получить доступ к информации, которая может касаться совершённых преступлений, что, как утверждает Meta✴✴, технически невозможно из-за архитектуры программного продукта. Энди Стоун (Andy Stone), представитель Meta✴✴, которая приобрела WhatsApp в 2014 году, категорически опроверг утверждения подрядчиков. «То, что утверждают эти лица, невозможно, потому что WhatsApp, его сотрудники и подрядчики не могут получить доступ к зашифрованным сообщениям пользователей», — заявил он в электронном письме. Согласно отчёту агента, в прошлом году два человека, занимавшиеся модерацией контента для WhatsApp по контракту с консалтинговой компанией Accenture Plc, сообщили следователю Бюро промышленности и безопасности (BIS) Министерства торговли США, что некоторые сотрудники Meta✴✴ имели доступ к сообщениям в WhatsApp. Эти модераторы контента также утверждали, что они и некоторые их коллеги тоже имели широкий доступ к содержимому сообщений WhatsApp, которые должны были быть зашифрованы и недоступны. Согласно документу, одна из модераторов контента, сообщившая следователю о наличии доступа, также заявила, что «говорила с сотрудником команды Facebook✴✴ и подтвердила, что они могут получить доступ к зашифрованным сообщениям WhatsApp при работе над делами, связанными с преступными действиями». Представитель Бюро промышленной безопасности заявил, что утверждения их сотрудника о методах шифрования WhatsApp необоснованны и выходят за рамки его полномочий как сотрудника организации. BitLocker будет меньше тормозить ПК — Windows 11 получила аппаратное ускорение встроенного шифрования

24.12.2025 [18:39],

Сергей Сурабекянц

BitLocker — встроенная функция шифрования в Windows, которая использует доверенный платформенный модуль (Trusted Platform Module, TPM) для безопасного управления ключами шифрования и автоматической разблокировки диска. По мере роста скорости накопителей криптографические операции стали оказывать всё более заметное влияние на производительность, поэтому Microsoft внедрила аппаратное ускорение BitLocker, которое существенно снизило нагрузку на центральный процессор.

Источник изображения: unsplash.com Благодаря аппаратному ускорению большие объёмы операций шифрования могут быть перенесены на компоненты чипсета, оснащённые аппаратными модулями безопасности (Hardware Security Modules, HSM) и доверенными средами выполнения (Trusted Execution Environments, TEE), что значительно повышает криптографическую производительность. Это снижает загрузку центрального процессора (ЦП) и повышает общую производительность и отзывчивость системы. «При включении BitLocker поддерживаемые устройства с NVMe-накопителями и одним из новых чипсетов с поддержкой разгрузки криптографии будут по умолчанию использовать аппаратное ускорение BitLocker с алгоритмом XTS-AES-256, — пояснила Microsoft. — Это включает автоматическое шифрование устройства, ручное включение BitLocker, включение на основе политик или включение на основе скриптов, за некоторыми исключениями». По данным Microsoft, в реальных тестах аппаратное ускорение BitLocker потребовало примерно на 70 % меньше циклов ЦП на операции ввода-вывода по сравнению с программной реализацией, хотя результаты могут различаться в зависимости от оборудования. В дополнение к повышению производительности, BitLocker теперь использует аппаратно защищённые ключи, снижая их уязвимость при кибератаках на ЦП и память и повышая общую безопасность наряду с защитой ключей на основе TPM. Microsoft обратила внимание пользователей на то, что BitLocker по умолчанию работает в программном режиме, если используются неподдерживаемые алгоритмы, размеры ключей заданы вручную, корпоративные политики предписывают неподдерживаемый размер ключа или алгоритм, а также если включён режим FIPS, и платформа не сообщает о сертифицированных по FIPS возможностях криптографической разгрузки и обёртывания ключей. Новая версия BitLocker доступна начиная с Windows 11 24H2 с сентябрьскими обновлениями и на Windows 11 25H2. Аппаратное ускорение шифрования уже поддерживается в системах Intel vPro, использующих процессоры Intel Core Ultra Series 3 (Panther Lake), поддержка других платформ будет добавлена в будущем. Пользователи могут проверить режим работы BitLocker, выполнив команду manage-bde -status и проверив информацию об «аппаратном ускорении» в разделе «Метод шифрования». Microsoft наконец похоронит RC4 — шифр, который больше 10 лет помогал хакерам

16.12.2025 [18:08],

Павел Котов

Microsoft заявила о намерении отказаться от устаревшего и уязвимого алгоритма шифрования RC4, который использовался по умолчанию в течение 26 лет. Более десяти лет он являлся причиной мощных хакерских атак, в которых эксплуатировалась его уязвимость; недавно это решение подверг резкой критике американский сенатор.

Источник изображения: BoliviaInteligente / unsplash.com В 2000 году Microsoft представила службу Active Directory, в которой RC4 был единственным средством защиты компонента Windows, который используется для управления учётными записями администраторов и пользователей. Потоковый шифр RC4 (Rivist Cipher 4) в 1987 году изобрёл математик и криптограф Рон Ривест (Ron Rivest) из RSA Security; в 1994 году была продемонстрирована схема атаки, которая значительно ослабляет защиту, которую должен обеспечивать этот алгоритм. Несмотря на это, RC4 оставался основным протоколом шифрования в SSL и TLS ещё десять лет назад. Microsoft обновила платформу Active Directory, которая стала поддерживать значительно более надёжный алгоритм AES. При этом по умолчанию серверы на Windows продолжали отвечать на запросы аутентификации по RC4 и возвращать ответы по RC4. Этот алгоритм стал излюбленной мишенью хакеров при взломе корпоративных сетей — из-за него, в частности, пострадала крупная американская система здравоохранения Ascension. В результате взлома возникли опасные для жизни людей сбои в работе 140 больниц; добычей злоумышленников оказались медицинские записи 5,6 млн пациентов. В сентябре американский сенатор Рон Уайден (Ron Wyden) призвал Федеральную торговую комиссию США инициировать в отношении Microsoft проверку в связи с «грубой халатностью в области кибербезопасности» из-за того, что RC4 оставался потоковым шифром по умолчанию. На минувшей неделе Microsoft, наконец, заявила, что откажется от RC4 из-за уязвимости Kerberoasting — эта известная с 2014 года схема атаки стала первопричиной вторжения хакеров в сети Ascension. «К середине 2026 года мы обновим настройки контроллера домена по умолчанию для центра распределения ключей (KDC) Kerberos в Windows Server 2008 и более поздних версиях, чтобы разрешать только шифрование AES-SHA1. RC4 будет отключён по умолчанию и сможет использоваться только в том случае, если администратор домена явным образом настроит учётную запись или KDC на работу с ним», — пояснили в компании.

Источник изображения: Simon Ray / unsplash.com Алгоритм AES-SHA1 считается безопасным и поддерживается всеми версиями Windows, начиная с Windows Server 2008; клиентские системы после выхода этой версии стали по умолчанию аутентифицироваться с использованием более безопасного стандарта, и серверы отвечали соответствующим образом. RC4 по умолчанию при запросах аутентификации использовался только серверами Windows, в результате чего сети оказывались уязвимыми для атаки Kerberoasting. В следующем году принцип работы изменится на обратный: аутентификация по RC4 перестанет работать, если администраторы не проведут дополнительную работу по включению этого алгоритма. Крайне важно, подчёркивают в Microsoft, чтобы администраторы идентифицировали в своих сетях все машины, которые используют этот потоковый шифр. Несмотря на уязвимости, RC4 остаётся основным алгоритмом для устаревших систем — они часто остаются незамеченными в сетях, но продолжают выполнять важные функции для организаций. Для решения этой задачи Microsoft предоставит несколько инструментов. Одним из них станет обновление журналов KDC, с которым будут отслеживаться запросы и ответы с использованием RC4 в Kerberos. Kerberos остаётся единственным способом взаимной аутентификации в Active Directory, и для хакеров это своего рода «Святой Грааль», потому что при взломе они получают значительные полномочия. Microsoft также развернёт новые скрипты PowerShell для анализа журналов событий безопасности, чтобы упростить выявление RC4. Компания работала над отказом от RC4 последние десять лет, но задача оказалась непростой. Выбор алгоритма и регулирующие его правила охватывают двадцать лет изменений кода, отметили в Microsoft. За эти два десятилетия в RC4 было обнаружено множество критических уязвимостей, которые требовали устранения при помощи «хирургических» методов. Компания хотела отказаться от устаревшего алгоритма в этом году, но не стала делать этого, когда обнаружились уязвимости, требующие ещё большего количества исправлений — она внесла некоторые улучшения, которые способствовали переход на AES, а присутствие RC4 сократилось на несколько порядков — практически до нуля. В реализации аутентификации Active Directory не используется криптографическая «соль», и применяется только одна итерация хеширования по алгоритму MD4. «Соль» — это метод, при котором к каждому паролю перед хешированием добавляются случайные входные данные, из-за чего от хакеров требуются значительные затраты времени и ресурсов на взлом хеша. MD4 — быстрый алгоритм, который требует умеренных ресурсов. Реализация AES-SHA1 от Microsoft работает намного медленнее, а хеширование производится в несколько итераций, в результате чего взлом усложняется ещё сильнее — необходимо в тысячу раз больше времени и ресурсов. У умной туалетной камеры Kohler Dekoda со сквозным шифрованием не оказалось сквозного шифрования

04.12.2025 [10:51],

Павел Котов

Ранее стало известно об умной камере Dekoda от компании Kohler — устройство крепится к унитазу, делает снимки его содержимого и даёт владельцу советы по оздоровлению пищеварения. Производитель заверял, что камеры Dekoda «видят» лишь содержимое унитаза, и все данные защищаются «сквозным шифрованием», но теперь выяснилось, что сквозное шифрование на устройстве и связанном с ним сервисе не предусмотрено.

Источник изображения: kohlerhealth.com Kohler использует термин «сквозное шифрование» неправомерно, обратил внимание эксперт в области кибербезопасности Саймон Фондри-Тейтлер (Simon Fondrie-Teitler). Изучая политику конфиденциальности компании, он установил, что производитель имеет в виду шифрование, которое защищает данные при их передаче через интернет — речь идёт о TLS-шифровании, которое используется для подключения к сайтам по протоколу HTTPS. Учитывая, что современные пользователи всё больше озадачиваются вопросами конфиденциальности, важно употреблять правильные термины. Термин «сквозное шифрование» может применяться к службам мгновенных сообщений Apple iMessage, Signal и WhatsApp — но к TLS-шифрованию он неприменим, и пользователи ошибутся, если увидят его и решат, что Kohler не видит изображений с камеры. Производитель спорить с такой постановкой вопроса не стал, и его представитель уточнил, что данные пользователей «зашифрованы в состоянии покоя, когда они хранятся на телефоне пользователя, на камере унитаза и в наших системах. <..> В процессе передачи данные тоже проходят сквозное шифрование, когда перемещаются между устройствами пользователя и нашими системами, где они расшифровываются и обрабатываются для предоставления наших услуг». Учитывая, что у Kohler есть доступ к пользовательским данным на своих серверах, компания имеет возможность использовать изображения из унитазов клиентов для обучения искусственного интеллекта. Это в компании тоже отрицать не стали, но сообщили, что «алгоритмы [Kohler] обучаются только на деперсонифицированных данных». Камера Dekoda стоит $559, и работает она только с обязательной подпиской по цене от $6,99. Немцы совершили прорыв в создании квантовых повторителей для «запутанного» интернета

19.11.2025 [13:34],

Геннадий Детинич

Международная группа учёных из Германии впервые в мире осуществила квантовую телепортацию состояния поляризации фотона между фотонами из разных источников. Это стало прорывом для создания квантового интернета, для чего до сих пор не было надёжной базы в виде повторителей квантового сигнала. Квантовые состояния нельзя перехватить без разрушения, что стало как преимуществом, так и ограничением для этой технологии.

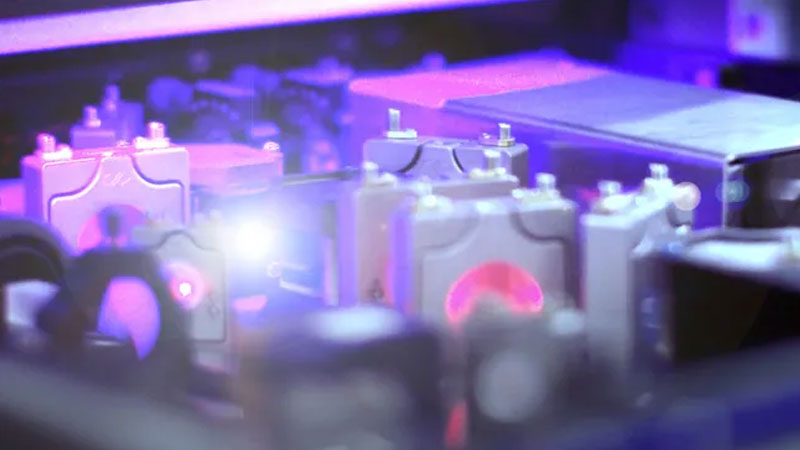

Источник изображения: ИИ-генерация Grok 4.1/3DNews О разработке сообщили учёные Университета Штутгарта (University of Stuttgart), Университета Саарбрюккена (Saarland University) и Института Лейбница в Дрездене (IFW). Они разработали полупроводниковый источник фотонов с высокой степенью повторяемости характеристик этих квантов ЭМ-излучения: частоты, фазы, поляризации и других. Затем они разнесли квантовые точки на расстояние 10 м и соединили их обычным оптоволокном. Идея заключалась в том, чтобы передать квантовое состояние одного фотона другому — из удалённого источника. Проблема в том, что квантовые состояния телепортируются только между запутанными частицами, для чего они должны быть полностью идентичны и исходить из одного источника. Считать в условиях условного повторителя на линии квантовое состояние означает разрушить его, что сразу лишает квантовую криптографию смысла как метода безопасной передачи данных. Передача квантового состояния без его разрушения между фотонами источника и повторителя — это и стало бы прорывом, ведь в магистрали оптический сигнал сам по себе затухает уже через несколько десятков километров. Исследователи из Германии решили проблему оригинальным образом. Они передали квантовое состояние в поляризации фотона на повторитель, который испустил пару запутанных фотонов. Один фотон из пары пропустили через нелинейный оптический канал, чтобы сгладить даже минимальные отличия в характеристиках фотона от источника и от повторителя. Прежде всего речь шла об идеальном совпадении несущей частоты фотонов. Затем фотон из источника и фотон от повторителя пропустили через схему измерения состояния Белла, где поляризация исходного фотона — искомый квантовый сигнал — передалась на фотон повторителя. Поскольку у последнего был запутанный с ним близнец, эта же квантовая кодировка передалась и ему. Тем самым на повторителе возник фотон с тем же квантовым состоянием (поляризацией в суперпозиции), что и у исходного фотона. В результате таких действий при передаче квантового состояния коллапса волновой функции не произошло, и квантовые данные можно было передать дальше уже фотоном из второго источника. Квантовые точки пока испускают недостаточно похожие по свойствам фотоны, и передача происходит в 70 % случаев. Учёные обещают улучшить технологию производства полупроводниковых квантовых точек, чтобы добиться максимального приближения к идеалу. Принудительного сканирования всех переписок граждан ЕС не будет — пока что

01.11.2025 [16:50],

Владимир Мироненко

Европейский союз пошёл на попятную, хотя и не окончательно, в попытке ввести так называемый регламент «Контроль чатов» (Chat Control), обязывающий цифровые платформы производить автоматическое сканирование всей личной переписки граждан на наличие материалов, содержащих сцены сексуального насилия над детьми (CSAM).

Источник изображения: ALEXANDRE LALLEMAND/unsplash.com Дания, которая после получения полномочий страны-председателя ЕС сразу повторно внесла на голосование проект закона «О контроле чатов», была вынуждена отступить под давлением ряда государств-членов, включая Германию, объявив, что выполнение регламента не будет обязательным и будет приниматься отдельными странами в добровольном порядке. По словам министра юстиции Дании Петера Хуммельгора (Peter Hummelgaard), «новый компромисс не будет включать обязательные предписания об обнаружении, но позволит технологическим компаниям продолжать добровольный поиск незаконных материалов». Желание авторов законопроекта ввести тотальный контроль за перепиской граждан, хотя и с благими намерениями, подверглось жёсткой критике со стороны правительств, экспертов по цифровым правам и защитников конфиденциальности, которые предупреждали, что эта инициатива представляет собой явный риск «массовой слежки» за личными сообщениями миллионов европейцев, пишет ресурс The European Conservative. Критики законопроекта, первоначально предложенного Европейской комиссией в 2022 году, прозвали его «законом о цифровом шпионаже». Германия, Австрия и Нидерланды решительно выступили против планов Еврокомиссии обязать сервисы с шифрованием, такие как WhatsApp, Signal и Telegram, сканировать изображения, видео и сообщения на предмет потенциальных случаев злоупотреблений, заявляя, что это является нарушением основополагающих принципов европейского права в области конфиденциальности и защиты данных. Это послабление было воспринято как крупная победа в области гражданских свобод и цифровой конфиденциальности. Однако председательство Дании вовсе не исключает возможности возвращения ею предложения о контроле чатов после получения необходимого большинства в Совете Европы. Судя по этом эпизоду, некоторые правительства ЕС — в данном случае с Германией во главе, поддерживаемой несколькими северными и восточными странами, — всё ещё способны препятствовать технократическим излишествам Брюсселя, пишет The European Conservative, отметив, что институты ЕС редко отказываются от своих проектов. Они просто откладывают их, пока не заручатся достаточной политической поддержкой. Учёные впервые «порулили» квантовой неопределённостью в реальном времени

07.10.2025 [22:59],

Геннадий Детинич

Квантовая неопределённость, или принцип неопределённости Гейзенберга, утверждает, что невозможно одновременно с высокой точностью измерить две взаимосвязанные характеристики квантового объекта. Именно поэтому электрон не движется по строго заданной орбите вокруг ядра атома, а существует в виде размытого электронного облака. Но, как выяснили учёные, этой неопределённостью можно управлять — и это открывает новые возможности для квантовых технологий.

Источник изображения: University of Arizona Чтобы понять идею, принцип неопределённости можно представить как надутый воздушный шар. Если на него надавить, шар сплющится в одном месте, но вытянется в другом — общий объём при этом не изменится. То же самое и в квантовом мире: уточняя одну характеристику частицы (например, её фазу или амплитуду), мы неизбежно теряем точность в другой. Однако само произведение этих неопределённостей остаётся постоянным. В то же время произведение условно противостоящих друг другу квантовых характеристик остаётся неизменным. Возможность управлять квантовой неопределённостью в реальном времени — подкручивать точность измерения то одной, то другой характеристики из «противоречивых» пар открывает новые возможности в сфере квантовых измерений и, в частности, в квантовой криптографии. Открытие сделали учёные из Университета Аризоны (University of Arizona). Они поставили перед собой задачу научиться в реальном времени изменять точность измерения либо фазы, либо амплитуды (интенсивности) фотонов. Одновременно с высокой точностью нельзя измерить обе эти характеристики фотона. В противном случае мы бы поймали его в пространстве и времени и могли бы рассчитать траекторию полёта с предсказанием дальнейшего движения, что лишает квантовый объект его сущности — набора вероятностей. Учёные представляют задачу как сжатие света в форму пули, где «пуля» — это область возможных значений фазы и интенсивности фотона. Они смогли управлять процессом с помощью технологии четырёхволнового смешения, при котором различные источники света взаимодействуют и комбинируются друг с другом. Для этого был использован лазер со сверхбыстрыми (фемтосекундными) импульсами. Импульс лазера разбивался на три одинаковых луча с разной длиной волны (на три цвета) и фокусировался в кварцевом стекле. Изменение ориентации кварца по отношению к лучам меняло итоговый сигнал, как будто кто-то садился на надутый шарик: он то превращался в пулю, то округлялся. Такое управление позволяет повысить точность измерения амплитуды света и улучшить соотношение сигнал/шум. Кроме того, оно открывает новое направление в квантовой криптографии. Теперь злоумышленнику, пытающемуся перехватить квантовый ключ, будет недостаточно просто зафиксировать факт передачи фотона — ему придётся учитывать ещё и уровень неопределённости, который динамически изменяется в процессе передачи. Это делает перехват практически невозможным. По словам авторов, технология «сверхбыстрого квантового света» может найти применение не только в защищённой связи, но и в разработке высокочувствительных датчиков, квантовой химии и биомедицине. В будущем такие системы могут помочь создавать более точные диагностические инструменты, новые методы поиска лекарств и сенсоры для мониторинга окружающей среды. В «Google Сообщениях» появилась проверка сквозного шифрования по QR-коду

25.08.2025 [17:46],

Сергей Сурабекянц

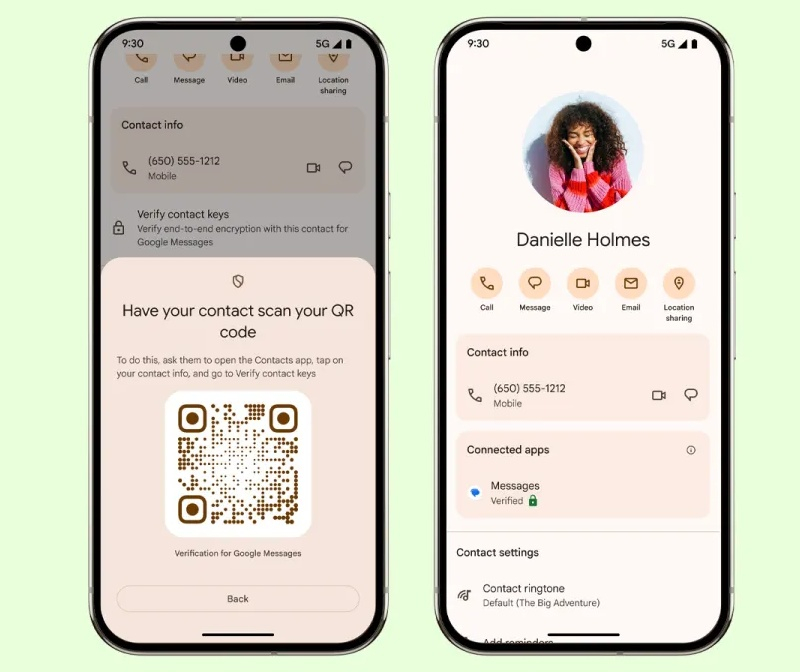

В бета-версии «Google Сообщений» стала доступна анонсированная в прошлом году функция проверки ключей шифрования по QR-коду. Она поможет убедиться, по словам компании, что «вы общаетесь с тем человеком, с которым собирались общаться». Проверка ключей сквозного шифрования гарантирует, что только вы и ваш собеседник сможете читать RCS-сообщения, которые вы отправляете друг другу.

Источник изображений: Google Карточка сквозного шифрования существует в «Google Сообщениях» уже некоторое время, но раньше нажатие «Проверить шифрование» открывало страницу с 80-значным кодом, что отнюдь не добавляло удобства для пользователей. Теперь, если открыть страницу «Подробности», нажав на имя получателя в панели приложения, пользователь сможет открыть страницу «Безопасность и конфиденциальность» для «Проверки ключей для этого контакта».  «Как проверить ключи: отсканируйте QR-код на устройстве получателя. Затем попросите его отсканировать QR-код на вашем устройстве. Статус проверки: вы можете увидеть статус проверенных вами ключей, перейдя в раздел “Подключённые приложения” в приложении “Контакты”», — говорится в поясняющем сообщении Google. Нажатие на «Ваш QR-код» открывает раздел «Проверка для Google Сообщений». На данный момент вышеупомянутая интеграция с приложением «Google Контакты» ещё не реализована. Однако в таблице есть отдельная опция «Сканировать QR-код контакта», которая открывает приложение «Проверка системного ключа Android», установленное на устройстве. Старый 80-значный вариант остаётся доступным, если нажать «Сравнить коды проверки» в таблице. Пока проверка ключа шифрования по QR-коду доступна лишь в бета-версии «Google Сообщений». В дальнейшем, после выхода из стадии бета-тестирования эта единая система проверки открытого ключа также будет доступна для сторонних приложений, для всех версий ОС Android, начиная с девятой. Тайна переписки покинет чат: в ЕС снова пытаются протолкнуть закон о сканировании всех переписок

20.08.2025 [16:59],

Павел Котов

Вступив в должность председательствующей в Евросоюзе, Дания первым же своим шагом повторно внесла проект закона «О контроле чатов» (Chat Control). Премьер-министр страны Метте Фредериксен (Mette Frederiksen) стремится сделать всё, чтобы его приняли к середине октября, пишет Brussels Signal. В результате станет бесполезным шифрование в мессенджерах — даже сквозное.

Источник изображения: ALEXANDRE LALLEMAND / unsplash.com Формально инициатива направлена на борьбу с распространением материалов, содержащих жестокое обращение с детьми. Но за этой благородной целью скрываются сомнительные средства: закон предписывает автоматическое сканирование всей личной переписки граждан на территории региона, в том числе в приложениях, защищённых сквозным шифрованием. Есть мнение, что это создаёт угрозу неприкосновенности частной жизни, национальному суверенитету стран и, казалось бы, основополагающим принципам самого ЕС. Впервые законопроект был представлен ещё в мае 2022 года. Если его примут, популярные службы обмена мгновенными сообщениями, в том числе WhatsApp, Signal и Telegram будут обязаны проверять тексты, изображения и видео на предмет материалов, содержащих жестокое обращение с детьми, и шифрование на платформе не будет считаться причиной игнорировать требования закона. Меры будут применяться ко всем гражданам без оглядки на наличие подозрений в какой-либо противоправной деятельности. За этот законопроект выступают и Копенгаген, и Еврокомиссия; а госпожа Фредериксен как новый председатель Совета Европейского союза сделала инициативу краеугольным камнем своей повестки дня. В основе инициативы лежит механизм сканирования материалов на стороне клиента, то есть прямо на устройстве пользователя, перед их шифрованием и отправкой. К настоящему моменту в поддержку законопроекта высказались 19 стран ЕС. Соответствующих обязательств на себя пока не взяла Германия, и если это произойдёт, то за законопроект проголосуют 15 стран, представляющих 65 % населения ЕС — при наличии квалифицированного большинства голосов он к середине октября действительно будет принят. К 12 сентября рабочие группы совета намереваются окончательно согласовать позиции.

Источник изображения: Mariia Shalabaieva / unsplash.com Правозащитники бьют тревогу. Механизм сканирования материалов на стороне клиента, по их мнению, нарушает «Хартию Европейского союза по правам человека», и в частности статьи 7 и 8, гарантирующие право на личную переписку и персональные данные. Европейский суд по правам человека уже вынес решение против мер, направленных на ослабление средств шифрования, но внесённая Данией инициатива продолжает обсуждаться. Тем самым игнорируется и решение суда, и принцип субсидиарности, согласно которому регулирование цифровых коммуникаций должно находиться на уровне стран. Инициатива может иметь и последствия в масштабах всего мира, спровоцировав власти других регионов и стран принять схожие нормы. Тезис о локальном сканировании материалов, по мнению правозащитников, не выдерживает критики — личная переписка оказывается открытой для слежки со стороны государства, кроме того, возникают уязвимости, которыми могут воспользоваться хакеры и представители недружественных государств. Не исключается и сценарий, при котором основания для сканирования контента на устройствах граждан выйдут за рамки жестокого обращения с детьми. Примечательно, что, по данным Европола, изощрённые преступники пользуются скрытными нерегулируемыми платформами, и в их случае предлагаемые ЕС механизмы сканирования оказываются неэффективными. А ориентированный на конфиденциальность добросовестный мессенджер Signal пригрозил уйти с европейского рынка, чтобы не отказываться от механизма шифрования — в результате местные жители могут перейти на менее безопасные альтернативы, и это нанесёт цифровой экономике Европы ущерб. Китайские инженеры создали лучшую постквантовую защиту для блокчейна

03.07.2025 [15:41],

Геннадий Детинич

На днях в китайском журнале Journal of Software вышла статья с рассказом о новом методе защиты блокчейна от взлома квантовыми компьютерами. Настанет время, и традиционные методы шифрования на основе классической математики окажутся уязвимы к атакам со стороны квантовых систем. «Сани» для путешествия по новому постквантовому миру обмена данными нужно готовить заранее, в частности, разрабатывая новые устойчивые методы шифрования.

Источник изображения: ИИ-генерация Grok 3 Сегодня блокчейн — это не только и не столько криптовалюта, а распределённые высокозащищённые базы данных. В этом качестве технология блокчейна продолжит развиваться дальше. Проблема в том, что современные технологии защиты блокчейна опираются на обычную математику, включающую, например, факторизацию больших чисел. Современные суперкомпьютеры за разумное время не смогут её взломать, но квантовые системы, когда они появятся через десять или больше лет — обещают с лёгкостью одолеть подобное шифрование. «В частности, существующая защита на основе цифровой подписи становится уязвимой при квантовых атаках, — предупреждают разработчики. — Злоумышленники могут незаметно подделывать данные или вставлять вредоносные записи, ставя под угрозу целостность и согласованность блокчейна». Чтобы в будущем не возникло проблем с подделкой записей в распределённых базах, китайские учёные предложили защитить блокчейн технологией EQAS на базе постквантового алгоритма шифрования SPHINCS, впервые представленного в 2015 году. Вместо сложной математики в основе шифрования SPHINCS используются квантово-устойчивые хэш–функции или более простые математические проверки, что, в частности, ускоряет работу с блокчейном как на стороне пользователя, так и на стороне сервера, а это тоже дорогого стоит. В системе EQAS хранение данных также отделено от верификации. Система EQAS генерирует доказательства с использованием структуры «динамического дерева», а затем проверяет их с помощью эффективной структуры «супердерева». Предложенное решение за счёт своей древовидной архитектуры повышает и масштабируемость, и производительность, одновременно снижая нагрузку на серверы. В ходе исследования команда также проверила безопасность и эффективность EQAS. Оптимизировав параметры, удалось получить цифровые подписи меньшего размера и ускорить проверку без ущерба для безопасности. Так, в ходе моделирования EQAS потребовалось около 40 секунд для выполнения задач аутентификации и хранения – намного быстрее, чем текущее время подтверждения в блокчейне Ethereum, составляющее около 180 секунд (по 15 секунд на каждый из 12 блоков — принятый в Ethereum стандарт подтверждения). В Android 16 появится детектор поддельных вышек сотовой связи

27.06.2025 [18:43],

Сергей Сурабекянц

Google добавит в Android 16 функцию «сетевого уведомления», которая предупредит владельца, если его смартфон подключается к поддельной или небезопасной мобильной сети. Пользователь также получит сообщение, если соединение не зашифровано или сеть запрашивает идентификаторы телефона — это поможет защититься от слежки. Из-за требований к оборудованию функция, скорее всего, будет доступна только на новых устройствах, таких как предстоящий Pixel 10.

Источник изображения: unsplash.com Существует несколько простых правил, которые помогают сохранить персональные данные в безопасности: использование надёжных паролей, проверка разрешений приложений и установка их только из надёжных источников. Однако от некоторых видов атак защититься гораздо сложнее. Одна из таких атак заключается в том, что злоумышленники обманом подключают смартфон жертвы к поддельной мобильной сети. Подобную атаку крайне трудно обнаружить даже специалисту, не говоря уже об обычном пользователе. Устройство, используемое в таких атаках, известно под названием Stingray («скат»). Злоумышленник устанавливает его поблизости от потенциальной жертвы, после чего Stingray начинает имитировать реальную вышку сотовой связи. Если находящиеся рядом мобильные устройства подключаются к имитатору, злоумышленник получает уникальные идентификаторы смартфона (например, IMEI), а также детальную информацию о нём. Кроме того, Stingray может инициировать использование незашифрованного протокола связи, что позволяет перехватывать текстовые сообщения и телефонные звонки. Подобные устройства печально известны тем, что используются правоохранительными органами, однако их технология с лёгкостью копируется злоумышленниками. Хотя в ряде случаев применение Stingray оправдано необходимостью отслеживания преступников, потенциал для злоупотреблений значителен — такие устройства могут использоваться для скрытого сбора данных об обычных людях. Google последовательно работает над способами предупреждения пользователей или предотвращения отправки ими данных через небезопасные сотовые сети. В Android 12 компания добавила возможность отключения устаревшего протокола связи 2G на уровне модема. В Android 14 появилась поддержка отключения соединений, использующих нулевое шифрование. Android 15 добавил уведомления о запросе сетью уникальных идентификаторов устройства или попытке принудительно изменить алгоритм шифрования. К сожалению, из этих трёх функций сегодня реально доступна лишь возможность отключения 2G. Реализация остальных мер требует внесения изменений в драйвер модема смартфона. Например, для уведомления о запросе идентификаторов устройство должно поддерживать версию 3.0 уровня абстракции оборудования Android IRadio (HAL). Именно эти аппаратные требования являются причиной отсутствия большинства перечисленных функций на текущих моделях Pixel и других устройствах под управлением Android. Вероятно, по этой же причине Google отложила запуск отдельной страницы настроек «безопасности мобильной сети», которую она планировала для Android 15. В Германии протестировали рядовую оптическую магистраль на рекордную дальность квантовой связи

20.06.2025 [14:48],

Геннадий Детинич

Европейские СМИ сообщают, что в Германии учёные протестировали масштабную квантовую сеть для будущего квантового Интернета. По стандартному волоконнооптическому кабелю и при обычной комнатной температуре были переданы квантовые состояния между Франкфуртом и Келем, что составило 254 км обычной оптической магистрали или в два раза больше, чем было испытано в Европе ранее.

Источник изображения: Denny Müller / unsplash.com Поставленный эксперимент стал прорывом для сверхбезопасной связи на больших расстояниях. Традиционному шифрованию начали угрожать квантовые компьютеры. Рано или поздно квантовые платформы смогут взламывать обычные ключи, поэтому организация защищённой квантовыми законами связи становится приоритетной задачей. При этом крайне важно сохранить действующую инфраструктуру линий связи. В конечном итоге — это вопрос колоссальной экономии средств, которых никогда не бывает много. Гарантированно защитить данные от взлома может технология квантового распределения ключей (QKD). Ключи передаются в виде квантовых состояний одиночных фотонов, перехват которых разрушает квантовые состояния просто по законам квантовой механики. Тем самым сразу становится известно о компрометации ключа, и само зашифрованное сообщение уже не будет передано — это лучшая гарантия от взлома. Квантовых повторителей для усиления или восстановления квантовых состояний пока не существует. Поэтому на определённых и довольно небольших отрезках оптической магистрали создаются доверенные узлы, которые заново собирают квантовые ключи. Сегодня такие узлы приходится создавать через десятки километров, что дорого и малоэффективно для массового применения. Например, на развёрнутой четыре года назад в России квантовой линии связи между Москвой и Санкт-Петербургом на дальности 700 км используются 19 доверенных узлов. В ходе нового эксперимента в Германии квантовые состояния одиночных фотонов передали на 254 км. Провели эксперимент сотрудники европейского подразделения компании Toshiba. «Все предыдущие внедрения квантовой связи по оптоволокну были ограничены гораздо меньшими расстояниями, что составляет примерно половину того, чего мы достигли. И это связано с фундаментальными ограничениями предыдущей технологии, — в интервью Euronews Next сказал Мирко Питталуга (Mirko Pittaluga), бывший старший научный сотрудник Toshiba Europe. — Наш эксперимент является первой реализацией в реальном мире особого мощного класса протоколов квантовой коммуникации, который называется когерентной квантовой коммуникацией». «Но благодаря нашему подходу мы преодолели все эти трудности, используя масштабируемую и простую технологию, которая позволила нам внедрить ультрасовременный протокол квантовой связи, который называется twin field quantum key distribution (TF-QKD), что на самом деле является секретом того, что мы сделали», — добавил другой участник эксперимента. Протокол TF-QKD, в основе которого лежит передача двух опорных частот в оптическую линию связи, действительно один из новейших. Вот только учёные умолчали, что Toshiba ещё в 2021 году с помощью этого протокола организовала передачу квантовых состояний на дальность 600 км, используя виртуальный повторитель сигнала. Более того, ещё раньше китайские учёные с помощью протокола TF-QKD передали данные на расстояние 500 км без повторителей. История умалчивает об условиях передачи данных в двух последних случаях. Как бы там ни было, возможность передавать квантовые ключи на сотни километров без повторителей — это уже факт, хотя до массового внедрения этой технологии пока далеко. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |