|

Опрос

|

реклама

Быстрый переход

Apple и Google уведомили пользователей о киберугрозах со стороны правительственных хакеров

07.12.2025 [12:37],

Владимир Фетисов

На этой неделе Apple и Google разослали уведомления о возможных киберугрозах пользователям по всему миру. Обе компании входят в группу технологических гигантов, которые регулярно рассылают подобные уведомления, когда выявляют хакерские кампании по слежке за пользователями мобильных устройств, организованные при поддержке правительств разных стран.

Источник изображения: unsplash.com Apple сообщила, что уведомления были направлены пользователям 2 декабря. При этом компания не предоставила подробностей о предполагаемых действиях хакеров, кто именно стоит за ними, и не раскрыла масштабы вредоносной кампании. В сообщении Apple лишь сказано, что «на сегодняшний день мы уведомили пользователей в общей сложности более чем в 150 странах». Google разослала аналогичные уведомления 3 декабря. Компания уточнила, что сообщения получили пользователи, ставшие мишенью шпионского программного обеспечения Intellexa. По данным Google, речь идёт о «нескольких сотнях аккаунтов в разных странах, включая Пакистан, Казахстан, Анголу, Египет, Узбекистан, Саудовскую Аравию и Таджикистан». В заявлении Google также отмечается, что компания Intellexa, работающая в сфере киберразведки и находящаяся под санкциями правительства США, «успешно обходит ограничения и процветает». Обнаруженные технологическими гигантами шпионские кампании в прошлом неоднократно становились поводом для проведения масштабных расследований с привлечением государственных органов разных стран. К примеру, такие расследование проводились в Евросоюзе, поскольку высокопоставленные чиновники этого объединения стран также становились мишенями для слежки с использованием шпионского ПО. Хакеры использовали Android-шпион Landfall для слежки за пользователями смартфонов Samsung

08.11.2025 [15:16],

Владимир Фетисов

Специалисты подразделения Unit 42 компании Palo Alto Networks выявили новое шпионское ПО для Android под названием Landfall. Оно использовалось в хакерской кампании, где злоумышленники применяли уязвимость нулевого дня в смартфонах Samsung Galaxy. Впервые Landfall обнаружили в июле 2024 года.

Источник изображения: unsplash.com Исследователи установили, что атака могла происходить через специально подготовленное изображение, отправленное жертве, чаще всего через мессенджеры. Для заражения не требовались какие-либо действия со стороны пользователя. Уязвимость получила идентификатор CVE-2025-21042. Samsung уже выпустила исправление, но детали кампании не раскрывает. Определить разработчиков Landfall пока не удалось, как и оценить масштаб атаки. Однако, по данным Unit 42, цели, вероятно, находились в странах Ближнего Востока, что указывает на шпионский характер операции. Исследователи обнаружили, что часть инфраструктуры Landfall пересекается с проектом Stealth Falcon, который ранее использовался для слежки за журналистами и активистами в ОАЭ в 2012 году. Но прямой связи с конкретной группировкой это пока не подтверждает. Образцы Landfall загружали в VirusTotal пользователи из Марокко, Ирана, Ирака и Турции в течение 2024 и начале 2025 года. Вредонос позволяет собирать личные данные — фотографии, сообщения, контакты, историю звонков, отслеживать геолокацию и активировать микрофон. В коде также обнаружены упоминания различных моделей Samsung, включая серию Galaxy S22–S24 и некоторые устройства Galaxy Z. Израильский разработчик шпионского ПО Pegasus перейдёт под контроль американских инвесторов

11.10.2025 [07:41],

Владимир Фетисов

Израильские власти в ближайшее время могут потерять контроль над компанией NSO Group, являющейся разработчиком нашумевшего шпионского ПО Pegasus, которое в прошлом правительства разных стран использовали для слежки за журналистами, активистами и политическими деятелями. Группа американских инвесторов во главе с голливудским продюсером Робертом Саймондсом (Robert Simonds) близка к покупке стартапа в рамках сделки, оцениваемой в десятки миллионов долларов.

Источник изображения: calcalistech.com По данным источника, стороны уже успели договориться, но для завершения сделки потребуется получить разрешение со стороны Израильского агентства по контролю за оборонным экспортом (DECA), входящего в состав Министерства обороны страны. Из-за это для завершения сделки может потребоваться больше времени, поскольку ведомству оно понадобится для изучения всех деталей. С марта 2023 года акции NSO Group принадлежат люксембургской холдинговой компании, которая находится в собственности основателя стартапа Омри Лави (Omri Lavie). Консорциум кредиторов компании, который вложил около $500 млн для выкупа акций NSO у фонда прямых инвестиций Francisco Partners, передал права собственности Лави после реструктуризации. Вскоре после передачи прав Роберт Саймондс вошёл в совет директоров холдинговой компании. Он уже пытался приобрести NSO в июне 2023 года, но эта попытка провалилась, после чего Саймондс покинул совет директоров. Теперь же ему удалось заключить сделку по покупке NSO. Детали соглашения неизвестны, но ожидается, что оно будет включать в себя списание долга NSO в размере около $500 млн. После заключения сделки Омри Лави покинет компанию. Второй соучредитель NSO Шалев Хулио (Shalev Hulio) ушёл из NSO более двух лет назад. За два года нахождения у руля компании Лави сумел завершить переломный процесс, который вывел NSO из многолетнего кризиса, последовавшего за включением стартапа в чёрный список Министерства торговли США в 2021 году. По данным источника, компания не только перестала нести убытки, но и вышла на небольшую прибыльность, что сделало её более привлекательной для инвесторов. Для завершения сделки по приобретению NSO также потребуется одобрение со стороны Комиссии по ценным бумагам и биржам (SEC) США. Однако процесс рассмотрения соглашения может быть осложнён из-за прошлых деловых связей Саймондса с Китаем. В 2012 году он основал компанию STX Entertainment и получил инвестиции от китайского фонда Hony Capital, который контролирует Legend Holdings, являющаяся материнской компанией Lenovo. В 2016 году к числу инвесторов STX присоединились Tencent и гонконгская PCCW. Три года спустя TPG и Hony Capital возглавили очередной раунд финансирования STX на сумму в $700 млн. Шпионское ПО ClayRat атаковало российских пользователей Android через поддельные приложения WhatsApp и TikTok

10.10.2025 [19:00],

Сергей Сурабекянц

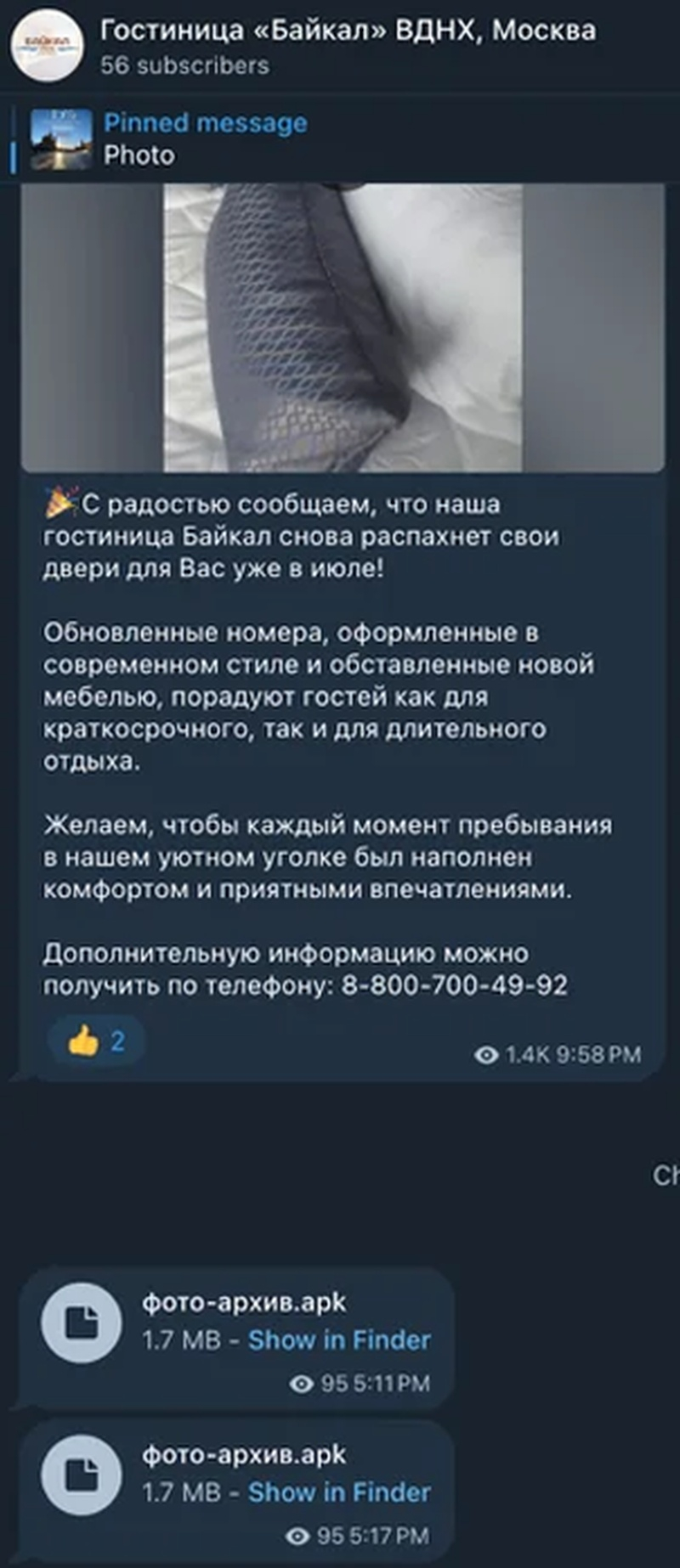

Исследователи безопасности из компании zLabs сообщили о бурном распространении ClayRat — шпионского ПО для Android, нацеленного в первую очередь на российских пользователей. ClayRat маскируется под популярные приложения, такие как WhatsApp, TikTok и YouTube, и использует для своего «продвижения» каналы Telegram, фишинговые сайты и SMS-рассылки.

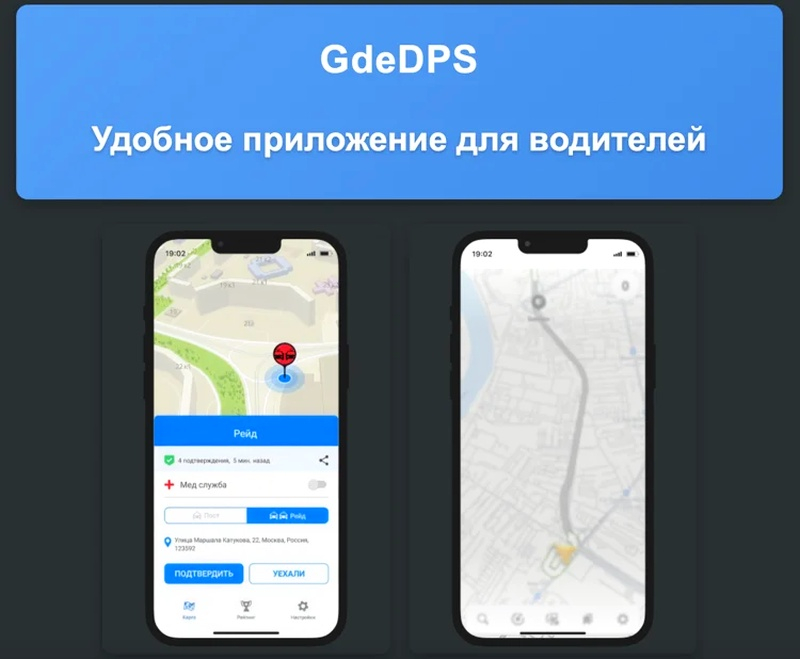

Источник изображения: unsplash.com ClayRat распространяется посредством тщательно спланированного сочетания социальной инженерии и обмана, призванного эксплуатировать доверие и удобство пользователей. Вредоносное ПО активно использует каналы Telegram и фишинговые сайты, выдающие себя за известные сервисы и приложения. В нескольких наблюдаемых случаях злоумышленники регистрировали домены, которые очень точно имитируют страницы легитимных сервисов, например, поддельную целевую страницу GdeDPS.

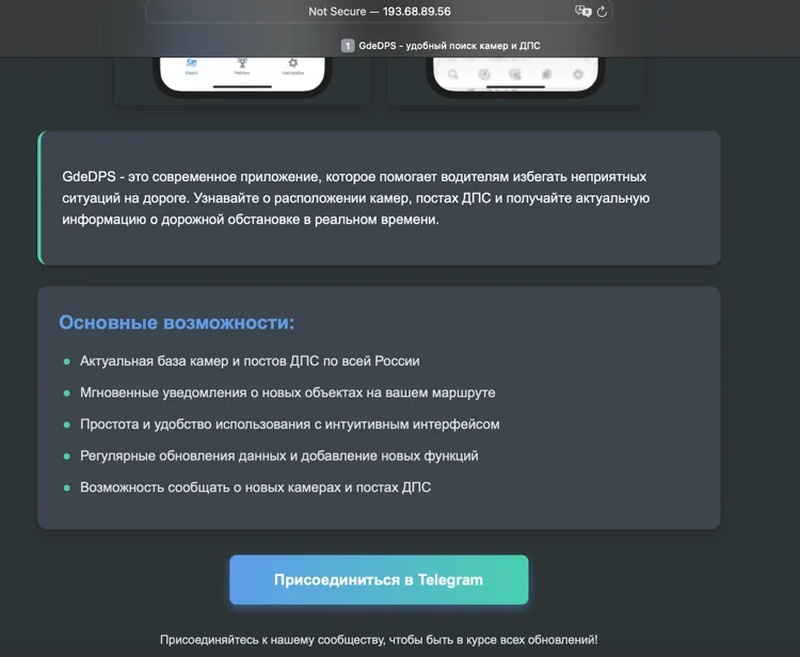

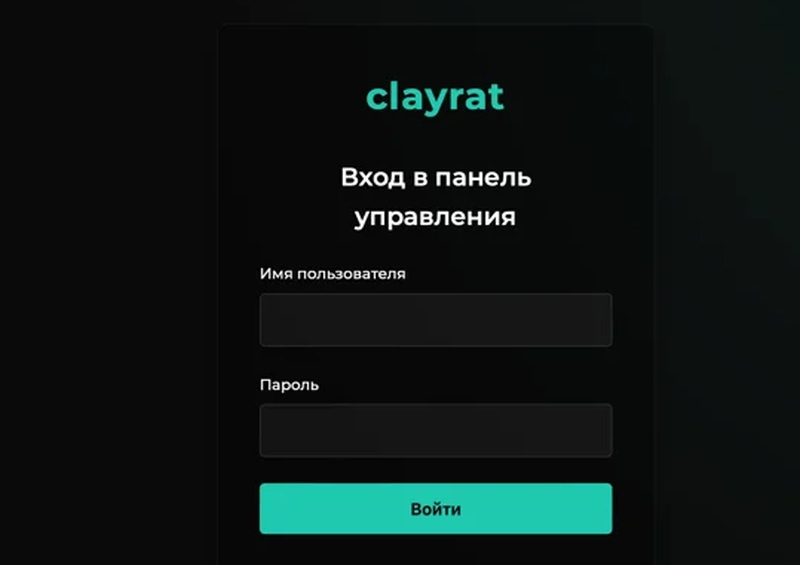

Источник изображений: zimperium.com С этих сайтов-двойников посетители перенаправляются на каналы Telegram, где размещены ссылки на вредоносный APK-файл с искусственно завышенным количеством загрузок и массой поддельных отзывов. Для повышения успешности установки вредоносное ПО часто сопровождается простыми пошаговыми инструкциями, побуждающими пользователей обходить встроенные предупреждения безопасности Android.  Злоумышленники используют множество поддельных порталов, имитирующих популярные приложения, например, сайт в стиле YouTube Plus, где размещают APK-файлы, замаскированные под легитимные обновления или дополнения к функциям. Эти сайты представляют качественную имитацию официальных порталов, а размещённые на них инструкции предлагают пользователям включить на устройстве установку из неизвестных источников.  «Чтобы обойти ограничения платформы и дополнительные сложности, появившиеся в новых версиях Android, некоторые образцы ClayRat действуют как дропперы: видимое приложение представляет собой просто облегчённый установщик, отображающий поддельный экран обновления Play Store, в то время как фактическая зашифрованная полезная нагрузка скрыта в ресурсах приложения, — пояснили исследователи. — Этот метод установки, основанный на сеансе, снижает предполагаемый риск и увеличивает вероятность того, что посещение веб-страницы приведёт к установке шпионского ПО».  После активации шпионское ПО может похищать SMS-сообщения, журналы вызовов, уведомления и информацию об устройстве, делать фотографии фронтальной камерой и даже отправлять SMS-сообщения или совершать звонки непосредственно с устройства жертвы. ClayRat также агрессивно распространяется, рассылая вредоносные ссылки всем контактам в телефонной книге жертвы, фактически превращая каждое заражённое устройство в центр распространения вредоносного ПО без создания новой инфраструктуры. Исследователи за последние 90 дней обнаружили не менее 600 образцов и 50 дропперов, причём каждая последующая итерация включала новые уровни обфускации, чтобы обойти попытки обнаружения и оставаться на шаг впереди систем безопасности. Название вредоносной программы отсылает к панели управления, которую можно использовать для удалённого управления заражёнными устройствами.  ClayRat представляет собой серьёзную угрозу не только благодаря своим возможностям слежки, но и способности автоматически превращать заражённое устройство в узел распространения, что позволяет злоумышленникам быстро расширять своё присутствие без какого-либо ручного вмешательства. Популярное VPN-расширение для Chrome уличили в создании скриншотов всех сайтов и отправке их неизвестно куда

20.08.2025 [18:22],

Сергей Сурабекянц

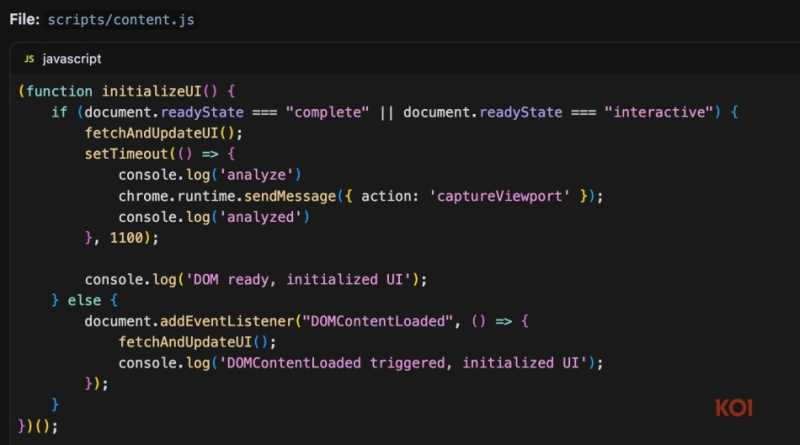

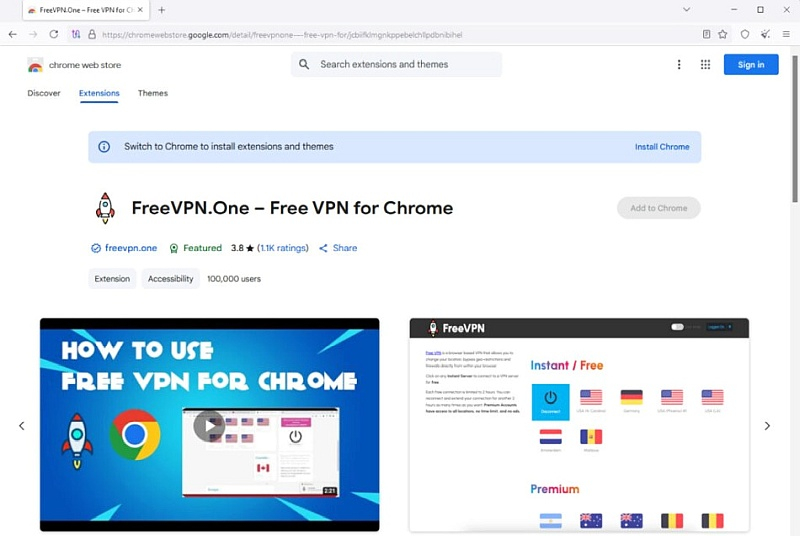

Исследователи безопасности Koi Security обнаружили шпионские функции в расширении FreeVPN.One для браузера Chrome с более чем 100 000 установок и значком «Подтверждено» в официальном магазине расширений Chrome. Дополнение уличили в том, что оно делало полноэкранные скриншоты из браузеров пользователей, перехватывало конфиденциальные данные, в том числе личные сообщения, финансовые сведения и личные фотографии, и загружало их на удалённый сервер.

Источник изображения: unsplash.com Исследователи Koi Security утверждают, что расширение FreeVPN.One бессистемно собирало данные пользователей с безопасных и популярных сайтов, включая банковские порталы и фотогалереи. Эти данные затем передавались на контролируемый злоумышленником сервер без взаимодействия с пользователем или визуального отображения. Анализ, произведённый специалистами Koi Security, показал, что механизм слежки активируется автоматически в течение нескольких секунд после загрузки любой веб-страницы. Скриншоты создаются в фоновом режиме с помощью привилегированного API chrome.tabs.captureVisibleTab() и объединяются с метаданными, включая URL-адреса страниц, идентификаторы вкладок и уникальные идентификаторы пользователей.

Скрипт, который запускается на каждой посещаемой странице и делает снимок экрана./ Источник изображений: Koi Security Встроенная функция «Обнаружение угроз с помощью ИИ» делает скриншот и отправляет его на сервер разработчика до того, как пользователь взаимодействует с этой функцией, превращая её пользовательский интерфейс в обманку. Кроме того, в последней версии расширения v3.1.4 было добавлено шифрование AES-256-GCM с RSA-обёрткой ключей для сокрытия украденных данных, что затрудняет их обнаружение и анализ с помощью инструментов сетевого мониторинга. Исследователи представили хронологию развития расширения FreeVPN.One, превратившегося в инструмент шпионажа:

Разработчик отвергает обвинения — по его словам, функция фонового создания скриншотов является частью «сканирования безопасности», предназначенного для обнаружения угроз. Он заявил, что скриншоты не сохраняются, а лишь анализируются инструментами искусственного интеллекта, однако не предоставил проверяемого способа подтвердить это. По данным Koi Security, дальнейшая проверка издателя расширения не подтвердила его легитимность. Домен, связанный с контактным адресом электронной почты разработчика, ведёт на страницу, лишённую какой-либо вменяемой информации или прозрачности. Сообщается, что после первоначального ответа на вопросы Koi Security разработчик прекратил общение с исследователями. Расширение FreeVPN.One всё ещё доступно в интернет-магазине Chrome, сохраняя верифицированный статус.

Расширение в интернет-магазине Chrome Трудно однозначно сказать, присутствовал ли в действиях разработчика злой умысел, или он просто пытался таким рискованным способом реализовать систему безопасности. В любом случае, пользователям, загрузившим это расширение, рекомендуется удалить его из браузера и сменить пароли для всех посещённых сервисов. NSO Group продолжила шпионить за пользователями WhatsApp несмотря на иск Meta✴

14.05.2025 [11:29],

Дмитрий Федоров

Суд обязал израильскую компанию NSO Group, известную разработкой шпионского программного обеспечения (ПО) Pegasus для взлома устройств на базе iOS и Android, выплатить Meta✴✴ более $167 млн за проведение целевых атак на пользователей мессенджера WhatsApp. Изучение материалов дела показало, что NSO Group продолжала использовать шпионское ПО против пользователей WhatsApp, несмотря на поданный судебный иск.

Источник изображения: Wesley Tingey / Unsplash После атаки в ноябре 2019 года с использованием шпионского ПО сервис WhatsApp подал иск против NSO Group. Судебное разбирательство продолжалось более пяти лет. Сразу после оглашения приговора компания Meta✴✴ охарактеризовала его как «важный шаг вперёд для конфиденциальности и безопасности». Согласно постановлению, NSO Group обязана передать WhatsApp исходный код Pegasus, а также другие используемые ею инструменты кибернаблюдения. Издание TechCrunch опубликовало материал, основанный на стенограмме судебного процесса объёмом более 1000 страниц. С учётом длительности разбирательства такой объём не вызывает удивления, однако отдельные фрагменты указывают на дерзкую тактику действий израильской компании. Один из таких эпизодов демонстрирует, по выражению журналиста Лоренцо Франчески-Биккьераи (Lorenzo Franceschi-Bicchierai), «смелость» NSO Group в продолжении эксплуатации уязвимостей WhatsApp даже после начала судебного процесса. Об этом в суде сообщил вице-президент NSO Group по исследованиям и разработке Тамир Газнели (Tamir Gazneli). По его словам, одна из версий эксплойта с кодовым названием Erised применялась с конца 2019 года до мая 2020 года. Две другие — Eden и Heaven. Все три объединялись под внутренним обозначением Hummingbird и использовались для атак через механизм zero-click, то есть без необходимости какого-либо взаимодействия со стороны жертвы. В официальном заявлении Meta✴✴ указала, что планирует опубликовать неофициальные стенограммы судебного процесса для исследователей и журналистов, анализирующих киберугрозы и работающих над информационной безопасностью общества. Компания NSO Group, в свою очередь, заявила о намерении обжаловать решение суда . В России обнаружен Android-троян для точечного шпионажа

05.08.2024 [14:19],

Владимир Фетисов

Специалисты «Лаборатории Касперского» обнаружили Android-троян, используемый злоумышленниками для кибершпионажа за владельцами смартфонов из России. Он получил имя LianSpy и использовался как минимум с середины 2021 года. Шпионаж носил не массовый характер, а обнаружить вредонос было трудно, поскольку атакующие активно скрывали следы его деятельности.

Источник изображения: TheDigitalArtist / Pixabay Обнаружить LianSpy впервые удалось весной этого года. С тех пор специалисты «Лаборатории Касперского» выявили более 10 жертв вредоноса. В компании не уточнили, на кого именно были нацелены использующие троян злоумышленники, поскольку эксперты оперируют анонимизированными данными, полученными на основе срабатывания сервиса компании. «LianSpy маскируется под системные приложения и финансовые сервисы. При этом атакующих не интересует финансовая информация жертв. Функциональность зловреда включает сбор и передачу атакующим списка контактов с заражённого устройства, а также данных журналов звонков, списка установленных приложений», — рассказал эксперт по кибербезопасности «Лаборатории Касперского» Дмитрий Калинин. Он добавил, что троян может записывать экран смартфона при открытии определённых приложений, преимущественно мессенджеров. В дополнение к этому троян способен обходить уведомления, показывающие, что в данный момент на смартфоне используется камера или микрофон, путём отключения появляющихся во время записи экрана предупреждений. В сообщении сказано, что устройства могли заражаться удалённо путём эксплуатации нескольких неустановленных уязвимостей или при получении физического доступа к устройству. Однако точно определить способ распространения вредоноса не удалось, поскольку в распоряжении экспертов для анализа был только сам троян. Активация LianSpy не требует каких-либо действий со стороны жертвы. При запуске троян функционирует в фоновом режиме, получая практически полный контроль над устройством. В «Лаборатории Касперского» отметили, что LianSpy использует необычные для мобильного шпиона техники. Кроме того, для передачи данных с заражённых устройств злоумышленники задействуют только публичные сервисы, что затрудняет процесс атрибуции кампании к конкретной группировке. Не исключено, что в данном случае злоумышленников интересуют какие-то конфиденциальные данные, которые есть в распоряжении определённого круга людей. Apple предупредила владельцев iPhone в 98 странах о хакерской атаке с применением шпионского ПО

11.07.2024 [11:24],

Владимир Мироненко

Apple разослала уведомления пользователям iPhone в 98 странах о хакерской атаке с использованием шпионских программ, жертвами которой они могли стать. Это вторая подобная кампания по оповещению владельцев iPhone в этом году после рассылки аналогичного уведомления пользователям в 92 странах в апреле.

Источник изображения: geralt/Pixabay «Apple обнаружила, что вы стали жертвой наёмной шпионской атаки, которая пытается удалённо скомпрометировать iPhone, связанный с вашим Apple ID <...>. Эта атака, вероятно, нацелена именно на вас из-за того, кто вы и чем занимаетесь. Хотя никогда нельзя достичь абсолютной уверенности при обнаружении таких атак, Apple уверена в этом предупреждении — пожалуйста, отнеситесь к нему серьёзно», — указано в уведомлении. Apple внесла изменения в формулировки уведомления по сравнению с прошлым года, решив описывать эти инциденты как «наёмные шпионские атаки» вместо ранее использовавшегося термина «атаки, спонсируемые государством». Сообщается, что пользователи iPhone в Индии вошли в число тех, кто получил уведомления Apple об угрозах. В октябре прошлого года аналогичные предупреждения были разосланы нескольким журналистам и политикам страны. После стало известно об обнаружении Pegasus, шпионского ПО, разработанного израильской фирмой NSO Group, в смартфонах iPhone известных индийских журналистов. Apple отметила, что полагается исключительно на «внутреннюю информацию об угрозах и расследования для обнаружения таких атак». Apple уведомила пользователей из 92 стран об атаке шпионского ПО

11.04.2024 [15:49],

Павел Котов

Apple накануне разослала уведомления владельцам iPhone в 92 странах мира о том, что они, вероятно, стали объектами атаки шпионского ПО. Компания не раскрыла, кто может стоять за этой атакой; список стран, в которых пользователи получили эти уведомления, тоже не приводится.

Источник изображения: Gerd Altmann / pixabay.com «Apple обнаружила, что вы стали жертвой заказной атаки шпионского ПО, которое пытается удалённо скомпрометировать iPhone, связанный с вашим Apple ID <..>. Эта атака, вероятно, нацелена именно на вас из-за того, кто вы и чем занимаетесь. Хотя никогда нельзя достичь абсолютной уверенности при обнаружении таких атак, Apple уверена в этом предупреждении — пожалуйста, отнеситесь к нему серьёзно», — говорится в тексте уведомления. Производитель iPhone рассылает подобные уведомления несколько раз в год, и с 2021 года он сообщил о таких угрозах владельцам устройств Apple в более чем 150 странах. В октябре прошлого года схожее предупреждение компания направила ряду журналистов и политиков в Индии. Позже было обнаружено, что на iPhone, принадлежащих известным журналистам в Индии, была установлена программа-шпион Pegasus израильского разработчика NSO Group. «Мы не можем предоставить дополнительную информацию о том, почему направляем вам данное уведомление, потому что это поможет злоумышленникам адаптировать свои действия, чтобы избежать обнаружения в будущем. <..> Заказные атаки шпионского ПО, например, с использованием Pegasus от NSO Group, исключительно редки и гораздо более изощрённы, чем обычная деятельность киберпреступников или потребительского вредоносного ПО», — отметила Apple и добавила, что полагается исключительно на «внутреннюю информацию об угрозах и расследования для обнаружения таких атак». Cуд обязал NSO Group поделиться кодом шпионского ПО Pegasus с разработчиками WhatsApp

01.03.2024 [19:06],

Дмитрий Федоров

Израильский разработчик шпионского софта NSO Group по решению американского суда обязан предоставить исходный код своего продукта Pegasus компании WhatsApp. Этот вердикт стал кульминацией судебного противостояния, начавшегося в 2019 году после того, как NSO Group была обвинена в использовании Pegasus для шпионажа за 1400 пользователями мессенджера в течение двух недель.

Источник изображения: harshahars / Pixabay Pegasus — не просто шпионское ПО. Это высокотехнологичный инструмент шпионажа, который при успешном развёртывании позволяет получить неограниченный доступ к личной информации пользователей, включая телефонные разговоры, электронные письма, фотографии, местоположение и даже зашифрованные сообщения, без ведома жертв. Своим решением судья Филлис Гамильтон (Phyllis Hamilton) отклонила аргументы NSO Group о том, что американские и израильские ограничения мешают выполнению требований WhatsApp по предоставлению данных. Она подчеркнула, что компания должна предоставить весь соответствующий шпионский софт, использованный за год до и после указанного двухнедельного периода, в течение которого пользователи WhatsApp подвергались атакам. Решение суда также включает обязанность NSO Group предоставить полную информацию о функциональности шпионского ПО, хотя компании было разрешено не раскрывать имена своих клиентов и информацию о серверной архитектуре. Это решение стало значимым шагом в защите пользователей WhatsApp от незаконных атак и подчеркнуло, что производители шпионского софта не могут игнорировать законодательство. «Это решение суда — важная веха в достижении нашей давней цели: защитить пользователей WhatsApp от незаконных атак. Компании-шпионы и другие злоумышленники должны понимать, что они могут быть пойманы и не смогут игнорировать закон», — заявил представитель WhatsApp. Продажа Pegasus правительствам и его использование для преследования диссидентов, журналистов и активистов вызвали международное возмущение. Хотя NSO не раскрывает имена своих клиентов, в исследованиях и сообщениях СМИ за последние годы упоминались Польша, Саудовская Аравия, Руанда, Индия, Венгрия и Объединённые Арабские Эмираты в числе стран, которые ранее использовали эту технологию. NSO Group утверждает, что её ПО помогает правоохранительным и разведывательным службам бороться с терроризмом и преступностью. Однако распространение и злоупотребление такими инструментами ставит под угрозу гражданские свободы, а порой и национальную безопасность. Администрация Байдена в 2021 году включила NSO Group в чёрный список, обвинив компанию в действиях, противоречащих внешнеполитическим и национальным интересам США. Новая политика Белого дома, представленная в начале февраля, предусматривает введение глобальных визовых ограничений для лиц, причастных к злоупотреблению коммерческими шпионскими программами, в том числе в странах Европейского союза (ЕС) и Израиле. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |