|

Опрос

|

реклама

Быстрый переход

Intel обязала производителей плат ограничить мощность Raptor Lake — от этого пострадает производительность

06.05.2024 [19:14],

Николай Хижняк

Компания Intel призвала производителей материнских плат реализовать в BIOS новый профиль настроек, который ограничит предел мощности PL2 (Power Limit 2/Maximum Turbo Power) процессоров Core 14-го поколения с разблокированным множителем до 188 Вт. При этом Intel требует, чтобы данный профиль настроек использовался по умолчанию на всех материнских платах, оснащённых процессорным разъёмом LGA 1700.

Источник изображения: VideoCardz Как сообщалось ранее, у флагманских процессоров Intel Core 13-го и 14-го поколений Intel наблюдаются проблемы со стабильностью работы. По мнению Intel, виноваты в этом производители материнских плат, которые при разработке BIOS не следователи спецификациям процессоров и направленным им рекомендациям. Портал VideoCardz пишет, что большинство производителей плат, судя по всему, стремились использовать так называемый «экстремальный» профиль настроек BIOS, в котором не только повышался допустимый предел мощности процессоров, но также завышался показатель допустимого рабочего напряжения для CPU. Теперь же Intel требует, чтобы производители плат использовали новый базовый профиль настроек BIOS (Intel Baseline Profile) или профиль по умолчанию (Intel Default Settings), который ограничивает максимальную мощность процессора PL2 до 188 Вт. Это значительно ниже 253 Вт, предусмотренных профилями Performance и Extreme. Компания также требует от производителей плат, чтобы новый профиль настроек был установлен в BIOS, а прошивки должны быть выпущены до конца текущего месяца. «Intel просит производителей систем и материнских плат предоставить конечным пользователям профиль BIOS по умолчанию, соответствующий рекомендуемым Intel настройкам. Предлагаемое имя профиля: "Настройки Intel по умолчанию" (Intel Default Settings). Intel просит партнёров реализовать профиль "Настройки Intel по умолчанию" в качестве профиля BIOS по умолчанию до 31 мая 2024 года», — говорится в свежем заявлении Intel. Базовый показатель мощности процессора PL1 (Power Limit 1/Processor Base Power) останется без изменений. В то же время снижение предела мощности PL2 до 188 Вт негативно сказывается на производительности. Примером этого могут служить результаты тестирования материнских плат Asus и Gigabyte, о которых рассказал YouTube-канал Hardware Unboxed. В видео отмечается, что Asus и Gigabyte используют разные настройки базового профиля Intel для BIOS своих материнских плат. У первой лимиты мощности PL1 и PL2 ограничены значениями 253 Вт. Gigabyte, в свою очередь, использовала значения 125 Вт для PL1 и 188 Вт для PL2. Чем объясняется такая разница в показателях — неизвестно. Вполне ожидаемо производительность системы на базе Intel Core-14900K с платой Gigabyte в играх и синтетических тестах оказалась значительно ниже, чем у системы с платой Asus, не говоря уже о ПК, где применялись настройки BIOS без ограничений по мощности и напряжению для процесса. Тесты плат проводились как минимум за неделю до последнего заявления Intel, в которых были указаны новые требования для производителей плат. Таким образом, Asus до конца текущего месяца придётся ещё раз пересмотреть стандартные настройки BIOS, где значения мощности процессора PL1 и PL2 должны быть снижены до 125 и 188 Вт соответственно. Как пишет портал Benchlife, производители материнских плат прибегают к практике использования «экстремальных профилей настроек BIOS» ещё со времён процессоров Intel Core 9-го поколения (Coffee Lake). Однако до выхода процессоров Core 13-го и 14-го поколений каких-либо широко распространённых проблем, связанных с этим фактом, у чипов Intel не наблюдалось. В то же время Intel не отговаривала производителей материнских плат от добавления таких профилей настроек или их использования по умолчанию. По данным Uniko’s Hardware, компания Biostar стала первым производителем материнских плат, реализовавшим «Настройки Intel по умолчанию» в качестве стандартных. Другими словами, пользователю после обновления BIOS не нужно самостоятельно менять профиль настроек на рекомендованные Intel. Обновлено: Восьмого мая компания Intel выступила с обращением к пользователям и представила правильные настройки BIOS, которые позволят одновременно добиться стабильной работы Raptor Lake и не урежут производительность CPU. По словам Intel, производители предложили неправильные настройки, которые бы зазря урезали производительность. «Intel не рекомендует производителям материнских плат использовать “базовые” настройки электропитания на тех материнских платах, которые способны работать с более высокими значениями по электропитанию», — отметила компания. Не прошло и года: системы на AMD Zen 2 получили прошивки, устраняющие уязвимость Zenbleed

03.05.2024 [01:11],

Анжелла Марина

Производители наконец начали выпускать обновления BIOS для материнских плат, предназначенных для процессоров AMD Ryzen на архитектуре Zen 2, которые закрывают уязвимость Zenbleed. О данной бреши в безопасности стало известно ещё в июле прошло года. Она затрагивает процессоры на архитектуре Zen 2 и позволяет удалённо воровать пароли и другую информацию.

Источник изображения: AMD Компания MSI выпустила обновления BIOS для материнских плат, направленные на устранение уязвимости безопасности Zenbleed в процессорах AMD Ryzen 4000. Новая прошивка на базе AGESA 1.2.0.Ca закрывает угрозу среднего уровня CVE-2023-20593, которая теоретически может предоставить злоумышленникам доступ к конфиденциальным данным, сообщает Tom's Hardware. Обновления доступны для большинства материнских плат MSI на чипсете X570, а также некоторых моделей на системной логике AMD 400-й серии. Конкретные детали уязвимости Zenbleed не разглашаются (по понятным причинам), однако AMD утверждает, что она может сработать лишь при определенном стечении микроархитектурных обстоятельств. Несмотря на то, что обновление нацелено на APU Ryzen 4000, сама уязвимость присутствует во всех процессорах на Zen 2. Как выяснилось, ранее AMD уже устранила её в CPU Ryzen 3000 с помощью микрокода AGESA 1.2.0.C и 1.0.0.B, выпустив также исправления для Threadripper, EPYC и некоторых мобильных чипов Ryzen 4000-7000. Единственной оставшейся незащищённой платформой Zen 2 остаются встраиваемые процессоры AMD Ryzen Embedded V2000. Для них запланирован выход прошивки EmbeddedPi-FP6 1.0.0.9 AGESA в ближайшее время. По заявлению AMD, новое обновление безопасности не повлияет на производительность. Однако ранее тесты показали, что устранение уязвимости Zenbleed может привести к падению скорости работы системы на величину до 15 % в некоторых приложениях. Еще раз отметим, проблема затрагивает исключительно чипы Zen 2. Владельцам CPU других архитектур, таких как Zen+ или Zen 3, обновлять BIOS не требуется. Intel обвинила в нестабильности флагманских Raptor Lake производителей материнских плат

27.04.2024 [13:26],

Николай Хижняк

Intel выступила с первым официальным заявлением относительно проблем со стабильностью работы у флагманских процессоров Core 13-го и 14-го поколений. Компания переложила вину на производителей материнских плат, которые при разработке BIOS не последователи спецификациям процессоров и направленным им рекомендациям.

Источник изображения: VideoCardz Разница между современными материнскими платами была бы едва заметна, если бы каждый производитель не старался добавить к своему решению определённый набор функций и настроек, позволяющих пользователям самостоятельно менять значения напряжения, мощности и частот различных компонентов. С одной стороны, в тех же обзорах это позволяет той или иной плате выделяться на фоне остальных. Проблемы возникает тогда, когда производители плат игнорируют рекомендации разработчиков платформы при подборе настроек BIOS по умолчанию. В заявлении о проблемах со стабильностью флагманских процессоров Core 13-го и 14-го поколений Intel прямо обвинила производителей материнских плат. Как отмечается, они внедряют в BIOS такие настройки, которые заставляют процессоры Intel работать за пределами спецификаций. Intel по-прежнему занимается поиском первопричины, которая приводит к нестабильной работе её чипов, однако она сообщила, что большинство жалоб связаны именно с оверклокерскими материнскими платами для энтузиастов. Ниже можно ознакомиться с полным заявлением Intel: «Наблюдение Intel показало, что проблема может быть связана с условиями эксплуатации, выходящими за пределы технических характеристик, а именно за счёт постоянного поддержания высокого напряжения и частоты [процессора] в периоды повышенного нагрева. Анализ затронутых процессоров также показывает, что в некоторых компонентах наблюдаются изменения минимального рабочего напряжения, которые могут быть связаны с работой за пределами установленных Intel условий эксплуатации. Хотя основной источник проблемы ещё не определён, Intel заметила, что большинство сообщений о проблеме исходят от пользователей с материнскими платами, оснащёнными функциями разгона. Intel также отмечает, что платы на чипсетах серий 600/700 часто используют настройки BIOS по умолчанию, в которых отключены защиты от перегрева и изменены настройки питания, предназначенные для ограничения воздействия на процессор длительных периодов высокого напряжения и частоты, например:

Дополнительные настройки, которые могут повышать риск системной нестабильности:

Intel просит производителей систем и материнских плат предоставить конечным пользователям профиль BIOS по умолчанию, соответствующий рекомендуемым настройкам Intel. Intel также настоятельно рекомендует, чтобы настройки BIOS по умолчанию, установленные клиентом, обеспечивали работу в пределах рекомендованных Intel настроек. Кроме того, Intel настоятельно рекомендует производителям материнских плат внедрять предостережения для конечных пользователей, предупреждающие их о рисках использования любых функций разблокировки или разгона. Intel продолжает активно исследовать эту проблему, чтобы определить первопричину, и предоставит о ней дополнительную информацию по мере её получения. Компания выступит с публичным заявлением о статусе расследования и рекомендациях по настройке BIOS в мае 2024 года». Следует отметить, что некоторые производители материнских плат уже выпустили свежие версии BIOS с рекомендованным профилем настроек Intel Baseline Profile. В частности, такие прошивки для своих плат выпустили компании Asus и Gigabyte. Новый BIOS для плат Asus Z790 повышает стабильность работы чипов Intel, но снижает их производительность

20.04.2024 [18:54],

Николай Хижняк

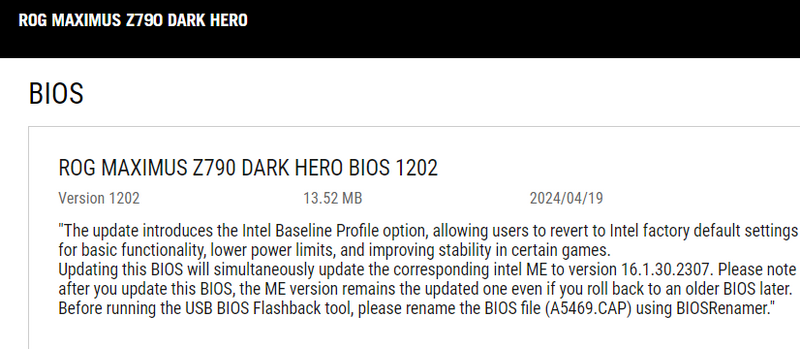

Компания Asus выпустила новую версию BIOS для материнских плат на чипсете Intel Z790, в которой добавлен базовый профиль настроек Intel. Он сбрасывает все параметры для материнской платы на рекомендованные Intel, что повышает стабильность работы процессоров Core 13-го и 14-го поколений, о проблемах с которыми сообщалось ранее. Однако флагманские чипы Core i9 после применения этого профиля настроек теряют в производительности.

Источник изображения: VideoCardz Как выяснилось, причиной нестабильной работы процессоров Intel Core 13-го и 14-го поколений являются настройки материнских плат. Некоторые производители последних позволяют чипам Intel работать за пределами озвученных Intel спецификаций. В прошивках таких плат выставлены настройки, которые повышают показатель предела допустимой мощности ЦП, а также разрешают процессорам работать в режиме высокого энергопотребления более продолжительное время, чем было заявлено самой Intel. Кроме того, такие прошивки отключают некоторые важные функции, влияющие на стабильность работы. В частности, такая проблема наблюдается у плат Asus.

Источник изображения: Asus Производитель выпустил новую версию BIOS для своих материнских плат на чипсете Intel Z790, в котором добавлены базовые настройки Intel (Intel Baseline Profile). Эти настройки снижают предел допустимой мощности ЦП до рекомендованных значений и повышают стабильность процессоров в играх.

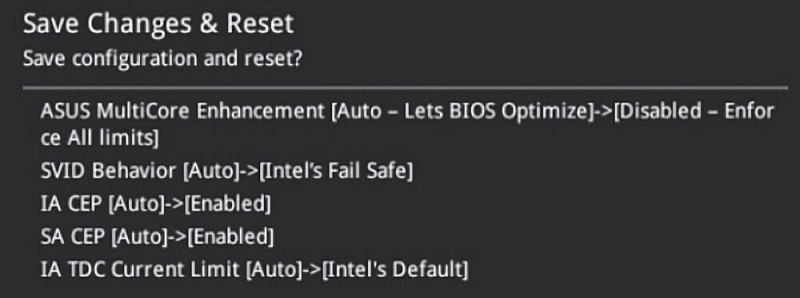

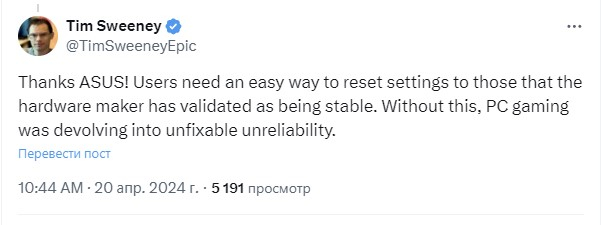

Источник изображений: X / HXL Согласно данным одного из пользователей социальной сети X, новый профиль включает все ранее отключенные ограничения в параметре Asus MultiCore Enhancements, а также изменяет значение параметра SVID Behavior на Intel Fail Safe. Кроме того, новая прошивка включает параметры защит IA CEP и SA CEP (Current Excursion Protection). К сожалению, вместе с повышением стабильности после применения новых настроек BIOS наблюдается и снижение производительности. Например, быстродействие Core i9-14900KS в тесте многопоточной производительности Cinebench R23 снижается на 12,6 % — с 40 998 баллов до 35 851 баллов. Следует отметить, что компания Intel до сих пор не обратилась с официальным заявлением по поводу нестабильной работы её процессоров. Производитель лишь в комментариях СМИ отметил, что ему известно об этой проблеме и он изучает данный вопрос. Для разработчиков, использующих игровой движок Unreal Engine, проблемы со стабильностью чипов Intel стали настоящей головной болью. Глава Epic Games (владелец движка) Тим Суини (Tim Sweeney) даже выразил благодарность Asus за то, что она предложила вариант исправления ситуации.  Правда, само по себе наличие новой прошивки автоматически не решает все вопросы, поскольку её сперва необходимо установить. Производители материнских плат начали выпуск BIOS с поддержкой процессоров на Zen 5

20.04.2024 [16:58],

Николай Хижняк

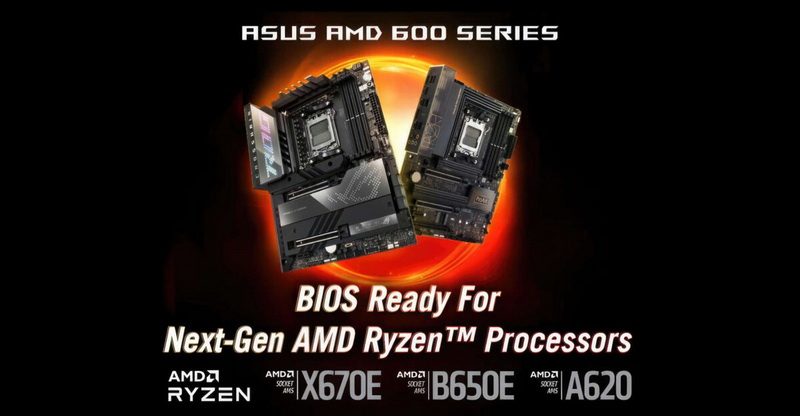

Производители материнских плат начали готовиться к анонсу процессоров Ryzen нового поколения для платформы AMD Socket AM5. К настоящему моменту об этом отчитались только компании Asus и MSI, сообщившие о выпуске новых версий BIOS для материнских плат на чипсетах AMD 600-й серии с поддержкой «чипов AMD нового поколения». Очевидно, что в ближайшее время к ним присоединятся другие ключевые производители материнских плат.

Источник изображения: Asus Новая прошивка BIOS с поддержкой будущих процессоров AMD Ryzen основана на библиотеке AGESA ComboPI 1.1.7.0 Patch A. MSI и Asus сообщили, что выпустили новые версии BIOS для своих плат на базе чипсетов AMD X670E, X670, B650 и A620. Узнать, для каких моделей плат производители уже выпустили новые прошивки, можно на их официальных сайтах. Хотя официальное название будущих процессоров AMD на архитектуре Zen 5 пока неизвестно, предполагается, что новые чипы будут выпускаться в рамках серии Ryzen 9000. Они будут поддерживаться всеми материнскими платами с процессорным разъёмом Socket AM5, но для этого потребуется обновить BIOS. Согласно слухам, новые чипы AMD Ryzen 9000 с кодовым именем Granite Ridge смогут предложить до 16 вычислительных ядер на архитектуре Zen 5. Последняя, как ожидается, будет использоваться как в настольном, так и в мобильном сегменте процессоров. С учётом того, что производители уже начали выпуск новых прошивок для материнских плат, вполне возможно, что AMD анонсирует новые процессоры на выставке Computex 2024, которая будет проходить в июне. Компания уже подтвердила своё участие в этом мероприятии. MSI занизила производительность GeForce RTX 4070 Ti Super Ventus 3X, но уже устранила проблему

24.01.2024 [18:02],

Николай Хижняк

Выход первых обзоров видеокарт GeForce RTX 4070 Ti Super оказался смазан из-за проблем с моделью MSI Ventus 3X, которая попала в руки некоторых СМИ и блогеров. Из-за проблем с прошивкой её быстродействие оказалась на 5 % ниже, чем у других RTX 4070 Ti Super с эталонными характеристиками. Только сегодня MSI удалось исправить данную проблему.

Источник изображений: MSI MSI стало известно о проблеме заниженной производительности некоторое время назад, и она пыталась её исправить, предоставив обозревателям два обновления прошивок. Последнее обновление пришло за несколько часов до срока публикации обзоров. В итоге те обозреватели, которым попалась GeForce RTX 4070 Ti Super Ventus 3X остались крайне недовольны новинкой. MSI извинилась за проблемную стартовую прошивку BIOS для RTX 4070 Ti Super и выпустила для всех своих версий этой карты новые версии программного обеспечения. В описании к обновлению указано, что оно «увеличит графическую производительность». Компания добавила, что после установки новой версии BIOS пользователи обнаружат, что их карты «соответствуют ожидаемым стандартам производительности и даже их превосходят». Как пишет портал Tom’s Hardware, проблемы с производительностью у MSI GeForce RTX 4070 Ti Super Ventus 3X наблюдались у всех обозревателей, получивших эту карту на обзор. Её быстродействие оказалось на 5 % ниже, чем ожидалось. Ниже представлены данные о приросте производительности разных моделей RTX 4070 Ti Super относительно обычной RTX 4070 Ti. Все карты имеют эталонные характеристики. Как можно заметить, модель Ventus 3X явно приросла производительностью слабее всего.

Источник изображения: 3DCenter Новая версия BIOS для RTX 4070 Ti Super от MSI имеет номер 95.03.45.40.F0. Размер файла составляет 6,75 Мбайт. Производитель также предоставил простую и понятную инструкцию о том, как обновить BIOS на видеокарте. |