|

Опрос

|

реклама

Быстрый переход

Microsoft отключила китайским компаниям оповещения об уязвимостях в ПО

21.08.2025 [14:16],

Павел Котов

Microsoft отключила китайским компаниям доступ к предварительным оповещениям о выявленных в своих программных продуктах уязвимостях. Решение было принято по итогам расследования серии взломов, в которой эксплуатировались уже известные, но ещё не закрытые уязвимости SharePoint.

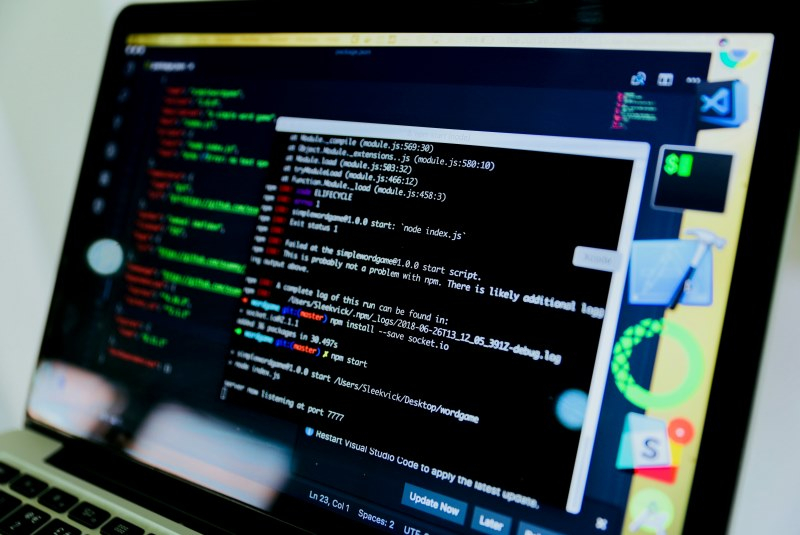

Источник изображения: BoliviaInteligente / unsplash.com Компания изменила механизм работы проекта Microsoft Active Protections Program (MAPP) ещё в июле — она отключила от оповещений компании в «странах, где они обязаны сообщать об уязвимостях своим правительствам», в том числе в Китае, пояснил Bloomberg представитель Microsoft Дэвид Кадди (David Cuddy). Программа предполагает раскрытие информации об уязвимостях в продуктах Microsoft до выпуска закрывающих эти уязвимости обновлений. По одной из версий, причиной серии взломов серверов SharePoint стала допущенная одной из китайских компаний утечка этих сведений, которой воспользовались местные хакеры — в результате были взломаны ресурсы более 400 государственных учреждений и корпораций, не стало исключением и Национальное управление ядерной безопасности США, которое разрабатывает и обслуживает американское ядерное оружие. Переведённым на новый режим сотрудничества компаниям Microsoft перестанет заблаговременно предоставлять программный код, демонстрирующий механизмы выявленных уязвимостей — вместо этого они получат общее описание проблемы, которое будет направляться одновременно с выпуском соответствующих закрывающих уязвимости обновлений. «Нам известно о возможности злоупотреблений, поэтому мы примем меры в отношении известных уязвимостей и проблем конфиденциального характера во избежание недобросовестного использования сведений. Мы постоянно проверяем участников и приостанавливаем или прекращаем их участие в программе, если обнаруживаем, что они нарушили договорённость с нами, которая включает запрет на участие в агрессивных атаках», — рассказал господин Кадди. О результатах расследования серии инцидентов со взломами SharePoint он не сообщил, но отметил, что есть «множество рабочих гипотез относительно причин».

Источник изображения: Sam Torres / unsplash.com В посольстве Китая в Вашингтоне заявили, что не располагают подробностями, связанными с работой программы Microsoft или возможными утечками в рамках MAPP, но добавили, что кибербезопасность — это «совместная задача» для всех стран, и решать её следует посредством диалога и сотрудничества. Участниками MAPP, по данным Microsoft, являются не менее двенадцати китайских компаний — ранее технологический гигант уведомлял их о найденных уязвимостях не менее чем за 24 часа до выхода соответствующих обновлений. В 2021 году в Китае был принят закон, обязывающий любую компанию или исследователя в области кибербезопасности при обнаружении уязвимости докладывать об этом в Министерство промышленности и информатизации Китая в течение 48 часов. Есть версия, что MAPP стала источником утечки информации ещё в 2012 году — тогда Microsoft обвинила китайского партнёра Hangzhou DPtech Technologies Co. в разглашении сведений о серьёзной уязвимости Windows. В 2021 году Microsoft заподозрила в аналогичных действия две другие китайские компании, чьи действия могли привести к крупномасштабной атаке на серверы Exchange, осуществлённой группировкой Hafnium. Американская компания также сообщила, что закрыла ранее созданные ей в Китае «центры прозрачности», в которых она с 2003 года знакомила местные власти с исходным кодом своей продукции с целью убедить их в отсутствии в ПО бэкдоров — посещать их перестали ещё в 2019 году. Ранее одна из американских правозащитных организаций опубликовала результаты расследования, в ходе которого установила, что связанные с кибершпионажем китайские организации работали в том же кампусе в Ухане, что и участники MAPP. Эти организации действовали на территории Национального центра кибербезопасности, который входит в Министерство государственной безопасности Китая. Факт сотрудничества Microsoft с Национальным центром безопасности представитель компании Дэвид Кадди отверг. Представитель посольства Китая в Вашингтоне заявил, что ему неизвестны подробности расследования, но его страна выступает против хакерской деятельности, противостоит ей в соответствии с законом и выступает против нападок «под предлогом проблем кибербезопасности». В масштабном взломе серверов SharePoint может быть повинна утечка из Microsoft

26.07.2025 [13:37],

Павел Котов

Microsoft намеревается провести проверку, не послужила ли её собственная система раннего оповещения об уязвимостях источником утечки, которая привела к масштабному взлому ресурсов SharePoint. К этой системе подключены компании, специализирующиеся на вопросах кибербезопасности, и софтверный гигант пытается установить, не воспользовались ли ей злоумышленники до того, как началось устранение выявленных в SharePoint уязвимостей.

Источник изображения: BoliviaInteligente / unsplash.com «В рамках нашей стандартной процедуры мы изучим этот инцидент, выявим области для улучшения и широко развернём эти улучшения», — цитирует Bloomberg заявление представителя Microsoft; он также отметил, что партнёрские программы помогают компании в обеспечении безопасности. Вину за серию взломов SharePoint в Microsoft возложили на китайских хакеров, которых, по версии корпорации, поддерживают власти страны. В программе Microsoft по активной защите (Microsoft Active Protections Program — MAPP) участвуют не менее десятка китайских компаний. Она существует уже 17 лет, и каждому новому участнику приходится доказывать, что он является поставщиком решений в области кибербезопасности и не производит хакерских инструментов, в том числе ПО для тестирования на проникновения в системы. Подписав соглашение о неразглашении, такие компании получают информацию о новых исправлениях уязвимостей за 24 часа до того, как их публикует сама Microsoft. Наиболее доверенные участники программы получают сведения ещё на пять дней раньше. В специализирующейся на вопросах кибербезопасности японской компании Trend Micro подтвердили, что получили уведомление о двух опасных уязвимостях SharePoint по каналу MAPP и подумали о возможности утечки; но и сейчас не сомневаются в ценности программы. Жертвами серии атак стали более 400 корпораций и государственных учреждений по всему миру — вплоть до Национального управления по ядерной безопасности США, ответственного за разработку и обслуживание ядерного оружия. Массовый взлом, по версии Microsoft, организовали китайские хакерские группировки Linen Typhoon, Violet Typhoon и Storm-2603.

Источник изображения: Alex Carmona / unsplash.com Об уязвимостях SharePoint впервые сообщил в мае этого года эксперт вьетнамской компании Viettel Динь Хо Ань Хоа (Dinh Ho Anh Khoa) на берлинской конференции Pwn2Own, там же он передал все документы представителю Microsoft и получил вознаграждение в $100 000. Компании потребовались около 60 дней, чтобы разработать средство исправления уязвимостей, но 7 июля, накануне публичного выпуска патча, хакеры произвели масштабную атаку на серверы SharePoint. Они могли их выявить самостоятельно и начать эксплуатировать в тот самый день, когда Microsoft распространила оповещение среди членов MAPP, но это, по мнению экспертов, было бы немыслимым совпадением — более вероятным представляется сценарий, что кто-то поделился информацией с киберпреступниками. MAPP уже оказывалась источником утечек. В 2012 году Microsoft обвинила китайскую компанию Hangzhou DPtech в раскрытии информации о серьёзной уязвимости в Windows и исключила её из программы. В 2021 году Microsoft заподозрила минимум двух китайских партнёров по MAPP в утечке сведений об уязвимости серверов Exchange, что привело к крупномасштабной атаке, организованной, по версии корпорации, китайской группировкой Hafnium. Тогда взлому подверглись десятки тысяч серверов Exchange, в том числе ресурсы, принадлежащие Европейской службе банковского надзора и парламента Норвегии. После инцидента 2021 года корпорация рассматривала возможность пересмотреть механизмы работы MAPP, но чем это тогда закончилось, неизвестно. В 2021 году в Китае начал действовать закон, обязывающий любую компанию или исследователя в области кибербезопасности в срок 48 часов докладывать обо всех обнаруженных уязвимостях систем в Министерство промышленности и информационных технологий страны. Некоторые китайские компании, например, Beijing CyberKunlun Technology Co Ltd., являются одновременно членами MAPP и участниками местной правительственной программы — «Национальной базы уязвимостей». При этом, отмечают эксперты, отсутствует прозрачность в отношении того, как китайские компании соблюдают баланс между своими обязательствами в рамках программы Microsoft и обязательствами в соответствии с законами Китая. Атака на серверы Microsoft SharePoint может стать крупнейшей кибератакой 2025 года — число пострадавших превысило четыре сотни

24.07.2025 [09:34],

Анжелла Марина

Хакеры, предположительно связанные с Китаем, получили доступ к системам около 400 правительственных учреждений, корпораций и других организаций по всему миру, воспользовавшись уязвимостью в Microsoft SharePoint. Об этом сообщила голландская компания по кибербезопасности Eye Security, которая первой выявила атаки на прошлой неделе. Изначально сообщалось о взломе примерно 60 организаций, но за несколько дней число пострадавших увеличилось более чем в шесть раз.

Источник изображения: AI По сообщению Bloomberg, большинство атак пришлось на США, также пострадали Маврикий, Иордания, Южно-Африканская Республика и Нидерланды. Среди жертв оказались и Национальное управление ядерной безопасности США, и национальные институты здоровья. Представитель Министерства здравоохранения США Эндрю Никсон (Andrew Nixon) отметил, что на данный момент нет подтверждения утечки данных, однако ведомство совместно с Microsoft и агентством кибербезопасности США проводит работы по устранению уязвимости. Национальная казначейская служба ЮАР также сообщила о наличии вредоносного ПО в своих сетях, хотя уточнила, что системы и сайты продолжают работать в обычном режиме. Эксперты отмечают, что реальное число жертв может быть выше, поскольку злоумышленники могли применять методы, не оставляющие следов. По словам сооснователя Eye Security Вайши Бернард (Vaisha Bernard), атаки продолжаются, и другие хакерские группы также начали использовать уязвимость. Среди пострадавших — организации из сфер государственного управления, образования и IT-услуг. Атаки зафиксированы в Европе, Азии, на Ближнем Востоке и в Латинской Америке. Аналитик компании Recorded Future Свева Сценарелли (Sveva Scenarelli) подчеркнула, что кибергруппировки, связанные с государствами, действуют поэтапно: сначала проводят точечные атаки, а затем начинают массово эксплуатировать уязвимости. После проникновения в сеть они могут выбирать наиболее ценные цели для дальнейшего доступа и сбора данных. Министерство иностранных дел Китая отвергло обвинения, заявив, что страна выступает против кибератак и призывает к совместному решению проблем в этой сфере. Пресс-секретарь министерства Го Цзякунь (Guo Jiakun) подчеркнул, что Китай против использования темы кибербезопасности для «клеветы и провокаций». Между тем исследователи отмечают, что хакеры могли получить доступ к конфиденциальным данным, включая информацию, связанную с ядерными технологиями. Однако Эдвин Лайман (Edwin Lyman), эксперт по ядерной безопасности, указал, что наиболее секретные сведения в США хранятся в изолированных сетях, что снижает риск их утечки. Тем не менее нельзя исключать, что менее защищённые данные, например сведения о ядерных материалах, могли оказаться под угрозой. Эти атаки стали одними из последних инцидентов, которые Microsoft частично связывает с Китаем, на фоне обострения отношений между Вашингтоном и Пекином по вопросам безопасности и торговли. Компания уже выпустила обновления для устранения уязвимости, однако, по мнению специалистов, многие серверы могли быть скомпрометированы ещё до выхода патчей. Китайские хакеры взломали Управление ядерной безопасности США через уязвимость в SharePoint

23.07.2025 [13:00],

Антон Чивчалов

Громкая история с уязвимостью в Microsoft SharePoint продолжает обрастать подробностями. Ранее сообщалось, что китайские хакеры взломали свыше 100 серверов по всему миру. Теперь выяснилось, что среди жертв атаки — Национальное управление ядерной безопасности США, Министерство образования США, налоговые и другие государственные ведомства, а также университеты и компании, передаёт Bloomberg.

Источник изображения: Flipsnack / unsplash.com Корпорация Microsoft уже подтвердила в своём блоге, что две китайские хакерские группировки, связанные с правительством КНР, — Linen Typhoon и Violet Typhoon, — эксплуатируют уязвимости популярного офисного пакета. Также в атаках замечена группировка Storm-2603, которую также связывают с китайскими властями. «Это угроза высокой серьёзности и срочности», — сказал технический директор Microsoft Майкл Сикорски (Michael Sikorski). По его словам, особенную опасность таит в себе глубокая интеграция SharePoint с другими продуктами Microsoft, например, Outlook и Teams. Даже установка всех последних обновлений на данный момент не помогает, поскольку у злоумышленников остаётся доступ в скомпрометированные системы через различные модифицированные компоненты и бэкдоры. В Microsoft сейчас говорят лишь, что расследуют инциденты. Упомянутые атаки ведутся примерно с 7 июля. Помимо целей в США, пострадали госучреждения в Испании, Бразилии, Канаде, Швейцарии, Индонезии и ряде других стран. Хотя только за последние несколько дней Microsoft опубликовала несколько патчей для своего ПО, эксперты по кибербезопасности продолжают фиксировать атаки. Количество взломанных серверов превысило 100, отдельных организаций — 60. Среди них даже Национальное управление ядерной безопасности США, которое отвечает за производство и утилизацию ядерного оружия. Официальный Пекин уже опроверг свою причастность к атакам, заявив, что Китай решительно выступает против любых форм кибератак. SharePoint — это пакет приложений для организации совместной работы в организации. В него входят инструменты для создания сайтов и форм, поиска информации в базах данных, управления рабочими процессами, бизнес-аналитики и т. д. Microsoft узнала о критической уязвимости SharePoint ещё два месяца назад, но не смогла её исправить

22.07.2025 [19:33],

Анжелла Марина

Компании по всему миру начали срочно обновлять свои системы после того, как службы безопасности Google и Microsoft сообщили о масштабной кибератаке, использующей критическую уязвимость в программном обеспечении Microsoft SharePoint. Уязвимость CVE-2025-53770 была обнаружена на прошлой неделе и сразу же получила классификацию «нулевого дня». Это означает, что хакеры начали её эксплуатировать до того, как Microsoft успела выпустить патч.

Источник изображения: Luther.M.E. Bottrill/Unsplash По сообщению TechCrunch, проблема затронула программное обеспечение сервера SharePoint, который широко используются организациями по всему миру для хранения и обмена внутренними документами. Уязвимость позволяет злоумышленникам похищать закрытые ключи, а затем устанавливать вредоносное ПО, с помощью которого происходит проникновение к корпоративным файлам и другим системам в пределах одной сети. Впервые «дыра» в SharePoint была обнаружена в мае на конкурсе хакеров в Берлине, организованный компанией по кибербезопасности Trend Micro с целью обнаружения ошибок в популярном программном обеспечении. После чего, в прошлом месяце, Microsoft выпустила исправляющий патч. Однако, как утверждает Reuters, патч оказался неэффективен и не устранил проблему. По крайне мере, представители компании во вторник не смогли предоставить агентству комментарий относительно исправления ошибки и эффективности патча. Microsoft в своём блоге сообщила, что за атаками стоят как минимум три хакерские группы, связанные с Китаем. Две из них — Linen Typhoon и Violet Typhoon — ранее уже фигурировали в расследованиях компании. Первая специализируется на краже интеллектуальной собственности, вторая — на сборе конфиденциальной информации для целей шпионажа. Третья группа, которую Microsoft обозначила как Storm-2603, менее изучена, но, по данным компании, ранее была замешана в атаках с использованием вымогательского ПО. Активность этих групп в связи с эксплуатацией уязвимости в SharePoint зафиксирована как минимум с 7 июля, то есть за несколько недель до публичного раскрытия уязвимости. Чарльз Кармакал (Charles Carmakal), технический директор подразделения реагирования на инциденты Mandiant, входящего в Google, в письме изданию TechCrunch также подтвердил, что по меньшей мере один из участников атак связан с хакерскими группами, действующими в интересах Китая. По его словам, угроза продолжает нарастать, а число скомпрометированных систем может быть значительным. Десятки организаций, в том числе в государственном секторе, уже подтвердили факт взлома. Представитель посольства Китая в Вашингтоне пока не ответил на запрос о комментарии. При этом ранее китайское правительство неоднократно отвергало обвинения в проведении кибератак, хотя и не всегда прямо опровергало свою причастность к отдельным инцидентам. Уязвимость в Microsoft SharePoint привела к компрометации систем не менее 100 компаний, а также госорганов США

21.07.2025 [22:05],

Владимир Фетисов

Не так давно Microsoft опубликовала предупреждение, сообщив, что хакеры активно используют уязвимость нулевого дня программного продукта SharePoint для компрометации локальных серверов разных организаций и компаний. Оценка масштаба инцидента продолжается, но уже известно, что злоумышленникам удалось скомпрометировать системы около 100 организаций. Об этом пишет Reuters со ссылкой на данные двух организаций, которые помогли раскрыть вредоносную кампанию.

Источник изображения: Desola Lanre-Ologun / Unsplash Активность хакеров обнаружила нидерландская ИБ-компания Eye Security, когда заметила подозрительную активность, направленную против одного из своих клиентов. После этого специалисты провели сканирование интернета с помощью инструмента организации Shadowserver Foundation, что позволило им выявить около 100 жертв вредоносной кампании. Это было сделано ещё до того, как проблема приобрела широкую известность. «Кто знает, что делали другие злоумышленники с тех пор, чтобы внедрить новые бэкдоры», — считает Вайша Бернард (Vaisha Bernard), специалист Eye Security. Он отказался назвать организации, которые подверглись хакерской атаке, но добавил, что соответствующие органы были своевременно уведомлены об инциденте. В Shadowserver Foundation подтвердили цифру в 100 пострадавших, добавив, что многие из них находятся в США и Германии, а также, что среди жертв есть правительственные организации. Другой исследователь сказал, что, вероятно, до сих пор вредоносная кампания была делом рук одного хакера или группы хакеров. «Возможно, ситуация быстро изменится», — считает Рейф Пиллинг (Rafe Pilling), глава подразделения по анализу угроз британской ИБ-компании Sophos. Microsoft уже выпустила патч для исправления уязвимости SharePoint, а также рекомендовала клиентам не затягивать с его установкой. Кто стоит за вредоносной кампанией, пока неизвестно. ФБР сообщило, что ведомство осведомлено о проблеме и тесно сотрудничает со своими федеральными партнёрами в рамках расследования, не назвав каких-либо подробностей. Британский национальный центр кибербезопасности сообщил об «ограниченном количестве» целей хакеров на территории королевства. По данным системы Shodan, позволяющей идентифицировать подключаемое к интернету оборудование, более 8000 серверов в сети теоретически уже могли быть взломаны хакерами. В число этих серверов входят системы, принадлежащие крупным промышленным предприятиям, банкам, аудиторским компаниям, медицинским и государственным учреждениям в США и ряде других стран. Хакеры взломали тысячи серверов по всему миру через уязвимость в Microsoft SharePoint

21.07.2025 [15:39],

Владимир Фетисов

Microsoft опубликовала предупреждение, в котором говорится об активных атаках хакеров на серверное оборудование компании, а также о выпуске патча для исправления сложившейся ситуации. Речь идёт об уязвимости нулевого дня в программном обеспечении SharePoint, которая подвергает риску десятки тысяч серверов по всему миру.

Источник изображения: Bender / Unsplash Специалисты компании Eye Security, работающей в сфере информационной безопасности, обнаружили упомянутую уязвимость 18 июля. С её помощью злоумышленники могут получить доступ к локальным серверам SharePoint с целью кражи криптографических ключей, что даёт им несанкционированный доступ к инфраструктуре жертв. Наличие криптографических ключей позволяет злоумышленникам выдавать себя за легитимных пользователей даже после перезагрузки скомпрометированного сервера или установки патча. Это означает, что уже скомпрометированные серверы могут представлять опасность для бизнеса даже после установки исправления. Отмечается, что проблема не затрагивает облачную версию сервиса SharePoint Online, которая доступна на платформе Microsoft 365. Хакеры могут использовать уязвимость SharePoint для кражи конфиденциальных данных, включая учётные данные пользователей. Они также могут перемещаться внутри скомпрометированной сети, используя сервисы, которые часто подключаются к SharePoint, такие как Outlook, Teams и OneDrive. Предполагается, что эксплойт создан на основе двух уязвимостей, которые были продемонстрированы на конкурсе хакеров Pwn2Own в мае. К настоящему моменту Microsoft выпустила исправление для серверов SharePoint 2019 и SharePoint Subscription Edition, а также продолжает работать над патчем для SharePoint 2016. Агентство по кибербезопасности и защите инфраструктуры (CISA) США продолжает оценку масштабов проблемы. В ведомстве заявили, что все скомпрометированные серверы необходимо отключить от интернета до тех пор, пока не станет ясен масштаб проблемы. По данным The Washington Post, уязвимость SharePoint активно используется хакерами для атак на федеральные агентства и муниципальные учреждения США и других стран, а также на энергетические и телекоммуникационные компании, университеты и другие организации по всему миру. |