Google обнаружил новую угрозу в своём сервисе «Google Календарь»: хакеры могут использовать его для управления вредоносным ПО, замаскировав команды под обычные записи в календаре. Такие действия трудно обнаружить, что создаёт серьёзные риски для кибербезопасности. Что интересно, Google сама предупреждает, что «Календарь» может использоваться для скрытой передачи команд вредоносным программам.

Источник изображения: TheDigitalArtist / Pixabay

Многие вирусы после проникновения в систему жертвы нуждаются в управлении со стороны злоумышленников. Для этого создаётся специальная инфраструктура «команд и управления» (Command and Control или C2). Обычно хакеры посылают команды своему вредоносному ПО через так называемый C2-сервер, однако теперь они нашли способ маскировать свою активность, используя легитимные сервисы, такие как облачные хранилища и почтовые службы.

В прошлом хакеры уже использовали для этих целей такие сервисы, как Dropbox, Amazon Web Services, Google Drive и Gmail. Это позволяло им скрывать команды для вирусов под видом обычного интернет-трафика, что затрудняло их обнаружение антивирусными программами и специалистами по кибербезопасности.

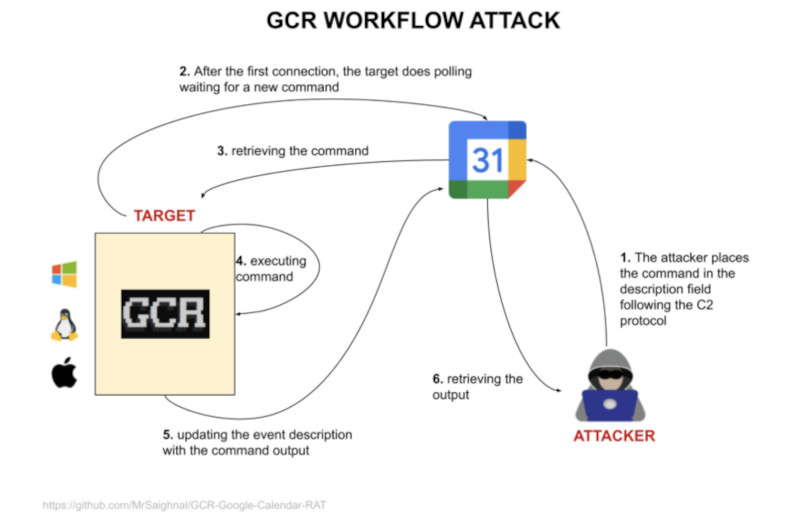

Сейчас Google указывает на потенциальную опасность использования «Календарь» в качестве нового инструмента для C2-коммуникаций. В докладе о будущих угрозах компания ссылается на исследование в сфере кибербезопасности, в котором эксперт под псевдонимом MrSaighnal демонстрирует методику использования «Google Календарь» злоумышленниками.

Источник изображения: IT researcher MrSaighnal / GitHub

Методика, названная Google Calendar RAT (GCR), предполагает размещение команд C2 в описании событий календаря. Вредоносное ПО, установленное хакерами, может регулярно проверять аккаунт «Google Календарь» на наличие новых команд и выполнять их на заражённом устройстве.

«По словам разработчика, GCR взаимодействует исключительно через легитимную инфраструктуру, управляемую компанией Google, что затрудняет обнаружение подозрительной активности защитниками», — отметила Google.

Открытие этой уязвимости в «Google Календарь» ставит новые вопросы о том, насколько безопасны на первый взгляд надёжные цифровые сервисы. Это также подчёркивает необходимость постоянного обновления методов киберзащиты и внимательного отношения к любым изменениям в поведении ПО.

Источник:

MWC 2018

MWC 2018 2018

2018 Computex

Computex

IFA 2018

IFA 2018