Группа специалистов из Амстердамского свободного университета (Vrije Universiteit Amsterdam) выявила серию уязвимостей Spectre-v2, получивших кодовое название Training Solo. Эти атаки позволяют обходить защитные механизмы процессоров Intel, такие как IBPB и eIBRS, и извлекать данные из памяти ядра со скоростью до 17 Кбайт/с, а из гипервизора со скоростью 8,5 Кбайт/с. Эксплойты уже опубликованы в открытом доступе на GitHub.

Источник изображения: Kandinsky

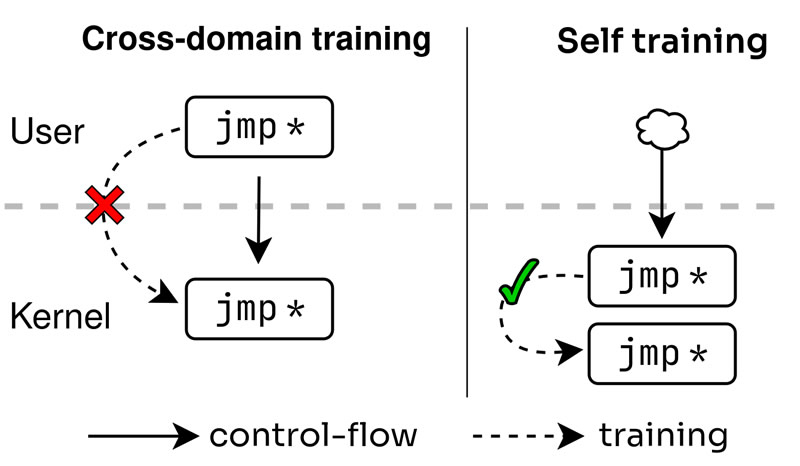

Как сообщает OpenNET, в основе Spectre-v2 лежит манипуляция предсказанием переходов в процессоре. Злоумышленник заставляет систему спекулятивно выполнять инструкции, оставляя в кеше следы данных, которые затем можно извлечь, анализируя время доступа. Training Solo отличается тем, что вместо запуска своего кода атакующие используют уже существующие фрагменты кода в ядре или гипервизоре, делая, таким образом, атаку более завуалированной.

Источник изображения: opennet.ru

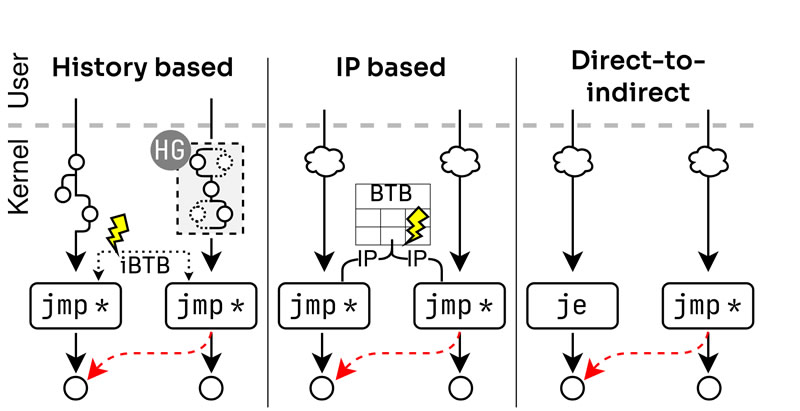

Исследователи описали три варианта реализации атак Training Solo. Первый способ заключается в использовании SECCOMP для подмены BPF-фильтров и создания ложных переходов (скорость утечки — 1,7 Кбайт/с). Второй метод основан на IP-коллизиях в буфере переходов (BTB), когда один переход влияет на другой. Третий метод, самый быстрый (17 Кбайт/с), использует такие аппаратные уязвимости, как CVE-2024-28956 (ITS) и CVE-2025-24495, позволяющие прямым переходам влиять на косвенные. Интересно, что на тестировании один из этих методов позволил считать хеш-значение пароля пользователя root всего за 60 секунд.

Источник изображения: opennet.ru

Атакам подвержены чипы Intel с поддержкой eIBRS, включая Coffee Lake и Lion Cove. Уязвимость ITS (CVE-2024-28956) затрагивает Core 9–11 поколений и Xeon 2–3 поколений, а уязвимость CVE-2025-24495 угрожает новейшим Lunar Lake и Arrow Lake. Одновременно AMD заявила, что её процессоры не подвержены данным атакам, а компания Arm уточнила, что в зоне риска находятся только старые чипы без поддержки современных расширений FEAT_CSV2_3 и FEAT_CLRBHB.

Все найденные проблемы уже получили исправления от производителей. Intel выпустила обновление микрокода с новой инструкцией IBHF, а в Linux добавлены патчи, блокирующие эксплуатацию через cBPF. Для старых процессоров рекомендована программная очистка буфера переходов. Также в ядре внедрён механизм выноса косвенных переходов в верхнюю часть строки кеша.

Отмечается, что угроза актуальна для облачных провайдеров и виртуальных сред, где возможна утечка между гостевыми системами и управляющим хостом. Владельцам серверов на Intel рекомендуется как можно скорее установить обновления, а пользователи AMD и современных Arm-чипов могут не опасаться — их системы защищены на аппаратном уровне.

Источник:

MWC 2018

MWC 2018 2018

2018 Computex

Computex

IFA 2018

IFA 2018