|

Опрос

|

реклама

Быстрый переход

Хакеры взломали билетного оператора Ticketmaster и теперь продают данные 560 млн клиентов

30.05.2024 [11:30],

Павел Котов

Хакерская группировка ShinyHunters выставила на продажу базу клиентов американского сервиса по продаже билетов Ticketmaster. Её объём составляет 560 млн записей, в том числе имена, адреса и частичные платёжные реквизиты. Сама Ticketmaster до сих пор не подтвердила факта взлома своих систем.

Источник изображения: Cliff Hang / pixabay.com Обычно сведения об утечках данных поступают только после того, как об этом сообщает сама пострадавшая компания. В данном случае впервые об инциденте сообщил специализирующийся на кибербезопасности ресурс Hackread, авторы которого обнаружили базу Ticketmaster на вновь открывшейся хакерской площадке BreachForums. МВД Австралии также сообщило, что «сотрудничает с Ticketmaster, чтобы разобраться в инциденте», и это косвенно подтверждает факт взлома, несмотря на молчание самой компании. Объём базы данных, по словам ShinyHunters, составляет 1,3 Тбайт, и она содержит персональные данные 560 млн клиентов оператора. Хакеры продают её за $500 тыс. ShinyHunters утверждают, что пытались продать похищенные данные Ticketmaster, прежде чем выставить их на продажу на BreachForums. Администрация платформы, видимо, не отреагировала на попытку вымогательства, и пока трудно сказать, ищет ли группировка нового покупателя или оказывает давление на жертву. Не исключено, что ShinyHunters пытаются заработать очки репутации: две недели назад ФБР закрыла частично подконтрольную группировке площадку BreachForums, которая теперь возродилась с базой клиентов крупного оператора. В пользу этой гипотезы говорит и тот факт, что хакеры выбрали в качестве жертвы одиозную службу Ticketmaster: среди поклонников певицы Тейлор Свифт (Taylor Swift) и многих других любителей концертов в США к ней сформировалось явно негативное отношение, а Минюст подал против владеющей Ticketmaster компании Live Nation Entertainment антимонопольный иск. Пользователям платформы рекомендовано сменить пароли от учётных записей и проверить, нет ли в них сохранённых данных банковских карт — если да, то лучше эти карты заменить. Хакеры стали проникать в IT-инфраструктуру российских компаний быстрее на 30 %

15.05.2024 [13:18],

Анжелла Марина

За последний год скорость проникновения хакеров в IT-инфраструктуру российских компаний значительно выросла. Как сообщает издание «Коммерсантъ», если раньше на взлом требовались недели или месяцы, то сейчас этот процесс может занимать от одного до трех дней, а в отдельных случаях всего несколько часов.

Источник изображения: Copilot Эксперты компании «Информзащита» оценивают рост скорости взломов примерно на 30 % по сравнению с началом 2023 года. При этом время от первоначального проникновения хакеров до получения ими контроля над системами в некоторых случаях сократилось до 72 часов. Под ударом чаще всего оказываются крупные государственные организации и промышленные предприятия, которые уже внедрили серьезные средства защиты информации. Однако даже это не спасает от взлома. Одной из причин ускорения кибератак является большое количество вредоносных программ и инструментов для взлома, которые, по словам директора технологической практики «ТеДо» Юрия Швыдченко, свободно распространяются в даркнете. Это позволяет даже начинающим хакерам автоматизировать процесс поиска уязвимостей в системах жертвы. Еще один фактор заключается в массовой замене импортного ПО и оборудования на российские аналоги. Спешка с импортозамещением приводит к появлению множества дыр в системах информационной безопасности, и хакерские группировки активно этим пользуются. Например, в 2022 году злоумышленникам удалось взломать ряд крупных российских IT-компаний и интеграторов, получив доступ к данным для подключения к их заказчикам. А в начале 2023 года произошла громкая кража данных в агрокомплексе им. Н.И. Ткачева, когда хакеры зашифровали все файлы на компьютерах холдинга. Эксперты также отмечают, что хакерские группировки получают все больше финансирования из недружественных России стран, что позволяет им расширять свои возможности и ресурсы для кибератак. Несмотря на предпринимаемые усилия по защите информационных систем, российские компании и госорганы по-прежнему остаются уязвимыми для быстро прогрессирующих киберугроз. Число взломов растет, а их скорость увеличивается. Эксперты прогнозируют дальнейшее обострение ситуации в сфере кибербезопасности. Microsoft обнаружила в Android опасный баг, позволяющий взламывать смартфоны через приложения

03.05.2024 [11:45],

Анжелла Марина

Разработчики Microsoft выявили серьезную уязвимость в популярных приложениях для мобильной платформы Android. Данная уязвимость позволяет злоумышленникам удаленно запускать вредоносный код, красть пользовательские данные и токены аутентификации.

Источник изображения: Denny Müller/Unsplash Согласно отчету Microsoft, уязвимость затрагивает как минимум четыре приложения из магазина Google Play с миллионными скачиваниями. Среди них популярный файловый менеджер от китайской компании Xiaomi и офисный пакет WPS Office. Каждое из этих приложений получило более 500 миллионов установок. В чем заключается уязвимость? Дело в том, что многие программы для Android используют специальный механизм для безопасного обмена файлами с другими приложениями. Однако при получении файла от стороннего приложения они не проверяют его содержимое и используют имя файла, указанное отправителем, для сохранения во внутреннем хранилище. Этим и пользуются злоумышленники, создавая вредоносные приложения, которые отправляют файлы с опасными именами уже в целевые программы. Например, вредоносное приложение может отправить файл с именем настроек почтового клиента, браузера или мессенджера. Получив такой файл, целевое приложение сохранит его в своей папке и начнет использовать для работы, что приведет к компрометации программного решения и утечке конфиденциальных данных. По словам экспертов Microsoft, потенциальные последствия могут быть достаточно серьезными. Например, злоумышленники могут перенаправить трафик приложения на свой сервер, получить доступ к пользовательским токенам аутентификации, личным сообщениям и другой ценной информации. Microsoft проинформировала Google об обнаруженной проблеме. В свою очередь, Google выпустила руководство для разработчиков по выявлению и устранению данной уязвимости в приложениях Android. Кроме того, Microsoft напрямую связалась с поставщиками уязвимого ПО в магазине Google Play. В частности, компании Xiaomi и WPS Office уже выпустили обновления, закрывающие дыру в безопасности. Тем не менее, в Microsoft полагают, что аналогичным образом может быть уязвимо гораздо большее количество приложений для Android. Компания призывает всех разработчиков тщательно тестировать свои продукты. Для рядовых пользователей дана рекомендация регулярно обновлять приложения до последних версий и устанавливать только проверенные программы из официального магазина Google Play. Взломавшего две криптобиржи инженера по кибербезопасности приговорили к трём годам тюрьмы

12.04.2024 [23:19],

Владимир Чижевский

Инженер по кибербезопасности Шакиб Ахмед (Shakeeb Ahmed) осуждён за кражу криптовалюты на сумму около $12 млн и приговорён к трём годам лишения свободы, конфискации имущества на 12,4 млн долларов и убытков в размере более $5 млн. Ахмед признал себя виновным во взломе двух криптовалютных бирж.

Источник изображения: Towfiqu barbhuiya / unsplash.com Сообщается, что в начале июля 2022 года Ахмед взломал Crema Finance и похитил криптовалюту на $9 млн, после чего всего через несколько недель он взломал Nirvana Finance — на этот раз его добычей стали $3,6 млн. Поскольку в последнем случае преступник украл почти все средства биржи, Nirvana Finance вскоре закрылась. Похитив криптовалюту, Шакиб Ахмед связался с представителем Crema Finance и предложил вернуть её за скромное вознаграждение в $1,5 млн и обещание не сообщать властям о взломе. Биржа отказалась, а взломщика задержали. Правоохранители нескольких стран захватили сервера хакерской группировки LockBit

20.02.2024 [12:18],

Павел Котов

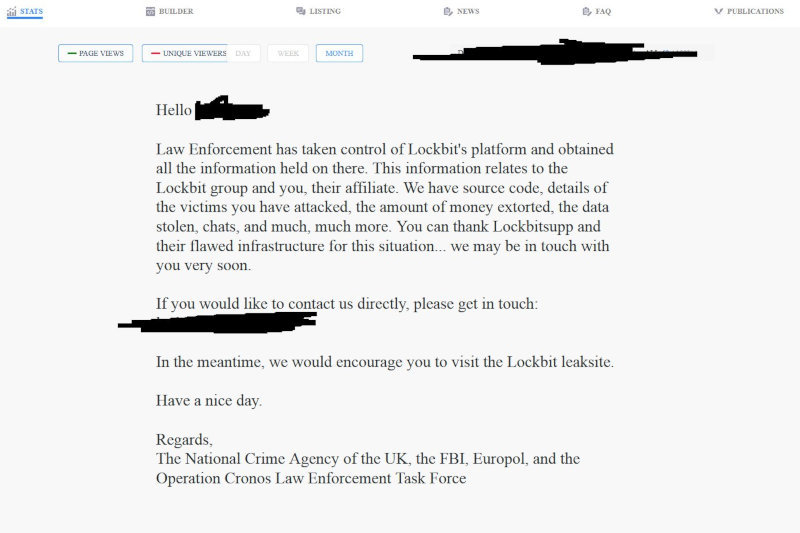

В результате совместной операции «Хронос» (Operation Cronos), проведённой правоохранительными органами США, Европы, Австралии и Японии, была взломана часть ресурсов, принадлежащих хакерской группировке LockBit, ответственной за разработку одноимённого вируса-вымогателя.

Источник изображений: vx-underground На сайте LockBit появилось сообщение о том, что во взломе ресурсов киберпреступников участвовали сотрудники Национального агентства по борьбе с преступностью (NCA, Великобритания), ФБР США, Европола, а также национальных правоохранительных ведомств Франции, Японии, Швейцарии, Канады, Австралии, Швеции, Нидерландов, Финляндии и Германии. Операция всё ещё «продолжается и развивается», сообщили представители NCA и Минюста США. Только в Соединённых Штатах LockBit поразил ресурсы более 1700 организаций практически во всех отраслях от финансового сектора до поставщиков продуктов питания для школ, транспортных предприятий и государственных ведомств; группировка считается крупнейшей в сегменте разработчиков вирусов-вымогателей. В распоряжении группировки остались резервные серверы, на которые не повлияли действия правоохранительных органов, сообщили в LockBit — ФБР атаковало только ресурсы на языке PHP, а резервные серверы без PHP якобы продолжили работать в штатном режиме. Для взлома хакерских ресурсов была использована уязвимость CVE-2023-3824 в языке PHP, уточнили представители группировки.  Вирус LockBit был обнаружен в 2020 году — он начал распространяться с русскоязычных форумов киберпреступников, что дало специалистам по кибербезопасности причины считать группировку российской. На своём ныне несуществующем сайте в даркнете группировка, однако, заявила, что она «располагается в Нидерландах, совершенно аполитична и заинтересована только в деньгах». В начале прошлого года вирус LockBit атаковал ресурсы Британской Королевской почты; в ноябре жертвой хакеров стала компания Boeing, чьи внутренние данные были выложены в открытый доступ. По сведениям группы исследователей в области кибербезопасности vx-underground, при попытке входа в панель управления вирусом аффилированные с LockBit хакерские группировки увидели сообщение, что правительственным агентам удалось заполучить исходный код, подробности о жертвах атак, суммы полученных в результате незаконной деятельности средств, журналы чатов и многое другое. Дополнительную информацию правоохранители обещали предоставить на сайте LockBit уже сегодня, 20 февраля, в 11:30 по Гринвичу (14:30 мск). Lockbit является доминирующим оператором вирусов-вымогателей в мире, сообщил вице-президент компании Secureworks (входит в Dell Technologies) Дон Смит (Don Smith) — группировка заняла 25 % этого рынка. Их ближайшим конкурентом была Blackcat с долей около 8,5 %. BitLocker оказался уязвим даже на новых ноутбуках с Windows 11 и дискретным TPM

13.02.2024 [18:37],

Павел Котов

Недавно стало известно об уязвимости BitLocker — гипотетический злоумышленник может перехватывать ключи шифрования при помощи недорогого одноплатного компьютера Raspberry Pi Pico ценой меньше $5. В качестве примера использовался десятилетний ноутбук, и это дало повод предположить, что современные модели уязвимости не подвержены. Как выяснилось, даже современные лэптопы 2023 года под управлением Windows 11 всё ещё могут взламываться схожим образом.

Источник изображения: lenovo.com Процесс получения ключа шифрования за минувшие десять лет немного усложнился, но принципиальный способ остался прежним — это перехват данных, которые транслируются по незашифрованным каналам от процессора к дискретному чипу TPM (Trusted Platform Module). Исследователь вопросов безопасности Стью Кеннеди (Stu Kennedy) создал на GitHub страницу, где перечислены модели ноутбуков с подтверждённой уязвимостью из-за выделенного чипа TPM, включая Lenovo X1 Carbon, Dell Latitude E5470 и Microsoft Surface Pro 3 с чипами TPM 2.0. Для осуществления атаки используются шины SPI, I2C или LPC. Следует отметить, что этот метод атаки срабатывает только при наличии у злоумышленника физического доступа к компьютеру — удалённо перехватить ключ шифрования не получится. Чтобы защититься, можно выбрать и дополнительные меры, например использовать пароль при запуске или воспользоваться USB-ключом. Ключ шифрования BitLocker сохраняется на чипе TPM по умолчанию — в настройках системы предпочитаемый метод можно изменить. Кроме того, многие современные чипы Intel и AMD располагают встроенным TPM, а значит, перехватить его данные при обмене с процессором уже не получится. Telegram стал эпицентром кибермошенничества в России: там расцвёл фишинг и торговля личными данными

06.02.2024 [16:58],

Павел Котов

Основной площадкой для фишинговых атак и кибермошенничества в России является Telegram, пишут «Известия» со ссылкой на данные Angara Security: в 2023 году здесь стало на 39 % больше попыток купить чужие аккаунты и на 29 % — продать похищенные базы данных. Пользователям мессенджера рекомендуется проявлять осмотрительность.

Источник изображения: Rubaitul Azad / unsplash.com Используя похищенные в результате кибератак базы данных, принадлежащих организациям, технологическим компаниям, предприятиям ВПК и розничным сетям, мошенники активизировались с реализацией различных схем. В частности, рассылаются сообщения с просьбами срочно перевести деньги, предупреждениями о звонке чиновника или просьбами предоставить информацию. На 19 % вырос спрос на покупку через Telegram баз данных, которые содержат имена и адреса электронной почты граждан, а также их паспортные данные. В отдельных случаях запросы конкретизируются по городам, информации о заболеваниях и числу проживающих в доме или квартире. Если в 2022 году эти данные продавались преимущественно через теневые форумы, то в 2023 году выросла популярность Telegram как торговой площадки — в 2024 году перемен здесь не ожидается, уверены эксперты. Чаще всего кибермошенники пытались уговорить жертву на перевод средств или отправляли ей фишинговую ссылку. Компаниям рассылали не соответствующие действительности сообщения об утечках данных — если в России примут закон об оборотных штрафах за утечки, эта тенденция грозит усилиться. Некоторые пользователи мессенджера оказались жертвами мошенников и пранкеров, пользующихся технологиями дипфейка. Техподдержка Telegram не всегда достаточно оперативно блокирует подозрительных пользователей, поэтому рекомендуется проявлять осмотрительность.

Источник изображения: B_A / pixabay.com Рост угроз в Telegram связан с высокой популярностью мессенджера в России — его охват составляет 80 % мобильных пользователей, а аудитория менее функционального WhatsApp снижается, отмечают опрошенные «Известиями» эксперты. Подсчитать рост активности мошенников на платформе можно лишь приблизительно, потому что в статистику попадают не все инциденты. Telegram выступает одновременно и инструментом для мошеннических схем, и площадкой для предложения незаконных товаров и услуг: к примеру, в прошлом году набрали популярность фиш-киты — заготовки поддельных веб-страниц, имитирующих ресурсы популярных брендов. Пользователям мессенджера рекомендуется не открывать в нём подозрительные ссылки; не скачивать файлы, даже если их якобы отправили знакомые, которых в реальности могли взломать; критически относиться к несвойственным отдельным собеседникам оборотам речи и просьбам. Следует включить двухфакторную аутентификацию и не оставлять данных учётной записи ни на каких ресурсах. Можно также отключить в настройках приём сообщений и звонков от незнакомых контактов. При взломе аккаунта рекомендуется произвести принудительный выход на всех устройствах, а иногда и удалить профиль — данные потеряются, но мошенники не смогут ими воспользоваться. |