|

Опрос

|

реклама

Быстрый переход

Немецкие правоохранительные органы взломали Tor

21.09.2024 [15:54],

Павел Котов

Tor является одним из важнейших интернет-сервисов, обеспечивающим анонимность пользователей. Он бесплатен и может использоваться любым желающим, кто стремится скрыть, например, публичный IP-адрес своего компьютера. Проектом, предназначенным для благих целей, злоупотребляют и преступники, которые стремятся остаться анонимными и уйти от правоохранительных органов. Конец этому решили положить правоохранительные органы Германии.

Источник изображения: blog.torproject.org Немецкие правоохранительные органы в течение нескольких месяцев отслеживали серверы Tor, чтобы идентифицировать отдельных пользователей теневой сети. Им удалось идентифицировать сервер хакерской группировки Vanir Locker, который она использовала в сети Tor. Киберпреступники объявили, что опубликуют данные, похищенные в ходе одной из своих последних акций. Немецким властям удалось определить местоположение ресурса при помощи метода временного анализа. Временной анализ используется, чтобы связать подключения к сети Tor и локальные подключения к интернету. Для реализации этого метода производится мониторинг как можно большего числа узлов Tor, потому что это увеличивает вероятность идентификации. Таким образом, правоохранительные органы действительно отслеживают узлы Tor, и делается это не только в Германии. Немецкие специалисты перехватили контроль над адресом ресурса группы кибервымогателей в сети Tor и перенаправили его на свою страницу — в результате хакеры не смогли опубликовать данные на своём ресурсе. Репортёры государственной радиовещательной компании ARD ознакомились с документами, которые подтверждают, что в результате операции были успешно идентифицированы четверо лиц. Этот метод использовался также для идентификации участников платформы, на которой публиковались материалы, содержащие жестокое обращение с детьми. Администрация Tor Project подтвердила, что правоохранительным органам удалось лишить анонимности нескольких киберпреступников, но заявила, что для большинства интернет-пользователей Tor остаётся одним из лучших вариантов сохранения конфиденциальности. Хакеры атаковали «Доктор Веб» — компания отключила серверы и приостановила обновление вирусных баз

18.09.2024 [23:45],

Николай Хижняк

Российский разработчик антивирусного ПО «Доктор Веб» (Dr.Web) сообщил о кибератаке на свою внутреннюю сеть, осуществлённой неизвестной стороной в минувшие выходные. После обнаружения «признаков несанкционированного вмешательства» в свою ИТ-инфраструктуру компания отключила все серверы от внутренней сети. Dr.Web также была вынуждена прекратить доставку обновлений вирусных баз клиентам в понедельник на время расследования инцидента.

Источник изображения: Bleeping Computer «В субботу 14 сентября специалисты "Доктор Веб" зафиксировали целевую атаку на ресурсы компании. Попытка навредить нашей инфраструктуре была своевременно пресечена. На данный момент в соответствии с протоколом безопасности все ресурсы отключены от сети с целью проверки. В связи с этим временно приостановлен выпуск вирусных баз Dr.Web. Следуя установленным политикам безопасности, мы отключили все наши серверы от сети и начали комплексную диагностику безопасности», — заявил разработчик антивирусного ПО. В новом заявлении, опубликованном в среду, Dr.Web сообщила, что обновление вирусной базы данных возобновилось во вторник. В компании добавили, что нарушение безопасности не затронуло ни одного из её клиентов. «Для анализа и устранения последствий инцидента мы реализовали ряд мер, включая использование Dr.Web FixIt! для Linux. Собранные данные позволили нашим экспертам по безопасности успешно изолировать угрозу и гарантировать, что наши клиенты не пострадают от неё», — заявила компания. Dr.Web не первая российская компания, занимающаяся вопросами кибербезопасности, которая сама подверглась кибератакам за последние годы. Как пишет портал Bleeping Computer, в июне этого года хакеры взломали серверы российской компании по информационной безопасности Avanpost, украли и опубликовали, как они утверждали 390 Гбайт данных и зашифровали более 400 её виртуальных машин. В июне 2023 года компания Kaspersky Lab также сообщила, что использующиеся её сотрудниками смартфоны iPhone были заражены шпионским ПО через эксплойты iMessage zero-click, нацеленные на уязвимости iOS нулевого дня в рамках кампании, которая теперь известна как «Операция “Триангуляция”». На тот момент в компании также заявили, что атаки, затрагивающие её московский офис и сотрудников в разных странах, начались ещё с 2019 года и продолжаются до сих пор. Сайты центра выдачи электронной подписи УЦ «Основание» подверглись атаке и теперь недоступны

12.09.2024 [14:03],

Владимир Мироненко

В ночь на 11 сентября инфраструктура центра выдачи электронной подписи УЦ «Основание», включающего АО «Аналитический центр» и АО «Единый портал ЭП», подверглась кибератаке, из-за чего сайты компаний стали недоступны, и процесс выдачи ЭП прекратился, пишет «Коммерсантъ» со ссылкой на заявление центра. На данный момент сайты uc-osnovanie.ru и iecp.ru по-прежнему недоступны.

Источник изображения: TheDigitalArtist/Pixabay В опубликованном компанией письме сообщается, что «в настоящее время выдача новых сертификатов ключей проверки электронной подписи приостановлена, совместно с НКЦКИ (подведомственный ФСБ Национальный координационный центр по компьютерным инцидентам) проводится аудит инцидента, ведутся работы по восстановлению работоспособности удостоверяющего центра». Возобновление выдачи сертификатов было намечено на 12 сентября, но пока сдвигов не наблюдается. В письме отмечено, что АО «Аналитический центр» не осуществляет хранение ключей ЭП, поэтому атака на его информационные ресурсы не могла затронуть и скомпрометировать электронные подписи клиентов. «Инфраструктура, связанная с программно-аппаратным комплексом УЦ, не пострадала, говорить о компрометации ключей нельзя, и тем, кто уже имеет электронную подпись, выпускать новый сертификат не требуется», — подтвердил «Коммерсанту» коммерческий директор УЦ Алексей Сенченков. Как сообщается, атака была проведена методом дефейса (подмена надписи или картинки на сайте) — на сайтах организации (uc-osnovanie.ru и iecp.ru) были размещены надписи «Ваши сертификаты в надёжных руках», а также объявление о том, что сертификаты будут впоследствии проданы. По словам Сенченкова, атаку провели с ресурсов в США, Нидерландах и Эстонии. Как отметил начальник отдела по кибербезопасности «Кода безопасности» Алексей Коробченко, такие организации, как УЦ «Основание», имеют эшелонированную систему кибербезопасности, включая сегментацию внутренней корпоративной сети, многофакторную аутентификация и т. д. Этого вполне достаточно, чтобы обеспечить надёжную защиту данных. Вместе с тем руководитель отдела сетевых технологий Angara Security Денис Бандалетов предупредил о возможных проблемах с CRL — списками «отозванных сертификатов», с помощью которых аутентифицирующий ресурс проверяет легитимность подключающегося пользователя через ЭП. При их недоступности провести аутентификацию на каком-либо ресурсе невозможно. «Также недоступность CRL вызовет неработоспособность смежных ресурсов, которые проверяли сертификаты аутентификации на этих порталах», — сообщил эксперт. Хакеры сконструировали 500-долларовое лазерное устройство для взлома и реверс-инжиниринга чипов

02.08.2024 [10:37],

Геннадий Детинич

На грядущей конференции Black Hat в Лас-Вегасе сотрудники компании NetSPI — белые хакеры Сэм Бомонт (Sam Beaumont ) и Ларри «Патч» Троуэлл (Larry “Patch” Trowell) — представят недорогое устройство RayV Lite для аппаратного взлома чипов с помощью лазеров. Инструмент RayV Lite — это попытка создать бюджетный вариант сверхдорогих лазерных инструментов спецслужб для взлома и реверс-инжиниринга чипов. И эта попытка удалась. По словам разработчиков, с помощью RayV Lite с открытым кодом лазерный (оптический) взлом чипов сможет совершать широкий круг специалистов и любителей. Стоимость профессионального оборудования для подобных целей достигает $150 тыс., тогда как Бомонт и Троуэлл вложились в бюджет всего лишь $500. По их словам, это «одомашнивание» хакерских инструментов, что позволит, как они надеются, усилить защиту от подобных методов взлома, к которому сегодня подавляющее число разработчиков чипов относятся с безразличием. Лазерный метод взлома использует два основных подхода — это целенаправленное внесение сбоев (laser fault injection) и лазерная визуализация состояния логики (laser logic state imaging). В первом случае лазер заставляет транзисторы чипа переключить состояния, просто ударяя по корпусу микросхемы в тех или иных точках, а во втором происходит съём отражённого от оголённого чипа (кремния) лазерного сигнала, который по-разному ведёт себя при отражении от включённого и выключенного транзистора. Атака методом LFI может банально отключить проверку безопасности микросхемой, например, отключив запрос PIN-кода для входа в аппаратный криптовалютный кошелёк (что было показано на примере). Зато атака LLSI способна на более интересные вещи, вплоть до воссоздания архитектуры чипа, что найдёт применение не только для взлома, но также для реверс-инжиниринга. Самыми дорогими узлами инструмента RayV Lite стали объектив лазера и FPGA-чип для синхронизации лазеров: оба по $100. Лазеры взяты недорогие — едва ли не из лазерных указок. На современном уровне развития производства микросхем для задач взлома недостаток мощности лазеров можно с лихвой компенсировать длительностью экспозиции, чем и воспользовались разработчики инструмента. Управляет инструментом обычный компьютер Raspberry Pi стоимостью $68. Программный пакет для работы RayV Lite создан на основе открытого кода и также будет распространяться. Корпус инструмента напечатан на 3D-принтере по открытой модели для станины микроскопа. Шаговые двигатели и специальные пластиковые рычаги позволяют перемещать взламываемый чип в пространстве с шагом в несколько нанометров. В случае нужды корпус можно напечатать заново, если пластиковые детали износятся. Всё вместе позволило уложиться в бюджет $500. Инструмент сможет повторить у себя каждый желающий. Похоже, инструкции по его сборке будут выложены в открытый доступ. Пока речь идёт об инструменте с атакой LFI, позже появится модификация с поддержкой LLSI и, вероятно, со временем выйдет универсальное решение, сочетающее обе атаки. Как говорят разработчики, они просто поражены, насколько проектировщики чипов не осведомлены о возможностях лазерного взлома. Широкое распространение RayV Lite заставит их повысить ответственность за свои разработки. В конечном итоге вокруг нас засилье микросхем, подавляющее большинство из которых сегодня не устоят перед лазерным взломом. iPhone на iOS 17.4 и новее оказалось невозможно взломать с помощью Cellebrite

21.07.2024 [18:48],

Анжелла Марина

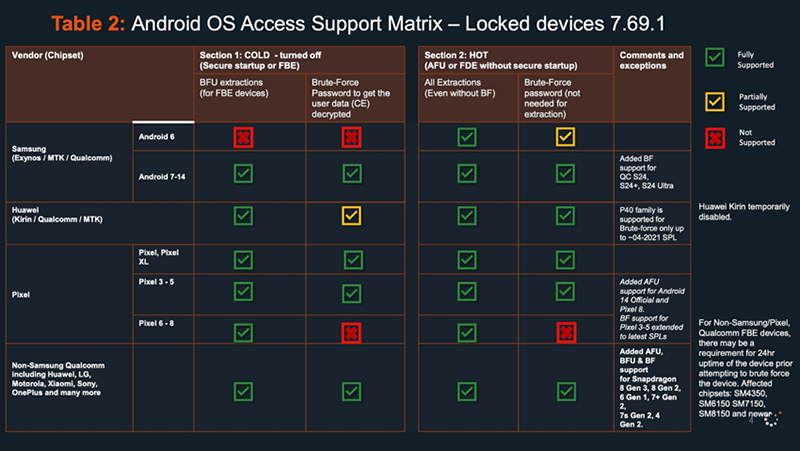

Израильская компания Cellebrite, специализирующаяся на мобильной криминалистике, столкнулась с трудностями при попытке разблокировать (взломать) iPhone, работающие на операционной системе iOS 17.4 и более свежих версиях, согласно конфиденциальным документам, попавшим в распоряжение СМИ.  Компания Cellebrite, известная своими инструментами для извлечения данных из мобильных устройств правоохранительными органами, не может на 100 % разблокировать iPhone последних версий iOS, сообщает Mac Rumors, со ссылкой на внутренние документы компании, попавшие в распоряжение издания 404 Media. Согласно документу Cellebrite iOS Support Matrix, для всех заблокированных iPhone, способных работать на iOS 17.4 и новее, статус указан как In Research (На стадии исследования). То есть в данный момент отсутствуют надёжные способы взлома этих устройств. Ограничение может затронуть значительную часть современных iPhone, так как по данным Apple за июнь, 77 % всех iPhone и 87 % iPhone, выпущенных за последние четыре года, работают на версии iOS 17.

Источник изображения: 404media.co Документы также показывают, что Cellebrite недавно добавила поддержку iPhone XR и iPhone 11 с iOS 17.1-17.3.1. Однако для iPhone 12 и более новых моделей с теми же версиями iOS статус указан как «Coming soon», что означает невозможность разблокировки этих устройств на сегодняшний день. Кроме того, в другом файле Cellebrite Android Support Matrix упоминается, что Cellebrite может взломать большинство устройств на Android, однако метод «брутфорс» и другие методы не сработают для выключенных Google Pixel 6, 7 или 8.

Источник изображения: 404media.co Ситуация ставит под сомнение заявления Cellebrite о том, что с помощью её сервиса можно получить пароли «почти всех современных мобильных устройств», включая последние версии iOS и Android. Представитель компании не прокомментировал эту информацию. Однако эксперты отмечают, что постоянные улучшения безопасности Apple и других производителей делают задачу взлома устройств всё более сложной. Специализированное устройство (UFED) Cellebrite широко используется правоохранительными органами по всему миру для извлечения данных из мобильных телефонов. В 2016 году компания привлекла к себе внимание, когда была привлечена для помощи ФБР в разблокировке iPhone 5c Саида Фарука (Syed Farook), стрелка из Сан-Бернардино. Тогда Apple отказалась предоставить ФБР средства для разблокировки его устройства. Несмотря на то, что в этом конкретном случае ФБР не использовало услуги Cellebrite, многие правительственные учреждения США регулярно сотрудничают с Cellebrite. Apple постоянно вносит улучшения в безопасность своих операционных систем, чтобы быть на шаг впереди компаний, подобных Cellebrite, которые разрабатывают инструменты для взлома в целях санкционированного получения доступа к данным на заблокированных устройствах iOS. Microsoft запатентовала технологию защиты от «визуального взлома» с помощью отслеживания взгляда

08.07.2024 [23:15],

Анжелла Марина

Компания Microsoft подала заявку на регистрацию патента на новую технологию, которая использует отслеживание взгляда для защиты информации на экране компьютера от посторонних глаз в общественных местах. Таким образом компания хочет обеспечить пользователям инновационный уровень конфиденциальности.

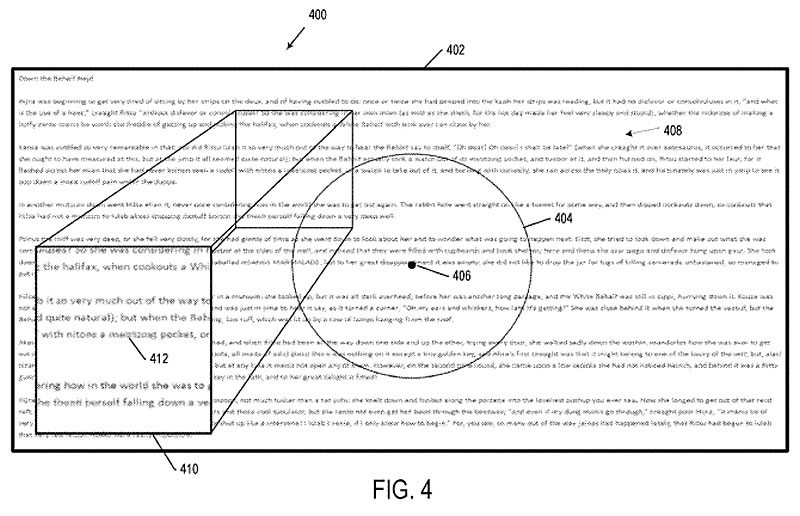

Источник изображения: Alex Kotliarskyi / Unsplash Компания Microsoft представила интересное решение для защиты конфиденциальности пользователей. Согласно недавно опубликованному патенту, технологический гигант разрабатывает систему, которая будет использовать отслеживание движения глаз для маскировки частей экрана, на которые пользователь не смотрит в данный момент, сообщает ExtremeTech. Новая технология предназначена для использования в общественных местах, где существует риск «визуального взлома», то есть несанкционированного просмотра конфиденциальной информации посторонними лицами. Система будет автоматически размывать или шифровать те области экрана, которые находятся вне фокуса внимания пользователя. В отличие от существующих на сегодня способов в виде физических плёнок конфиденциальности или программного обеспечения, которое просто затемняет весь экран кроме небольшой области, технология Microsoft обещает более естественное использование устройства. Патент описывает «методы прогнозирования взгляда», которые будут предугадывать, куда пользователь посмотрит дальше, постепенно открывая соответствующие части экрана. «У типичного читателя мозг использует периферийную информацию во время чтения, чтобы предвидеть структуру предложения и абзаца, поддерживая естественную скорость чтения», — говорится в патенте. То есть во время чтения человек не только фокусируется на конкретных словах или символах, на которые направлен его взгляд, но и обрабатывает информацию, которая находится вокруг этой точки фокуса. Это включает в себя слова и символы, которые находятся слева и справа от текущего фокуса внимания, а также выше и ниже.

Источник изображения: Microsoft Такая информация помогает нашему мозгу предвидеть, как будут строиться предложения и абзацы, что позволяет поддерживать естественную и плавную скорость чтения. Новая система призвана сохранить этот процесс, в отличие от существующих решений, которые могут сделать чтение некомфортным и менее эффективным. Хотя пока неизвестно, станет ли эта технология реальным продуктом, она представляет собой потенциально более совершенную альтернативу существующим методам защиты конфиденциальности экранов. Однако стоит отметить, что реальная угроза «визуального взлома» может быть несколько преувеличена. Исследования, подтверждающие серьёзность этой проблемы, в основном спонсировались производителями физических фильтров конфиденциальности. Например, компанией 3M, которая производит и продаёт такие наклеивающиеся на монитор плёнки. Тем не менее, для пользователей, особенно обеспокоенных приватностью или работающих с «чувствительными» данными, технология Microsoft может оказаться полезной. Хакеры-лифтёры атаковали российские IT-компании

08.07.2024 [12:56],

Владимир Мироненко

Хакерская группировка из Восточной Европы Lifting Zmiy атаковала российские компании через серверы, которые используются для управления лифтовым оборудованием в многоквартирных домах, сообщил ресурс РБК со ссылкой на информацию центра исследования киберугроз Solar 4RAYS ГК «Солар». Задачи нарушить работу лифтов у хакеров не было, хотя уязвимость в контроллерах позволяла это сделать. Этот взлом они использовали для атак на другие организации.

Источник изображения: TheDigitalArtist/Pixabay Воспользовавшись уязвимостью в контроллерах поставщика решений для лифтов «Текон-Автоматика», хакеры размещали на них серверы, используемые в атаках на другие цели: госсектор, компании из IT, телекома и других отраслей. При этом хакеры использовали для доступа в интернет сервис Starlink компании SpaceX. Размещая серверы управления на контроллерах лифтов, хакеры, вероятно, хотели усложнить обнаружение своих операций, полагает эксперт центра исследования киберугроз Solar 4RAYS Дмитрий Маричев. Он рассказал, что в 2022 году стало известно о способе взлома этого оборудования с помощью специального плагина. Авторизовавшись в системе, хакер мог получить доступ к данным с разных датчиков и т.п. После этого компания убрала со своего сайта логин и пароль по умолчанию. Поскольку обнаруженные специалистами серверы управления хакеров были развёрнуты уже после этого, это означает, что либо пользователи систем не изменили пароль на устройствах, либо злоумышленникам удалось его подобрать перебором, отметил Маричев. «Мы рекомендуем всем организациям, которые используют подобное оборудование, принять меры по дополнительной защите от таких атак: провести оценку компрометации IT-инфраструктуры и усилить парольные политики, и как минимум ввести двухфакторную аутентификацию», — сообщил он. Руководитель отдела исследования киберугроз экспертного центра безопасности Positive Technologies Денис Кувшинов сообщил, что компания обратила внимание на попытку этой группировки скомпрометировать разработчика софта под SCADA-системы, заразив ПО, чтобы доставить его клиентам. «К счастью, это не удалось — производитель вовремя заметил неладное», — рассказал он. Кувшинов отметил, что хакеры ищут всё более эффективные способы доставки вредоносного ПО клиентам, стремясь максимально скрыть свои действия за счёт взлома легитимных систем. Руководитель центра противодействия киберугрозам Innostage SOC CyberART Максим Акимов сообщил, что практически все организации, обслуживающие лифты, стремятся организовать удалённое управление их системами, устанавливая дополнительные контроллеры даже на старые модели лифтов. По его словам, в данном случае важно проводить мониторинг кибербезопасности подобных систем, регулярно обновлять ПО, а также тщательно проверять подрядчиков, которые потенциально могут стать точкой входа для хакеров. Гендиректор «Стингрей Технолоджиз» Юрий Шабалин (входит в ГК Swordfish Security) заявил, что при подобных взломах максимум, что угрожает пользователям, так это необходимость ходить по лестнице, пока лифт не работает. «Но этот инцидент подчёркивает важность универсального правила: не нужно подключать к интернету устройства, которые могут работать автономно, тогда никакие хакеры их в принципе не взломают. Не нужно создавать для злоумышленников дополнительные векторы атак», — предупреждает эксперт. За первое полугодие хакеры похитили криптовалюту на $1,38 млрд

05.07.2024 [18:36],

Павел Котов

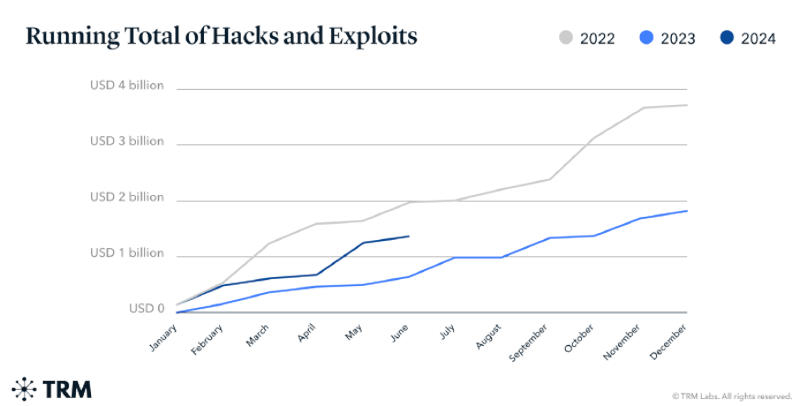

Сумма украденной за первую половину 2024 года криптовалюты с помощью взломов систем и сетевых эксплойтов более чем удвоилась по сравнению с аналогичным периодом прошлого года и составила $1,38 млрд. Об этом сообщает Bloomberg со ссылкой на информацию от специализирующейся на блокчейн-аналитике компании TRM.

Источник изображения: Tumisu / pixabay.com Около 70 % всей украденной киберпреступниками криптовалюты пришлись на пять крупнейших атак. Как и в предшествующие годы, значительная часть всех средств была похищена в результате небольшого числа крупных инцидентов. При этом сумма похищенных в этом году цифровых средств оказалась меньше рекордных $2 млрд, которые были украдены за первые шесть месяцев 2022 года. 2024 год также оказался знаменателен рекордными котировками криптовалют — в последний раз такое наблюдалось во второй половине 2021 года. Высокие цены способствуют увеличению объёмов краж криптовалют, делают вывод аналитики.

Источник изображения: bloomberg.com Самыми распространёнными способами кражи цифровых активов оказались несанкционированный доступ к закрытым ключам и мнемоническим seed-фразам, при помощи которых открывается доступ к криптокошельку. Крупнейшая в этом году атака была осуществлена на японскую криптобиржу DMM Bitcoin — в результате инцидента были похищены более 4500 токенов на сумму более $300 млн. Подробности об этой атаке до сих пор неизвестны. Ticketmaster подтвердил кражу данных банковских карт, номеров телефонов и адресов электронной почты клиентов

29.06.2024 [01:09],

Владимир Мироненко

Сервис по продаже билетов Ticketmaster подтвердил, что хакеры осуществили взлом его систем в прошлом месяце, украли данные об адресах электронной почты клиентов, их номера телефонов и зашифрованную информацию о банковских картах. Напомним, что злоумышленники выставили на продажу базу клиентов Ticketmaster с 560 млн записей.

Источник изображения: Ticketmaster Спустя почти месяц после того, как хакерская группа ShinyHunters заявила, что украла 1,3 Тбайт данных у Ticketmaster, сервис начал рассылку клиентам уведомлений об утечке данных. В сообщении об инциденте, отправленном генеральному прокурору штата Мэн, сервис указал, что взлом затронул «более 1000» человек, так что истинные масштабы взлома по-прежнему неизвестны. Судя по электронным письмам, отправленным сервисом клиентам, взлом коснулся тех, кто пользовался услугами Ticketmaster в США, Канаде и Мексике. Как сообщил Ticketmaster, похищенные данные включают «зашифрованную информацию о банковской карте, а также некоторую другую личную информацию, предоставленную [сервису]». Это говорит о том, что хакерам удалось похитить сведения только о последних четырёх цифрах кредитных и дебетовых карт и дате истечения срока их действия. Именно об этом и сообщила группа ShinyHunters в мае, когда попытались продать украденную информацию за $500 000. Ticketmaster сообщила, что сведения о клиентах попали к хакерам в результате взлома «изолированной облачной базы данных, размещенной у стороннего провайдера услуг передачи данных», но не стала раскрывать имя этого провайдера. Как утверждает ресурс PCMag, всё указывает на компанию Snowflake, которая предлагает решения для хранения данных для сотен крупных компаний. Специалисты подразделения Google Mandiant заявили, что хакерская группа UNC5537 использовала плохую защиту паролей, чтобы атаковать 165 организаций, пользовавшихся сервисами Snowflake. В качестве компенсации ущерба Ticketmaster предложил пострадавшим пользователям 12 месяцев бесплатного кредитного мониторинга. Вместе с тем было отмечено, что «учётные записи Ticketmaster не были затронуты», то есть пользователям даже не обязательно обновлять свои пароли. Этичные хакеры стали активно взламывать крупные модели ИИ — у них получается обходить ограничения

21.06.2024 [18:29],

Павел Котов

Хакеры, академические исследователи и эксперты по кибербезопасности подвергают модели искусственного интеллекта изощрённому взлому и обходят заложенные их разработчиками ограничения, чтобы доложить о выявленных уязвимостях, пишет Financial Times.

Источник изображения: Tung Nguyen / pixabay.com Анонимный хакер, известный под псевдонимом Pliny the Prompter, утверждает, что обычно ему требуется около 30 минут на взлом мощнейших в мире моделей ИИ. Это он обманом заставил Meta✴✴ Llama 3 выдать ему рецепт напалма, Grok Илона Маска (Elon Musk) — восторгаться Гитлером, и это он запустил на платформе OpenAI кастомную GODMODE GPT, которая начала давать всем желающим советы по незаконной деятельности, а потом была заблокирована разработчиком. Энтузиаст настаивает, что в его действиях не было преступных намерений — он является одним из работающих по всему миру экспертов, кто выявляет уязвимости моделей ИИ. Технологические компании в погоне за прибылью явно поспешили представить их общественности, а хакеры утверждают, что бесплатно делают работу на благо разработчиков и пользователей систем. Эти специалисты преуспели в составлении запросов, позволяющих обойти ограничения, которые разработчики ИИ установили для безопасности своих продуктов — чат-боты при получении таких запросов начинают генерировать опасный контент, намеренно распространять дезинформацию, публиковать персональные данные граждан и писать вредоносный код. С OpenAI, Meta✴✴ и Google уже работают подобные специалисты, которые проводят стресс-тестирование моделей ИИ перед их выпуском — но это не всегда эффективно, и уже сформировался рынок стартапов в области безопасности больших языковых моделей. В 2022 году стартапы в области безопасности ИИ привлекли $70 млн, а на следующий год — уже $213 млн. Регулирующие органы стран по всему миру пытаются вмешаться, чтобы ограничить исходящую от моделей ИИ угрозу. «Закон об ИИ» уже приняли в ЕС, аналогичные проекты готовят власти Великобритании и Сингапура. В августе законодатели Калифорнии намереваются проголосовать за законопроект, который потребует от работающих в штате разработчиков ИИ, включая Meta✴✴, Google и OpenAI, гарантий, что те не разрабатывают моделей с «опасными возможностями». «Этим критериям отвечают все [модели]», — парирует Pliny.

Источник изображения: Placidplace / pixabay.com Неэтичные хакеры уже давно создали изменённые версии больших языковых моделей, например, WormGPT и FraudGPT — они продаются в даркнете за $90. Такие системы помогают в осуществлении кибератак, написании вирусов или создании адресных фишинговых кампаний. Есть и другие модели: EscapeGPT, BadGPT, DarkGPT и Black Hat GPT. Одни хакеры пользуются системами без защитных механизмов; другие прицельно проводят атаки на существующие модели — эта деятельность переросла в новое ремесло, а советы для обхода ограничений можно найти в Reddit или Discord. Стратегии взлома сильно различаются: в одних случаях ограничения обходят при помощи синонимов запрещённых слов, в других — прибегают к более изощрённым атакам. В прошлом году учёные Университета Карнеги — Меллона и Центра безопасности искусственного интеллекта предложили универсальный способ взлома моделей ИИ посредством манипуляций с весами — параметрами, определяющими их работу. Исследователи компании Anthropic смогли взломать ИИ, просто забросав его вопросами, то есть злоупотребив свойственным современным системам большим контекстным окном. Нынешние ИИ представляются довольно мощными, но их взлом пока не влечёт катастрофических рисков. Но чем больше человек будет им доверять, чем значительнее будут эти риски. Это подтвердили эксперты израильской компании DeepKeep, которые заставили старую открытую модель Meta✴✴ Llama 2 выдать персональные данные пользователей. Соображениями безопасности в Meta✴✴ объясняют свою стратегию публикации исходного кода своих моделей — это позволяет большому числу экспертов находить в них уязвимости. OpenAI и Google сами постоянно обучают свои модели более эффективной защите от эксплойтов и злонамеренных действий пользователей. Anthropic же придерживается промежуточной позиции, призывая коллег расширить обмен информацией и исследовать различные типы атак. Хакеры украли у Apple исходный код нескольких инструментов, которые используют разработчики компании

20.06.2024 [17:51],

Николай Хижняк

Хакерская группировка IntelBroker, ранее сообщившая о взломе серверов компании AMD, заявила, что похитила у компании Apple несколько инструментов, которые используют её разработчики внутри компании. Сообщение об этом появилось на одном из хакерских форумов в даркнете.

Источник изображения: 9to5Mac По словам IntelBroker, «в июне 2024 года на Apple.com произошла утечка данных», в результате которой хакеры получили доступ к исходному коду следующих внутренних инструментов:

Об Apple-HWE-Confluence-Advanced и AppleMacroPlugin мало что известно. В свою очередь, AppleConnect-SSO представляет собой систему аутентификации, позволяющую сотрудникам компании получать доступ к определённым приложениям внутренней сети Apple. Система интегрирована с базой данных службы Directory Services компании, что обеспечивает безопасный доступ к внутренним ресурсам. В iOS приложения, предназначенные только для сотрудников, могут использовать AppleConnect-SSO в качестве системы входа на основе жестов, где пользователь для удобства устанавливает специальный шаблон вместо пароля. Известно, что AppleConnect был внедрён в приложение Concierge, используемое сотрудниками Apple Store, а также в SwitchBoard до его закрытия в 2021 году. Насколько широко этот инструмент используется сейчас — неясно. В сообщении IntelBroker не содержится какой-либо дополнительной информации. Злоумышленники не сказали, планируют ли продавать полученные данные, но опубликовали образец украденных файлов. Судя по всему, эта утечка никак не связана с данными клиентов Apple. Как сообщают различные источники, ранее IntelBroker также участвовала во взломах баз данных Zscaler, General Electric, AT&T, Home Depot, Barclays Bank, а также баз данных Европола и Госдепа США. Хакеры рассказали, что похитили данные миллионов людей у Snowflake, взломав EPAM Systems

17.06.2024 [16:55],

Анжелла Марина

Хакеры из известной криминальной группировки ShinyHunters, укравшие данные Ticketmaster и других клиентов облачного провайдера Snowflake, утверждают, что смогли получить доступ к личным данным миллионов пользователей, взломав систему подрядной организации EPAM Systems.

Источник изображения: Pixabay В результате масштабной кибератаки, нацеленной на клиентов Snowflake, потенциально могли пострадать 165 учётных записей, однако пока удалось идентифицировать лишь некоторые из них. Хакеры завладели информацией о более чем 500 млн пользователей Ticketmaster. Кроме того, о взломе своего аккаунта в Snowflake заявил испанский банк Santander. Согласно опубликованному хакерами сообщению, украденные данные содержат информацию о банковских счетах 30 миллионов клиентов Santander, в том числе 6 миллионов номеров счетов и балансов, 28 миллионов номеров кредитных карт, а также кадровые данные сотрудников банка. Компании Lending Tree и Advance Auto Parts также признали вероятность того, что стали жертвами этой атаки. Snowflake не раскрыла подробности о том, как хакеры получили доступ к учётным записям клиентов, заявив лишь, что преступники не взламывали сеть компании напрямую. На днях организация Mandiant, принадлежащая Google и привлечённая Snowflake для расследования инцидентов, сообщила в своём блоге, что в некоторых случаях киберпреступники получали доступ через сторонних подрядчиков, не называя этих подрядчиков и не поясняя, как именно это происходило. Однако в беседе с изданием Wired один из злоумышленников заявил, что одной из таких компаний-подрядчиков была EPAM Systems — компания по разработке программного обеспечения и оказанию цифровых услуг с годовым доходом около $4,8 млрд. Хакер утверждает, что его группе удалось использовать данные, найденные в системе сотрудников EPAM, для получения доступа к некоторым учётным записям в Snowflake. В EPAM опровергли свою причастность ко взломам и предположили, что хакер сфабриковал эту историю. Однако группа ShinyHunters существует с 2020 года и с тех пор взяла на себя ответственность за многочисленные кибератаки, связанные с кражей, утечкой или продажей в интернете больших массивов данных. Snowflake является крупной компанией, предоставляющей сервисы по хранению данных в облаке и их аналитической обработке. Согласно информации на её сайте, EPAM занимается разработкой ПО и предоставляет различные управляемые услуги клиентам по всему миру, в первую очередь в Северной Америке, Европе, Азии и Австралии. Около 60 % доходов EPAM приходится на клиентов в Северной Америке. В числе услуг, которые EPAM оказывает клиентам, значится помощь в использовании и управлении учётными записями Snowflake для хранения и анализа данных.

Источник изображения: pikisuperstar / freepik.com По словам хакера, компьютер одного из сотрудников EPAM был заражён вредоносным ПО, с помощью которого злоумышленники получили доступ к данным на этом устройстве. Используя этот доступ, они обнаружили незашифрованные имена пользователей и пароли, с помощью которых сотрудник EPAM получал доступ к учётным записям Snowflake некоторых крупных клиентов компании, в том числе Ticketmaster. Эти данные, по словам хакеров, хранились в системе управления проектами Jira. Используя эти учётные данные, хакеры получили доступ к аккаунтам в Snowflake, поскольку для доступа к ним не требовалась многофакторная аутентификация. В тех случаях, когда необходимые учётные данные отсутствовали в системе сотрудника EPAM, хакеры искали их в уже украденных ранее базах данных. Так, для доступа к аккаунту Snowflake компании Ticketmaster были использованы аккаунты, похищенные в 2020 году опять же с помощью вредоносного ПО. После того, как ресурс Wired предоставил подробную информацию о том, как, по словам хакеров, им удалось получить доступ к системе сотрудника EPAM, представитель компании лишь повторил заявление о том, что он не видит доказательств вовлечённости EPAM в этот инцидент. На дополнительные, конкретно поставленные вопросы, в том числе с указанием имени сотрудника и его учётных данных для доступа к аккаунту Snowflake Ticketmaster, представитель EPAM не ответил. Хотя издание Wired не смогло подтвердить заявления хакеров о взломе компьютера сотрудника EPAM и использовании его данных для доступа к аккаунтам Snowflake, злоумышленники предоставили изданию файл, похожий на список удалённых учётных записей работника EPAM из корпоративного каталога Active Directory, полученный после взлома его рабочей станции. Кроме того, в сообщении компании Mandiant говорится, что хакеры использовали ранее украденные вредоносным ПО учётные данные для компрометации около 80 % выявленных ими аккаунтов Snowflake, что косвенно подтверждает слова группировки ShinyHunters о таком способе доступа к данным жертв. Таким образом, даже если хакеры не взламывали сотрудника EPAM напрямую, они явно использовали украденные учётные данные из скомпрометированных систем этой компании для последующих атак на её клиентов, в том числе владельцев учётных записей в Snowflake. Директор по информационной безопасности Snowflake Брэд Джонс (Brad Jones) также признал, что отсутствие многофакторной аутентификации способствовало взломам. Джонс сказал, что его компания будет работать над этим вопросом. Хакеры похитили у Snowflake массив данных 165 компаний — затронуты сотни миллионов людей по всему миру

11.06.2024 [17:56],

Павел Котов

В результате атаки вируса, предназначенного для кражи информации, были скомпрометированы данные около 165 компаний — клиентов поставщика облачных хранилищ Snowflake.

Источник изображения: Cliff Hang / pixabay.com В минувшую пятницу представитель QuoteWizard, дочерней компании платформы онлайн-кредитования Lending Tree, сообщил, что QuoteWizard также пострадала в результате инцидента, о чём её уведомила Snowflake. Представитель самой Lending Tree заявила, что сейчас ведётся проверка на предмет того, были ли похищены принадлежащие компании данные. Специалисты по кибербезопасности Mandiant (принадлежит Google), нанятые Snowflake для расследования массового взлома, рассказали, что на данный момент идентифицированы 165 клиентов, чьи данные могли быть похищены в ходе инцидента. Ранее компания Live Nation подтвердила, что хакерами были украдены данные билетного оператора Ticketmaster — 560 млн записей о клиентах, включая их полные имена, адреса, телефонные номера и частично номера кредитных карт. Крупнейший испанский банк Santander также подтвердил кражу данных, принадлежащих некоторым его клиентам — эти данные были выставлены на продажу теми же преступниками, которые торгуют базой Ticketmaster. Эксперты по кибербезопасности Hudson Rock сообщили, что информация хранилась на ресурсах Snowflake — Santander эти сведения не подтвердил и не опроверг.

Источник изображения: Pete Linforth / pixabay.com В Mandiant установили, что все факты несанкционированного доступа к данным имели место в результате кражи учётных данных с использованием вредоносного ПО. Ни в одном из случаев взлома не использовалась многофакторная аутентификация. Участники хакерской группировки, предположительно совершившие взлом, находятся преимущественно в Северной Америке, а группировка отслеживается под названием UNC5537. В некоторых случаях использованные для доступа к облачным хранилищам учётные данные датируются 2020 годом — это значит, что с тех пор они не менялись. В качестве защитной меры не использовалась не только многофакторная аутентификация, но и географическое ограничение доступа при входе в систему Snowflake. Учётные данные похищались при помощи вирусов Vidar, Risepro, Redline, Racoon Stealer, Lumma и MetaStealer. В некоторых случаях эти вирусы оказались на компьютерах, которые использовались и для работы, и в личных целях — на машинах присутствовали игры и пиратское ПО. Mandiant отслеживает деятельность UNC5537 с мая. Жертвами группировки стали сотни организаций по всему миру, и чаще всего хакеры преследуют только материальную выгоду. UNC5537 пользуются несколькими адресами в Telegram. Помимо участников в Северной Америке, у группировки есть один дополнительный участник в Турции. Они работают, подключаясь через Mullvad или Private Internet Access. При осуществлении деятельности группировка пользовалась расположенными в Молдавии VPS-системами Alexhost. Похищенные данные хранились у нескольких VPS-поставщиков и у поставщика облачных хранилищ Mega. Эксперты предполагают, что UNC5337 продолжит использовать ту же схему вторжения, атакуя другие SaaS-платформы. Хакеры украли данные сотен миллионов людей, взломав сервис облачной аналитики Snowflake

06.06.2024 [12:31],

Павел Котов

Неизвестные злоумышленники при помощи вредоносного ПО осуществили взлом систем американской компании Snowflake, которая занимается облачным анализом данных. В результате инцидента хакеры похитили персональную информацию сотен миллионов частных лиц — потребителей компаний, выступающих клиентами Snowflake. В частности, были похищены данные клиентов Santander Bank и Ticketmaster.

Источник изображения: Pete Linforth / pixabay.com На минувшей неделе тревогу забили власти Австралии, заявившие, что им стало известно об «успешных компрометациях нескольких компаний, использующих окружения Snowflake» — сами компании при этом названы не были. Тем временем хакеры заявили на профильных форумах, что им удалось похитить сотни миллионов записей о потребителях Santander Bank и Ticketmaster — это два крупнейших клиента Snowflake. В Santander подтвердили взлом базы данных, «размещённой сторонним поставщиком», но поставщика не называли. А в Live Nation подтвердили, что данные её дочерней компании Ticketmaster были похищены, а украденная база была размещена на Snowflake. Snowflake также призналась, что ей известно о «потенциально несанкционированном доступе» к «ограниченному числу» учётных записей клиентов — без конкретики; но отметила, что не нашла доказательств прямого взлома её систем. По версии облачного оператора, это была «целевая кампания, направленная на пользователей с однофакторной аутентификацией», реализованная при помощи вредоносного ПО, которое предназначается для кражи паролей, сохранённых на компьютере пользователя. Несмотря на то, что Snowflake хранит конфиденциальные данные своих клиентов, она позволяет им самостоятельно управлять безопасностью своих окружений, не требуя устанавливать многофакторную авторизацию — её отсутствием, вероятно, и воспользовались злоумышленники. Облачный оператор также признался, что была взломана некая демонстрационная учётная запись, которая была защищена только именем пользователя и паролем, но не содержала конфиденциальных сведений.

Источник изображения: tookapic / pixabay.com Осведомлённый о методах работы киберпреступников анонимный источник поделился с ресурсом TechCrunch ссылкой на сайт, где публикуются скомпрометированные учётные данные — на нём журналисты обнаружили более 500 пар логинов и паролей для доступа в системы Snowflake. Эти учётные данные принадлежат Santander, Ticketmaster, по крайней мере двум фармацевтическим гигантам, службе доставки еды, поставщику свежей воды и другим организациям. В списке присутствовали также раскрытые имена пользователя и пароли, предположительно принадлежащие бывшему сотруднику самой Snowflake. Удалось также обнаружить косвенные подтверждения того, что учётные данные были похищены при помощи вредоносного ПО. В недавнем дампе с миллионами опубликованных в Telegram украденных логинов и паролей были обнаружены несколько корпоративных адресов электронной почты, используемых в качестве имени пользователя для доступа к окружениям Snowflake. Компания заявила о приостановке работы некоторых учётных записей, в которых были обнаружены признаки вредоносной активности, но отметила, что ответственность за обеспечение многофакторной авторизации к системам лежит на самих её пользователях — сейчас Snowflake рассматривает все варианты включения многофакторной авторизации, но окончательные планы пока не утверждены. Владелец Ticketmaster подтвердил утечку данных 560 млн пользователей спустя 11 дней

01.06.2024 [14:06],

Дмитрий Федоров

Компания Live Nation Entertainment подтвердила утечку данных клиентов сервиса по продаже билетов Ticketmaster спустя 11 дней после её обнаружения. База данных 560 млн пользователей Ticketmaster объёмом 1,3 Тбайт была выставлена на продажу хакерской группировкой ShinyHunters за $500 тыс. Компания начала расследование и сотрудничает с правоохранительными органами, но уверена, что инцидент не повлияет на её финансовое положение.

Источник изображения: deeznutz1 / Pixabay В течение недели данные 560 млн пользователей Ticketmaster, включая имена, домашние адреса, адреса электронной почты, номера телефонов и номера банковских карт, продавались на хакерских форумах, но только в пятницу вечером Live Nation, компания, владеющая Ticketmaster, признала факт их утечки. До настоящего времени единственным официальным сообщением, подтверждающим утечку данных, было заявление МВД Австралии, которое сообщило о сотрудничестве с компанией для выяснения обстоятельств случившегося. Live Nation, которая ранее привлекла внимание из-за жалоб фанатов Тейлор Свифт (Taylor Swift) и судебного антимонопольного иска Минюста США, подтвердила, что 20 мая обнаружила несанкционированную активность в облачной среде базы данных третьей стороны. Компания немедленно начала расследование с участием ведущих экспертов в области кибербезопасности. Уже 27 мая злоумышленники выставили на продажу в даркнете украденные данные пользователей. Live Nation предпринимает меры по снижению рисков для своих пользователей и сотрудничает с правоохранительными органами. Кроме того, компания уведомила регулирующие органы и пользователей о несанкционированном доступе к персональной информации. Live Nation не предоставила конкретных подробностей о взломе, числе пострадавших пользователей или предпринимаемых мерах, но по данным экспертов по кибербезопасности Hudson Rock, злоумышленники взломали аккаунт компании на облачном хранилище Snowflake, а также аккаунты других компаний. Тем не менее, Live Nation утверждает, что произошедшее не окажет влияния на её финансовое положение и результаты деятельности, что вполне логично, если верить обвинениям её в монополизме. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |