|

Опрос

|

реклама

Быстрый переход

Хакеры взломали аккаунт Ozon во «ВКонтакте» и разослали подписчикам ссылки для кражи денег

29.01.2025 [14:21],

Павел Котов

Неизвестные киберпреступники взломали учётную запись сотрудника службы поддержки торговой площадки Ozon во «ВКонтакте» и разослали подписчикам маркетплейса фишинговые письма, в которых предложили получить призы «по случаю годовщины» Ozon, но для этого якобы нужно оплатить комиссию. К настоящему моменту доступ к аккаунту удалось восстановить, а рассылку — прекратить.

Источник изображения: ozon.ru Страницу сотрудника службы поддержки Ozon во «ВКонтакте» взломали в ночь на 29 января, после чего пользователи соцсети начали получать фишинговую рассылку, рассказали представители торговой площадки агентству «РИА Новости»: «Мы в курсе ситуации, и сейчас доступ восстановлен, а рассылка прекращена». Администрация соцсети помогла удалить все отправленные злоумышленниками сообщения, в Ozon призвали подписчиков страницы «ни в коем случае не переходить по ссылкам». В письмах хакеры сообщили пользователям «ВКонтакте», что Ozon по случаю своей годовщины запускает конкурс с призами. Для участия предлагалось перейти по ссылке и оплатить комиссию, чтобы получить приз. Подписчики маркетплейса начали публиковать снимки экранов с этими сообщениями в комментариях к публикациям Ozon. Впоследствии сообщения в группе закрыли до 1 февраля. ФБР нацелилось на технологическую компанию Baicells, основанную ветеранами Huawei

16.01.2025 [19:43],

Сергей Сурабекянц

Компания Baicells Technologies, основанная в 2014 году, начиная с 2015 года поставила телекоммуникационное оборудование для 700 коммерческих мобильных сетей во всех штатах США. Недавно Министерство торговли США и ФБР начали расследование в отношении Baicells на предмет возможных рисков для нацбезопасности. Источники сообщают, что ФБР обратило внимание на компанию ещё в 2019 году, а в 2021 году агенты ФБР вызывали на допрос одного из руководителей Baicells North America.  Несмотря на то что санкции практически уничтожили американский бизнес китайских технологических компаний Huawei и ZTE, Вашингтон сохраняет опасения в отношении китайского телекоммуникационного оборудования, подозревая его производителей в шпионаже. «Проверка этого вопроса была бы в верхней части моего списка», — заявил Джон Карлин (John Carlin), бывший главный прокурор по национальной безопасности Министерства юстиции. В этом месяце Пентагон добавил Baicells в список из 134 компаний, сотрудничающих с китайскими военными, не предоставив при этом никаких доказательств или дополнительных комментариев. Внесение в этот список не имеет юридической силы, но может нанести удар по репутации компаний. «Мы категорически не согласны с решением Министерства обороны и намерены подать апелляцию», — сообщил представитель Baicells. Вашингтон обвиняет Китай в перехвате конфиденциальных данных и взломе телекоммуникационных сетей. Эксперты правительства США утверждают, что китайские спецслужбы, получив удалённый доступ к маршрутизаторам и базовым станциям, могут перехватывать или вмешиваться в их трафик, нарушать их работоспособность или проводить кибератаки. Хотя нет прямых доказательств того, что какое-либо оборудование Baicells применялось не по назначению, официальные лица США утверждают, что именно эта техника использовалась широким кругом поддерживаемых Китаем хакерских групп по всему миру. Федеральные власти США были обеспокоены тем, что поставщик услуг беспроводного интернета KGI Communications развернул базовые станции Baicells в Кинг-Джордже, штат Вирджиния, недалеко от Центра надводных боевых действий ВМС в Дальгрене, где испытывается гиперзвуковое оружие. Поставщику было рекомендовано отказаться от его планов. В 2023 году сотрудники ФБР обратили внимание на планы Лас-Вегаса по расширению существующей сети ещё 82 базовыми станциями Baicells. В результате Лас-Вегас расторг контракт и вместо этого обратился к поставщику из США.

Источник изображений: Baicells Изначально Beijing Baicells Technologies Co была основана в 2014 году несколькими бывшими сотрудниками Huawei, большинство из которых на сегодняшний день покинуло компанию. В 2016 году Baicells открыла офис в Плейно, пригороде Далласа, где располагалась штаб-квартира американского научно-исследовательского подразделения Huawei Futurewei. Представитель Baicells утверждает, что компания никогда не имела деловых отношений с Huawei. При этом четыре бывших сотрудника, напрямую знакомых с китайским руководством Baicells, утверждают, что компания управляется из Китая, а любые управленческие решения должны быть одобрены специальным советом. Чтобы успокоить опасения клиентов США по поводу связей Baicells с Китаем, в последние годы менеджерам по продажам было поручено говорить, что оборудование было произведено на Тайване. Однако из таможенных данных следует, что 92 % поставок оборудования Baicells в США с 2018 года по июль 2024 года были произведены в Китае или Гонконге, и лишь 8 % — на Тайване. Агентство по киберзащите США CISA, входящее в состав Министерства внутренней безопасности, опубликовало в 2023 году сообщение об уязвимости базовых станций Baicells Nova. CISA контролирует список из 16 критически важных инфраструктурных сетей, к которым, в частности, относятся водоснабжение, энергия, финансовые услуги и телекоммуникации. В общей сложности CISA опубликовала два предупреждения по безопасности и четыре уведомления об уязвимостях в маршрутизаторах и базовых станциях Baicells, обозначив как минимум пять из них как «критические».  Анализ, проведённый после этого компанией Censys, показал, что от 28 до 186 базовых станций Baicells в США по-прежнему используют уязвимую прошивку, что потенциально подвергает их риску взлома. Комментируя результаты расследования, представитель Baicells в ответ сообщил, что компания «предприняла позитивные шаги для обеспечения безопасности наших продуктов и проактивно решает любые проблемы безопасности». Представитель посольства Китая в США Лю Пэнъюй (Liu Pengyu) в очередной раз призвал Вашингтон прекратить использовать проблемы кибербезопасности для обвинения Китая. Председатель правления Baicells Technologies Сунь Лисинь (Sun Lixin) заявил, что североамериканское подразделение компании открыто для сотрудничества по любым запросам правительства США, отметив, что продукция компании «не несёт каких-либо рисков безопасности». Квантовый прорыв Google не несёт угрозы биткоину, но только до поры, до времени

11.12.2024 [11:24],

Дмитрий Федоров

Недавнее заявление Google о создании квантового чипа Willow с вычислительной мощностью в 105 кубитов спровоцировало обсуждения по поводу угрозы квантовых технологий для криптографических алгоритмов Bitcoin, таких как Elliptic Curve Digital Signature Algorithm (ECDSA) и Secure Hash Algorithm (SHA-256). Тем не менее, эксперты отмечают, что для реального взлома криптографической защиты биткоина потребуется несколько миллионов кубитов, и такая угроза остаётся весьма отдалённой.

Источник изображения: Traxer / Unsplash ECDSA, алгоритм проверки цифровой подписи при помощи криптографии на эллиптических кривых, обеспечивает создание и проверку цифровых подписей, подтверждающих подлинность транзакций и право владельца на управление средствами. SHA-256, алгоритм криптографического хеширования, выполняет ключевую роль в обеспечении целостности данных блокчейна и формирует основу механизма доказательства выполнения работы (Proof-of-Work), позволяя сети надёжно защищать транзакции и подтверждать новые блоки. Эти технологии являются фундаментом криптографической защиты Bitcoin, однако с развитием квантовых вычислений их устойчивость может подвергнуться серьёзным испытаниям. Аналитики Bernstein подчёркивают, что, несмотря на стремительное развитие квантовых технологий, практическая угроза для криптографических стандартов Bitcoin остаётся весьма отдалённой, поскольку текущие квантовые компьютеры не обладают достаточной мощностью для таких атак. Однако сообщество Bitcoin уже активно обсуждает переход на квантово-устойчивые криптографические алгоритмы, способные заменить существующие стандарты. Переход на квантово-устойчивую криптографию сопряжён с серьёзными техническими вызовами. Как отмечает разработчик и создатель протокола Bitcoin STAMPS, известный под псевдонимом Mike In Space, квантово-устойчивые цифровые подписи имеют значительно больший размер, что потребует увеличения размера блока и, соответственно, изменений в архитектуре сети. Такая модификация может потребовать хардфорка, который, в случае разногласий внутри сообщества, способен привести к расколу сети. Альтернативным решением может стать мягкий форк, однако он потребует длительного и дорогостоящего процесса перевода средств пользователей на новую систему, что в условиях текущих ограничений по размеру блока может занять годы. Чарльз Эдвардс (Charles Edwards), основатель Capriole Investments, предостерегает, что угроза квантовых вычислений может стать реальностью уже в ближайшие 5–10 лет. По его оценке, квантовый компьютер с 2500 логическими кубитами будет способен скомпрометировать безопасность алгоритма SHA-256, который играет важную роль в защите блокчейна Bitcoin. Эдвардс подчёркивает необходимость немедленных действий, поскольку согласование квантово-устойчивых криптографических стандартов и их внедрение может занять годы. Задержки в реализации этих мер могут существенно сократить временной запас для защиты сети от новых угроз. Развитие квантовых вычислений представляет собой угрозу не только для криптовалют, но и для широкого спектра современных технологий. Под угрозой оказываются банковские счета, системы безопасного хранения данных, коммуникационные протоколы и другие решения, которые зависят от криптографических стандартов, таких как RSA, ECDSA и AES. Эта проблема носит глобальный характер, требуя координированных усилий разработчиков, учёных и регуляторов для создания и внедрения квантово-устойчивых алгоритмов, которые помогут минимизировать риски, вызванные стремительной технологической революцией. Аналитики Bernstein отметили, что снижение цены биткоина после преодоления отметки $100 000 было вызвано рыночными факторами, включая избыточное использование кредитного плеча, что привело к усилению волатильности. Тем не менее, эксперты сохраняют оптимизм, рекомендуя инвесторам «оставаться в длинной позиции». Они подчёркивают, что уровень $95 000–98 000 остаётся привлекательным для долгосрочных вложений, особенно на фоне высокого спроса на ETF и активности корпоративных инвесторов. По их прогнозам, цена биткоина может достичь $200 000 в течение следующих 12 месяцев, что делает текущие уровни привлекательными для стратегических инвесторов. «Атака на ближайшего соседа» сработала — хакеры удалённо взломали компьютер через Wi-Fi поблизости

23.11.2024 [11:08],

Павел Котов

Хакеры, которые не смогли взломать компьютер своей основной цели напрямую, осуществили обходной манёвр: они получили доступ к устройству в соседнем здании, а через него добрались до цели по локальной сети Wi-Fi. Доклад об инциденте, произошедшем ещё два года назад, представила на конференции Cyberwarcon компания Volexity, которая специализируется на вопросах кибербезопасности.

Источник изображения: volexity.com В атаке эксперты Volexity обвинили группировку Fancy Bear (GruesomeLarch), связанную, по их версии, с российскими спецслужбами. Пытаясь взломать машину своей цели, хакеры произвели серию атак с подбором учётных данных и скомпрометировали пароли нескольких учётных записей на платформе веб-сервиса, используемой сотрудниками этой организации. Но скомпрометировать сами учётные записи злоумышленники не смогли — им помешала двухфакторная авторизация. Хакеры GruesomeLarch прибегли к обходному манёвру. Они успешно взломали компьютер с подключением через Wi-Fi, который находился в соседнем здании — относительно недалеко от компьютера первоначальной цели. Для этого киберпреступники эксплуатировали актуальную для 2022 года уязвимость нулевого дня в диспетчере очереди печати Windows. Через этот компьютер они проникли в локальную сеть, к которой была подключена машина основной жертвы — добраться до неё этим способом оказалось проще, потому что для доступа к Wi-Fi использовались те же учётные данные, что и для веб-сервиса, только двухфакторная авторизация уже не требовалась. Хакеры атаковали проекты на GitHub в попытке подставить эксперта по кибербезопасности

19.11.2024 [17:59],

Павел Котов

Руководители стартапа в области искусственного интеллекта и машинного обучения Exo Labs сообщили, что неизвестное лицо пыталось изменить код их проекта в репозитории GitHub.

Источник изображения: charlesdeluvio / unsplash.com Добавленный неизвестным программистом код имел невинный на первый взгляд заголовок, но чтобы усложнить проверку этого фрагмента, злоумышленник преобразовал его в числовой эквивалент. При анализе кода перед отправкой в репозиторий в нём обнаружилась попытка подключиться к серверу с известным адресом для скачивания полезной нагрузки первого этапа взлома. Самой полезной нагрузки по указанному адресу не оказалось — сервер вернул ошибку «404». Изучив инцидент, исследователи обнаружили, что домен и связанные с атакой учётные записи на GitHub указывали на эксперта в области кибербезопасности Майка Белла (Mike Bell) из Техаса. Он отверг свою причастность к атаке и заявил, что это была попытка опорочить его честное имя. Белый (этичный) хакер подчеркнул, что полезной нагрузки в схеме атаки в действительности не оказалось, а соответствующая учётная запись на GitHub была удалена. Злоумышленник получил и доступ к принадлежащему Беллу доменному имени — эксперт списал инцидент на то, что, возможно, кого-то разозлил. Китайских хакеров обвинили в крупномасштабной атаке на телекоммуникационные сети США

16.11.2024 [14:38],

Павел Котов

Сеть T-Mobile оказалась в числе систем, подвергшихся взлому в ходе крупномасштабной китайской операции в области кибершпионажа. Операция затронула множество американских и международных телекоммуникационных компаний, сообщила Wall Street Journal (WSJ) со ссылкой на собственные источники.

Источник изображения: Mika Baumeister / unsplash.com Хакеры, предположительно связанные с китайской разведкой, взломали сеть T-Mobile в ходе многомесячной операции, целью которой был шпионаж в области телефонной связи, осуществляемой представляющими ценность для спецслужб объектами. Когда именно произошла атака, издание не сообщило. «T-Mobile внимательно следит за этой общеотраслевой атакой. На данный момент системы и данные T-Mobile не были затронуты каким-либо существенным образом, и у нас нет доказательств, что произведены действия с информацией клиентов», — заявил представитель оператора агентству Reuters. WSJ также не располагает сведениями, была ли похищена какая-либо информация, принадлежащая клиентам оператора. ФБР и американское агентство по кибербезопасности CISA заявили, что связанные с китайскими властями хакеры перехватили данные наблюдения, предназначенные для правоохранительных органов США — для этого злоумышленники взломали некоторое количество систем телекоммуникационных компаний. Китайским хакерам также удалось получить доступ к сетям американских провайдеров широкополосного доступа, в том числе Verizon Communications, AT&T и Lumen Technologies, сообщила WSJ в октябре, — в результате киберпреступники получили информацию из систем, которые правительство использует для санкционированного судом прослушивания телефонных разговоров. Официальный Пекин ранее отвергал обвинения в том, что власти страны пользовались услугами хакеров для взлома компьютерных систем других государств. Выяснилось, почему iPhone на iOS 18.1 самостоятельно перезагружаются — это новая функция безопасности от Apple

12.11.2024 [09:44],

Владимир Мироненко

После выхода iOS 18.1 появились сообщения о том, что смартфоны с обновлённой операционной системой самопроизвольно перезагружаются, после чего сотрудникам полиции становится сложнее их разблокировать. Хотя комментариев от Apple не поступило, экспертам удалось выяснить причину происходящего — у iOS 18.1 появилась новая функция для защиты iPhone.  Как выяснилось, Apple добавила в iOS 18.1 новую функцию безопасности Inactivity Reboot ( «Перезагрузка бездействия»), которая заставляет iPhone перезагружаться после определённого периода бездействия, возвращая его в состояние повышенной безопасности, что затрудняет взлом устройства. Причём данная функция не направлена на противодействие полиции, а скорее призвана защитить потерянный или украденный iPhone от взлома. По словам эксперта по вопросам безопасности Йиска Классена (Jiska Classen), функция «Перезагрузка бездействия» предназначена для автоматической перезагрузки iPhone, если его не разблокировали в течение определённого периода времени. В свою очередь, основатель Corellium Крис Уэйд (Chris Wade) отметил, что перезагрузка происходит через четыре дня. То есть если iPhone не используется более четырёх дней, он автоматически перезагружается. Для правоохранительных органов это стало дополнительной проблемой, поскольку после перезагрузки смартфон потенциального преступника сложнее разблокировать. Мэтью Грин (Matthew Green), криптограф и доцент Университета Джонса Хопкинса заявил по этому поводу в интервью 404 Media следующее: «Помните, что настоящая угроза здесь — не полиция. Это те люди, которые украдут ваш iPhone со злыми намерениями. Эта функция означает, что если ваш телефон украдут, воры не смогут использовать его месяцами, пока не разработают технологию для его взлома. Я готов поспорить, что перезагрузка после разумного периода бездействия, вероятно, никому не доставляет неудобств, но делает ваш телефон намного более безопасным. Так что это кажется довольно хорошей идеей». Американские полицейские пожаловались на Apple: изъятые iPhone с iOS 18 стало сложно взламывать

09.11.2024 [00:28],

Владимир Фетисов

Американские правоохранители уведомили чиновников и криминалистов о том, что изъятые у задержанных и хранившиеся в ожидании взлома iPhone, каким-то образом сами перезагружаются, после чего устройства переходят в состояние, в котором их гораздо сложнее разблокировать. Об этом сказано в официальном документе, который составили правоохранители и который попал в распоряжение портала 404 Media.

Источник изображения: Nicolas Thomas/Unsplash Точная причина перезагрузки смартфонов Apple неизвестна. Авторы упомянутого документа, которые являются сотрудниками полиции Детройта (штат Мичиган), предполагают, что это происходит из-за новой функции безопасности, реализованной в iOS 18. Речь идёт о функции, которая отправляет iPhone в перезагрузку, если аппарат какое-то время не подключается к сети оператора связи. Соответственно после перезагрузки разблокировать смартфон становится существенно сложнее. «Цель этого уведомления — привлечь внимание к ситуации с iPhone, когда происходит перезагрузка устройств через короткий промежуток времени (возможно, в течение 24 часов) при их отключении от сотовой сети», — говорится в документе правоохранителей. На момент публикации материала по данной проблеме Apple официально не подтвердила, действительно ли в iOS 18 реализована функция автоматической перезагрузки в случае длительного отсутствия подключения к сети сотовой связи. В документе правоохранителей сказано, что в лаборатории криминалистики хранились несколько iPhone в состоянии «после первой разблокировки» (After First Unlock). Некоторые смартфоны работали в режиме полёта, а один из iPhone находился в клетке Фарадея для защиты от возможного уничтожения хранящейся на устройствах информации посредством удалённого подключения. Состояние AFU означает, что после включения iPhone кто-то (обычно владелец устройства) хотя бы раз разблокировал смартфон с помощью пароля или иным способом. Как правило, полицейским проще взломать смартфон в состоянии AFU с помощью специализированных инструментов. После перезагрузки устройство переходит в состояние «до первой разблокировки» (Before First Unlock). В этом состоянии криминалистам становится значительно сложнее взломать устройство, сказано в документе правоохранителей. В документе упоминаются три iPhone с iOS 18, которые были доставлены в лабораторию 3 октября. Правоохранители предполагают, что при определённых условиях iPhone с iOS 18, которые доставили в лабораторию, взаимодействовали с уже имеющимися там iPhone, находящимися в состоянии AFU. В процессе этого взаимодействия и подавался сигнал на перезагрузку в случае отсутствия подключения к сети оператора в течение продолжительного времени. Так же не исключается, что такое взаимодействие могло происходить не только с доставленными в лабораторию iPhone, но и личными смартфонами сотрудников. Авторы также дали некоторые рекомендации коллегам. В частности, они советуют изолировать хранящиеся у них iPhone в состоянии AFU, чтобы избежать взаимодействия с другими iPhone под управлением iOS 18. Также рекомендуется провести инвентаризацию хранящихся в лабораториях iPhone, чтобы убедиться, что они не перезагружались самостоятельно. Арестован хакер, подозреваемый во взломе Ticketmaster и десятков других клиентов Snowflake

05.11.2024 [19:12],

Сергей Сурабекянц

Канадское министерство юстиции сообщило об аресте Александра «Коннора» Мука (Alexander «Connor» Moucka) по запросу правительства США. На судебном заседании 30 октября рассмотрение его дела было отложено до 5 ноября 2024 года. Мука подозревается в краже информации примерно у 165 компаний, использующих облачные хранилища данных Snowflake.

Источник изображения: pexels.com В мае материнская компания Ticketmaster Live Nation сообщила, что пострадала от масштабной утечки данных, украденная информация о клиентах была размещена для продажи на хакерских форумах. В дальнейшем стало известно о других случаях взлома в компаниях, использовавших облачные сервисы хранения Snowflake, включая AT&T, Santander Bank, Advanced Auto Parts и дочернюю компанию Lending Tree Quote Wizard. В результате противоправных действий пострадали миллионы клиентов этих компаний. Расследование, проведённое Mandiant, дочерней компанией Google, установило, что «финансово мотивированный субъект угроз» украл «значительный объём данных» у примерно 165 клиентов Snowflake, используя скомпрометированные учётные данные для входа. Никаких доказательств того, что сама компания Snowflake была взломана, обнаружено не было. Хакер заявил о краже исходного кода Nokia — компания расследует инцидент

05.11.2024 [14:46],

Николай Хижняк

Компания Nokia расследует сообщение о возможном взломе хакером одного из её подрядчиков и получении через него доступа к различным данным финской компании, пишет портал BleepingComputer.

Источник изображений: BleepingComputer «Nokia знает о сообщениях, в которых утверждается, что некий неавторизованный субъект якобы получил доступ к определённым данным стороннего подрядчика и, возможно, данным Nokia. Компания серьёзно относится к этим заявлениям, поэтому мы проводим расследование. На сегодняшний день наше расследование не нашло никаких доказательств того, что какие-либо из наших систем или данных были скомпрометированы. Мы продолжаем внимательно следить за ситуацией», — сообщила компания в разговоре с BleepingComputer. Комментарий компании последовал после того, как хакер или группа злоумышленников, скрывающаяся за псевдонимом IntelBroker, заявил(а) о продаже украденного исходного кода, полученного в результате взлома внутренней сети одного из подрядчиков Nokia. «Сегодня я продаю большую коллекцию исходного кода Nokia, который мы получили от стороннего подрядчика, напрямую работавшего с Nokia, и помогавшего ей в разработке некоторых внутренних инструментов», — заявил злоумышленник на одном из форумов в даркнете. IntelBroker утверждает, что украденная информация содержит ключи SSH, исходный код, ключи RSA, логины BitBucket, аккаунты SMTP, вебхуки, а также жёстко закодированные учётные данные. В разговоре с BleepingComputer злоумышленник заявил, что они получили доступ к серверу SonarQube подрядчика, используя учётные данные по умолчанию, что позволило украсть проекты клиентов данной организации, написанные на Python, включая те, что принадлежат Nokia. Хакер предоставил BleepingComputer изображение файлового дерева якобы похищенных данных. Портал передал эту информацию Nokia с просьбой подтвердить или опровергнуть заявление злоумышленника. Однако в компании не ответили на данный запрос. IntelBroker привлёк к себе внимание после взлома сети страховой компании DC Health Link, которая предоставляет медицинскую страховку законодателям США и жителям Вашингтона. В ходе взлома была раскрыта конфиденциальная информация о 21 действующем члене Конгресса, их помощниках и членах семьи. IntelBroker также приписывают участие во взломе серверов Hewlett Packard Enterprise (HPE) и продуктового сервиса Weee! Хакер также публиковал утечки данных различных компаний, включая T-Mobile, AMD и Apple, которые были похищены у их подрядчиков через SaaS-сервисы. Вирус-вымогатель атаковал Casio — хакеры украли личные данные клиентов и сотрудников

14.10.2024 [18:31],

Николай Хижняк

Японский гигант электроники Casio подтвердил, что атака с использованием вируса-вымогателя в начале этого месяца привела к краже данных клиентов.

Источник изображения: Bleeping Computer Casio сообщила 7 октября, что подверглась кибератаке, но тогда не раскрыла характер инцидента, который вызвал неуказанный «сбой системы» во всей компании. В новом заявлении в пятницу компания подтвердила, что стала жертвой вируса-вымогателя. В заявлении Casio отмечается, что злоумышленники получили доступ к личной информации, принадлежащей сотрудникам Casio, подрядчикам, деловым партнёрам и соискателям на должность в компании, а также к конфиденциальным данным компании, включая счета-фактуры, файлы кадровых ресурсов и некоторую техническую информацию. Хакеры также получили доступ к «информации о некоторых клиентах», заявила Casio, но не указала, к каким именно типам данных был получен доступ или сколько человек затронуто на данный момент. Компания утверждает, что данные о кредитных картах не были скомпрометированы, поскольку её службы Casio ID и ClassPad не были затронуты взломом. Casio не сообщила, кто стоит за атакой. Однако хакерское сообщество Underground взяло на себя ответственность за взлом, пишет портал TechCrunch, ссылаясь на заявление группы на одном из форумов в даркенете. Underground — относительно новая хакерская группа, активность которой в кибератаках была впервые замечена в июне 2023 года. В своём сообщении в даркнете Underground отметила, что украла порядка 200 Гбайт данных у Casio, включая юридические документы, информацию о заработной плате и личную информацию сотрудников Casio. Хакерская группа опубликовала примеры украденных данных, с которыми ознакомились журналисты TechCrunch. Неизвестно, получила ли Casio требование о выкупе от Underground. В компании отказались отвечать на вопросы TechCrunch. В своём последнем заявлении Casio сообщила, что «полный объём ущерба», нанесённого программой-вымогателем, всё ещё исследуется. По словам компании, некоторые системы Casio остаются «непригодными для использования». Китайцы использовали квантовый компьютер D-Wave Systems для взлома AES-шифрования — у них почти получилось

12.10.2024 [13:19],

Геннадий Детинич

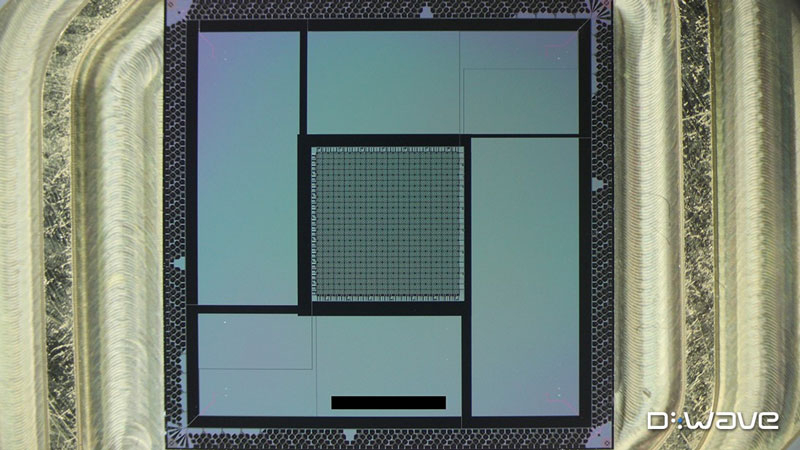

Китайские учёные опубликовали в национальном рецензируемом журнале Chinese Journal of Computers статью, в которой сообщили об эффективных атаках на ряд алгоритмов AES-шифрования. Атаки были проведены с использованием квантового компьютера канадской компании D-Wave Systems. Но основным «ударным» механизмом стал новый математический аппарат, разработанный в Китае. Специалисты оценили угрозу как «реальную и существенную».

1200-кубитовый процессор поколения Advantage 2. Источник изображения: D-Wave Шифрование AES с ключами выше определённой длины сегодня считается чрезвычайно защищённым. Но это с точки зрения обычных компьютерных вычислений. Квантовые компьютеры и соответствующие алгоритмы потенциально обещают играючи взламывать ключи AES. Считается, что для этого должно пройти 10, 20 или даже больше лет. Однако есть опасения и признаки того, что всё произойдёт намного раньше — уже через 3-5 лет. Группа китайских учёных из Шанхайского университета в своей новой работе показала, что ряд алгоритмов шифрования, лежащих в основе AES, могут быть скомпрометированы квантовыми компьютерами. Используя квантовый компьютер канадской компании D-Wave Systems учёные провели атаку на алгоритмы Present, Gift-64 и Rectangle, которые относятся к так называемому блочному шифрованию Substitution-Permutation network (подстановочно-перестановочная сеть). Код не был взломан окончательно, как говорится в работе, но команда исследователей была близка к этому как никто и никогда ранее. Сеть SP является частью AES-шифрования, с помощью которого банковский сектор, госструктуры и военные всего мира хранят свои секреты. Даже призрачная угроза в данном случае должна рассматриваться, как реальная. «Это первый случай, когда настоящий квантовый компьютер представляет реальную и существенную угрозу для множества полномасштабных структурированных алгоритмов SPN, используемых сегодня», — говорится в рецензируемой статье. Сам квантовый компьютер D-Wave Systems с трудом можно назвать квантовым. Он использует принцип квантового отжига — работает на поиске энергетических минимумов, что в физике соответствует стремлению атомов к наименьшему энергетическому состоянию. Всё, что осталось после обработки — «прогорания» — данных и есть искомый результат. Учёным нужно было лишь создать математический аппарат для обработки данных в нужном для них направлении. Такой аппарат с привлечением ИИ был создан, но он не универсальный и это затрудняет практическое использование квантовых платформ сегодня, в том числе, для успешного взлома AES-ключей. Роботы-пылесосы в США начали преследовать собак и выкрикивать расистские оскорбления — это дело рук хакеров

11.10.2024 [12:29],

Дмитрий Федоров

Пользователи роботов-пылесосов Ecovacs Deebot X2 из нескольких городов США сообщили, что их устройства взломали. Хакеры смогли управлять устройствами, а через динамики пылесосов они транслировали расистские оскорбления, повергая владельцев в шок. Эти инциденты выявили серьёзные уязвимости в системах безопасности современных умных устройств и поставили под угрозу конфиденциальность пользователей.

Источник изображения: cliff1126 / Pixabay Дэниел Свенсон (Daniel Swenson), адвокат из Миннесоты, столкнулся с проблемами в работе своего робот-пылесоса, когда устройство начало издавать странные звуки, похожие на прерывистый радиосигнал. Заглянув в мобильное приложение Ecovacs, он увидел, что неизвестный получил доступ к камере робота и функции дистанционного управления. Сначала Свенсон решил, что это всего лишь технический сбой, и сменил пароль, перезагрузив устройство. Однако вскоре пылесос вновь начал движение, и из его динамиков раздались громкие расистские оскорбления. 24 мая в Лос-Анджелесе был зафиксирован схожий инцидент. Взломанный робот-пылесос Ecovacs Deebot X2 начал преследовать собаку владельцев, в то время как хакеры, управляя устройством на расстоянии, выкрикивали оскорбления через его динамики. Пять дней спустя, в Эль-Пасо, был взломан ещё один робот-пылесос Ecovacs, и из его динамиков снова раздались расистские оскорбления. Владелец был вынужден отключить устройство от сети, чтобы прекратить происходящее. События, развернувшиеся в течение нескольких дней, вызвали тревогу среди пользователей и экспертов по кибербезопасности.

Источник изображения: Ecovacs Шестью месяцами ранее исследователи по кибербезопасности предупреждали компанию Ecovacs о критических уязвимостях в их устройствах. В частности, они обнаружили проблему с беспроводным соединением, которая позволяла злоумышленникам управлять пылесосами с расстояния до 100 метров. Несмотря на эти предупреждения, компания не предприняла необходимых мер, что и привело к массовым взломам в мае этого года. После инцидента Дэниел Свенсон обратился в службу поддержки Ecovacs, но его запрос был встречен недоверием. Представитель компании несколько раз спрашивал, существует ли видеозапись произошедшего, хотя Свенсон настаивал, что его больше беспокоит сам факт взлома и нарушение конфиденциальности. Такое отношение заставило его задуматься, пытается ли компания скрыть истинные масштабы проблемы. В декабре 2023 года исследователи по безопасности Деннис Гизе (Dennis Giese) и Брейлин Людтке (Braelynn Luedtke) публично представили доказательства уязвимости PIN-кода в роботах Ecovacs. Они подчеркнули, что проверка PIN-кода выполнялась только на уровне приложения, а не на сервере или устройстве, что позволяло злоумышленникам легко обойти защиту умного пылесоса. Компания заявила, что эта уязвимость была исправлена, однако эксперты полагают, что предпринятых мер оказалось недостаточно. Выяснилось, кто взломал серверы «Доктор Веб» — хакеры DumpForums заявили о похищении 10 Тбайт информации

09.10.2024 [15:02],

Николай Хижняк

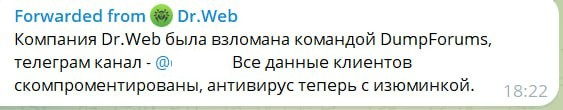

Ответственность за взлом внутренней инфраструктуры российского разработчика антивирусного ПО «Доктор Веб» (Dr.Web) взяла на себя хакерская группировка DumpForums. Об этом в своём Telegram-канале сообщили эксперты сервиса поиска утечек и мониторинга даркнета DLBI.

Источник изображения: Bleeping Computer Через официальный Telegram-бот компании «Доктор Веб» (@DrWebBot) пользователям приходят сообщения о взломе.  В качестве подтверждения хакеры предоставили несколько дампов баз данных внутренних ресурсов, таких как, ldap.dev.drweb.com, vxcube.drweb.com, bugs.drweb.com, antitheft.drweb.com, rt.drweb.com и др. Судя по информации из дампов, данные в них актуальны на 17.09.2024. Хакеры заявляют, что взломали и выгрузили сервер корпоративного GitLab, где хранились внутренние разработки и проекты, сервер корпоративной почты, Confluence, Redmine, Jenkins, Mantis, RocketChat — системы, где велась разработка и обсуждались задачи. Общий объём полученных данных составил около 10 Тбайт. Злоумышленники добавляют, что после проникновения во внутреннюю инфраструктуру компании «Доктор Веб», они оставались незамеченными на протяжении целого месяца. О взломе своей инфраструктуры «Доктор Веб» сообщила в середине сентября. В компании пояснили, что атака началась 14-го числа, а признаки внешнего воздействия на инфраструктуру обнаружены 16-го, тогда же «оперативно отключили серверы». На протяжении этого времени исследователи Dr.Web «внимательно наблюдали за угрозой». «В субботу 14 сентября специалисты "Доктор Веб" зафиксировали целевую атаку на ресурсы компании. Попытка навредить нашей инфраструктуре была своевременно пресечена. На данный момент в соответствии с протоколом безопасности все ресурсы отключены от сети с целью проверки. В связи с этим временно приостановлен выпуск вирусных баз Dr.Web. Следуя установленным политикам безопасности, мы отключили все наши серверы от сети и начали комплексную диагностику безопасности». Позже Dr.Web сообщила, что обновление вирусной базы данных возобновилось. В компании добавили, что нарушение безопасности не затронуло ни одного из её клиентов. «Для анализа и устранения последствий инцидента мы реализовали ряд мер, включая использование Dr.Web FixIt! для Linux. Собранные данные позволили нашим экспертам по безопасности успешно изолировать угрозу и гарантировать, что наши клиенты не пострадают от неё». Защита от роботов перестала работать: ИИ научился идеально проходить проверку reCAPTCHAv2

26.09.2024 [20:10],

Сергей Сурабекянц

Исследователи Андреас Плеснер (Andreas Plesner), Тобиас Фонтобель (Tobias Vontobel), Роджер Ваттенхофер (Roger Wattenhofer) из Швейцарской высшей технической школы Цюриха с помощью ИИ взломали систему проверки reCAPTCHAv2, которая используется на сайтах для подтверждения того, что пользователь является человеком, а не роботом. Учёные утверждают, что обученная ими нейросеть способна пройти 100 % проверок, тогда как раньше этот процент не превышал 71 %.

Источник изображения: Pixabay Исследователи изучали эффективность использования передовых методов машинного обучения для решения проверок (капч) из системы reCAPTCHAv2 от Google. Они пытались оценить эффективность автоматизированных систем в решении капч, используя передовые модели YOLO (You Only Look Once) для сегментации и классификации изображений. reCAPTCHAv2 требует от пользователей отмечать на изображении области с определёнными предметами, подразумевая, что бот на такое не способен. Исследователи пришли к выводу, что на современном этапе развития ИИ разница в сложности подобных задач для человека или нейросети нивелируется. Это означает, что современные технологии ИИ могут без проблем проходить проверки, основанные на распознавании изображений.

Источник изображения: humansnotinvited.com «Мы также заглядываем под капот reCAPTCHAv2 и находим доказательства того, что reCAPTCHAv2 в значительной степени основана на данных cookie и истории браузера при оценке того, является ли пользователь человеком или нет», — добавили исследователи. |