|

Опрос

|

реклама

Быстрый переход

39 млн записей с персональными данными россиян утекло за первое полугодие

03.07.2025 [17:22],

Алексей Селиванов

Объём утечек персональных данных россиян приблизился к 40 млн записей с начала текущего года, сообщил Роскомнадзор. Причём для этого понадобилось всего лишь 35 инцидентов, то есть за один раз допускалась утечка в среднем более 1 млн записей.

Источник изображения: Arif Riyanto/unsplash.com «За первые шесть месяцев 2025 года Роскомнадзор зафиксировал 35 фактов утечек персональных данных, в результате которых оказались скомпрометированы более 39 млн записей», — передает ТАСС со ссылкой на пресс-службу Роскомнадзора. В ведомстве добавили, что за последние два месяца в Роскомнадзор поступила информация об инцидентах от пяти операторов. В этом году по факту утечек персональных данных было составлено шесть протоколов об административных правонарушениях по статье 13.11 КоАП РФ. Некоторые дела еще находятся в суде, а по некоторым уже вынесены решения о предупреждениях и взыскании штрафов. Напомним, 30 мая вступил в силу Федеральный закон № 420-ФЗ, которым предусмотрено ужесточение административной ответственности за нарушения обработки персональных данных. Штраф за утечку пользовательских данных теперь составляет от 3 до 20 млн рублей. Китайские инженеры создали лучшую постквантовую защиту для блокчейна

03.07.2025 [15:41],

Геннадий Детинич

На днях в китайском журнале Journal of Software вышла статья с рассказом о новом методе защиты блокчейна от взлома квантовыми компьютерами. Настанет время, и традиционные методы шифрования на основе классической математики окажутся уязвимы к атакам со стороны квантовых систем. «Сани» для путешествия по новому постквантовому миру обмена данными нужно готовить заранее, в частности, разрабатывая новые устойчивые методы шифрования.

Источник изображения: ИИ-генерация Grok 3 Сегодня блокчейн — это не только и не столько криптовалюта, а распределённые высокозащищённые базы данных. В этом качестве технология блокчейна продолжит развиваться дальше. Проблема в том, что современные технологии защиты блокчейна опираются на обычную математику, включающую, например, факторизацию больших чисел. Современные суперкомпьютеры за разумное время не смогут её взломать, но квантовые системы, когда они появятся через десять или больше лет — обещают с лёгкостью одолеть подобное шифрование. «В частности, существующая защита на основе цифровой подписи становится уязвимой при квантовых атаках, — предупреждают разработчики. — Злоумышленники могут незаметно подделывать данные или вставлять вредоносные записи, ставя под угрозу целостность и согласованность блокчейна». Чтобы в будущем не возникло проблем с подделкой записей в распределённых базах, китайские учёные предложили защитить блокчейн технологией EQAS на базе постквантового алгоритма шифрования SPHINCS, впервые представленного в 2015 году. Вместо сложной математики в основе шифрования SPHINCS используются квантово-устойчивые хэш–функции или более простые математические проверки, что, в частности, ускоряет работу с блокчейном как на стороне пользователя, так и на стороне сервера, а это тоже дорогого стоит. В системе EQAS хранение данных также отделено от верификации. Система EQAS генерирует доказательства с использованием структуры «динамического дерева», а затем проверяет их с помощью эффективной структуры «супердерева». Предложенное решение за счёт своей древовидной архитектуры повышает и масштабируемость, и производительность, одновременно снижая нагрузку на серверы. В ходе исследования команда также проверила безопасность и эффективность EQAS. Оптимизировав параметры, удалось получить цифровые подписи меньшего размера и ускорить проверку без ущерба для безопасности. Так, в ходе моделирования EQAS потребовалось около 40 секунд для выполнения задач аутентификации и хранения – намного быстрее, чем текущее время подтверждения в блокчейне Ethereum, составляющее около 180 секунд (по 15 секунд на каждый из 12 блоков — принятый в Ethereum стандарт подтверждения). Сотни торговцев персональными данными уличили в нарушении законов США

26.06.2025 [11:11],

Владимир Мироненко

Electronic Frontier Foundation (EFF) и некоммерческая группа по защите прав на конфиденциальность Privacy Rights Clearinghouse (PRC) обратились в правоохранительные органы ряда штатов США с требованием провести расследование, почему «сотни» брокеров данных не зарегистрировались в государственных агентствах по защите прав потребителей, что является нарушением местного законодательства, пишет The Verge.

Источник изображения: Steve Johnson / unsplash.com Брокеры данных — это компании, которые торгуют личной информацией пользователей, включая их имена, адреса, номера телефонов, финансовые сведения и многое другое. Потребители не контролируют их деятельность, которая может быть сопряжена с нарушением конфиденциальности данных. В прошлом месяце компания LexisNexis Risk Solutions сообщила о утечке данных, касающихся более 364 тыс. человек. В штатах Калифорния, Техас, Орегон и Вермонт приняли законы, которые требуют от брокеров регистрироваться в регулирующих органах и агентствах по защите прав потребителей, а также предоставлять сведения о том, какие данные они собирают. В письмах EFF и PRC, направленных генеральным прокурорам штатов, сообщается, что многие брокеры данных не зарегистрировали свой бизнес во всех четырёх штатах. Количество брокеров данных, которые указаны в одном реестре, но их нет в другом, включает 524 в Техасе, 475 в Орегоне, 309 в Вермонте и 291 в Калифорнии. В EFF отметили, что некоторые из этих несоответствий можно объяснить различием в определении каждым штатом статуса брокера данных. Также брокеры могут работать не во всех штатах, хотя, как правило, они собирают данные по всей стране. Вместе с тем следует учитывать и то, что некоторые компании игнорируют законы штата, не регистрируясь ни в одном штате. EFF и PRC предлагают правоохранительным органам провести расследование случаев отсутствия регистрации, которые «могут указывать на систематическое несоблюдение» законодательства в каждом штате. В настоящее время брокеры могут продавать персональные данные пользователей, взятые из приложений и других веб-сервисов, без их ведома. В прошлом году Бюро по защите прав потребителей в сфере финансов (CFPB) США намеревалось ввести запрет на продажу брокерами номера социального страхования, но в министерстве финансов отказались от этих планов. Как избежать оборотных штрафов по 152-ФЗ и не сломать маркетинг: объясняют эксперты рынка, регуляторы и юристы

23.06.2025 [10:00],

Сергей Карасёв

30 июня в 12:00 компания Sendsay проведёт бесплатный вебинар с участием регулятора, профильного юриста и эксперта по работе с персональными данными. Мероприятие ответит на самый острый вопрос бизнеса: как избежать оборотных штрафов по 152-ФЗ и не сломать маркетинг. Модератор мероприятия — руководитель отдела телекоммуникаций лидирующего федерального СМИ. С 30 мая 2025 года в России вступили в силу самые масштабные изменения в законе о персональных данных (152-ФЗ). Теперь любые компании, ИП и даже физлица, обрабатывающие персональные данные, обязаны уведомить Роскомнадзор и пересмотреть внутренние процессы работы с ПД — обновить документы, формы, проверить маркетинговые активности. За нарушения предусмотрены оборотные штрафы, а реальные проверки и наказания начнутся с 30 июня. При этом большинство представителей бизнеса не до конца понимают, что именно изменилось и как теперь работать с клиентскими базами без риска. Поэтому Sendsay, как сооснователь Ассоциации компаний по защите и хранению персональных данных, собрала свою экспертизу и пригласила на неформальный диалог основного регулятора этого закона — Роскомнадзор, а также профильного юриста по 152-ФЗ, чтобы доступным языком ответить представителям бизнеса, как действовать в новых условиях. Тема вебинара: «Как избежать оборотных штрафов по 152-ФЗ и не сломать маркетинг: объясняют эксперты рынка, регуляторы и юристы». Эксперты обсудят:

Спикеры:

Модератор:

Вебинар пройдёт онлайн, 30 июня 2025 года в 12:00. У всех зарегистрировавшихся участников будет возможность задать свои вопросы. Ссылку на трансляцию пришлём на почту после регистрации на сайте вебинара: https://webinar.sendsay.ru/ Запись вебинара будет доступна всем зарегистрировавшимся. Если у вас остались вопросы, можете их задать по почте pr@sendsay.ru или телефону +79299872044 (Елена Петрякова, PR-директор CDP Sendsay) Генеральный партнер мероприятия: РАЭК Крупнейшая утечка паролей в истории: скомпрометированы 16 млрд аккаунтов Apple, Google, Facebook✴ и других

19.06.2025 [17:19],

Владимир Фетисов

На этой неделе исследователи обнаружили, вероятно, крупнейшую утечку данных пользователей за всю историю. По данным источника, проблема затрагивает примерно 16 млрд учётных записей пользователей сервисов Apple, Facebook✴✴, Google и других компаний.

Источник изображения: FlyD / Unsplash Утечка паролей — это серьёзный инцидент, поскольку она приводит к компрометации учётных записей и позволяет злоумышленникам использовать эту информацию для разного рода мошеннических действий. Именно поэтому Google рекомендовала миллиардам своих клиентов перестать пользоваться обычными паролями и перейти на более безопасные ключи доступа. Украденные учётные данные в больших количествах продают в даркнете и приобрести их может любой желающий за небольшие деньги. По данным Вилиуса Петкаускаса (Vilius Petkauskas) из Cybernews, «было обнаружено 30 открытых наборов данных, содержащих от десятков миллионов до более чем 3,5 млрд записей». Он подтвердил, что общее количество скомпрометированных данных достигло 16 млрд записей. Всё это указывает на то, что исследователи обнаружили крупнейшую в историю утечку пользовательских данных. В сообщении сказано, что 16 млрд записей содержатся в нескольких сверхмассивных наборах данных. Они включают в себя миллиарды записей для авторизации в социальных сетях, VPN-сервисах, на различных порталах и в сервисах крупнейших технологических компаний. Отмечается, что ранее ни об одном из этих наборов данных не сообщалось публично как об утечке информации. «Это не просто утечка информации — это план массового использования», — говорят исследователи. Они действительно правы, поскольку эти учетные данные являются основой для проведения крупных фишинговых кампаний и кражи чужих аккаунтов. «Это свежая информация, которую можно использовать в качестве оружия в больших масштабах», — подчеркивают исследователи. Большая часть информации в упомянутых наборах данных структурирована таким образом, что после ссылки на ресурс указаны логин и пароль для авторизации в нём. По данным исследователей, эта база открывает доступ к «практически любому онлайн-сервису», который только можно вспомнить, начиная от сервисов Apple и Facebook✴✴, заканчивая аккаунтами Google, GitHub, Telegram, а также разных госслужб. Даррен Гуччионе (Darren Guccione), гендиректор и соучредитель Keeper Security, отметил, что данная утечка указывает на то, «насколько легко конфиденциальные данные могут быть непреднамеренно раскрыты в интернете». Однако он может быть неправ, поскольку происхождение этих данных неизвестно. «Факт того, что учётные данные, о которых идёт речь, имеют большое значение для широко используемых сервисов, имеет далеко идущие последствия», — уверен Гуччионе. Входить в Facebook✴ можно будет с помощью ключей доступа

19.06.2025 [12:54],

Владимир Фетисов

Facebook✴✴ внедряет поддержку авторизации с помощью ключей доступа (Passkey). Это означает, что пользователи смогут отказаться от обычных паролей, выбрав для авторизации более надёжный вариант, например, идентификацию по отпечаткам пальцев или лицу. За счёт этого злоумышленникам будет труднее получить несанкционированный доступ к аккаунтам в социальной сети.

Источник изображения: Towfiqu barbhuiya / Unsplash Технологию Passkey принято считать более безопасной альтернативой стандартным паролям, поскольку ключ доступа невозможно подобрать или передать третьим лицам. Технология также обеспечивает защиту от фишинговых атак, когда злоумышленники вынуждают жертву переходить на поддельные сайты и вводить там данные для авторизации. Поскольку ключ доступа привязан к определённому домену, браузер попросту не будет пытаться авторизоваться с ним на других сайтах, в том числе используемых для фишинга. Meta✴✴ не сообщила конкретных сроков появления поддержки ключей доступа, сообщив лишь, что она будет реализована в приложениях для Android и iOS в ближайшее время. В дополнение к этому компания планирует добавить поддержку ключей доступа в своё приложения для обмена сообщениями Messenger, благодаря чему пользователи смогут использовать в нём тот же ключ доступа, что и в Facebook✴✴. Для авторизации на платформе также можно будет задействовать физический ключ или технологию двухфакторной аутентификации. Новая статья: Основа информационной безопасности: обзор новой 7-й версии менеджера паролей для бизнеса «Пассворк»

18.06.2025 [00:01],

3DNews Team

Данные берутся из публикации Основа информационной безопасности: обзор новой 7-й версии менеджера паролей для бизнеса «Пассворк» «Ваши сообщения видны всем»: Meta✴ стала предупреждать пользователей после скандала с публикацией переписок в Meta✴ AI

17.06.2025 [10:24],

Владимир Фетисов

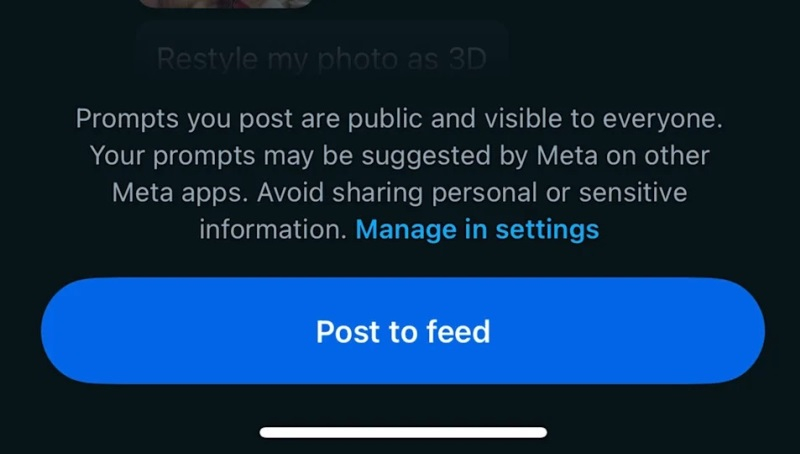

Meta✴✴ Platforms предупредила пользователей о том, что не стоит делиться личной и конфиденциальной информацией в приложении фирменного ИИ-бота компании Meta✴✴ AI. Это произошло после многочисленных случаев публикации пользователями личных данных в публичной ленте Meta✴✴ AI.

Источник изображения: Meta✴✴ Похоже, что Meta✴✴ наконец начала предпринимать шаги для решения проблемы чрезмерного обмена данными в публичной ленте своего чат-бота. Разработчики добавили к кнопке «Опубликовать в ленте» предупреждение о том, что им следует избегать публикации личной или конфиденциальной информации. Это изменение одними из первых заметили журналисты Business Insider, которые назвали приложение Meta✴✴ AI «одним из самых депрессивных мест в интернете» из-за огромного количества приватной, смущающей, а иногда и идентифицирующей личность информации, которой пользователи чат-бота, вероятно, неосознанно делятся. Хотя Meta✴✴ AI по умолчанию не публикует истории чатов, похоже, что многие пользователи приложения решили поделиться своими взаимодействиями с ботом, не понимая, что это сделает текстовые и голосовые чаты видимыми для других. Большое количество пользователей опубликовали личную информацию с момента выхода приложения в апреле, но повышенное внимание на такие посты обратили недавно. Эксперты в области информационной безопасности раскритиковали Meta✴✴, отметив, что многие другие ИИ-боты не имеют общедоступной ленты публикаций. По их мнению, люди уже привыкли общаться с чат-ботами и они не ждут, что результаты их взаимодействия с сервисом будут публиковаться в общедоступной ленте, подобно тому, как это происходит в соцсетях. Специалисты считают, что Meta✴✴ AI недостаточно чётко доносит до пользователей сведения о том, что то, чем они делятся, становится общедоступным. Meta✴ AI показывает всем чужие переписки с интимными подробностями — формально с согласия самих пользователей

13.06.2025 [14:04],

Павел Котов

В приложении чат-бота Meta✴✴ AI раздел «Лента открытий» (Discover) стал показывать переписку других пользователей с искусственным интеллектом, где нередко приводятся персональные данные и прочая информация деликатного характера, обращает внимание Wired. Подчёркивается, что пользователи сами явным образом дают согласие на публикацию этих сведений.

Источник изображения: Alex Suprun / unsplash.com В одной из переписок 66-летний одинокий мужчина из Айовы, как он себя описал, пытается выяснить, в каких странах женщины больше любят пожилых мужчин, и изъявил готовность переехать, если встретит молодую женщину. Meta✴✴ AI одобрил его намерения и посоветовал страны Средиземноморья, в том числе Испанию и Италию, а также Восточную Европу. Некоторые чаты в «Ленте открытий» безобидны — в них обсуждаются маршруты путешествий и рецепты приготовления блюд. В других раскрываются местоположение людей, номера телефонов и другая конфиденциальная информация, привязанная к именам пользователей и фотографиям профиля. Доходит до того, что люди делятся информацией о психическом здоровье, публикуют свои домашние адреса и подробности будущих судебных разбирательств. Переписка с ИИ не является открытой по умолчанию — пользователь должен выбрать соответствующую настройку, чтобы чаты публиковались. Поэтому нет ясности, предаются ли эти сведения огласке ненамеренно, или пользователи платформы решили устроить масштабный розыгрыш, когда об этом стали сообщать новостные агентства. Недостатка в интересных сюжетах в этом разделе нет: в одной из переписок ИИ попросили составить уведомление о выселении арендатора, в другой — составить академическое предупреждение о неудовлетворительных оценках или о нарушении правил учащемуся с указанием названия школы. Ещё один пользователь задал вопрос об ответственности своей сестры за мошенничество с налогами, раскрыв город, а в связанной с запросом учётной записи Instagram✴✴ указывались его имя и фамилия. Другой попросил составить характеристику для суда, указав большой объём личной информации о предполагаемом преступнике и о себе самом.

Источник изображения: Paul Hanaoka / unsplash.com Люди активно раскрывают медицинскую информацию, обсуждая пищеварение, крапивницу с высыпанием на внутренней части бёдер, один поинтересовался подробностями операции на шее, указав свой возраст и род занятий — во многих случаях аккаунты привязаны к публичным профилям Instagram✴✴. В Meta✴✴ отметили, что переписка пользователя с ИИ является конфиденциальной, если он сам не пройдёт многоступенчатый процесс и явным образом её не раскроет. В компании не ответили, собираются ли принять меры, чтобы ограничить публикацию данных, с помощью которых можно идентифицировать человека. Но сообщили, что пользователь может указать ИИ запоминать информацию о себе, а ответы могут персонализироваться, исходя из информации, которую он предоставил на платформах Meta✴✴, и контенте, который ему понравился, или с которым он взаимодействовал. Люди могут не осознавать, что переданная ИИ информация перестаёт быть конфиденциальной, напоминают опрошенные Wired эксперты, — её дальнейшая судьба неизвестна, но она точно не остаётся между человеком и приложением; как минимум в Meta✴✴ к ней имеют доступ и другие люди. Сама же компания продолжает активно наращивать своё присутствие в области ИИ — аудитория Meta✴✴ AI на всех платформах превысила 1 млрд человек, признался недавно её гендиректор. Обнаружен вирус-шпион BrowserVenom, маскирующийся под приложение DeepSeek

13.06.2025 [12:55],

Павел Котов

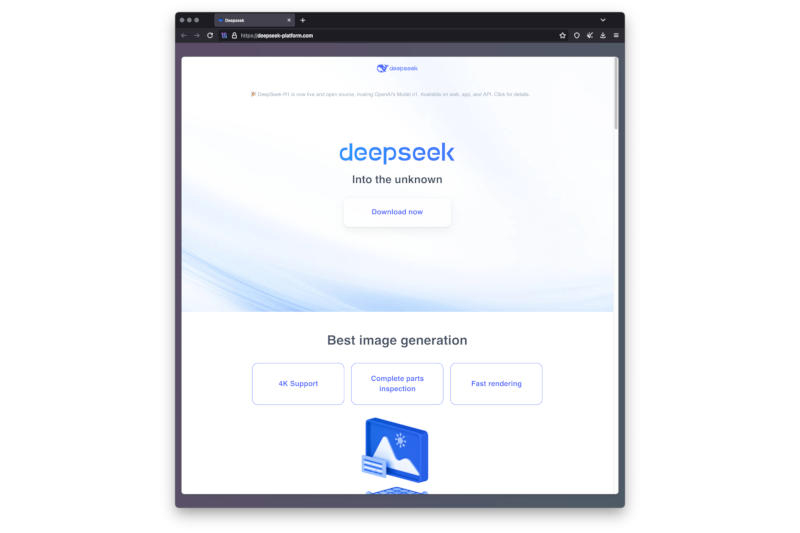

Эксперты «Лаборатории Касперского» обнаружили вирус BrowserVenom, который заражает компьютеры под управлением Windows, маскируясь под приложение чат-бота с искусственным интеллектом DeepSeek. Вредонос тайно следит за пользователем компьютера и манипулирует его трафиком.

Источник изображений: securelist.ru Киберпреступники распространяют вирус через поисковую рекламу Google, которая появляется в выдаче, в частности, по запросу «deep seek r1». Они рассчитывают, что новые пользователи системы генеративного ИИ могут не знать об официальных доменах, на которых размещена рассуждающая модель R1. При переходе по рекламному объявлению пользователь оказывается на поддельном сайте DeepSeek с кнопкой для якобы загрузки модели R1 — цель в том, чтобы обманом заставить пользователя загрузить вредоносный исполняемый файл.

Фишинговый сайт «Мы изучили исходный код фишингового сайта и страницы доставки и обнаружили комментарии на русском языке, относящиеся к функциональности сайтов. Это даёт основания полагать, что сайты разработаны русскоговорящими злоумышленниками», — говорится в публикации блога «Лаборатории Касперского». После запуска вредоносного файла на экране появляется окно с имитацией установки DeepSeek R1. В действительности на компьютер попадает вирус BrowserVenom, который перенастраивает установленные браузеры на маршрутизацию через контролируемый злоумышленниками прокси-сервер — он позволяет перехватывать конфиденциальные данные, отслеживать просмотр сайтов жертвой и расшифровывать её трафик. Сейчас связанный с вредоносной кампанией домен заблокирован, но эксперты «Лаборатории Касперского» зафиксировали факты заражения вирусом компьютеров в Бразилии, Кубе, Мексике, Индии, Непале, Южной Африке и Египте. Пользователям напоминают, что перед загрузкой каких-либо файлов следует убедиться, что открытый сайт действительно принадлежит искомому разработчику. Кроме того, запуск открытой модели DeepSeek R1 на ПК требует нескольких шагов, и это не один простой в обращении исполняемый файл для Windows. Презентация национального российского мессенджера состоится уже летом

09.06.2025 [19:15],

Владимир Мироненко

Этим летом состоится большая презентация национального мессенджера, пишет ТАСС со ссылкой на заявление министра цифрового развития России Максута Шадаева на заседании комитета Госдумы по информполитике.

Источник изображения: Jonas Leupe/unsplash.com Министр уточнил, что функциональность мессенджера будет расширяться поэтапно. В частности, поддержка ведения каналов в мессенджере появится в полном объёме в начале осени. Также в нём будет полностью исключена возможность авторизации через подменный или виртуальный номер. По словам Шадаева, в процессе создания экосистемы в мессенджере появится целый ряд функций, таких как цифровой ID, электронная подпись, школьные чаты, документы и обмен юридически значимыми сообщениями. «Наша задача — чтобы национальный мессенджер по функциональности не уступал зарубежным аналогам, но и во многих случаях их превосходил», — сообщил глава Минцифры. Как пишут «Ведомости», ранее Шадаев сообщил о презентации VK полностью российского мессенджера Max, сопоставимого по базовым функциям с иностранными аналогами и базирующегося на новой архитектуре со встроенными технологиями машинного обучения. При этом первый заместитель председателя IT-комитета Госдумы Антон Горелкин заявил, что запуск национального мессенджера не приведёт к блокировке Telegram при условии соблюдения в его работе российских законов. Депутат добавил, что перед Max стоит задача обеспечить «более высокое качество звонков», чем в WhatsApp, возможность ведения каналов, как в Telegram, и «гарантировать их читателям достоверность». «Главным преимуществом должна стать быстрая и качественная интеграция с государственными сервисами», — подчеркнул Горелкин. В России хотят наказывать за DDoS-атаки крупным штрафом или тюремным заключением

06.06.2025 [17:22],

Владимир Мироненко

В России планируют ввести ответственность за DDoS-атаки вплоть до тюремного заключения на срок до восьми лет, пишет «Коммерсантъ» со ссылкой на новый пакет мер по борьбе с киберпреступностью, разработанный Минцифры совместно с участниками IT-отрасли. В ведомстве сообщили, что в настоящее время документ находится на согласовании и может меняться с учётом поступающих предложений.

Источник изображения: Moritz Erken/unsplash.com С 1 июня 2025 года в России вступил в силу закон о борьбе с телефонным и интернет-мошенничеством, которым предусмотрено более 30 мер, включая создание государственной системы «Антифрод» для обмена данными о подозрительных номерах и счетах, обязательную маркировку звонков, запрет на передачу SIM-карт третьим лицам и т.д. Новый пакет законодательных инициатив, получивший название «Антифрод 2.0», содержит несколько десятков новых мер, а также дополнения к уголовному, уголовно-процессуальному и административному кодексам. В частности, предлагается внести в УК статью 272.2 «Злостное воздействие на информационную систему, информационно-телекоммуникационную сеть, компьютерную информацию или сеть электросвязи», которой в качестве максимального наказания за DDoS-атаки предусмотрен штраф до 2 млн руб., лишение свободы до восьми лет и запрет занимать определённые должности до трёх лет. Преступное деяние описывается как целенаправленное воздействие на информационные и другие системы, сопряжённое с блокированием или уничтожением компьютерной информации, причинившее значительный ущерб или повлёкшее иные тяжкие последствия. Юристы и ИБ-специалисты назвали определение «целенаправленного воздействия» важным уточнением в проекте. «Привлекать к ответственности тех, кто обрушает сервисы, необходимо, но нужно точно определить, что именно считать атакой. Любой пользователь может ненамеренно создать нагрузку — вопрос в умысле и технологии», — отметил руководитель практики разрешения IT-споров в юрфирме «Рустам Курмаев и партнеры» Ярослав Шицле. Также эксперты подчеркнули, что важно определить объективные признаки нарушения (использование бот-сетей, аномальные запросы, повторяющиеся действия с одного IP и др.), чётко обозначить понятие умысла (координация действий, применение специального ПО, участие в киберпреступных группах) и установить порог ущерба (продолжительность сбоя, экономические потери, последствия для критических систем). В противном случае по этой статье могут понести наказание невиновные. Например, с DDoS-атакой можно также спутать кратное увеличение количества заказов на маркетплейсах и в интернет-магазинах, так как возможные последствия такого ажиотажа схожи с последствиями атаки, говорит замдиректора ЦК НТИ Тимофей Воронин. Asus предложила способы избавиться от бэкдоров на маршрутизаторах

05.06.2025 [17:43],

Павел Котов

Asus опубликовала несколько заявлений, связанных с информацией о том, что более 9000 маршрутизаторов её производства подверглись кибератаке, в результате которой на них появились бэкдоры. Компания посоветовала пострадавшим обновить прошивку на роутерах и произвести их сброс к заводским настройкам.  Киберпреступники, заявили в компании, при атаке эксплуатируют известную уязвимость CVE-2023-39780, которая позволяет включать доступ по SSH на порте TCP/53282 и устанавливать подконтрольный злоумышленникам открытый ключ для удалённого доступа. Эту уязвимость Asus закрыла в очередном обновлении прошивки, поэтому всем владельцам маршрутизаторов компания рекомендовала установить обновление ПО. После этого необходимо произвести сброс настроек до заводских и установить надёжный пароль администратора. Владельцам маршрутизаторов, поддержка которых прекращена, и продвинутым пользователям Asus предложила открыть настройки устройства и «отключить все функции удалённого доступа, в том числе SSH, DDNS, AiCloud или веб-доступ из WAN и убедиться, что SSH (в особенности порт TCP 53282) не открыт из интернета». Ботнет, получивший название AyySSHush, впервые обнаружила специализирующаяся на технологиях безопасности компания GreyNoise. Её эксперты охарактеризовали создателей вредоносной сети как «хорошо обеспеченного ресурсами и очень подготовленного противника», но не стали делать предположений, кто это мог быть. Поисковая система Censys обнаружила более 9500 предположительно заражённых единиц оборудования. Активность ботнета на сегодняшний день оценивается как минимальная — зарегистрированы всего 30 запросов за три месяца. Всех пользователей, которых мог затронуть инцидент, Asus уведомила push-сообщениями, сообщили в компании ресурсу Tom's Hardware. На сайте производителя появилась подробная информация об уязвимости. Компания также отметила, что начала работать над обновлением прошивок для ряда моделей роутеров, включая RT-AX55, задолго до публикации доклада GreyNoise. Это важно, потому что в сведениях об уязвимости CVE-2023-39780 указано, что Asus была осведомлена о ней ещё до этого доклада. Обеспокоенным владельцам маршрутизаторов рекомендовали убедиться, что доступ к SSH не открыт для интернета; проверить журнал устройства на предмет повторяющихся сбоев при входе или незнакомых ключей SSH, указывающих на атаку, которая осуществлялась методом подбора. Лишённый надлежащей защиты WAN-доступ к открытому интернету — угроза для оборудования; почти все подвергшиеся взлому роутеры, по версии производителя, работали с крайне уязвимыми настройками по вине пользователей. Во всех случаях имеет смысл перестраховаться и установить последнюю версию прошивки. «Базис» и «Береста РК» объединят решения для резервного копирования и восстановления данных

04.06.2025 [15:40],

Сергей Карасёв

Разработчик инфраструктурного ПО «Базис» и производитель систем резервного копирования и восстановления данных «Береста РК» обеспечат совместимость своих продуктов для резервирования виртуальных машин. Соглашение о сотрудничестве было подписано в рамках ежегодной конференции «Цифровая индустрия промышленной России» (ЦИПР). Ключевым направлением станет объединение возможностей системы резервного копирования и восстановления данных «Береста» с модулем Basis Virtual Protect — решения «Базиса» для резервного копирования виртуальных сред. Так, в перспективе система будет напрямую обращаться к модулям Basis Virtual Protect для выполнения задач резервирования и восстановления, что позволит заказчикам использовать продукт без доработок и с минимальными затратами на сопровождение.

Источник изображения: «Базис» / Денис Насаев «Наше партнёрство с «Базисом» — это новый этап в развитии экосистемы надёжных решений для корпоративного рынка. Интеграция с Basis Virtual Protect усилит защиту виртуальной инфраструктуры клиентов и обеспечит более высокий уровень отказоустойчивости и безопасности», — прокомментировал Дмитрий Ханецкий, коммерческий директор «Береста РК». «Совместимость продуктов — один из ключевых факторов зрелости ИТ-экосистемы. Мы видим большой спрос на надёжные и протестированные решения в области резервного копирования, особенно при использовании контейнерных технологий и масштабируемых виртуальных сред. Партнёрство с «Берестой» позволит нам предложить рынку готовую связку, которая работает из коробки и соответствует требованиям корпоративных и государственных заказчиков», — отметил Андрей Толокнов, директор по развитию «Базиса». «Базис» и Татарстан создадут импортонезависимую облачную инфраструктуру для госсервисов и бизнеса республики

02.06.2025 [12:30],

Сергей Карасёв

Разработчик инфраструктурного ПО «Базис», «Технопарк в сфере высоких технологий "ИТ-парк"» и Центр информационных технологий Республики Татарстан объявили о начале масштабного партнёрства по созданию защищённой облачной ИТ-инфраструктуры и пилотированию отечественных систем виртуализации в контуре ключевых государственных сервисов и крупного бизнеса республики. Соглашение о долгосрочном сотрудничестве подписано на конференции «Цифровая индустрия промышленной России» генеральным директором «Базиса» Давидом Мартиросовым, директором «Технопарк в сфере высоких технологий "ИТ-парк"» Русланом Власовым и генеральным директором ЦИТ РТ Альбертом Халяповым. Проект охватывает сразу несколько направлений. В первую очередь, речь идёт о взаимодействии по созданию защищённой суверенной облачной цифровой инфраструктуры для ГИС электронного правительства, Госуслуг на базе ЦИТ РТ и ИТ-парка, а также ключевых систем коммерческих структур региона. Для этого в дата-центре ИТ-парка будет развёрнута полностью импортонезависимая экосистема «Базиса». Использование программных продуктов лидера российского рынка виртуализации, в том числе флагманской платформы Basis Dynamix, обеспечит высокую отказоустойчивость, централизованное управление и полную технологическую независимость от иностранных решений. Отдельным направлением сотрудничества станет развитие сервиса безопасной разработки ПО для резидентов ИТ-парка. Новый инструмент будет построен на базе отечественного DevOps-конвейера Basis Digital Energy — он повысит устойчивость приложений к киберугрозам и ускорит сроки выпуска обновлений, что позволит региональным ведомствам и бизнесу значительно сократить операционные издержки. Особое внимание стороны уделят обеспечению непрерывности удалённой работы: на основе VDI-платформы вендора Basis Workplace в республике будет развёрнута защищённая инфраструктура виртуальных рабочих столов, что позволит сотрудникам госсектора и бизнеса безопасно работать в гибридном режиме без потери производительности и контроля. В рамках партнёрства также запланирована работа по созданию учебных площадок на базе ведущих колледжей и вузов республики для подготовки дефицитных специалистов в области виртуализации и облачных технологий. Совместное развитие образовательного трека позволит сформировать кадровый резерв из инженеров, способных разворачивать и сопровождать ИТ-системы как внутри региона, так и за его пределами. «Татарстан — особый регион для нас. "Базис" родом из Казани, именно здесь началась история компании. Республика заслуженно считается лидером цифровизации: в регионе сконцентрированы мощные ИТ-компетенции, активно развиваются крупные предприятия, а цифровая повестка поддерживается на уровне ведомств и отраслевых инициатив. Мы рассчитываем на активную совместную работу с ИТ-сообществом — помимо обмена опытом, такая кооперация приведёт к росту числа импортонезависимых проектов», — прокомментировал Давид Мартиросов, генеральный директор «Базиса». «Перевод дата-центра Технопарка на импортонезависимое ПО для виртуализации — ответственный и комплексный проект. Он включает не только модернизацию цифровой инфраструктуры, но и развитие сервиса безопасной разработки ПО совместно с резидентами ИТ-парка. Особенно важно, что повышать профильную экспертизу в области цифровизации будут представители казанских ИТ-компаний», — отметил Руслан Власов, директор ГАУ «Технопарк в сфере высоких технологий "ИТ-парк"». В рамках сотрудничества Центр информационных технологий Республики Татарстан станет центром компетенций и технологическим партнёром, обладающим сертифицированными специалистами по установке, пусконаладке, настройке, эксплуатации и технической поддержке продуктового портфеля «Базиса». «Решения, которые разрабатывает "Базис", — это основа цифровой инфраструктуры любой современной организации. Для нас, как оператора поддержки государственных информационных систем и сервисов по кибербезопасности, особенно важно, чтобы технологии были устойчивы к угрозам. Подход вендора к управлению уязвимостями и защите данных полностью совпадает с тем, что мы ожидаем от партнёров в такой чувствительной сфере», — подчеркнул Альберт Халяпов, генеральный директор Центра информационных технологий Республики Татарстан. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |