|

Опрос

|

реклама

Быстрый переход

«Базис» внедрил нейросетевые технологии для повышения эффективности процессов

05.08.2025 [10:00],

Сергей Карасёв

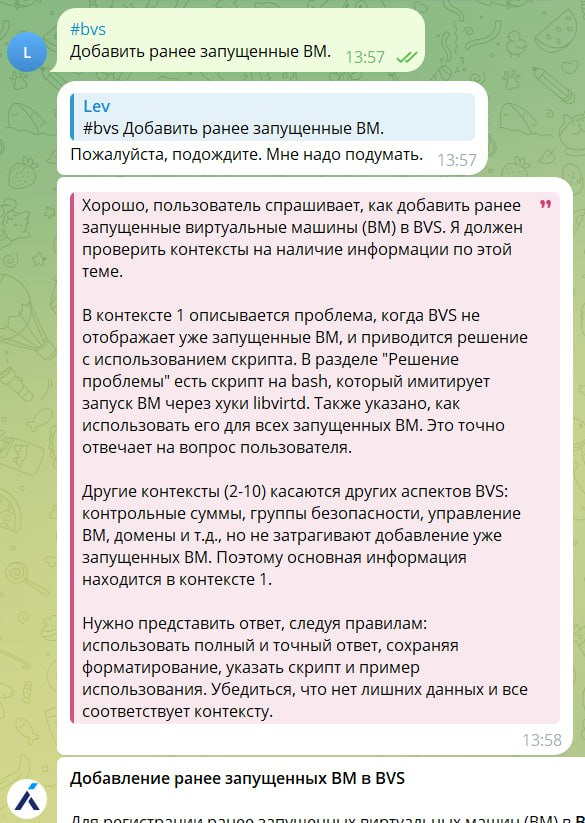

«Базис», крупнейший российский разработчик решений для управления динамической ИТ-инфраструктурой, внедрил нейросетевые технологии в бизнес-процессы, связанные с реагированием на инциденты и технической поддержкой продуктов. Использование генеративного искусственного интеллекта позволило на 20–50 % уменьшить затраты времени на рутинные операции, а скорость выполнения связанных с ними задач выросла до 6 раз. В результате эффективность труда выросла, а заказчики компании получили более качественный и оперативный сервис. Разработанные специалистами «Базиса» решения базируются на открытых языковых моделях, способных понимать естественный язык, анализировать большие объёмы технической документации и генерировать программный код. Они интегрированы в существующие рабочие процессы компании и функционируют как цифровые помощники, берущие на себя рутинные операции. Работа нейросети — в том числе её обучение и применение (инференс) — организована в изолированном защищённом контуре. Все инструменты размещены внутри собственной инфраструктуры компании — такой подход обеспечивает полный контроль над данными и исключает риски, связанные с использованием внешних сервисов. Ключевые результаты внедренияСокращение времени реакции на инциденты. Время, которое ответственный инженер тратил на организацию работы в случае инцидента, сократилось на 70 %. Если раньше ему приходилось вручную формировать рабочие группы, создавать коммуникационные каналы и готовить первичную информацию о проблеме, то после внедрения нейросетевых технологий эти процессы были автоматизированы. В результате все необходимые специалисты в максимально короткий срок получают структурированную информацию об инциденте и могут немедленно приступать к его устранению, что критически важно для обеспечения бесперебойной работы сервисов. В планах есть дальнейшее развитие этого направления: на цифрового помощника будет возложен учёт и контроль процесса решения инцидента, ведение его хронологии, он будет «участвовать» в обсуждении и анализе логов, подготовке черновика отчёта и ретроспективы по инциденту. Мгновенный поиск информации. На базе нейросети создан интеллектуальный помощник (цифровой техлид), который мгновенно находит ответы в корпоративной базе знаний и предоставляет готовые решения. Система анализирует запросы пользователей, находит релевантную информацию среди сотен технических документов и формирует точные ответы с конкретными инструкциями. Особенно важно, что помощник успешно обрабатывает запросы даже при нечётких формулировках, понимая суть проблемы и предлагая оптимальные пути решения. Он также предоставляет пользователю процесс размышления и список ссылок на использованную для генерации ответа документацию. Это позволяет специалисту заметить нюансы, которые помощник мог упустить, или прийти к более глубокому пониманию проблемы.

Источник изображения: «Базис» Ускорение разработки скриптов и тестов. Рутинные задачи по написанию несложного кода, которые раньше отнимали часы работы квалифицированных специалистов, теперь выполняются за 10–15 минут. Производительность при решении этих задач выросла в 3–4 раза. Нейросеть взяла на себя написание скриптов, создание тестов и анализ существующих решений. «Внедрение нейросетевых технологий стало логичным шагом в развитии нашей компании. Мы не просто следуем технологическим трендам — мы создаём практические инструменты, которые реально повышают эффективность работы. И за последние полгода мы добились значительных результатов, в том числе благодаря коллегам из "Публичного облака" РТК-ЦОД, которые помогли нам с организацией инфраструктуры. Постепенно мы переходим от простой автоматизации рутинных задач и подготовки документации к интеграции нейросетевых технологий с другими нашими системами и процессами. Это позволит повысить эффективность нашей работы и, как следствие, обеспечить нашим заказчикам более оперативный и качественный сервис», — отметил Денис Романов, директор департамента Professional services компании «Базис». Приватные диалоги с ChatGPT попали в поиск Google, и пользователи сами в этом виноваты

01.08.2025 [10:15],

Анжелла Марина

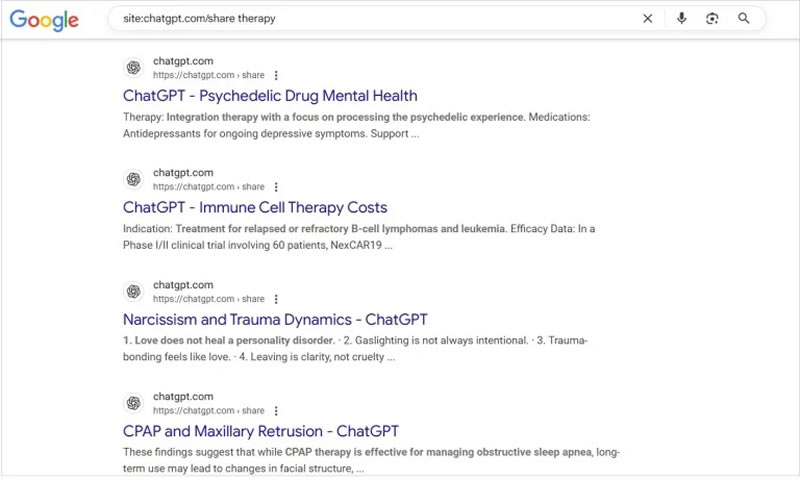

Многие пользователи ChatGPT по незнанию превратили свою приватную переписку с ботом в публичную. Их диалоги стали доступны в поисковых системах, включая Google, Bing и DuckDuckGo, по запросу site:chatgpt.com/share, сообщает PCMag. чтобы увидеть тысячи открытых диалогов, начиная от признаний в одиночестве и заканчивая вопросами о теории заговора.

Источник изображения: Arkan Perdana / Unsplash Все эти беседы оказались в открытом доступе из-за функции, запущенной OpenAI в мае 2023 года, которая позволяет делиться ссылками на конкретные чаты. При общении с чат-ботом ChatGPT можно нажать на кнопку «Поделиться», после чего возникает диалог работы со ссылкой. Там есть галочка «Сделать этот чат доступным для обнаружения»: По умолчанию она не стоит, но, если её поставить и затем нажать «Копировать ссылку», всё содержимое диалога с нейросетью окажется проиндексированным Google, Bing, DuckDuckGo и, вероятно, другими поисковиками. При этом создание публичной ссылки не раскрывает имени пользователя или данные аккаунта. Но если в диалоге упоминаются конкретные имена, места или детали, переписку можно легко идентифицировать. Представители Google пояснили, что поисковые системы не инициируют индексацию этих страниц — ответственность за публикацию лежит на OpenAI. Пользователи могут в любой момент отредактировать или удалить общедоступные ссылки, а при удалении аккаунта все связанные чаты также исчезают. Однако до этого момента информация остаётся в интернете.

Источник изображения: pcmag.com Ранее TechCrunch сообщал, что глава OpenAI Сэм Альтман (Sam Altman) недавно отметил, что люди рассказывают ChatGPT о самых сокровенных вещах в жизни, особенно молодёжь, которая использует ИИ как терапевта или консультанта для решения личных и эмоциональных проблем. При этом OpenAI юридически обязана сохранять переписки и предоставлять их по запросу в рамках судебных разбирательств. Одновременно некоторые пользователи Reddit отмечают, что доступ к открытым чатам стал «золотой жилой» для специалистов по SEO, поскольку в них отражены реальные вопросы аудитории. Аналогичные проблемы с приватностью ранее возникали у Meta✴✴: в июне стало известно, что общие чаты с их ИИ попадали в ленту Discover, после чего компания добавила предупреждение перед публикацией. В феврале 2024 года после переименования Bard в Gemini пользователи также обнаружили, что чаты с сервисом появляются в поиске Google через параметр site:gemini.google.com/share, однако сейчас по этому запросу результатов не выдаётся. Также наблюдаются совпадения между ответами ChatGPT и результатами поиска Google, включая AI Overview (ИИ-сводки), что породило предположения о том, что ChatGPT может использовать данные из поисковой выдачи. На момент написания материала Google перестал выдавать списки диалогов по запросу site:chatgpt.com/share. Роскомнадзор: утечки данных при хакерской атаке на «Аэрофлот» не было

01.08.2025 [09:37],

Антон Чивчалов

Роскомнадзор не подтвердил утечку данных при недавней масштабной кибератаке на «Аэрофлот». «По состоянию на 14:00 31 июля 2025 года информация о возможной утечке данных из компании не получила подтверждение», — заявили в ведомстве, цитату приводит РИА «Новости».

Источник изображения: Ivan Shimko / unsplash.com 28 июля 2025 года «Аэрофлот» подвергся одной из крупнейших хакерских атак в истории российской авиации. Целый ряд информационных систем авиаперевозчика вышли из строя, были отменены около 20 % рейсов. Ответственность за атаку взяли на себя две хакерские группы. По их собственным утверждениям, им удалось «уничтожить» около 7000 виртуальных и физических серверов компании, а также похитить 22 терабайта данных, в том числе персональные сведения клиентов и сотрудников авиаперевозчика. Именно последний факт отрицают в Роскомнадзоре. Некоторые эксперты считают утверждения киберпреступников преувеличенными. Так, директор департамента расследований T.Hunter Игорь Бедеров заявил в интервью «Ведомостям», что невозможно уничтожить такое количество IT-инфраструктуры в одной атаке. Генеральная прокуратуре РФ возбудила уголовное дело о неправомерном доступе к компьютерной информации. Исследователь обнаружил крайне опасную уязвимость в Safari — Apple оценила находку всего в $1000

31.07.2025 [17:43],

Павел Котов

Apple поощряет экспертов в области кибербезопасности находить уязвимости в её продуктах и сообщать о них — вознаграждение может составить до $2 млн. Но один из исследователей, который выявил в браузере Safari критическую уязвимость с рейтингом 9,8 из 10, утверждает, что получил за это всего $1000.  В 2022 году Apple обновила свою программу вознаграждений за обнаружение уязвимостей и объявила, что средний размер выплаты составляет $40 000, а в двадцати случаях за выявление «серьёзных проблем» предложила и шестизначные суммы. Так, студент, успешно взломавший камеры Mac и iPhone, получил $175 000. С другой стороны, обнаружившему критическую ошибку в Safari пользователю перечислили всего $1000. Уязвимость за номером CVE-2025-30466 была исправлена в Safari 18.4 из комплекта мартовских обновлений iOS/iPadOS 18.4 и macOS 15.4. Это уязвимость типа универсального межсайтового скриптинга (Universal Cross-Site Scripting — UXSS), которая позволяет злоумышленнику выдавать себя за добросовестного пользователя и получать доступ к его данным. Открывший её эксперт продемонстрировал, как её можно использовать для доступа к iCloud и приложению камеры в iOS. Скромный размер вознаграждения в $1000, по одной из версий, объясняется тем, что для запуска эксплойта этой уязвимости пользователь должен совершить какое-либо действие. Степень участия пользователя при атаке является одним из критериев, применяемых при назначении вознаграждения. Apple, возможно, верно оценила реальную угрозу эксплуатации уязвимости, но опасность низких выплат состоит в том, что это может побудить экспертов не сообщать о них в компанию, а продавать их на чёрном рынке. В ИИ-помощника программиста Amazon Q кто-то тайно внедрил опасный код — это заметили лишь через десять дней

29.07.2025 [17:30],

Павел Котов

Неизвестный вредитель добавил в расширение Amazon Q Developer для Microsoft Visual Studio Code с поддержкой генеративного искусственного интеллекта код с запросом на удаление данных. Расширение призвано помогать разработчикам писать и отлаживать код, составлять документацию и конфигурировать проекты.

Источник изображения: aws.amazon.com 13 июля 2025 года некий пользователь lkmanka58 на GitHub добавил в код расширения запрос на удаление системных и облачных ресурсов; 17 июля Amazon, не зная об этом, выложила обновление с этим кодом — версию 1.84.0. Подозрительную активность компания обнаружила лишь 23 июля, усилиями отдела разработчиков быстрого реагирования 24 июля была выпущена версия 1.85.0 без опасного кода, и пользователям расширения рекомендовали оперативно обновиться до этого варианта. В Amazon заверили, что код был некорректным и в пользовательской среде не выполнялся, но, по версии некоторых экспертов, он всё-таки работал, но не причинил никакого вреда. Версию 1.84.0 полностью удалили из каналов распространения ПО, но сообщество осталось недовольным. Люди выразили обеспокоенность тем, что компания пропустила потенциально опасный фрагмент кода, скрытым образом отредактировала историю git и несвоевременно раскрыла информацию об инциденте. Инцидент с Amazon не уникален. В 2024 году было проведено академическое обследование 53 000 расширений для Microsoft Visual Studio Code, в результате которого выяснилось, что около 5,6 % из них содержат подозрительные фрагменты: произвольные сетевые обращения, злоупотребление привилегиями и обфусцированный код. Программистам не рекомендуется безоговорочно доверять расширениям для сред разработки и помощникам с ИИ. Залогом безопасности не является даже репутация автора расширения — как в случае с Amazon. Эксперты: на устранение последствий взлома «Аэрофлота» уйдёт до нескольких месяцев

28.07.2025 [16:10],

Владимир Мироненко

На устранение последствий сбоя в работе IT-систем «Аэрофлота», произошедшего утром 28 июля, может уйти до нескольких месяцев, утверждают эксперты. Официального разъяснения администрации «Аэрофлота» о причинах сбоя пока не поступало, но уже есть подтверждение Генеральной прокуратуры РФ о том, что он произошёл из-за хакерской атаки.

Источник изображения: Ivan Shimko/unsplash.com По словам экспертов, сроки восстановления систем «Аэрофлота» напрямую связаны с масштабами взлома, о которых пока ничего не известно, помимо заявлений самих хакеров. Ашот Оганесян, основатель сервиса разведки утечек данных и мониторинга даркнета DLBI, сообщил ресурсу Hi-Tech Mail, что текущая ситуация с массовой отменой рейсов «показывает значительные проблемы в IT-инфраструктуре авиаперевозчика». По данным «РИА Новости», только в аэропорту Шереметьево задержали свыше 80 и отменили порядка 60 рейсов. По мнению Оганесяна, если сохранились резервные копии, восстановление IT-систем займёт от одного-двух дней до недели. Если нет — на восстановление могут уйти месяцы. Кроме того, если хакеры, как утверждается, действительно находились в инфраструктуре «Аэрофлота» более года, можно с высокой вероятностью предполагать, что и бэкапы заражены бэкдорами, которые могут быть использованы при повторных атаках. Как полагает директор центра мониторинга и противодействия кибератакам IZ:SOC компании «Информзащита» Александр Матвеев, с учётом важности «Аэрофлота», восстановление его работы можно ожидать в ближайшие сутки. Однако на полное возобновление работы, проверку всех систем и их перенастройку уйдёт гораздо больше времени — при интенсивном темпе работ на это потребуется 2-3 недели. Матвеев отметил, что при серьёзной кибератаке рейсы будут отменять, поскольку речь идёт о безопасности полётов. Как сообщается, у «Аэрофлота» есть соглашение о сотрудничестве в сфере кибербезопасности с компанией по управлению цифровыми рисками BI.Zone. В пресс-службе BI.Zone отказались дать комментарий ресурсу Hi-Tech Mail по сложившейся ситуации в связи с тем, что не раскрывают информацию о взаимоотношениях с любыми организациями и клиентами, хотя было бы интересно узнать, как хакеры могли находиться в компьютерных системах «Аэрофлота» более года, оставаясь незамеченными. Хакеры взломали системы «Аэрофлота» — отменены десятки рейсов

28.07.2025 [13:34],

Владимир Фетисов

Российский авиаперевозчик «Аэрофлот» сообщил о сбое в работе внутренних систем, из-за чего возможна корректировка расписания рейсов, в том числе путём переноса и отмены. Компания уже отменила более 40 рейсов из Москвы в разных направлениях, предложив пассажирам вернуть потраченные средства или перерегистрироваться на рейсы, проведение которых запланировано в ближайшие 10 дней.

Источник изображения: Dmitriy Soloduhin/unsplash.com «В работе информационных систем авиакомпании произошёл сбой. Возможны перебои в работе сервисов. В связи с этим ожидается вынужденная корректировка в расписании выполняемых рейсов, в том числе путём переноса и отмены <…> В настоящее время команда специалистов работает над минимизацией рисков выполнения производственного плана полётов и скорейшего восстановления штатной работы сервисов. Авиакомпания приносит извинения за доставленные неудобства», — говорится в сообщении на сайте «Аэрофлота». На этом фоне появилась информация о том, что сбой в работе информационных систем «Аэрофлота» может быть связан с хакерской атакой. По данным Telegram-канала Максима Горшенина imaxai, о причаcтности к маcштабной атаке на IT-инфраструктуру «Аэрофлота» заявили хакерские группировки. В их заявлении сказано, что операция длилась около года и завершилась «полным уничтожением внутренний IT-инфраструктуры авиакомпании». Хакеры утверждают, что им удалось получить доступ и осуществить выгрузку полного массива баз данных истории полётов, скомпрометировать критические корпоративные системы, в том числе CREW, Sabre, SharePoint, Exchange, КАСУД, Sirax, CRM, ERP, 1C и DLP. В сообщении говорится, что хакеры взяли под контроль компьютеры сотрудников компании, включая высшее руководство, а также скопировали данные с серверов прослушки, включая аудиозаписи телефонных разговоров и перехваченные коммуникации. Злоумышленники утверждают, что они извлекли данные систем наблюдения и контроля за персоналом, получили доступ к 122 гипервизорам, 43 инсталляциям виртуализации ZVIRT, около сотни iLO-интерфейсов для управления серверами, четырём кластерам Proxmox. В результате этих действий, как утверждается, было уничтожено около 7 тыс. физических и виртуальных серверов, а объём похищенной информации составил 12 Тбайт. Несколько позже в Генпрокуратуре России подтвердили, что сбой в работе систем «Аэрофлота» является результатом хакерской атаки. Возбуждено уголовное дело по признакам преступления, предусмотренного ч. 4 ст. 272 УК РФ — неправомерный доступ к компьютерной информации. На этом фоне акции «Аэрофлота» начали терять в цене. По состоянию на 11:38 мск они торговались на Московской бирже по 56,8 рублей за одну ценную бумагу. На закрытии торгов 27 июля стоимость одной акции компании составляла 58,91 рублей. Банковский троян Coyote обновился и стал опаснее — но пока в основном для бразильцев

24.07.2025 [13:19],

Павел Котов

Известный банковский троян Coyote, способный атаковать десятки криптовалютных и банковских приложений, получил обновление, с которым он теперь отслеживает работу с этими сервисами через браузеры.

Источник изображения: Xavier Cee / unsplash.com Об опасности, исходящей от Coyote, эксперты в области кибербезопасности из компании Akamai впервые предупредили в декабре 2024 года. В предыдущих версиях троян сохранял журналы нажатий клавиш на клавиатуре или выводил поддельные окна авторизации поверх настоящих для кражи данных из банковских и криптовалютных приложений. При работе с этими службами через браузер Coyote до недавнего времени не срабатывал, но в последнем обновлении у него открылась и эта возможность — вредонос получил поддержку фреймворка Microsoft UI Automation (UIA). UIA предназначен для реализации специальных возможностей — фреймворк помогает одним приложениям взаимодействовать с другими. Это полезно для программ, обеспечивающих чтение с экрана, или автоматизированного тестирования — он даёт приложениям возможность «видеть» кнопки, меню и другие элементы интерфейса целевых программ, нажимать на них и читать экранный текст. Получив поддержку UIA, Coyote считывает во вкладках браузера веб-адреса и сверяет их со статическим списком 75 целевых сервисов; установив совпадение, троян при помощи того же фреймворка анализирует элементы пользовательского интерфейса на ресурсе. В обнаруженном экспертами Akamai варианте Coyote ориентирован в первую очередь на бразильских пользователей и нацелен на работающие в этой стране банки; но также различает криптовалютные биржи, в том числе Binance, Electrum, Bitcoin и Foxbit, что делает троян угрозой для пользователей по всему миру. Хакеры научились обходить многофакторную авторизацию FIDO

22.07.2025 [16:09],

Павел Котов

Киберпреступники нашли способ кражи учётных данных для авторизации на сайтах даже в тех случаях, когда такая авторизация первоначально предусматривает работу с физическими ключами. Для этого они подключают резервный механизм входа через QR-коды — он срабатывает лишь в определённых сценариях.

Источник изображения: charlesdeluvio / unsplash.com Ключи FIDO представляют собой аппаратные или программные средства аутентификации, которые при помощи криптографических решений обеспечивают безопасный вход на сайты и в приложения. Они выступают в качестве инструментов многофакторной авторизации, не позволяющих хакерам получать доступ к целевым аккаунтам, даже если они завладели учётными данными. Чтобы использовать аутентификатор, в большинстве случаев его необходимо физически подключить; но в некоторых случаях предусмотрен механизм сканирования QR-кода — он подвержен взлому при помощи атаки типа «посредник-злоумышленник» (AitM). Начальный этап атаки — фишинговое письмо, рассказали эксперты по кибербезопасности из компании Expel. Переход по ссылке из этого письма ведёт на целевую страницу, имитирующую внешний вид и функции стандартной процедуры авторизации. Обычно после ввода учётных данных требуется подключить физический ключ FIDO, но в сценарии хакеров потенциальной жертве выводится QR-код. Аварийное срабатывание резервного способа входа провоцируется искусственно — в фоновом режиме злоумышленники запрашивают «вход с нескольких устройств». Когда жертва сканирует QR-код, производится вход, и киберпреступники успешно входят в систему. Лучший способ защититься от такой атаки — включить функцию проверки непосредственной близости через Bluetooth, чтобы QR-коды срабатывали только на смартфоне, который находится рядом с компьютером пользователя. Можно также обучить работников компании выявлять подозрительные страницы входа, например, по URL-адресу. Наконец, ещё одним индикатором взлома могут служить подозрительные авторизации с помощью QR-кодов и новые регистрации FIDO — их можно отследить силами профильного отдела в компании. Хакеры взломали тысячи серверов по всему миру через уязвимость в Microsoft SharePoint

21.07.2025 [15:39],

Владимир Фетисов

Microsoft опубликовала предупреждение, в котором говорится об активных атаках хакеров на серверное оборудование компании, а также о выпуске патча для исправления сложившейся ситуации. Речь идёт об уязвимости нулевого дня в программном обеспечении SharePoint, которая подвергает риску десятки тысяч серверов по всему миру.

Источник изображения: Bender / Unsplash Специалисты компании Eye Security, работающей в сфере информационной безопасности, обнаружили упомянутую уязвимость 18 июля. С её помощью злоумышленники могут получить доступ к локальным серверам SharePoint с целью кражи криптографических ключей, что даёт им несанкционированный доступ к инфраструктуре жертв. Наличие криптографических ключей позволяет злоумышленникам выдавать себя за легитимных пользователей даже после перезагрузки скомпрометированного сервера или установки патча. Это означает, что уже скомпрометированные серверы могут представлять опасность для бизнеса даже после установки исправления. Отмечается, что проблема не затрагивает облачную версию сервиса SharePoint Online, которая доступна на платформе Microsoft 365. Хакеры могут использовать уязвимость SharePoint для кражи конфиденциальных данных, включая учётные данные пользователей. Они также могут перемещаться внутри скомпрометированной сети, используя сервисы, которые часто подключаются к SharePoint, такие как Outlook, Teams и OneDrive. Предполагается, что эксплойт создан на основе двух уязвимостей, которые были продемонстрированы на конкурсе хакеров Pwn2Own в мае. К настоящему моменту Microsoft выпустила исправление для серверов SharePoint 2019 и SharePoint Subscription Edition, а также продолжает работать над патчем для SharePoint 2016. Агентство по кибербезопасности и защите инфраструктуры (CISA) США продолжает оценку масштабов проблемы. В ведомстве заявили, что все скомпрометированные серверы необходимо отключить от интернета до тех пор, пока не станет ясен масштаб проблемы. По данным The Washington Post, уязвимость SharePoint активно используется хакерами для атак на федеральные агентства и муниципальные учреждения США и других стран, а также на энергетические и телекоммуникационные компании, университеты и другие организации по всему миру. Работники отрасли связи — главный источник сливов персональных данных россиян

14.07.2025 [13:12],

Владимир Мироненко

Чаще всего персональные данные россиян раскрывают третьим лицам сотрудники отрасли связи, сообщили «Ведомости» со ссылкой на исследование компании «Серчинформ». Аналитики изучили более сотни судебных актов за 2024–2025 годы по уголовным делам, связанным с инцидентами в сфере информационной безопасности, виновниками которых стали сотрудники организаций.

Источник изображения: Kevin Ku/unsplash.com Более половины судебных дел (63 %) были связаны с неправомерным доступом к компьютерной информации по статье 272 УК РФ. Из них значительная часть (68 %) приходится на отрасль связи. В 55 % случаев к уголовной ответственности за нарушения в сфере информационной безопасности привлекались сотрудники из отрасли связи, в 16 % — представители органов власти, в 15 % — сотрудники финансового сектора. В четверти случаев ограничивались наказанием в виде штрафа или лишения права занимать определённые должности, и лишь в 9 % — лишением свободы. Почти половина правонарушений (47 %) приходилась на так называемый пробив — продажу данных абонентов и детализации их звонков. Этот вид правонарушения может квалифицироваться по статьям 272 и 183 УК РФ (незаконное получение и разглашение сведений, составляющих коммерческую, налоговую или банковскую тайну). По последней статье предусмотрено наказание — от штрафа в размере от 500 тыс. до 5 млн рублей (или в размере дохода осуждённого за период до пяти лет) до лишения свободы сроком от двух до семи лет. Согласно данным «Серчинформа», в 33 % инцидентов правонарушение заключалось во внесении ложных данных в системы, в том числе для выпуска SIM-карт, а в 16 % — в выгрузке и передаче иных данных. В большинстве случаев (87 %) виновниками нарушений становились рядовые сотрудники, которым, как правило, выносился обвинительный приговор. В 45 % случаев применялся штраф, в 26 % — условное лишение свободы, в 23 % — лишение права занимать определённые должности, и в 6 % — лишение свободы. В этом году была законодательно повышена ответственность операторов, собирающих и обрабатывающих персональные данные, отметил руководитель направления «Разрешение IT & IP споров» юрфирмы «Рустам Курмаев и партнёры» Ярослав Шицле. В частности, были введены оборотные штрафы для компаний за повторные утечки — в размере от 1 до 3 % от годовой выручки, но не более 0,5 млрд рублей. Директор департамента методологии ИБ «Ростелекома» Михаил Савельев уточнил, что у бывших сотрудников нет возможности осуществлять пробив, поскольку в день увольнения они лишаются доступа ко всей инфраструктуре и данным компании. Мелкие инциденты, зачастую связанные с ошибками и невнимательностью пользователей, происходят регулярно, но, как правило, не приводят к разглашению персональных данных клиентов. «Ростелеком» придерживается концепции «минимальных полномочий», которая ограничивает доступ сотрудников как к отдельным системам, так и к конкретным данным клиентов, добавил Савельев. Отрасль связи действительно входит в число наиболее уязвимых с точки зрения вербовки сотрудников и выманивания персональных и коммерческих данных, подтвердили в ГК «Солар». Пробив уже давно перестал быть единичным криминальным эпизодом — это полукриминальный рынок, в котором взаимодействуют сотрудники операторов, посредники, сборщики информации и заказчики, сообщил представитель разработчика технологий для борьбы с киберпреступностью F6. По данным источника «Ведомостей» на рынке информационной безопасности, средняя цена пробива в тематических Telegram-каналах составляет от 5000 до 20 000 рублей за данные одного человека. По словам директора департамента расследований T.Hunter Игоря Бедерова, за эту сумму можно получить ФИО, дату рождения, паспортные данные, номер мобильного телефона, адрес регистрации и проживания, детализацию звонков и SMS (информация о входящих и исходящих вызовах, их времени, номерах собеседников), банковские реквизиты (номера счетов, остатки, сведения по картам, история операций), СНИЛС, ИНН и водительское удостоверение. В F6 назвали одной из причин устойчивой популярности услуги пробива её востребованность не только у мошенников, но и у служб безопасности российских компаний, часто выступающих основными заказчиками. Также к этому приводит недостаточный контроль за движением персональных данных у операторов сотовой связи. В большинстве AMD Ryzen и EPYC обнаружена уязвимость TSA, позволяющая красть пароли и другие секретные данные

10.07.2025 [11:52],

Дмитрий Федоров

AMD предупредила о новом классе атак по побочному каналу — Transient Scheduler Attack (TSA), основанном на особенностях микроархитектуры её процессоров. Подобно атакам Meltdown и Spectre, TSA использует аппаратные уязвимости, позволяющие обойти системные механизмы защиты. Уязвимости были выявлены специалистами AMD после изучения отчёта Microsoft.

Источник изображения: Rubaitul Azad / Unsplash Новый класс уязвимостей состоит из четырёх компонентов: две проблемы получили средний уровень критичности, две другие — низкий. Несмотря на такую формальную классификацию, эксперты из Trend Micro и CrowdStrike оценивают угрозу как критическую. Причина не в легкости эксплуатации, а в глубинной природе самих атак, которые затрагивают фундаментальные механизмы выполнения команд внутри процессора и при определённых условиях позволяют злоумышленнику получать доступ к защищённым данным, включая данные ядра операционной системы (ОС) и изолированных виртуальных машин. Атака TSA применима ко многим моделям процессоров AMD, включая мобильные, настольные и серверные решения. Особенно подвержены чипы EPYC третьего и четвёртого поколений, используемые в облачных средах и дата-центрах. Для реализации атаки требуется локальный доступ к машине — через вредоносное ПО, пользовательскую сессию или скомпрометированную виртуальную машину. При этом достаточно минимальных пользовательских прав. Уязвимость нельзя эксплуатировать через вредоносные сайты — в отличие от ранее известных атак типа Spectre. Чтобы извлечь данные, злоумышленнику необходимо многократное воспроизведение атаки на целевом оборудовании. Это обусловлено её природой: атака использует механизм ложного завершения инструкций загрузки, когда процессор предполагает, что данные успешно загружены, хотя на самом деле они ещё недоступны. Такие ошибки становятся основой таймингового побочного канала: инструкции, зависящие от загрузки, выполняются с иной задержкой, и это позволяет определить, какие данные были затронуты.

Источник изображения: Wesley Tingey / Unsplash В TSA выделены два типа атак: TSA-L1 и TSA-SQ. Первая использует ложные попадания в кеш первого уровня (L1), возникающие из-за ошибок в работе микротегов. Процессор ошибочно считает, что нужные данные находятся в кеше, и производит загрузку ложного значения, на основании которого можно восстановить содержимое памяти. Вторая атака — TSA-SQ — связана с тем, что инструкция загрузки преждевременно обращается к очереди хранения и извлекает данные, которые могли быть записаны ранее в другом потоке или контексте. Это позволяет обойти изоляцию между виртуальными машинами или процессами. По наихудшему сценарию, TSA позволяет получить доступ к данным ядра ОС, что открывает возможности для повышения привилегий, отключения защитных механизмов, внедрения бэкдоров и обеспечения долговременного присутствия в системе. Даже уязвимости с низкой формальной оценкой, которые позволяют определить поведение внутренних буферов или очередей, могут повысить точность более сложных атак. Поэтому специалисты по информационной безопасности (ИБ) рекомендуют отнестись к проблеме максимально серьёзно. AMD опубликовала подробный технический отчёт с описанием TSA и перечнем затронутых процессоров. В него входят серверные EPYC, пользовательские Ryzen, ускорители вычислений Instinct и чипы Athlon. Компания рекомендует системным администраторам как можно скорее установить последние версии Windows, содержащие обновления микрокода и патчи ядра. Альтернативно можно задействовать инструкцию VERW, которая очищает критические буферы процессора, но такая мера может снизить производительность. Выбор подхода требует отдельной оценки соотношения рисков и ресурсов в каждом конкретном случае.

Источник изображения: Tadas Sar / Unsplash Согласно заявлению Microsoft, по состоянию на 10 июля в открытом доступе отсутствует какой-либо эксплойт, способный использовать TSA. Более того, успешное проведение атаки требует значительных технических ресурсов и глубокого понимания архитектуры процессоров AMD. Это делает её доступной лишь для самых подготовленных злоумышленников — например, прогосударственных APT-групп (Advanced Persistent Threat). Тем не менее, само наличие таких уязвимостей требует оперативного реагирования и обновления ПО и аппаратного стеков защиты. Роскомнадзор заявил, что каждый день выявляет 1,2 млн звонков с подменой номера

09.07.2025 [10:07],

Владимир Фетисов

Роскомнадзор ежедневно выявляет среди 455 млн звонков 1,2 млн вызовов с подменой номера, используемых мошенниками. Об этом сообщил зампредседателя правительства, руководитель аппарата правительства Дмитрий Григоренко.

Источник изображения: NordWood Themes / Unsplash «Правительство ведёт системную работу по повышению уровня безопасности граждан в цифровой среде, и Роскомнадзор играет в ней ключевую роль. Ведомство оперативно выявляет и блокирует схемы злоумышленников», — добавил господин Григоренко во время выступления на рабочем совещании в ведомстве. Он также рассказал, что среди мер, направленных на борьбу с мошенниками, в Роскомнадзоре используют блокировку используемых злоумышленниками ресурсов. В прошлом году ведомство заблокировало около 44 тыс. веб-сайтов, которые использовались преступниками для кражи личных данных и денежных средств граждан. Григоренко напомнил, что в начале текущего года был принят и уже начал действовать пакет из 30 мер, направленных на защиту граждан от киберпреступников. В числе прочего в пакет вошел запрет на использование мессенджеров для сотрудников госорганов, банков и операторов связи при общении с клиентами. На этой неделе в МВД РФ напомнили, что преступники во время общения в мессенджерах или в телефонных разговорах с жертвами часто представляются сотрудниками операторов связи, банков или госорганов, правоохранителями, знакомыми и коллегами. Злоумышленники используют разные уловки в зависимости от выбранной роли, чтобы заставить жертву установить на свой смартфон вредоносное ПО или иным образом попытаться украсть личные данные или денежные средства. Магазин Chrome заполонили опасные расширения для браузера — их скачали уже 1,7 млн раз

08.07.2025 [18:39],

Алексей Селиванов

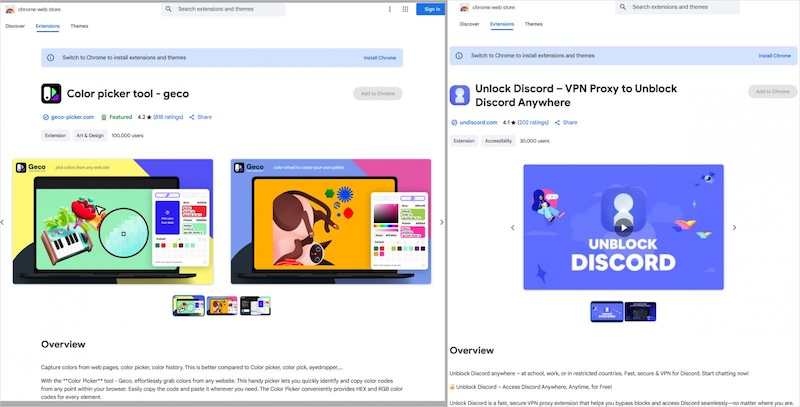

Одиннадцать вредоносных расширений для браузера, скачанных более 1,7 млн раз из магазина Chrome, могли следить за пользователями, перехватывать историю браузера и перенаправлять на небезопасные сайты, выяснили эксперты по кибербезопасности.

Источник изображения: BleepingComputer При этом большая часть дополнений выполняет заявленную функциональность — они маскируются под легитимные утилиты вроде прогноза погоды, инструментов для определения цветов или увеличения громкости, средств обхода блокировок сайтов или эмодзи-клавиатуры, пишет Bleeping Computer со ссылкой на исследователей из компании Koi Security. Часть расширений удалили вскоре после жалоб на них, но некоторые по-прежнему доступны. Некоторые дополнения имеют верификацию, сотни положительных отзывов и продвигаются на главной странице магазина, что вводит пользователей в заблуждение относительно их безопасности. Вот лишь некоторые из опасных расширений, которые стоит удалить из своего браузера: Color Picker, Eyedropper — Geco colorpick, Emoji keyboard online — copy&paste your emoji, Free Weather Forecast, Video Speed Controller — Video manager, Volume Max — Ultimate Sound Booster, а с полным списком можно ознакомиться на сайте Koi Security. По словам исследователей, вредоносный код скрывается в фоновых службах расширений через Chrome Extensions API. В них регистрируется обработчик, срабатывающий при каждой загрузке новой страницы. Он считывает URL и вместе с уникальным ID пользователя отправляет данные на удалённый сервер. В ответ сервер может отдавать команды на перенаправление. Таким образом злоумышленники получают возможность перехватить сессии и отправить жертву на фишинговые или заражённые сайты. Хотя в тестах Koi Security фактических редиректов не обнаружили, потенциал для атаки есть. Важно отметить, что изначальные версии этих расширений были «чистыми» — вредоносный код в них появился позже через автоматические обновления. Пока нет официальных комментариев от разработчиков, но не исключено, что их аккаунты были взломаны сторонними злоумышленниками, вставившими вредоносный код. Кроме того, Koi Security выявила аналогичную кампанию с теми же расширениями в официальном магазине Microsoft Edge: они суммарно набрали 600 тысяч установок. «В общей сложности эти расширения заразили более 2,3 млн пользователей браузеров, став одной из крупнейших известных операций по перехвату трафика», — отметили эксперты. Эксперты дают следующие рекомендации на случай обнаружения опасного расширения:

Минцифры РФ заплатит до миллиона рублей за обнаружение уязвимостей в государственных сервисах

08.07.2025 [16:35],

Павел Котов

Минцифры России инициировало третий этап программы, посвящённой проверке безопасности девяти государственных информационных систем. Обнаружившим в них уязвимости участникам обещаны выплаты в размере до 1 млн руб. за каждую выявленную ошибку — точный размер будет зависеть от её степени критичности.

Источник изображения: Arif Riyanto / unsplash.com В рамках программы эксперты проверят единый портал Госуслуг, Единую систему идентификации и аутентификации (ЕСИА), Единую биометрическую систему (ЕБС), Единую систему межведомственного электронного взаимодействия (СМЭВ), Национальную систему управления данными (НСУД), Единую систему нормативной справочной информации, Головной удостоверяющий центр, Федеральный реестр государственных и муниципальных услуг и Систему досудебного обжалования. Мера призвана повысить надёжность защиты государственных цифровых служб и их безопасность, пишет «Коммерсантъ» со ссылкой на заявление пресс-службы Минцифры. Специалисты будут проверять внешние компоненты систем в условиях отсутствия доступа к внутренним данным; их действия будут контролироваться. Участниками первого и второго этапов программы стали более 26 тыс. добровольцев. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |