|

Опрос

|

реклама

Быстрый переход

С сегодняшнего дня в России выросли штрафы за утечку персональных данных

30.05.2025 [15:21],

Владимир Мироненко

В пятницу, 30 мая вступил в силу Федеральный закон № 420-ФЗ, принятый Госдумой РФ в ноябре 2024 года и подписанный президентом 30 ноября 2024 года, которым предусмотрено ужесточение административной ответственности за нарушения обработки персональных данных. Новые нормы направлены на защиту персональных данных граждан, подчеркнул председатель Госдумы Вячеслав Володин, которого цитирует ТАСС со ссылкой на пресс-службу парламента.

Источник изображения: Arif Riyanto/unsplash.com По словам председателя Госдумы, информационные технологии «касаются каждого человека». Он отметил, что депутаты ведут системную работу по противодействию мошенничеству, но вместе с тем участились случаи, когда злоумышленникам удаётся получить доступ к персональным данным. Володин подчеркнул, что ужесточение ответственности за утечку персональных данных позволит эффективнее бороться с кибермошенничеством. Согласно закону № 420-ФЗ, за нарушение обязанности уведомить об утечке персональных данных коммерческим организациям и индивидуальным предпринимателям грозит штраф от 1 млн до 3 млн руб. Штраф за утечку персональных данных граждан составляет от 3 млн до 5 млн руб., если утечка коснулась данных более 1 тыс. физлиц или 10 тыс. идентификаторов, или же от 5 млн до 10 млн руб., если утечка затронула более 10 тыс. граждан или не менее 100 тыс. идентификаторов. В случае, если произошла утечка данных более 100 тыс. граждан или более 1 млн идентификаторов, штраф составит от 10 млн до 15 млн рублей. Кроме того, за утечку биометрических данных штраф для коммерческих организаций и предпринимателей составляет до 20 млн рублей. В пресс-службе Госдумы также напомнили, что для компаний, допустивших повторную утечку персональных данных любой категории, законом впервые вводятся оборотные штрафы — до 3 % выручки (но не менее 25 млн и не более 500 млн руб.). Миллионы людей открыли сотням веб-приложений полный доступ к своим файлам в Microsoft OneDrive

29.05.2025 [18:47],

Павел Котов

Миллионы пользователей OneDrive, которые работают с файлами через сторонние веб-приложения, могут неосознанно предоставлять этим приложениям доступ ко всему своему облачному хранилищу. Проблему обнаружили эксперты компании Oasis Security, пишет Dark Reading.

Источник изображения: appshunter / unsplash.com Корни проблемы лежат в разрешениях механизма OAuth OneDrive File Picker, из-за которых сторонним приложениям открывается доступ сразу ко всему содержимому учётной записи OneDrive, а не только к одному файлу. В качестве примеров таких приложений приводятся Slack, Trello и ChatGPT. Чтобы ослабить угрозу, пользователям рекомендуется либо полностью закрыть доступ непроверенным приложениям к OneDrive, либо убедиться, что в облаке не хранится никакой конфиденциальной информации. «В официальной реализации OneDrive File Picker запрашивает доступ ко всему диску, даже при загрузке только одного файла, из-за отсутствия в механизме Oauth специализированных областей видимости для OneDrive. Хотя перед завершением загрузки пользователям предлагается предоставить на это согласие, расплывчатый и неясный язык запроса не даёт пояснения об уровне предоставляемого доступа, что оставляет пользователей открытыми перед неожиданными угрозами безопасности», — рассказали в Oasis. Из-за этой проблемы любая организация, подключившая сторонние приложения к корпоративному хранилищу OneDrive, подвергается риску раскрытия данных. Уязвимость может использоваться злоумышленниками для кражи, изменения и шифрования данных в OneDrive. Проблема усугубляется тем, что последняя версия OneDrive File Picker требует, чтобы разработчики обрабатывали аутентификацию пользователей с помощью инструмента, который предполагает наличие конфиденциальных данных в хранилище браузера — хакерские атаки в таких условиях представляются особенно опасными. С этими токенами злоумышленники могут получить долгосрочный доступ ко всем файлам в учётной записи OneDrive. Microsoft OneDrive File Picker — инструмент на основе JavaScript, который разработчики могут использовать для проектирования интерфейса своих веб-приложений, — он позволяет выбирать, загружать, сохранять файлы или делиться данными, хранящимися в OneDrive. Уязвимость касается компонента File Picker Oauth, который используется для аутентификации. Другими словами, приложения, использующие OneDrive File Picker, получают доступ не к отдельным файлам, а ко всему хранилищу сразу, и после завершения загрузки отдельного файла этот доступ может за ними сохраняться. От Microsoft комментариев по этому поводу не последовало. В тысячах роутеров Asus обнаружился невидимый и стойкий бэкдор

29.05.2025 [17:38],

Павел Котов

Нескольким тысячам маршрутизаторов Asus для дома и малого офиса угрожает заражение скрытным бэкдором, способным переживать перезагрузки и обновления прошивки. Атаки такого уровня под силу киберпреступникам, располагающим значительными ресурсами — вплоть до государственной поддержки. Проблему обнаружили эксперты специализирующейся на кибербезопасности компании GreyNoise.

Источник изображений: asus.com Неизвестные злоумышленники получают доступ к устройствам, используя уязвимости, некоторые из которых никогда не вносились в систему CVE. Получив несанкционированный административный доступ к оборудованию, киберпреступник устанавливает общедоступный ключ шифрования для входа на устройство — после этого любой обладатель закрытого ключа может автоматически входить на устройство с правами администратора. Бэкдор остаётся в системе после перезагрузки и обновления прошивки, обеспечивая злоумышленнику долгосрочный контроль над взломанным оборудованием — ему не требуется загружать вредоносное ПО и оставлять следов по цепочке для обхода аутентификации, эксплуатации известных уязвимостей и злоупотребления легитимными функциями конфигурации. Эксперты GreyNoise обнаружили по всему миру около 9000 устройств с установленным бэкдором, и это число продолжает расти. До настоящего момента не удалось выявить признаков того, что эти устройства использовались в каких-либо кампаниях. Вероятно, сейчас злоумышленники накапливают ресурсы, чтобы использовать их в будущем. GreyNoise обнаружила системные действия в середине марта и не предавала инцидент огласке, пока не уведомила об этом власти. Это может значить, что за хакерской группировкой стоит какой-то государственный ресурс.  Обнаруженные GreyNoise действия предположительно являются составной частью кампании, выявленной экспертами Sekoia — при помощи сканирования средствами Censys они установили, что неизвестными лицами скомпрометированы около 9500 маршрутизаторов Asus. Для установки бэкдора используются несколько уязвимостей. Одна из них — CVE-2013-39780 — позволяет выполнять системные команды, и её Asus исправила в недавнем обновлении прошивки. Исправлены были и другие уязвимости, но по каким-то причинам их не вносили в базу CVE. Единственный способ понять, заражено ли устройство — проверить настройки SSH в панели конфигурации. Заражённые экземпляры позволяют подключаться по SSH через порт 53282 с цифровым сертификатом, усечённый ключ которого имеет вид «ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEAo41nBoVFfj4HlVMGV+YPsxMDrMlbdDZ». На взлом указывает присутствие в журнале входа следующих адресов: 101.99.91.151, 101.99.94.173, 79.141.163.179 или 111.90.146.237. Владельцам роутеров всех производителей рекомендовано своевременно обновлять ПО. Техас принял закон о безопасности детей в интернете, против которого выступил лично Тим Кук

28.05.2025 [18:08],

Павел Котов

Губернатор американского штата Техас Грег Эбботт (Greg Abbott) подписал закон о безопасности детей в интернете. Этому не помешало сильное лоббистское давление со стороны крупных технологических компаний, в том числе личный телефонный звонок от гендиректора Apple Тима Кука (Tim Cook).

Источник изображения: Mika Baumeister / unsplash.com Новый закон обязывает магазины приложений проверять возраст пользователей и получать от родителей разрешение, прежде чем несовершеннолетние смогут загружать большинство приложений или совершать в них покупки. Инициатива вызвала критику со стороны Apple и Google (входит в Alphabet), которые усмотрели в ней угрозу конфиденциальности для всех пользователей. Закон оказался настолько важным для Apple, что Тим Кук позвонил Эбботу и выразил несогласие с ним. Правовая норма была разработана по образцу «Закона об ответственности магазинов приложений», который в этом году начал действовать в штате Юта, — он устанавливает аналогичные требования к платформам ПО. «Это даёт родителям средства для принятия решений за своих детей», — заявила сенатор штата Техас Анджела Пэкстон (Angela Paxton), которая является автором законопроекта. Её точку зрения поддержали в аппарате губернатора, заявив, что новый закон поможет Техасу «дать родителям дополнительные возможности контролировать онлайн-контент, доступ к которому могут получить их дети». В Alphabet заявили, что изучают возможные дальнейшие шаги. В Apple отметили, что ценят безопасность детей, но выразили обеспокоенность, что закон станет угрозой для личной конфиденциальности. «Считаем, что есть инициативы лучше, которые помогут обеспечить безопасность детей, не требуя, чтобы миллионы человек предоставляли свою личную информацию», — отметили в компании. Windows 11 получила шифрование с защитой от квантовых средств взлома

27.05.2025 [12:02],

Павел Котов

Microsoft хочет защитить Windows 11 от перспективной угрозы кибербезопасности — от квантовых компьютеров. Предварительная версия Windows 11 Canary сборки 27852 получила поддержку алгоритмов постквантового шифрования (Post-Quantum Cryptography — PQC), которые, как предполагается способны выстоять против средств взлома, которые возникнут с распространением квантовых компьютеров.

Источник изображений: Philip Oroni / unsplash.com Обновлённая версия криптографической библиотеки Microsoft SymCrypt получила поддержку комплексных решений ML-KEM и ML-DSA, обращаться к которым можно через средства Cryptography API: Next Generation. ML-KEM обеспечивает защиту от угрозы класса «собрать сейчас, расшифровать позже», предполагающей, что злоумышленники собирают целевые данные уже сегодня, сохраняют их и ждут, пока квантовые компьютеры станут достаточно быстрыми, чтобы расшифровать похищенную информацию. ML-DSA предназначается для сценариев, связанных с проверкой личности, и для сохранения целостности цифровых подписей. Алгоритмы PQC разрабатываются для противодействия атакам со стороны перспективных, то есть ещё не существующих квантовых компьютеров. При этом используются математические уравнения, которые, как считается, трудно решить как традиционным, так и квантовым вычислительным системам. Но эти алгоритмы более требовательны к оборудованию: необходимы большие размеры ключей, на вычисления уходит больше времени, активнее используются ресурсы пропускной способности по сравнению с классическими алгоритмами криптографии. Алгоритмы PQC тщательно подобрал Национальный институт стандартов и технологий (NIST) США с учётом таких критериев как безопасность, производительность и совместимость. Технологии PQC используются не только Microsoft, но и реализуются в рамках нескольких отраслевых стандартов, в том числе TLS, SSH и IPSec. SymCrypt — основная криптографическая библиотека Microsoft, которая используется во множестве её служб и продуктов от Microsoft 365 и Azure до Windows 11 и Windows Server 2025. SymCrypt используется для обеспечения безопасности электронной почты, облачного хранилища, браузера и многого другого. Реализовав поддержку PQC в SymCrypt, Microsoft готовит всю экосистему платформ Windows и других продуктов к перспективным атакам с использованием квантовых компьютеров. Пока эта технология тестируется в Windows 11, но в ближайшем будущем PQC появится и в Linux. Появится ли PQC в BitLocker, и когда это может случиться, в Microsoft не уточнили, но с учётом сложности этой задачи и высоких требований к оборудованию, едва ли стоит ожидать такого нововведения в ближайшее время. Обнаружен вредонос Webrat — он крадёт данные геймеров и криптовалюту

27.05.2025 [12:00],

Владимир Фетисов

Эксперты центра киберугроз Solar 4RAYS группы компаний «Солар» обнаружили новое вредоносное программное обеспечение, получившее название Webrat. По данным пресс-службы «Солар», вредонос используется для кражи данных геймеров и распространяется под видом чит-кодов к играм.

Источник изображения: Towfiqu barbhuiya / Unsplash В сообщении сказано, что Webrat следит за жертвой через экран рабочего стола или веб-камеру, крадёт данные от аккаунтов Steam, Discord и Telegram, а также данные из браузеров и криптовалютных кошельков. В дополнение к этому вредонос может контролировать компьютер жертвы через пользовательский интерфейс, а также осуществлять загрузку программ-блокировщиков и майнеров для скрытой добычи криптовалюты. ПО Webrat распространяется под видом чит-кодов (программ для получения нечестного преимущества в играх) для Counter Strike, Rust и Roblox. Ещё злоумышленники маскируют вредонос под другие приложения, а также распространяют его через комментарии на YouTube. Эксперты предупреждают, что жертвами вредоноса могут стать не только геймеры, но и сотрудники компаний, которые скачивают пиратский софт. Эксперты обнаружили Webrat в ходе исследования в даркнете. Первые версии вредоноса появились в начале 2025 года, а в настоящее время он доступен для покупки через закрытые каналы. Чтобы не стать жертвой Webrat, пользователям следует использовать антивирусное ПО и не скачивать приложения из непроверенных источников. В Android появится режим усиленной защиты от взлома и перехвата звонков

14.05.2025 [13:16],

Павел Котов

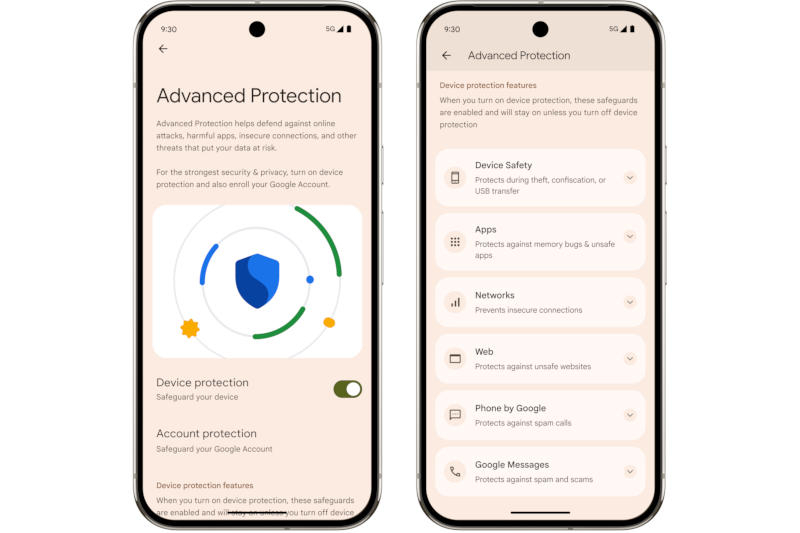

Google добавила в грядущую версию ОС Android 16 новый режим безопасности — усиленную защиту (Advanced Protection). В этом режиме смартфон сможет отражать атаки нескольких известных типов, при которых, например, производится перехват звонков через незащищённые сети операторов или отправляются мошеннические сообщения.

Источник изображения: security.googleblog.com Режим усиленной защиты в Android появился на фоне сообщений о том, что израильская NSO Group продолжает разрабатывать и продавать средства для взлома мобильных устройств. В основе этих программных средств лежит эксплуатация уязвимостей нулевого дня для перехвата контактов, истории сообщений, местоположения и другой конфиденциальной информации. Инструменты для взлома продолжают работать и после выпуска обновлений Google Android и Apple iOS. В стремлении оградить пользователей от этих типов атак Google и развернёт режим усиленной защиты. Выбрав соответствующую опцию в настройках устройства, пользователь включает комплекс средств, направленных на блокировку некоторых методов, которые применяются при сложных взломах. Могут снизиться производительность и отключиться некоторые функции устройства, поэтому Google рекомендует пользоваться новым режимом журналистам, должностным лицам и всем тем, кто обычно оказывается целями подобных атак. В этом году в набор инструментов усиленной защиты Google включит «регистрацию вторжений, защиту USB, возможность отказа от автоматического повторного подключения к небезопасным сетям и интеграцию с функцией обнаружения мошенничества в „Google Телефоне“», пообещали в компании.

Источник изображения: Andriy Vitaly / unsplash.com К основным функциям режима усиленной защиты в Android относятся:

Схожий режим Apple встроила в iOS в 2022 году. Основная идея в обоих случаях состоит в том, чтобы уменьшить поле деятельности для хакеров, отключив несущественные компоненты, которые наиболее подвержены взлому. В ряде случаев режим блокировки (Lockdown) в iOS неотличим от штатного; Android-устройство в режиме усиленной защиты, возможно, будет вести себя так же. Вирус-вымогатель впервые встроили прямо в процессор — избавиться от такого почти невозможно

13.05.2025 [12:55],

Павел Котов

Исследователь в области кибербезопасности Кристиан Бик (Christiaan Beek) из компании Rapid7 создал образец вируса-вымогателя, который напрямую заражает центральный процессор компьютера. Работающий на этом уровне вредонос не обнаруживается практически ни одним существующим антивирусом и остаётся на машине, даже если заменить системный диск.

Источник изображения: Glen Carrie / unsplash.com Вредоносное ПО, работающее на уровне процессора, уже встречалось ранее — существуют руткиты, поражающие прошивку UEFI, но впервые удалось успешно запустить таким образом вирус-вымогатель. Идея посетила автора проекта, когда он изучил одну из уязвимостей процессоров AMD Zen, которая дала злоумышленникам возможность загружать вредоносный микрокод, взламывать шифрование на аппаратном уровне и изменять поведение процессора по своему усмотрению. В 2022 году огласку получили журналы чатов хакерской группировки Conti, в которых киберпреступники уже обсуждали эту идею, но рабочего решения так и не получили — по крайней мере, сообществу кибербезопасности об этом не известно. «Если они работали над этим несколько лет назад, готов спорить, что некоторым из них в какой-то момент хватит ума, чтобы начать создание этой штуки», — рассудил Кристиан Бик. Видимо, по этой же причине он принял решение не выкладывать код своего проекта в общий доступ, хотя и назвал образец «потрясающим». За минувший год от вирусов-вымогателей в той или иной мере пострадали почти три четверти предприятий в Америке, Европе и Австралии, показало проведённое недавно компанией Veeam Software исследование. Миллионы ПК оказались под угрозой взлома из-за дыр в фирменном ПО материнских плат Asus

13.05.2025 [10:22],

Владимир Фетисов

Утилита управления драйверами Asus DriverHub, которая поставляется вместе с материнскими платами компании, имеет ряд уязвимостей, эксплуатация которых может позволить злоумышленникам осуществлять удалённое выполнение команд на компьютерах, где она установлена. Проблему обнаружил независимый исследователь в сфере кибербезопасности из Новой Зеландии, известный под ником MrBruh.

Источник изображения: Mika Baumeister / Unsplash DriverHub представляет собой официальную утилиту Asus, которая предназначена для управления драйверами. Она автоматически загружается на компьютеры с определёнными материнским платами компании при первичной настройке системы. Приложение работает в фоновом режиме, автоматически определяя и загружая наиболее актуальные версии драйверов для материнской платы и чипсета. После установки утилита использует протокол удалённого вызова процедур (RPC) и порт 53000 для проверки обновлений драйверов. При этом большинство пользователей даже не подозревает, что на их ПК запущена такая служба. Веб-сайты могут подключиться к созданной утилитой локальной службе через API-запросы. При этом она проверят заголовки входящих HTTP-запросов, чтобы отклонять всё, что приходит не от driverhub.asus.com. Однако процедура проверки плохо реализована, из-за чего служба принимает запросы от любого сайта, в имени которого содержится driverhub.asus.com, даже если он не является легитимным ресурсом, принадлежащим Asus. Вторая проблема связана с модулем UpdateApp, который позволяет DriverHub загружать и запускать файлы с расширением .exe с URL-адресов, содержащих «.asus.com». Исследователь выяснил, что утилита сохраняет файлы, поступающие с таких URL-адресов, загружает файлы с любым расширением, выполняет подписанные файлы с правами администратора, а также не удаляет файлы, которые не прошли проверку подписи. Фактически злоумышленник может выбрать любого пользователя, на компьютере которого запущен DriverHub, и обманом заставить его посетить вредоносный сайт. После этого с вредоносной страницы будут отправляться запросы UpdateApp локальной службе по адресу http://127.0.0.1:53000. Подмена заголовка на что-то вроде driverhub.asus.com.mrbruh.com позволяет пройти процедуру проверки подлинности, после чего DriverHub будет принимать запросы от вредоносного сайта. В демонстрации исследователь успешно загружает легитимный установщик AsusSetup.exe с подписью Asus с портала вендора, а также вредоносный файл с расширением .ini и вредоносное ПО с расширением .exe. Программа установки с подписью Asus запускается от имени администратора и использует информацию о конфигурации в ini-файле, который направляет легитимную утилиту установки драйвера на запуск вредоносного исполняемого файла. Атака такого типа возможна ещё и потому, что утилита не удаляет файлы, которые не прошли проверку подписи вендора. Созданная исследователем цепочка эксплойтов использует уязвимости CVE-2025-3462 и CVE-2025-3463. MrBruh уведомил Asus о проблеме 8 апреля, а соответствующее исправление вендор выпустил 18 апреля. Отмечается, что компания не предложила исследователю вознаграждение за обнаружение серьёзных уязвимостей. В описании уязвимостей на сайте Asus их значимость несколько преуменьшена. Там сказано, что проблема затрагивает только материнские платы и не касается ПК, ноутбуков и других устройств. Однако это не так, поскольку проблема затрагивает ПК и ноутбуки, на которых установлена утилита DriverHub. При этом после выхода исправления Asus настоятельно рекомендовала пользователям обновить версию DriverHub до наиболее актуальной. Использовались ли упомянутые уязвимости хакерами для проведения реальных атак, неизвестно. Хакеры взломали одну из функций протокола IPv6 и перехватывают обновления ПО

06.05.2025 [17:25],

Павел Котов

Хакерская группировка TheWizards развернула кампанию с использованием уязвимости в SLAAC — одной из функций сетевого протокола IPv6, которая активно применяется злоумышленниками для взлома ресурсов определённых организаций и перехвата обновлений ПО. Кампанию обнаружили эксперты ESET.

Источник изображения: Glen Carrie / unsplash.com В ходе атаки злоумышленники используют программное средство Spellbinder, которое отправляет на ресурсы своих целей поддельные сообщения Router Advertisement (RA). Получив такое сообщение, целевое устройство воспринимает подконтрольный хакерам сервер как маршрутизатор и направляет через него весь свой трафик. Атака построена на манипулировании процессом Stateless Address Autoconfiguration (SLAAC), поэтому она получила название «подмена SLAAC» (SLAAC spoofing). Получив контроль над трафиком, хакеры TheWizards при помощи Spellbinder перехватывают запросы устройств к доменам с обновлениями ПО и перенаправляют их. В результате жертвы получают обновления с троянами, в частности, с бэкдором WizardNet. Злоумышленники пользуются удалённым доступом к устройствам цели, осуществляют взаимодействие с ними через зашифрованные сокеты TCP или UDP и используют SessionKey на основе системных идентификаторов для шифрования AES. WizardNet загружает и выполняет в памяти модули .NET, извлекает системные данные, составляет список запущенных процессов и поддерживает присутствие. Кампания активна как минимум с 2022 года, утверждают эксперты ESET; целями являются частные лица и организации преимущественно в Китае, Гонконге, Камбодже, ОАЭ и на Филиппинах. Есть версия, что сервер с поддельными обновлениями продолжает работать и в настоящий момент. Программа Spellbinder отслеживает обращения к доменам Tencent, Baidu, Xunlei, Youku, iQIYI, Kingsoft, Mango TV, Funshion, Yuodao, Xiaomi, Xiaomi Miui, PPLive, Meitu, Quihoo 360 и Baofeng. Единственный способ защититься от атаки — отслеживать трафик IPv6 или отключать протокол, если в нём нет явной потребности, заявили в ESET. Взломан защищённый мессенджер TeleMessage — им пользовались в правительстве США

06.05.2025 [16:02],

Павел Котов

Неизвестный хакер воспользовался уязвимостью в TeleMessage — защищённой надстройке служб мгновенных сообщений Signal, Telegram и WhatsApp — и сумел похитить историю переписки и другие данные, связанные с использовавшими этот инструмент американскими должностными лицами и компаниями, узнал ресурс 404 Media.

Источник изображения: Jonas Leupe / unsplash.com Приложение оказалось в центре внимания после инцидента, когда теперь уже бывший советник президента США по национальной безопасности по неосторожности предоставил в системе Signal американскому журналисту доступ к секретным сведениям. Израильская компания TeleMessage предлагает клиентам возможность архивировать сообщения, в том числе голосовые заметки, из приложений с шифрованием. Сообщения чиновника и других членов правительства США скомпрометированы не были, утверждает издание, но злоумышленнику удалось похитить другую информацию: контакты должностных лиц, учётные данные для входа на серверную часть TeleMessage и многое другое. Украдены данные, относящиеся к Погранично-таможенной службе США, криптовалютной бирже Coinbase и кредитным организациям, в том числе Scotiabank. Архивные журналы переписки в модифицированном варианте Signal, который предлагает TeleMessage, не подвергаются сквозному шифрованию. Владеющая TeleMessage компания Smarsh заявила, что приостановила действие данных услуг. «После обнаружения [взлома] мы отреагировали оперативно, чтобы остановить его, и привлекли стороннюю компанию, которая занимается кибербезопасностью, чтобы она поддержала наше расследование. Из соображений предосторожности все услуги TeleMessage временно приостановлены. Все остальные продукты и услуги Smarsh остаются полностью работоспособными», — заявили в Smarsh ресурсу TechCrunch. Особое внимание в расследовании уделяется инциденту с Coinbase, но в администрации криптобиржи заверили, что её сотрудники не передавали через мессенджер паролей, кодовых фраз и прочих необходимых для доступа к учётным записям данных. В России взлетел спрос на системы защиты от утечек данных

05.05.2025 [12:36],

Владимир Фетисов

После того, как в России был принят закон об ужесточении наказания за утечку данных и введены оборотные штрафы, спрос на решения для защиты информации вырос на 40 %. По оценкам участников рынка, вложения отечественных компаний в обеспечение кибербезопасности в этом году могут увеличиться до 47 млрд рублей. Поскольку к моменту вступления закона в силу не все организации успеют внедрить новые решения, спрос на них сохранится как минимум в течение двух лет.

Источник изображения: Kevin Ku / Unsplash По прогнозу ИБ-компании «Стахановец», в следующем году расходы российских предприятий на кибербезопасность могут составить 58 млрд рублей. Тенденцию к росту инвестиций аналитики связывают в том числе с развитием регулирования работы с данными. Отмечается, что с момента подписания законопроектов об ужесточении наказания за утечку данных спрос на системы Data Loss Prevention компании вырос на 35-40 %. По данным «Б1 », на данный момент рынок решений для защиты данных составляет примерно 10 % от всех продуктов в сфере кибербезопасности. В денежном выражении это примерно 21 млрд рублей. В компании прогнозируют, что этот сегмент вырастет до 17 % к 2027 году, в том числе за счёт закона о введении оборотных штрафов для организаций, допустивших утечку данных. Отмечается, что от утечек данных и негативной деятельности инсайдеров в полной мере не защищена ни одна российская компания. По данным источника, в 38 % случаев увольняющиеся сотрудники пытаются скачать базы данных клиентов или партнёров компании. Основными каналами утечек продолжают оставаться мессенджеры, на долю которых приходится 35 % подобных случаев. Публикации в интернете, в том числе в облачных хранилищах, является каналом для утечки данных в 15 % случаев. Представитель компании «Стахановец» рассказал, что во многих российских организациях всё ещё не используются системы защиты данных. Это подтверждается данными ФСТЭК России, сотрудники которой подсчитали, что к концу 2024 года только у 10 % организаций был обеспечен базовый уровень безопасности. Это означает, что к моменту вступления в силу закона об ужесточении наказания за утечку данных многие отечественные компании попросту не успеют внедрить DLP-решения. В InfoWatch подсчитали, что рынок DLP-систем стабильно растёт на 10-15 % в год. Там также отметили, что чаще всего подобные атаки реализуются с помощью инсайдеров — когда внутренний и внешний злоумышленники действуют совместно. Одна из задач DLP-систем заключается в мониторинге и предотвращении подобных инцидентов. Миллионы устройств с Apple AirPlay оказались уязвимы ко взлому через Wi-Fi, и вряд ли это исправят

29.04.2025 [18:42],

Павел Котов

Функция Apple AirPlay позволяет с лёгкостью воспроизводить музыку или демонстрировать фотографии и видео с iPhone и MacBook на других устройствах Apple или других производителей. Но в этом протоколе обнаружилась уязвимость, позволяющая гипотетическим злоумышленникам свободно перемещаться по сети между устройствами и распространять вредоносное ПО. Продукты Apple обновляются регулярно, но некоторые устройства умного дома — нет, и они способны стать плацдармами для вредоносного ПО, пишет Wired.

Источник изображений: apple.com Эксперты специализирующейся на кибербезопасности компании Oligo раскрыли информацию о наборе уязвимостей, который они назвали AirBorne, — он создаёт угрозу для работы протокола локальной беспроводной связи Apple AirPlay. Из-за ошибки в комплекте разработки ПО (SDK) для сторонних устройств гипотетические хакеры могут взламывать широкий спектр устройств: динамики, ресиверы, телевизионные приставки и умные телевизоры, подключённые к той же сети Wi-Fi, что и машина хакера. Ещё один набор уязвимостей того же семейства AirBorne мог бы позволить использовать в тех же целях устройства Apple с AirPlay, но в последние месяцы компания закрыла эти уязвимости в обновлениях. Эксплуатировать эти уязвимости можно было лишь в том случае, когда пользователи изменяли настройки по умолчанию, добавил представитель Apple. Подверженные уязвимости совместимые с AirPlay устройства сторонних производителей исчисляются десятками миллионов — чтобы исправить это, уйдут годы, но в действительности большинство из них так и останется уязвимым из-за ошибки в ПО Apple, говорят в Oligo. Компания уже несколько месяцев помогает технологическому гиганту закрывать уязвимости AirBorne, но если потребители не начнут устанавливать обновления на стороннюю продукцию, ничего не изменится.  Хакер может войти в сеть Wi-Fi с уязвимыми устройствами, взломав компьютер в домашней или корпоративной сети или подключившись к Wi-Fi в кафе или аэропорту. После этого он может захватить контроль над уязвимым устройством и использовать его в качестве скрытой точки входа, взлома других устройств в сети, а также включать их в ботнет, который координируется централизованно. Многие из уязвимых гаджетов располагают микрофонами, и их можно использовать для подслушивания, говорят в Oligo. Эксперты не стали создавать эталонный код эксплойта, чтобы продемонстрировать величину угрозы, но показали, как он работает на примере динамика Bose, который показал логотип Oligo. Oligo предупредила Apple о проблеме AirBorne минувшей осенью — производитель отреагировал, выпустив соответствующие обновления безопасности при поддержке компании, которая выявила проблему. В умных колонках и телевизорах сторонних производителей могут оказаться данные пользователей, признали в Apple, хотя и в незначительных объёмах. AirBorne затронула и протокол CarPlay, который используется для подключения устройств Apple к информационно-развлекательным системам автомобилей, но в случае с CarPlay у потенциальных злоумышленников меньше возможностей сделать это. А вот устройства в домашних сетях, напротив, представляются более подходящими мишенями для взлома — они могут стать источниками распространения вирусов-вымогателей или подконтрольными злоумышленникам средствами для шпионажа; при этом потребитель в таком оборудовании часто вообще не видит угрозы и не считает необходимым обновлять ПО для него. Набор уязвимостей AirBorne в Oligo обнаружили случайно, когда работали над другим проектом. Ситуация усугубляется тем, что некоторые производители включают поддержку AirPlay в свою продукцию, не уведомляя Apple и не придавая продукции статуса «сертифицированной». Cloudflare предотвратил рекордное количество DDoS-атак в 2024 году, в том числе гиперобъёмных

28.04.2025 [20:20],

Николай Хижняк

Интернет-гигант Cloudflare сообщил о предотвращении рекордного количества DDoS-атак в 2024 году, зафиксировав их рост на 358 % по сравнению с годом ранее и на 198 % в расчёте на квартал. Цифры взяты из отчёта Cloudflare по DDoS-атакам за первый квартал 2025 года, в котором компания также заявляет, что предотвратила в общей сложности 21,3 миллиона DDoS-атак в 2024 году.

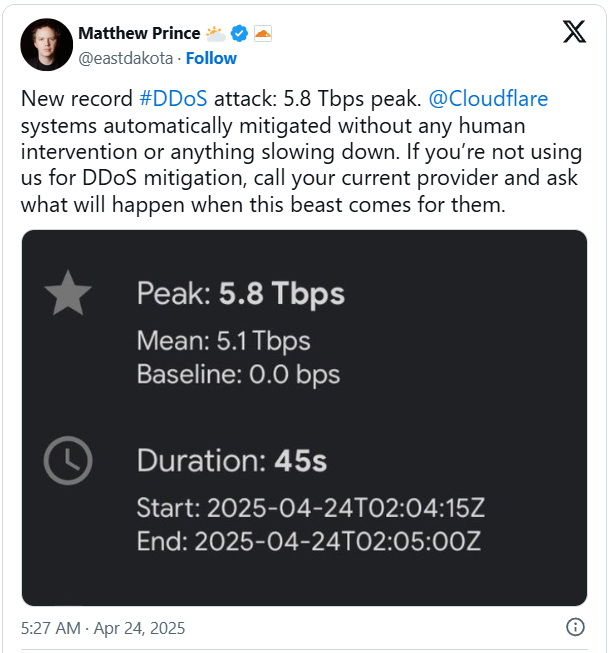

Источник изображений: Cloudflare Однако 2025 год, похоже, станет для интернет-гиганта и организаций, пользующихся его услугами, ещё более проблемным, поскольку Cloudflare уже отразила 20,5 миллиона DDoS-атак только за первый квартал 2025 года. Среди этих атак 6,6 млн были направлены на саму инфраструктуру Cloudflare в ходе 18-дневной многовекторной кампании. «Из 20,5 миллионов DDoS-атак 16,8 миллионов были DDoS-атаками сетевого уровня, и из них 6,6 миллионов были направлены непосредственно на сетевую инфраструктуру Cloudflare. Эти атаки были частью 18-дневной многовекторной DDoS-кампании, включающей атаки SYN-флуда, DDoS-атаки, сгенерированные Mirai, атаки с усилением SSDP и многие другие», — поясняет Cloudflare. Значительнее всего рост за последние несколько месяцев наблюдался в атаках сетевого уровня — их количество выросло на 509 % в годовом исчислении. Между тем среди злоумышленников сохраняется тенденция к гиперобъёмным атакам: Cloudflare зафиксировала более 700 атак, которые превышали пропускную способность в 1 Тбит/с (терабит в секунду) или скорость передачи в 1 миллиард пакетов в секунду. В течение первого квартала 2025 года компания ежедневно подвергалась около восьми гиперобъёмным атакам, а их общее количество удвоилось по сравнению с предыдущим кварталом. Cloudflare сообщает, что выявила две новые угрозы в первом квартале 2025 года — атаки с отражением/усилением через Connectionless Lightweight Directory Access Protocol (CLDAP) и Encapsulating Security Payload (ESP). Количество атак CLDAP выросло на 3488 % по сравнению с предыдущим кварталом: эти атаки используют вариант LDAP-протокола на базе UDP вместо TCP, что обеспечивает более высокую скорость, но меньшую надёжность. UDP в CLDAP не требует подтверждения передачи, что позволяет злоумышленникам подменять IP-адрес, направляя огромные объёмы трафика к цели. Атаки ESP, количество которых увеличилось на 2301 % по сравнению с предыдущим кварталом, становятся возможными из-за неправильных настроек или уязвимостей в открытых системах. Одна из атак, описанных в отчёте Cloudflare и произошедших в первом квартале 2025 года, была направлена на хостинг-провайдера из США, предоставляющего услуги многопользовательских игровых серверов для Counter-Strike GO, Team Fortress 2 и Half-Life 2: Deathmatch. Атака, проходившая несколькими волнами, была нацелена на порт 27015, который часто используется в играх и требует, чтобы он оставался открытым как для пакетов UDP, так и для TCP. Целью атаки было явное нарушение работы игровых сервисов. Атака была гиперобъёмной, достигнув 1,5 млрд пакетов в секунду, хотя Cloudflare утверждает, что ей удалось её нейтрализовать. Игровые серверы являются частыми целями для DDoS-атак, поскольку их сбой может быть крайне разрушительным и иметь серьёзные последствия для издателей и целых сообществ игроков.  Генеральный директор Cloudflare Мэтью Принс (Matthew Prince) сообщил на своей странице в соцсети X в конце прошлой недели, что компания нейтрализовала рекордную распределённую атаку типа «отказ в обслуживании» (DDoS) с пиковым трафиком в 5,8 Тбит/с, которая длилась примерно 45 секунд. Предыдущий рекорд, о котором также сообщала Cloudflare, был установлен DDoS-атакой мощностью 5,6 Тбит/с, приписываемой ботнету на базе Mirai, состоящему из 13 000 устройств. Как сообщается, последняя атака носила тестовый характер для оценки мощности их DDoS-пушки. Принс намекнул, что в тот же день Cloudflare столкнулась с ещё более масштабной атакой и пообещал вскоре поделиться дополнительной информацией. Количество атак на сайты российских компаний удвоилось в первом квартале

28.04.2025 [17:51],

Владимир Фетисов

По данным провайдера комплексной кибербезопасности ГК «Солар», за первый квартал нынешнего года хакеры совершили 801,2 млн атак на сайты российских компаний, что вдвое больше по сравнению с аналогичным показателем за первые три месяца прошлого года. Чаще всего атакам подвергались веб-ресурсы логистических сервисов, госструктур и кредитно-финансовых организаций.

Источник изображения: Hack Capital / Unsplash Выборка ГК «Солар» включает в себя сайты 134 компаний из России, представляющих разные отрасли и использующих для защиты сервис Solar WAF. В числе компаний — представители госсектора, IT-сегмента, логистики, ритейла, финансового сектора, промышленности и телекома. За отчётный период хакеры чаще всего проводили атаки против логистических сервисов. Количество атак на один из веб-сайтов выросло в 5,5 тыс. раз до 18,3 млн. В большинстве случаев в атаках использовались боты, перехватывающие с фишинговых сайтов номера заказов и создающие множество запросов на сайт атакуемой компании для повышения нагрузки на серверы. В пятёрку самых атакуемых отраслей также вошли госсектор, ритейл, грузопассажирские перевозки и нефтегазовый сектор. Отмечается, что киберпреступники стали чаще атаковать сайты для выявления их уязвимостей: количество сканирований увеличилось в 5,4 раза до 678 млн. Количество сложных кибератак выросло втрое. Ранее СМИ со ссылкой на экспертов Curator писали, что в первом квартале количество L3-L4 (сетевой и транспортный уровни) DDoS-атак выросло на 110 %. При этом средняя продолжительность таких атак снизилась с 71,7 до 11,5 минут, тогда как интенсивность упала ещё сильнее. |