|

Опрос

|

реклама

Быстрый переход

Минцифры заблокировало более 500 тыс. мошеннических ресурсов за два года

24.10.2024 [10:48],

Владимир Фетисов

Государственная информационная система «Антифишинг» прекратила или ограничила доступ к более чем к 500 тыс. мошеннических веб-ресурсов за два года. Об этом в ходе выступления на форуме «Спектр-2024» в Сочи рассказал замглавы Минцифры Дмитрий Угнивенко.

Источник изображения: Copilot «За время функционирования информационной системы «Антифишинг» был прекращён или ограничен доступ более чем к 500 тыс. ресурсов. Более 100 тыс. инцидентов относилось к фишингу, что составляет 20 % от общего количества», — заявил господин Угнивенко. Он также рассказал, что с 2022 года за публикацию информации об изготовлении и обороте поддельных документов и сбыте наркотических веществ были заблокированы 244 415 ресурсов. Только в 2024 году были заблокированы 159 805 сетевых площадок. За распространение недостоверной общественно значимой информации с 2022 года заблокированы 133 197 ресурсов. За аналогичный период был ограничен доступ к 113 970 фишинговым сайтам: 59 876 блокировок в 2024 году, 39 918 блокировок в 2023 году, 14 176 блокировок в 2022 году. За продажу персональных или конфиденциальных данных заблокированы 31 786 ресурсов за два года. Заместитель директора центра компетенций Национальной технологической инициативы «Технологии доверенного взаимодействия» на базе ТУСУР Руслан Пермяков отметил, что фишинг в основном существует за счёт клонов банковских сайтов, фальшивых страниц авторизации в популярных сервисах и соцсетях, поддельных интернет-магазинов, сайтов техподдержки, страниц для участия в розыгрышах и акциях. Старший контент-аналитик «Лаборатории Касперского» Татьяна Куликова сообщила об интересе злоумышленников к схемам таргетированного фишинга на компании, например, с целью получения доступа к конфиденциальным корпоративным данным. «500 тыс. — это капля в море. Например, только в российском реестре на сегодняшний день находятся 624 511 заблокированных доменов. Каждый день этот показатель увеличивается в среднем на 100-200 сайтов. Однако, если учесть, что эти 500 тыс. — запрещённые сайты, это указывает на масштабную проблему распространения нелегитимного контента, фишинга и других киберугроз», — считает директор компании Ideco Дмитрий Хомутов. Мошенники научились обходить защиту Android и iOS при помощи веб-приложений

22.08.2024 [13:30],

Павел Котов

Создатели фишинговых мошеннических схем нашли способ обходить механизмы, направленные против приложений, которые предназначены для кражи личной информации. Эти меры не работают против прогрессивных веб-приложений (Progressive Web App — PWA), чьи привилегии ниже, и возможности — скромнее.

Источник изображения: Gerd Altmann / pixabay.com На iOS разрешена установка приложений только из App Store, а на Android по умолчанию можно устанавливать приложения только из Google Play — при попытке использовать другой источник система выводит предупреждение. Обнаруженные за последние девять месяцев фишинговые кампании имеют своей целью обманом заставить жертву установить вредоносное приложение, которое маскируется под официальный банковский клиент. После установки оно крадёт данные учётной записи и в реальном времени отправляет их злоумышленнику через Telegram, предупреждают эксперты компании ESET. При атаке на пользователей iOS используется традиционное PWA — разработанный злоумышленниками веб-сайт открывается не через браузер, а с имитацией полноценного приложения; пользователей Android в некоторых случаях обманом заставляют устанавливать его особый подвид — WebAPK. Атака начинается, когда потенциальная жертва получает текстовое сообщение, звонок робота или переходит по ссылке вредоносной рекламы на Facebook✴✴ или Instagram✴✴. Открыв ссылку, они попадают на страницу, имитирующую магазин приложений App Store или Google Play. В случае с iOS установка PWA немного отличается от процедуры установки стандартного приложения — пользователю показывается всплывающее окно с инструкциями по установке, имитирующее системное сообщение платформы. Если же пользователь Android установил WebAPK через Google Play, то его бдительность усыпляется тем, что в описании говорится об отсутствии у приложения системных привилегий. В любом случае после установки пользователю предлагается ввести свои учётные данные для доступа к онлайн-банку, и вся введённая информация отправляется на подконтрольный мошенникам сервер. Новая схема пока применяется преимущественно в Чехии, но уже отмечены инциденты в Венгрии и Грузии. Эксперты по кибербезопасности предполагают, что число подобных инцидентов будет расти, а их география — расширяться. В России резко выросло число фишинговых атак на корпоративный сектор

26.07.2024 [14:00],

Павел Котов

В первой половине 2024 года на 105 % в годовом сравнении выросла доля писем с вредоносными ссылками, адресованных корпоративным пользователям — фишинговым оказывается минимум одно из сотни писем, передают «Ведомости» со ссылкой на специалистов BI.Zone CESP. Чаще всего эти ссылки ведут на поддельные страницы входа в корпоративные сервисы, попадаются также копии интернет-магазинов и брокерских платформ.

Источник изображения: Mohamed Hassan / pixabay.com Активизацию фишинга подтвердили и другие специализирующиеся на кибербезопасности компании. В каждой второй успешной атаке на российские организации использовались методы социальной инженерии, и в 85 % случаев применялся канал электронной почты, рассказали в Positive Technologies. На 46 % за первое полугодие выросло число срабатываний на письма, которые содержат вредоносное ПО — с 575 286 до 837 005 писем в месяц, добавили в «Лаборатории Касперского». Больше всего писем с фишинговыми ссылками направляется адресатам в секторе транспорта и логистики — их почти 4 % от общего объёма, и это более чем в 2,5 раза выше среднего показателя; доля писем с вредоносными ссылками в этой отрасли выросла в 3,5 раза. В промышленном секторе доля таких писем составляет 1,7 %; а в ИТ-секторе отмечен трёхкратный рост фишинговых атак по электронной почте. Самая значительная динамика связанных с почтой угроз отмечена в строительстве и недвижимости — число нелегитимных писем выросло на 182 %; в промышленности оно увеличилось на 149 %, а в финансах и страховании — на 122 %. Корпоративная электронная почта является главным каналом для получения несанкционированного доступа к ресурсам организации — его на начальном этапе используют 76 % группировок. Чаще всего вредоносные файлы маскируются под финансовую документацию, договоры и резюме. При этом на 16 % снизился объём спуфинга — сценариев, при которых злоумышленник подделывает свой адрес, чтобы выдать себя за доверенный источник. Это, вероятно, связано с переходом киберпреступников на более сложные методы деятельности. В частности, стало больше массовых атак, при которых злоумышленники пытаются получить доступ к корпоративной почте для дальнейшей рассылки вредоносных писем — в первом полугодии зафиксированы 82 таких инцидента, и они затронули 223 000 человек. Киберпреступники предпочитают фишинг по электронной почте из-за того, что веерная рассылка обнаруживается и блокируется дольше, чем проводится сканирование периметра. Фишинг проще, чем эксплуатация уязвимостей, и у многих оказавшихся жертвами компаний это один из основных векторов атаки. Изолированные среды или «песочницы» обходятся при помощи зашифрованных архивов и множественных перенаправлений ссылок, из-за чего приходится развивать и новые методы противостояния фишингу. В России стали чаще обнаруживать и блокировать фишинговые сайты

02.07.2024 [13:29],

Павел Котов

Государственные ведомства и частные компании стали чаще обнаруживать фишинговые сайты и принимать меры для блокировки доступа россиян к таким ресурсам. Мошеннические схемы часто связываются с сезонностью и новостной повесткой, а также отличаются всё более хитроумными схемами, пишут «Ведомости».

Источник изображения: Tumisu / pixabay.com За первую половину 2024 года Роскомнадзор ограничил доступ к 33 800 фишинговым сайтам — основанием служили решения суда и требования Генпрокуратуры. В 2021 году ведомство блокировало 3100 таких ресурсов, в 2022 году их стало 13 800, а в 2023 году — уже 43 100. В рамках программы Минцифры «Антифишинг» с 1 января по 20 июня 2024 года заблокированы 64 000 фишинговых сайтов, а с начала работы системы в июне 2022 года — около 215 000 мошеннических ресурсов. Впрочем, действительное количество работающих фишинговых ресурсов может оказаться в 3–4 раза больше, чем говорится в статистике Роскомнадзора, а доменов, которые могут использоваться для реализации мошеннических схем, регистрируется в десятки раз больше, указывают в компании T.Hunter. «Яндекс Браузер» за первую половину 2024 года обнаружил 214 000 фишинговых сайтов, а за весь предыдущий год их было выявлено 344 000. «МегаФон» за первое полугодие зафиксировал более 100 000 таких страниц, и ежедневно список пополняют 600 фишинговых ресурсов. Компания BI.ZONE за первую половину 2024 года выявила 190 000 мошеннических сайтов — за аналогичный период прошлого года таковых было 60 000, а за весь 2023 год — 210 000 ресурсов. Рост этих показателей объясняется несколькими факторами: с одной стороны, совершенствуются средства поиска фишинговых сайтов, с другой, активизируются и сами киберпреступники. При этом усложняются и механизмы используемых ими атак — мошенники всё чаще пользуются технологиями искусственного интеллекта и прибегают к схемам, связанным с дипфейками.

Источник изображения: DIDIER PETIT / pixabay.com Эксперты рекомендуют обратить внимание на схему клон-фишинга: вслед за легитимным письмом потенциальная жертва получает похожую на него копию, которая помечается как повторная отправка или исправленная версия, и в таком письме используются уже вредоносные ссылки или вложения. Применяются схемы Adversary-in-the-Middle (AiTM) и Browser-in-the-Browser (BiTB), при которых между пользователем и легитимным сервисом делается вставка для перехвата данных; создаются поддельные окна браузера с формами, напоминающими настоящие страницы входа в систему. Фишинговые сценарии злоумышленники часто связывают с сезонными событиями и новостной повесткой. Так, в начале лета был всплеск схем, связанных с продажей ответов на ЕГЭ/ОГЭ. Чаще всего жертвы попадаются на сомнительные предложения, связанные с обходом законов, скидками, бесплатными услугами и быстрым решением сложных ситуаций. Предметами подделок выступают ресурсы инвестиционных площадок, интернет-магазинов, банков, соцсетей, мессенджеров, служб онлайн-бронирования и органов государственной власти. Популярны схемы с кражей учётных записей Telegram: в «Избранном» часто хранятся пароли, данные банковских карт и фото документов. Фишинговые ссылки чаще всего распространяются через почту и мессенджеры, а 65 % переходов производится с мобильных устройств, что закономерно: мобильный трафик уже несколько лет как превысил десктопный. Наконец, объектами фишинговых кампаний оказываются и корпоративные ресурсы — иногда злоумышленники пытаются получить доступ к учётным записям работников организаций. Мошенники всё чаще используют ИИ для фишинга и кражи денег

22.06.2024 [17:34],

Анжелла Марина

Исследования показали что мошенники всё чаще применяют технологии искусственного интеллекта (ИИ) для совершения преступлений и обхода систем защиты. В частности, ChatGPT и ему подобные чат-боты позволяют генерировать более правдоподобные и грамотные тексты для фишинговых писем. Такие письма сложно распознать по традиционным признакам мошенничества.

Источник изображения: Copilot Как сообщает американская деловая газета The Wall Street Journal, мошенники используют ИИ для имитации голосов реальных людей и создания так называемых глубоких фейков — поддельных аудио и видео. Это помогает выдавать себя за сотрудников банков, руководителей компаний и требовать перевода денег или разглашения конфиденциальных данных. По словам Мэтта Нила (Matt Neill), экс-агента спецслужб США, теперь гораздо сложнее распознать, с кем на самом деле ведётся беседа. Преступники могут вести осмысленный диалог, используя личные данные жертвы для повышения доверия. Однако крупнейшие американские банки, включая JPMorgan Chase, разрабатывают собственные ИИ-системы для выявления новых схем мошенничества. Но преступники пока опережают — они атакуют всё большее количество людей, а хищения становятся масштабнее. Согласно данным Федеральной торговой комиссии США, в 2023 году американцы потеряли от действий мошенников рекордные 10 млрд долларов, что на 1 млрд больше, чем в 2022 году. При этом лишь 5 % пострадавших сообщают о своих потерях, так что реальный ущерб может достигать 200 млрд долларов. По словам экспертов, мошенники активно используют инструменты ИИ для сбора личных данных в социальных сетях. При этом ИИ помогает генерировать персонализированные сообщения от имени доверенных лиц для убеждения людей передать деньги или конфиденциальную информацию. По данным опроса специалистов банков, 70 % из них считают, что хакеры используют ИИ более эффективно, чем финансовые организации. Кроме того, прогнозируется дальнейший значительный рост числа афер с применением искусственного интеллекта. Мошенники также активно используют инструменты искусственного интеллекта для автоматизации взлома онлайн-аккаунтов пользователей. Если они получают доступ к почте и паролю жертвы какого-либо сервиса, они используют программы на основе ИИ, которые быстро проверяют, подходят ли эти данные для доступа к другим аккаунтам этого человека, например, банковским счетам или профилям в соцсетях. Чтобы противодействовать этой угрозе, банки внедряют собственные системы искусственного интеллекта, которые отслеживают поведение клиентов, то есть как именно вводятся данные, с каких устройств происходит вход в приложение. Если есть отклонения от обычного поведения, система поднимает тревогу и может потребовать дополнительную аутентификацию. Также банки анализируют скорость набора текста, чтобы определить, не действует ли человек под принуждением. Ещё ИИ выявляет такие подозрительные признаки, как вставка скопированного текста или слишком равномерный набор. Эксперты рекомендуют включать двухфакторную аутентификацию для защиты онлайн-аккаунтов и проявлять бдительность в ситуациях, когда кто-то вдруг начинает требовать срочных действий по переводу денежной суммы. С начала года Минцифры заблокировало 64 тысячи мошеннических сайтов

21.06.2024 [10:36],

Павел Котов

С начала 2024 года в рамках запущенной Минцифры программы по борьбе с мошенническими сайтами «Антифишиг» заблокированы более 60 тыс. ресурсов, сообщили в ведомстве. Пожаловаться на такой сайт может любой желающий.

Источник изображения: Dee / pixabay.com Фишингом называется вид мошенничества, направленный на получение личных данных жертвы через интернет — паролей или банковских реквизитов. Для этого злоумышленники создают поддельные сайты и рассылают поддельные письма, которые выглядят как настоящие. В целях борьбы с этим явлением в 2022 году была запущена программа «Антифишинг» — с начала её работы было выявлено и заблокировано 215 тыс. мошеннических сайтов, а с начала этого года произведена блокировка 64 тыс. ресурсов. Подать жалобу на мошеннический сайт можно на «Госуслугах». Потребуется указать адрес сайта, его язык, дату обнаружения и оставить электронную почту для обратной связи. Заявки обрабатываются в течение суток — если мошеннический характер ресурса подтверждается, сайт блокируется. Чаще всего киберпреступники подделывают сайты инвестиционных и торговых площадок, банков, мессенджеров и соцсетей, досуговых организаций и органов государственной власти. Отправить электронное письмо от имени Microsoft может кто угодно — в Outlook нашли опасную уязвимость

19.06.2024 [18:56],

Сергей Сурабекянц

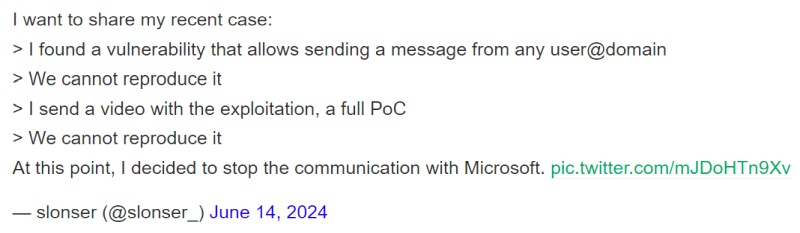

Всеволод Кокорин, известный в интернете как Slonser, обнаружил ошибку, которая позволяет подменять адрес отправителя в электронных письмах на адреса корпоративной электронной почты Microsoft, что потенциально может значительно облегчить злоумышленникам попытки фишинга. Чтобы продемонстрировать уязвимость, Кокорин создал электронное письмо от имени команды безопасности учётных записей Microsoft. На настоящий момент ошибка ещё не исправлена.  Эксплойт, по словам Кокорина, работает только при отправке письма на аккаунты Outlook. Тем не менее, согласно последним данным Microsoft, эта группа насчитывает как минимум 400 миллионов пользователей по всему миру. Ранее Кокорин написал в социальной сети X, что обнаружил ошибку подмены адреса отправителя электронной почты и сообщил о ней в Microsoft, но компания отклонила его отчёт, заявив, что не может воспроизвести его действия. Это побудило Кокорина опубликовать информацию об ошибке, опустив технические подробности.

Источник изображения: Всеволод Кокорин Кокорин в последний раз связывался с Microsoft 15 июня. Позднее он сообщил: «В Microsoft, возможно, заметили мой твит, потому что несколько часов назад они вновь открыли [sic] один из моих отчётов, который я отправил несколько месяцев назад». «Многие люди меня неправильно поняли и думают, что я хочу денег или чего-то в этом роде, — добавил исследователь. — На самом деле я просто хочу, чтобы компании не игнорировали исследователей и были более дружелюбными, когда вы пытаетесь им помочь». На данный момент неизвестно, нашёл ли эту ошибку кто-то, кроме Кокорина. Имеется ненулевая вероятность того, что она могла быть использована киберпреступниками, однако факты использования данного эксплойта злоумышленниками на данный момент не выявлены. Microsoft от комментариев воздержалась. В последние годы Microsoft столкнулась с несколькими проблемами безопасности, что повлекло за собой расследования как со стороны федеральных регулирующих органов, так и законодателей Конгресса. В 2023 году часть электронных писем федерального правительства США была похищена с серверов Microsoft. В январе Microsoft сообщила о взломе группой хакеров учётных записей корпоративной электронной почты Microsoft. Недавно появилась информация, что критическая уязвимость, проигнорированная Microsoft, на протяжении долгого времени использовалась против технологической компании SolarWinds. На прошлой неделе на слушаниях в Палате представителей компания пообещала направить максимум усилий на обеспечение кибербезопасности. Смартфон нужно выключать как минимум раз в неделю — АНБ дало рекомендации по защите от кибератак

02.06.2024 [23:35],

Анжелла Марина

Агентство национальной безопасности США (АНБ) предупредило о растущих угрозах безопасности мобильных устройств. Регулярное выключение телефона, отключение Bluetooth, когда он не нужен, и использование только надежных аксессуаров — это лишь некоторые рекомендации, которые дала спецслужба.

Источник изображения: Kandinsky Мобильные устройства, такие как смартфоны и планшеты, стали неотъемлемой частью нашей повседневной жизни. Однако вместе с удобством, которое они предоставляют, эти гаджеты также открывают новые возможности для киберпреступников. Как передаёт ресурс Zdnet, в своем последнем отчете «Лучшие практики для мобильных устройств» Агентство национальной безопасности США предупреждает о растущих угрозах кибератак на мобильные устройства и даёт рекомендации по их защите. Согласно АНБ, мобильные устройства уязвимы для различных кибератак, включая фишинг, вредоносные приложения, перехват трафика и удаленный доступ. Особенно опасны целевые фишинговые атаки, направленные на заражение устройства вредоносным ПО. Для защиты АНБ рекомендует пользователям выключать и включать свои смартфоны и планшеты минимум один раз в неделю. Это позволит очистить оперативную память устройства и затруднит злоумышленникам сбор конфиденциальных данных. Однако выключение устройства не гарантирует 100 % защиты. Поэтому АНБ также советует:

Для дополнительной защиты также рекомендуется установить специализированные приложения для сканирования устройства на наличие уязвимостей и вредоносного ПО, например Zdnet советует iVerify. По словам экспертов АНБ, угрозы безопасности мобильных устройств будут только возрастать. Поэтому пользователям необходимо предпринимать активные меры защиты своих личных и платежных данных от хакеров, в руках которых сегодня имеется большой арсенал инструментов по взлому и фишингу мобильных устройств. Выполнение этих рекомендаций поможет существенно снизить риски и избежать многих кибератак. Мошенники стали угонять Telegram-аккаунты через сайты с изображениями

19.04.2024 [18:00],

Владимир Мироненко

Центр мониторинга внешних цифровых угроз Solar AURA ГК «Солар» сообщил о сайтах, созданных злоумышленниками с целью кражи аккаунтов в Telegram. Как пишут «Ведомости», речь идёт об однотипных веб-ресурсах с изображениями, при нажатии на которые пользователь попадает на фишинговый сайт, имитирующий переход на страницу сообщества в Telegram.

Источник изображения: Eyestetix Studio/unsplash.com Сайты содержат картинки с описаниями, объединёнными по тематикам, включая аниме, фанфики (сайты с любительскими сочинениями, основанными на популярных произведениях), интернет-мемы, сайты с порнографическими изображениями, корейскими сериалами и др. После нажатия на картинку пользователь попадает на фишинговый сайт с имитацией одного из сообществ Telegram, большая часть которых носит название «Тебе понравится». При попытке присоединиться к сообществу пользователь перенаправляется на страницу с QR-кодом или формой для входа в Telegram с предложением указать логин и пароль. «Если ввести на фейковом ресурсе данные для входа в Telegram-аккаунт, информация автоматически попадёт к злоумышленникам», — предупредили эксперты Solar AURA. Чтобы избежать «угона» аккаунта в Telegram, эксперты рекомендуют пользоваться официальными ресурсами, проверяя их точный адрес через поисковик, а также не предоставлять личные данные на неофициальных веб-сайтах, вызывающих подозрение, и использовать для проверки антивирусные программы. Ранее «Ведомости» сообщали, что в предпраздничные и праздничные дни 6–10 марта заметно выросло число случаев взлома и угона аккаунтов в Telegram. «Яндекс» вооружилась ИИ для выявления фишинговых сайтов

29.03.2024 [12:06],

Владимир Фетисов

Каждый день интернет-пользователи из России совершают около 1,5 млн попыток перехода на фишинговые сайты, причём в 90 % случаев такие переходы происходят со смартфонов, в том числе из мессенджеров, писем и приложений. Об этом пишут «Ведомости» со ссылкой на статистику компании «Яндекс», которая задействовала для обнаружения фишинговых сайтов технологии на базе искусственного интеллекта.

Источник изображения: Nahel Abdul Hadi / unsplash.com В сообщении сказано, что специалисты «Яндекса» тестировали обнаружение фишинговых сайтов с помощью нейросети с ноября 2023 года. Алгоритм осуществляет проверку того или иного ресурса, прежде чем пустить на него пользователя. Анализируются разные параметры, включая дату создания ресурса, частоту посещений, количество времени, проводимого пользователями на ресурсе, как именно они попадали на ресурс и др. «Например, у компании появился новый одностраничный сайт, он создан несколько часов назад, зарегистрирован на частное лицо, а не на эту компанию, тогда алгоритмы могут принять его за фишинговый», — рассказал представитель «Яндекса». При выявлении подозрительного сайта запускается дополнительная проверка. Отмечается, что за пять месяцев алгоритм обнаружения фишинговых сайтов выявил свыше 400 тыс. мошеннических ресурсов. Ещё представитель «Яндекса» рассказал, что нейросети учатся выявлять новые виды фишинга. Он отметил, что в последнее время мошенники часто создают сайты, имитирующие пропавшие из магазинов приложения банков, платформы для взаимодействия с криптовалютными биржами и дейтинговые сервисы. «Киберпреступники очень изобретательны. Мы находили мошеннические страницы, которые предлагали помощь пострадавшим от мошенничества в интернете», — добавил представитель компании. Руководитель BI.Zone Brand Protection Дмитрий Кирюшкин рассказал, что сейчас одним из распространённых видов обмана является мошенничество под предлогом быстрого заработка. Мошенники также часто имитируют онлайн-площадки для розыгрыша призов, маскируют фишинговые страницы под сайты отечественных банков, компаний с большой выручкой, популярных работодателей. Заместитель директора Центра компетенций «Технологии доверенного взаимодействия» Руслан Пермяков добавил, что сайт признаётся фишинговым по совокупности особенностей, таких как наличие признаков подделки дизайна, попытки замаскировать ссылки, подозрительных элементов на странице и др. Браузер может признать сайт подозрительным из-за отсутствия SSL-сертификата, по причине использования уязвимых протоколов или фреймворков. По данным Дмитрия Кирюшкина, общее количество фишинговых сайтов выросло на 86 % в 2023 году. При этом в период с ноября 2023 года по март 2024 года число таких ресурсов увеличилось на 24 % относительно показателя за предыдущие пять месяцев. В 2023 году специалисты BI.Zone выявили около 212 тыс. фишинговых сайтов, которые использовались для кражи чувствительных данных, а в феврале 2024 года было обнаружено почти 41 тыс. таких ресурсов. Мошенники придумали новую схему кражи данных пользователей «Госуслуг»

25.03.2024 [07:32],

Владимир Фетисов

Стало известно о появлении новой схемы мошенничества, связанной с атаками на абонентов операторов связи. Злоумышленники осуществляют рассылку push-уведомлений о необходимости подтверждения паспортных данных и снабжают их ссылками, ведущими на сайт якобы оператора, а далее на портал «Госуслуг». Там пользователю предлагается ввести логин и пароль от личного кабинета, что позволяет мошенникам завладеть не только учётными данными от «Госуслуг», но и подтверждённой информацией об абоненте.

Источник изображения: Pixabay На появлении новой фишинговой схемы первыми обратили внимание авторы Telegram-канала True OSINT (Open Source Intelligence), которые и сообщили о том, что злоумышленники стали маскироваться под крупных операторов связи, предлагая абонентам якобы верифицировать номер. По данным источника, один из поддельных сайтов выдавал себя за легитимную страницу МТС, но несколько дней назад он был заблокирован. Руководитель сервиса мониторинга внешних цифровых угроз Solar AURA ГК «Солар» Александр Вураско подтвердил рост количества фишинговых атак, осуществляемых «якобы от лица операторов». В период с января по февраль этого года в Рунете обнаружили свыше 40 тыс. фишинговых ресурсов, по итогам прошлого года количество таких ресурсов выросло в полтора раза относительно 2022 года и утроилось в сравнении с 2021 годом. Источник на рынке информационной безопасности подтвердил, что злоумышленники распространяют ссылки на фишинговые сайты через push-уведомления. «В них содержится сообщение о том, что необходимо верифицировать паспортные данные для продления работы мобильного номера, при открытии уведомление переводит пользователя на фишинговый сайт», — отметил источник. Он также добавил, что в случае перехода по фишинговой ссылке пользователю предлагается заполнить анкету с указанием ФИО, номера телефона и даты рождения, после чего жертва перенаправляется на поддельную страницу «Госуслуг» якобы для дополнительного подтверждения введённой информации. Специалисты отмечают, что атаки такого типа позволяют злоумышленникам получить доступ к аккаунтам абонентов на портале «Госуслуг», а также личной информации, которая может в дальнейшем использоваться для таргетированных атак через звонки. В «Мегафоне» сообщили, что имитирующие сайты оператора фишинговые ресурсы «появляются регулярно». Для выявления принадлежащих мошенникам ресурсов «Мегафон» и МТС используют собственные антифишинговые платформы. В Tele2 сообщили, что значительный рост мошенничества с использованием фишинга не наблюдается. Напомним, поправки к закону «О связи», вступившие в силу с 1 июня 2021 года, дают операторам связи право запрашивать у абонентов подтверждение сведений о них, включая номер телефона, ФИО и др. Операторы могут оказывать услуги только при наличии достоверных сведений об абонентах, поэтому компании периодически просят своих абонентов подтвердить актуальность персональных данных, в том числе через портал «Госуслуг». Фишинговые ресурсы стали наводнять Рунет, ведь их создание стало простым и доступным

14.03.2024 [12:02],

Владимир Мироненко

В январе-феврале текущего года в Рунете было выявлено около 41 тыс. фишинговых ресурсов, пишет «Коммерсантъ» со ссылкой на ИБ-компанию Bi.Zone. В прошлом году их число выросло почти в полтора раза год к году и в три раза по сравнению с 2021 годом. Эксперты объясняют рост удешевлением и упрощением создания мошеннических сайтов, а также совершенствованием методов атак.

Источник изображения: TheDigitalArtist/Pixabay По данным компании Bi.Zone, основанным на мониторинге систем поиска фишинга в различных доменных зонах, в 2023 году количество выявленных фишинговых ресурсов составило 212 тыс., в 2022 году — 111 тыс., а в 2021 году — 70 тыс. В свою очередь, согласно отчёту НИИ «Интеграл» — оператора системы «Антифишинг» Минцифры, в 2023 году было выявлено на 70 % больше таких ресурсов — 355 тыс. сайтов, из них непосредственно фишинговых — 40 тыс. Система «Антифишинг», запущенная в 2022 году, обрабатывает данные в более чем 300 доменных зонах. Как объяснили в «Интеграле», с момента запуска система усовершенствовала методы поиска и расширила охват, что увеличило количество выявленных мошеннических ресурсов. Специалисты оператора также связывают рост с использованием мошенниками готовых решений, что уменьшает стоимость создания фишинговых ресурсов. В Bi.Zone также сообщили, что по данным за февраль, мошенники использовали для созданных сайтов название или айдентику 70 % крупнейших компаний России и 90 % наиболее популярных банков. Упрощение технологии создания фишинговых сайтов снижает порог входа для мошенников, сообщил руководитель группы по защите от фишинга компании F.A.C.C.T. Иван Лебедев, отметив, что всего за несколько кликов сейчас можно создать фишинговую страницу и массово распространять ссылку на неё через социальные сети или мессенджеры. Эксперты считают, что для улучшения обнаружения фишинговых сайтов и писем необходимо внедрять технологии искусственного интеллекта, вводить идентификацию по биометрии и просвещать пользователей. В свою очередь, в «Интеграле» заявили о необходимости ускорения принятия решений по блокировке или разделегированию (то есть выключению доменных имён) фишинговых сайтов, а также совершенствованию законодательной базы. Борьбу со злоумышленниками осложняет их миграция за рубеж. По словам Лебедева, в 2023 году доля мошеннических ресурсов, которые размещались у хостинговых компаний в РФ, сократилась с 73 до 41 %. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |