|

Опрос

|

реклама

Быстрый переход

Мошенники выманили у корейской прокуратуры биткоины, ранее изъятые у преступников

24.01.2026 [13:38],

Павел Котов

Прокуратура южнокорейского округа Кванджу сообщила о потере ранее изъятых биткоинов. Причиной инцидента предположительно оказалась фишинговая активность — сотрудники ведомства не смогли противостоять методам социальной инженерии.

Источник изображения: Michael Förtsch / unsplash.com Сотрудники прокуратуры округа Кванджу (Южная Корея) сообщили об утрате криптовалюты, изъятой правоохранительными органами в ходе расследования. Ведомству недавно стало известно об исчезновении значительного объёма биткоинов, которые были изъяты в связи с преступлением. Работники прокуратуры, вероятно, стали жертвами фишинговой атаки, дало повод предположить внутреннее расследование — инцидент мог случиться во время хранения или обработки криптовалютных средств. По версии следствия, биткоины исчезли в середине минувшего года. «В настоящее время мы расследуем обстоятельства исчезновения и местонахождение изъятых активов. Подтвердить конкретные детали мы не можем», — приводит канал Yonhap News TV заявление представителя прокуратуры. Эксплойт Reprompt позволял незаметно красть личные данные из Microsoft Copilot одним щелчком мыши

14.01.2026 [19:22],

Сергей Сурабекянц

Исследовательская компания Varonis Threat Labs (VTL), специализирующаяся на информационной безопасности, опубликовала отчёт, в котором подробно описывается эксплойт под названием Reprompt, позволявший злоумышленникам похищать личные данные жертв через ИИ-помощник Microsoft Copilot.

Источник изображения: unsplash.com «Reprompt предоставляет злоумышленникам невидимую точку входа для выполнения цепочки утечки данных, которая полностью обходит средства контроля безопасности предприятия и обеспечивает доступ к конфиденциальным данным без обнаружения — всего одним щелчком мыши», — говорится в отчёте VTL. Для использования уязвимости злоумышленнику достаточно было убедить пользователя открыть фишинговую ссылку, которая затем инициировала многоэтапный запрос, внедрённый с помощью так называемого «параметра Q», который, по словам VTL, позволяет «платформам, связанным с ИИ, передавать запрос или подсказку пользователя через URL». «Включив конкретный вопрос или инструкцию в параметр q, разработчики и пользователи могут автоматически заполнять поле ввода при загрузке страницы, заставляя систему ИИ немедленно выполнить подсказку», — пояснили исследователи VTL. Например, злоумышленник может запросить у Copilot информацию о пользователе, просмотренных им файлах и его местонахождении и отправить её на свои серверы. Кроме того, VTL утверждает, что уязвимость Reprompt отличается от других уязвимостей безопасности, основанных на ИИ, таких как EchoLeak, поскольку для её использования требуется всего один клик пользователя, без необходимости ввода каких-либо дополнительных данных. Эту атаку можно использовать даже при закрытом Copilot. По замыслу разработчиков, Copilot не должен был принимать подобные фишинговые ссылки, но исследователям VTL удалось видоизменить запрос для преодоления мер безопасности Copilot и убедить ИИ получить URL-адрес для отправки данных. По данным VTL, информация об этой уязвимости было передана Microsoft в августе 2025 года, а исправлена уязвимость была лишь 13 января 2026 года. На сегодняшний день риск использования этого эксплойта отсутствует. ИИ-помощники не являются неуязвимыми, и это вряд ли последняя уязвимость безопасности Copilot, обнаруженная исследователями. Эксперты настоятельно советуют пользователям быть предельно аккуратными при работе с информацией, предоставляемой ИИ-помощникам, и проявлять бдительность при переходе по ссылкам. Google подала в суд на китайскую киберпреступную группировку — она обманула более миллиона человек в 120 странах

12.11.2025 [18:36],

Сергей Сурабекянц

Google подала судебный иск против иностранной киберпреступной группировки, стоящей за масштабной операцией фишинга SMS-сообщений («смишингом»). По словам Google, мошенническая организация, которую некоторые киберисследователи называют Smishing Triad («Смишинговая триада»), использует набор фишинговых услуг под названием Lighthouse («Маяк») для кражи конфиденциальной финансовой информации путём отправки мошеннических SMS-сообщений.

Источник изображения: unsplash.com Lighthouse представляет собой набор шаблонов, с помощью которых создаются поддельные веб-сайты для сбора персональной информации. Google утверждает, что преступники использовали доверие пользователей к таким авторитетным брендам, как E-ZPass (электронная система взимания платы за проезд), USPS (почтовая служба США) и к самой Google. Жертвами преступной группировки стали более миллиона человек в 120 странах. По данным Google, только в США украдены данные от 12,7 до 115 миллионов кредитных карт. Google обнаружила более 100 шаблонов веб-сайтов, созданных Lighthouse с использованием фирменного стиля Google на экранах входа, чтобы заставить жертв поверить в их подлинность. Внутренние и сторонние расследования показали, что около 2500 участников синдиката вели переписку в общедоступном канале Telegram, вербуя новых участников, обмениваясь советами, а также тестируя и поддерживая само программное обеспечение Lighthouse. По данным Google, в организации существует продуманная структура: имеется группа «посредников по данным», которая предоставляла списки потенциальных жертв и контактов, группа «спамеров», ответственная за SMS-сообщения, и группа «воров», которая координировала свои атаки, используя полученные учётные данные в общедоступных каналах Telegram. Текстовые сообщения, рассылаемые мошенниками, обычно содержат вредоносные ссылки на поддельный веб-сайт, предназначенный для кражи конфиденциальной финансовой информации жертв, включая номера социального страхования, банковские реквизиты и другие персональные данные. Такие сообщения могут выглядеть как предупреждения о мошенничестве, уведомления о доставке или уведомления о неоплаченной государственной пошлине. Google подала иски в соответствии с «Законом о коррумпированных и находящихся под влиянием рэкетиров организациях» (RICO), «Законом Лэнхэма» и «Законом о компьютерном мошенничестве и злоупотреблениях» (CFAA) и стремится ликвидировать преступную группировку и программную платформу Lighthouse. Google утверждает, что стала первой компанией, обратившейся в суд с иском против фишинговых SMS-атак. Это судебное разбирательство является частью более широкой стратегии Google по повышению осведомлённости пользователей о кибербезопасности. Недавно компания внедрила новые функции безопасности, включая инструмент проверки ключей и функцию обнаружения спама на основе искусственного интеллекта в «Google Сообщениях». В настоящее время в США на рассмотрении находятся три законопроекта, направленных на борьбу с киберпреступностью: о защите пожилых людей от обмана, о блокировке иностранных автоматических мошеннических звонков, о противодействии мошенническим комплексам и поддержке жертв торговли людьми. Шпионское ПО ClayRat атаковало российских пользователей Android через поддельные приложения WhatsApp и TikTok

10.10.2025 [19:00],

Сергей Сурабекянц

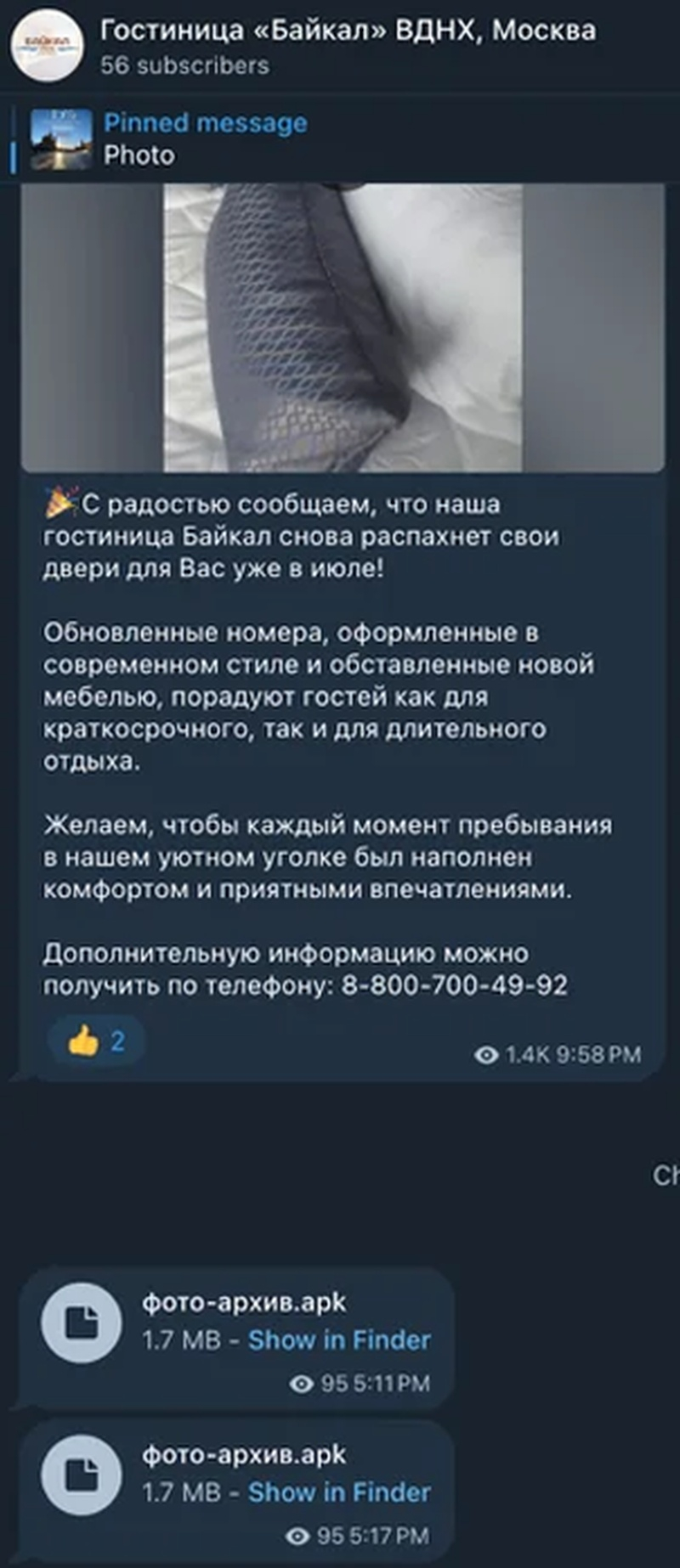

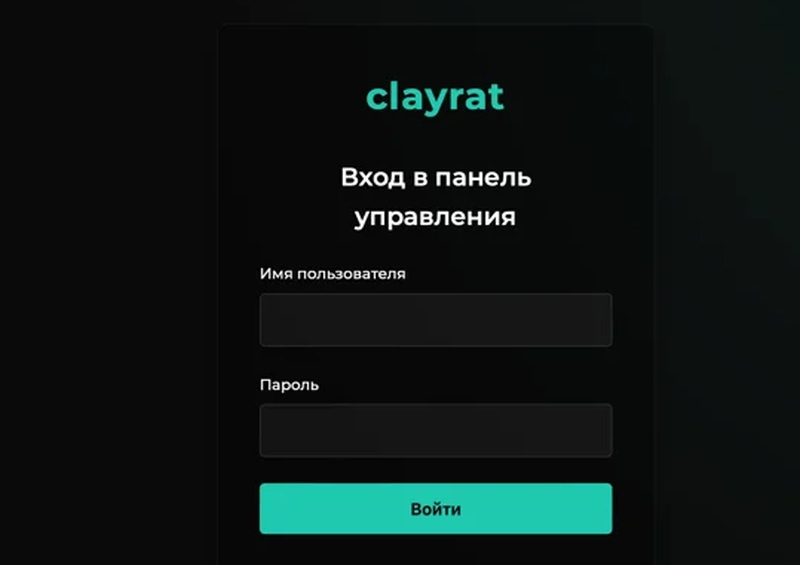

Исследователи безопасности из компании zLabs сообщили о бурном распространении ClayRat — шпионского ПО для Android, нацеленного в первую очередь на российских пользователей. ClayRat маскируется под популярные приложения, такие как WhatsApp, TikTok и YouTube, и использует для своего «продвижения» каналы Telegram, фишинговые сайты и SMS-рассылки.

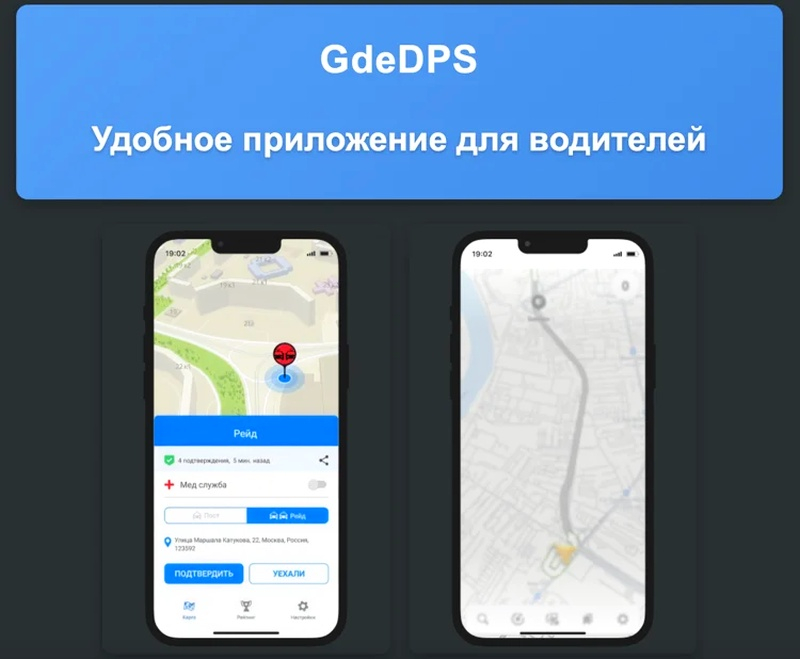

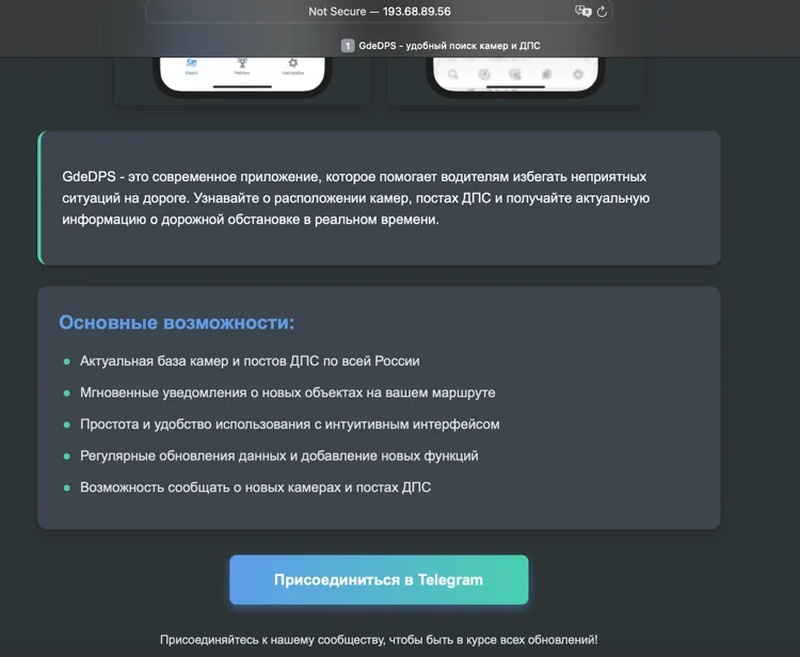

Источник изображения: unsplash.com ClayRat распространяется посредством тщательно спланированного сочетания социальной инженерии и обмана, призванного эксплуатировать доверие и удобство пользователей. Вредоносное ПО активно использует каналы Telegram и фишинговые сайты, выдающие себя за известные сервисы и приложения. В нескольких наблюдаемых случаях злоумышленники регистрировали домены, которые очень точно имитируют страницы легитимных сервисов, например, поддельную целевую страницу GdeDPS.

Источник изображений: zimperium.com С этих сайтов-двойников посетители перенаправляются на каналы Telegram, где размещены ссылки на вредоносный APK-файл с искусственно завышенным количеством загрузок и массой поддельных отзывов. Для повышения успешности установки вредоносное ПО часто сопровождается простыми пошаговыми инструкциями, побуждающими пользователей обходить встроенные предупреждения безопасности Android.  Злоумышленники используют множество поддельных порталов, имитирующих популярные приложения, например, сайт в стиле YouTube Plus, где размещают APK-файлы, замаскированные под легитимные обновления или дополнения к функциям. Эти сайты представляют качественную имитацию официальных порталов, а размещённые на них инструкции предлагают пользователям включить на устройстве установку из неизвестных источников.  «Чтобы обойти ограничения платформы и дополнительные сложности, появившиеся в новых версиях Android, некоторые образцы ClayRat действуют как дропперы: видимое приложение представляет собой просто облегчённый установщик, отображающий поддельный экран обновления Play Store, в то время как фактическая зашифрованная полезная нагрузка скрыта в ресурсах приложения, — пояснили исследователи. — Этот метод установки, основанный на сеансе, снижает предполагаемый риск и увеличивает вероятность того, что посещение веб-страницы приведёт к установке шпионского ПО».  После активации шпионское ПО может похищать SMS-сообщения, журналы вызовов, уведомления и информацию об устройстве, делать фотографии фронтальной камерой и даже отправлять SMS-сообщения или совершать звонки непосредственно с устройства жертвы. ClayRat также агрессивно распространяется, рассылая вредоносные ссылки всем контактам в телефонной книге жертвы, фактически превращая каждое заражённое устройство в центр распространения вредоносного ПО без создания новой инфраструктуры. Исследователи за последние 90 дней обнаружили не менее 600 образцов и 50 дропперов, причём каждая последующая итерация включала новые уровни обфускации, чтобы обойти попытки обнаружения и оставаться на шаг впереди систем безопасности. Название вредоносной программы отсылает к панели управления, которую можно использовать для удалённого управления заражёнными устройствами.  ClayRat представляет собой серьёзную угрозу не только благодаря своим возможностям слежки, но и способности автоматически превращать заражённое устройство в узел распространения, что позволяет злоумышленникам быстро расширять своё присутствие без какого-либо ручного вмешательства. Хакеры похитили личные данные клиентов Cisco, выманив пароль по телефону

05.08.2025 [19:50],

Сергей Сурабекянц

Сегодня компания Cisco сообщила, что 24 июля хакеры получили доступ и экспортировали «подмножество базовой информации профиля» из базы данных сторонней облачной системы управления взаимоотношениями с клиентами (предположительно CRM компании Salesforce). По утверждению Cisco, киберпреступники воспользовались голосовым фишингом (вишингом — vishing, от voice phishing), обманом убедив представителя Cisco предоставить им доступ.

Источник изображений: unsplash.com Cisco сообщила, что украденные данные включали «имя клиента, название организации, адрес, назначенный Cisco идентификатор пользователя, адрес электронной почты, номер телефона и метаданные, связанные с учётной записью», такие как дата создания учётной записи. Компания не уточнила, сколько её пользователей пострадало от этой утечки. Cisco является известным клиентом Salesforce. По мнению специалистов Bleeping Computer, утечка данных Cisco может оказаться результатом одной из целой серии атак, нацеленных на данные компаний, пользующихся услугами сервисов Salesforce. Среди целей преступников — американский страховой гигант Allianz Life, ритейлер предметов роскоши Tiffany, австралийская авиакомпания Qantas и многие другие известные компании.  Salesforce — американская компания, разработчик одноимённой CRM-системы, предоставляемой заказчикам исключительно по модели SaaS (software as a service — «программное обеспечение как услуга»). Под наименованием Force.com компания предоставляет PaaS-систему для самостоятельной разработки приложений, а под брендом Database.com — облачную систему управления базами данных. ChatGPT стал инструментом для фишеров — пользователи получают неправильные ссылки

05.07.2025 [04:03],

Анжелла Марина

Исследователи из компании Netcraft выяснили, что ChatGPT и другие чат-боты нередко ошибаются, когда пользователи просят их подсказать официальные сайты крупных компаний. В ходе тестов модели GPT-4.1 предлагали правильный URL только в 66 % случаев. Остальные варианты либо вели на несуществующие страницы (29 %), либо на легитимные, но не те, что запрашивались (5 %).

Источник изображения: Deng Xiang / Unsplash Как пояснил Роб Дункан (Rob Duncan), руководитель отдела исследования угроз Netcraft, такие ошибки открывают новые возможности для мошенников. Если ИИ предлагает неработающий домен, злоумышленники могут его зарегистрировать и создать фишинговую страницу. Проблема в том, что чат-боты анализируют слова и ассоциации, а не проверяют репутацию сайтов. Например, на запрос о сайте Wells Fargo ChatGPT однажды выдал адрес фейковой страницы, которую ранее использовали в фишинговых атаках. По словам Дункана, киберпреступники адаптируют методы под новые реалии, так как пользователи всё чаще полагаются на ИИ вместо поисковиков, не учитывая, что чат-боты могут ошибаться. Мошенники специально создают контент, который с большей вероятностью попадет в ответы ИИ. Так, Netcraft обнаружила фейковый API Solana, который распространялся через GitHub-репозитории, обучающие материалы и поддельные аккаунты в соцсетях, и всё для того, чтобы встроить вредоносный код в результаты работы чат-ботов. Эксперт отметил, что эта схема напоминает атаки на цепочку поставок, но здесь цель иная — заставить разработчиков использовать неверный API. В обоих случаях злоумышленники действуют постепенно, но результат одинаково опасен. «Лаборатория Касперского» обнаружила хакеров, которые орудуют только по ночам

09.06.2025 [14:24],

Владимир Фетисов

«Лаборатория Касперского» обнаружила вредоносную кампанию, в рамках которой члены группировки Librarian Ghouls в ночное время атаковали сотни корпоративных пользователей из России. Злоумышленники начали атаки в декабре прошлого года и преимущественно проводят их в период с 01:00 до 05:00 по времени местоположения жертвы.

Источник изображения: Xavier Cee / Unsplash В сообщении сказано, что чаще всего в качестве жертв хакеры выбирали сотрудников производственных предприятий и технических вузов. Ранее эта же группировка занималась продвижением сложных атак на цели в России и странах СНГ. В рамках новой вредоносной кампании хакеры стремятся заполучить удалённый доступ к атакуемым компьютерам, на которые, в случае успеха, устанавливается майнер для скрытой добычи криптовалюты. Также отмечается, что у хакеров есть фишинговые сайты, выдающие себя за «известный российский почтовый сервис». На начальном этапе злоумышленники рассылают фишинговые письма с вредоносными архивами, которые защищены паролем. После распаковки и открытия содержимое архивов перемещается в одну из папок на локальном диске, а хакеры получают удалённый доступ к устройству. В дальнейшем они действуют аккуратно, стараясь ничем не выдать своего присутствия. Вредоносное ПО на заражённом компьютере активируется в 01:00 по местному времени, а в 05:00 устройство выключается через планировщик задач. За это время хакеры успевают собрать важные данные, включая ключевые фразы криптовалютных кошельков. «После передачи украденной информации группе вредонос стирает из компьютера жертвы файлы, созданные в ходе атаки, и загружает в систему майнер, а затем удаляет себя с устройства», — пояснили в «Лаборатории Касперского». В России заработала система блокировки мошеннических сайтов и приложений

05.06.2025 [20:23],

Владимир Фетисов

В России начал реализовываться пилотный проект по автоматическому выявлению и блокировке фейковых сайтов и приложений, которые используются злоумышленниками для кражи личных и платёжных данных пользователей. В тестовом режиме этот механизм будет действовать до 1 марта 2026 года. Сообщение об этом появилось в Telegram-канале «Вестник Киберполиции России».

Источник изображения: Peter Conrad / Unsplash «Сегодня стартует важный пилотный проект: новая система для мгновенного выявления и блокировки поддельных сайтов и приложений, которые крадут логины, пароли и личные, и платёжные данные граждан. В тестовом режиме система будет функционировать до 1 марта 2026 года», — говорится в сообщении МВД. Что касается целей проекта, он позволит сформировать эффективный механизм защиты пользователей от интернет-мошенничества, отработать слаженное взаимодействие ключевых ведомств, а также поможет подготовить законодательные решения для закрепления лучших практик. В реализации проекта участвуют Минцифры, МВД, ЦБ, ФСБ, Генпрокуратура и другие ведомства. Инициатива является частью национальной программы по кибербезопасности и цифровой трансформации, направленных на повышение защиты граждан в цифровой среде. Злоумышленники стали чаще рассылать вредоносные архивы для угона аккаунтов

15.03.2025 [10:38],

Владимир Фетисов

Мошенники освоили новую схему угона аккаунтов — теперь они рассылают по электронной почте письма с вредоносными вложениями в формате архивов, в которых содержатся разные вирусы и фишинговые ссылки. Количество таких писем за февраль и первую половину марта превысило 880 тыс., а темы подобных посланий обычно связаны с завершением периода налоговой отчётности, этом пишет «Коммерсантъ» со ссылкой на данные сервиса «Почта Mail».

Источник изображения: Copilot В сообщении сказано, что платформа «Почта Mail» каждый день обрабатывает от 400 млн до 600 млн писем, среди которых более 22 млн содержат вложения. Мошенники чаще всего рассылают письма с вложениями в виде архивов в форматах «.7z», «.rar» и «.zip». В дополнение к этому за последний месяц вредоносный код нередко обнаруживался в файлах формата «.cab», который обычно используется для системного архивирования, но иногда также применяется для передачи электронной цифровой подписи. Злоумышленники массово рассылают упакованные в архивные файлы вложения, выдавая их за финансовые документы. Они пользуются напряжённостью в компаниях перед закрытием очередного отчётного налогового периода. По данным источника, чаще всего файлы во вложениях мошенников носят названия «Документы на подпись», «Извещение», «Счёт». По данным компании Bi.Zone, работающей в сфере информационной безопасности, в прошлом году доля сообщений с фишинговыми ссылками в почтовом трафике увеличилась на 25 %. В среднем вредоносные файлы были обнаружены в одном письме из ста. В компании также отметили рост количества фишинговых писем, основанных на предложениях принять участие в розыгрыше призов. В первой половине 2024 года на корпоративные почтовые ящики российских компаний поступали единицы подобных писем, но с октября этот показатель в среднем вырос до 56 тыс. писем в месяц. За первые две недели марта в компании уже пришло около 35 тыс. подобных писем. Одна из популярных схем подобного мошенничества сводится к попыткам убедить жертву принять участие в беспроигрышной лотерее. В случае согласия жертва выигрывает, но для получения приза ей предлагается оплатить комиссию. В конечном счёте в руки злоумышленников попадают денежные средства жертвы, а в некоторых случаях и платёжная информация. Данные карт злоумышленники могут использовать для дальнейших махинаций или продажи на чёрном рынке. Более миллиона пользователей оказались на сайтах для угона Telegram-аккаунтов за январь

18.02.2025 [13:22],

Владимир Фетисов

В январе этого года более 1,19 млн человек оказались на веб-страницах, которые созданы злоумышленниками для кражи учётных записей в мессенджере Telegram. Об этом пишет «Коммерсантъ» со ссылкой на данные «Яндекс Браузера».

Источник изображения: Copilot В сообщении сказано, что число жертв такого фишинга первый раз превысило отметку в 1 млн человек за месяц. При этом данный показатель растёт уже третий месяц подряд: по сравнению с декабрём рост на 20 %, а с ноябрём — на 58 %. Кроме то, пользователи «Яндекс Браузера» в январе этого года получили более 500 тыс. предупреждений о попытках перехода на страницы, предназначенные для кражи аккаунтов WhatsApp. Этот показатель вырос на 12 % по сравнению с ноябрём. В компании отметили, что в большинстве случаев злоумышленники оформляют фишинговые страницы в таком же стиле, как экран чата в WhatsApp. Обычно злоумышленники ведут переписку от имени сотрудников банков, специалистов по инвестициям или ясновидящих. Основная цель такого общения сводится к выманиванию личных данных. К примеру, они могут попытаться убедить жертву сообщить им номер телефона, привязанный к аккаунту, и код авторизации. В этом месяце также стало известно, что мошенники стали похищать аккаунты в Telegram с помощью фейковых точек доступа в интернет. При подключении к такой точке пользователю предлагается пройти авторизацию через аккаунт в Telegram. После этого учётные данные пользователя попадают в руки мошенников и могут использоваться для разных целей. Пользователи одной из служб Microsoft уже шесть лет подвергаются фишинговой атаке

05.02.2025 [17:25],

Павел Котов

В течение шести лет оставалась незамеченной фишинговая кампания, мишенями для которой стали пользователи устаревшей службы единого входа Microsoft: более 150 организаций в сферах образования, здравоохранения, государственного управления и технологической сферы. Злоумышленники полагаются не на техническую уязвимость систем, а на методы социальной инженерии.

Источник изображения: BoliviaInteligente / unsplash.com Киберпреступники рассылают потенциальным жертвам фишинговые письма якобы от службы безопасности. Перейдя по ссылке из такого письма, пользователь корпоративной системы попадает на поддельную страницу входа в Active Directory Federation Services (ADFS), на которой вводит свои учётные данные и код многофакторной аутентификации. Схема работает почти без изменений с 2018 года, рассказали в компании Abnormal Security; конкретного субъекта угрозы нет — кампания связана с несколькими финансово мотивированными группировками киберпреступников, которые могут продавать украденные учётные данные. Большинство жертв находятся в Северной Америке, Европе и Австралии. На образовательные организации пришлись 52,8 % атак, на здравоохранение — 14,8 %, на государственные учреждения — 12,5 %. Microsoft призвала клиентов отказаться от службы ADFS в пользу более надёжной Entra ID, но по финансовым и техническим соображениям это не всегда возможно: устаревшие системы, совместимые только с ADFS, продолжают использоваться во многих организациях, а обновление до Entra потребует комплексного развёртывания новых инструментов. Впрочем, аналогичные фишинговые атаки возможны и с Entra, отметили в Abnormal Security. Более эффективным способом защиты, по мнению экспертов, является сокращение срока действия токенов и кодов многофакторной аутентификации — это ограничит для злоумышленников возможность использовать украденные данные. Поможет и блокировка связанных с кампанией известных доменов — киберпреступники годами полагались на одну и ту же инфраструктуру. Gmail отбил мощную волну фишинговых атак и призвал 2,5 млрд пользователей готовиться ко второй

20.12.2024 [13:03],

Павел Котов

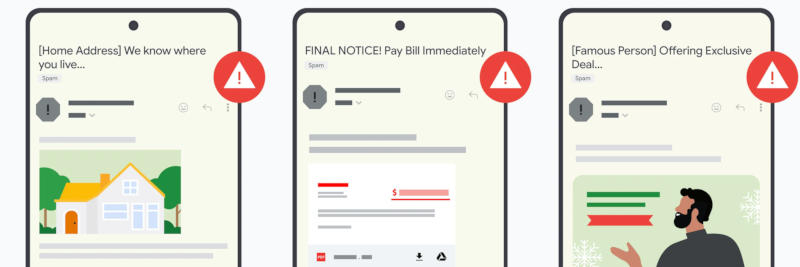

Google рассказала, что успешно отбила первую волну фишинговых атак на пользователей Gmail в праздничный сезон этого года, но призвала клиентов не терять бдительности, потому что в ближайшие дни почтовую службу накроет вторая волна, с которой придётся бороться не только самой компании, но и 2,5 млрд пользователей Gmail.

Источник изображений: blog.google С середины ноября Google отмечает «огромный всплеск трафика электронной почты по сравнению с предыдущими месяцами», что усложняет задачу по защите Gmail — у сервиса 2,5 млрд пользователей, и атаки на его пользователей происходят постоянно, поэтому компания прилагает усилия, чтобы их защитить. «Мы вкладываем значительные средства, чтобы исполнять эту обязанность, блокируя более 99,9 % спама, фишинга и вредоносного ПО в Gmail», — заявил старший директор по управлению продуктами в подразделении Gmail Энди Вэнь (Andy Wen). В этом году число сообщений пользователей о фишинговых письмах и сообщениях с вредоносным ПО сократилось на треть по сравнению с предыдущим — количество заблокированных платформой нежелательных и потенциально опасных сообщений увеличилось на несколько миллионов. Для защиты Gmail использует несколько моделей искусственного интеллекта, в том числе новую большую языковую модель, которую прицельно обучали на фишинге, спаме и письмах с вредоносным ПО — только это помогло уменьшить объём спама на 20 %. Перед «чёрной пятницей» компания развернула ещё одну модель, которая «работает как инспектор для действующей защиты с ИИ, мгновенно оценивая сотни сигналов об угрозах, когда какое-либо сообщение получает пометку, и применяя соответствующую защиту».  Google также рассказала о трёх типах фишинговых писем, которые используются в этом сезоне чаще, чем прочие. Мошенники стали прибегать к прямому вымогательству: потенциальной жертве отправляется письмо, в котором указывается её домашний адрес и часто даже прилагается фотография дома — в тексте содержатся угрозы причинить физический вред или опубликовать некие личные материалы, которые якобы были похищены в результате взлома. Ещё один сценарий — поддельные счета за услуги одной из организаций, которым жертва действительно пользуется: в счёте указывается завышенная сумма и телефон, позвонив на который, можно оспорить расходы, но за определённую плату. Наконец, набирает «популярность» фишинг с именами знаменитостей — мошенники пытаются убедить жертву, что известная личность рекламирует некий продукт. Количество фишинговых атак, целью которых является кража учётных данных, во второй половине 2024 года выросло на 700 % в годовом исчислении, подсчитали эксперты по кибербезопасности из компании SlashNext; число атак по каналам электронной почты выросло на 200 % — злоумышленники применяют «сложные фишинговые схемы и тактики социальной инженерии». Некоторые пользователи каждую неделю получали не менее одной фишинговой ссылки, в результате которой можно было инициировать атаку, «способную обойти традиционные средства контроля безопасности сети» — доля ссылок на источники атаки «нулевого дня», то есть неизвестные экспертам по кибербезопасности, достигла 80 %. Помимо ссылок, средствами атак служат QR-коды и почтовые вложения, способные обойти средства защиты. В качестве отправителей используются настоящие, но скомпрометированные адреса электронной почты. В большинстве случаев мошенники стремятся сформировать у потенциальной жертвы ощущение срочности, спровоцировать немедленные действия и лишить её времени, чтобы подумать. Поэтому при получении письма с какой-либо угрозой или, напротив, неожиданным подарком, рекомендуется успокоиться, выждать 10 или 20 секунд и подумать, не идёт ли речь о мошенничестве. Далее следует провести собственное небольшое расследование — попробовать установить отправителя и проверить, на какой сайт он пытается отправить получателя. Если же проверка покажет, что это действительно мошенническая схема, рекомендуется сообщить об инциденте администрации почтовой службы — это поможет защитить других её пользователей. Мошенники начали угонять аккаунты с помощью повреждённых файлов Microsoft Word

04.12.2024 [12:27],

Павел Котов

Киберпреступники придумали новый способ осуществлять фишинговые атаки, минуя системы защиты потенциальных жертв и почтовых служб. Для этого они решили использовать преднамеренно повреждённые файлы Microsoft Word.

Источник изображения: Rubaitul Azad / unsplash.com Мошенники начали распространять в своих кампаниях повреждённые файлы Word, предупредили эксперты по кибербезопасности из компании Any.Run. Фишинговые письма часто содержат вложения — вредоносные файлы, ссылки на вредоносные ресурсы или скачивание файлов. Поэтому средства для безопасности электронной почты сканируют вложения ещё до того, как пользователи получают письма, и предупреждают вероятных жертв об атаке. Если же файл вложения повреждён, инструмент безопасности не может его ни прочитать, ни проанализировать, а значит, и пометить как вредоносный. Поэтому киберпреступники начали намеренно повреждать фишинговые файлы перед отправкой. Уловка в том, что Word легко может восстановить такой файл. Когда файл восстановлен и стал читаемым, система защиты электронной почты уже не сканирует его, и потенциальной жертве демонстрируется вредоносное содержимое — в одном из случаев это QR-код, который содержит ссылку на поддельную страницу входа Microsoft 365. Таким образом, цель обнаруженной кампании — кража учётных данных от облачных сервисов. Файлы успешно срабатывают в операционной системе, оставаясь незамеченными для большинства средств безопасности, указывают эксперты. На них не реагирует и служба VirusTotal — все антивирусные решения помечают такие файлы как «чистые» или «не найденные», поскольку не могут их должным образом проанализировать. Для защиты от этого типа атаки эксперты рекомендуют соблюдать осторожность при работе со входящими сообщениями электронной почты и прислушиваться к тому, что подсказывает здравый смысл. Россияне ежедневно 2 млн раз пытаются зайти на мошеннические сайты

18.11.2024 [12:08],

Дмитрий Федоров

Каждый день российские интернет-пользователи совершают около 2 млн попыток перехода на фишинговые сайты, причём 83 % из них приходится на смартфоны. За первые 10 месяцев 2024 года «Яндекс Браузер» предотвратил более 437 млн таких переходов благодаря встроенной нейросети, которая в режиме реального времени анализирует сайты на наличие вредоносного контента. Однако растущая сложность киберугроз указывает на необходимость дальнейшего совершенствования технологий кибербезопасности.

Источник изображений: cliff1126 / Pixabay Согласно статистике «Яндекс Браузера», за период с января по октябрь 2024 года было заблокировано свыше 437 млн попыток перехода пользователей на фишинговые ресурсы. Этот впечатляющий результат стал возможным благодаря внедрению в браузер встроенной нейросети, которая оперативно проверяет каждую посещаемую страницу, сопоставляя её с регулярно обновляемой базой данных сервиса. В этой базе содержится более 600 000 фишинговых и других опасных сайтов. Наиболее часто россияне переходили на веб-сайты с треш-новостями (32 %), поддельные инвестиционные платформы (20 %) и ресурсы, имитирующие популярные мессенджеры и социальные сети (12 %). Мошенники создают точные копии известных веб-сайтов, изменяя лишь одну букву или символ в адресе ресурса, что делает подделку практически неотличимой от оригинала для невнимательного интернет-пользователя. Чаще всего злоумышленники создают поддельные веб-сайты, имитирующие предложения товаров и услуг, сбор средств, выгодные инвестиции, а также платформы для участия в лотереях и розыгрышах. Особую популярность у мошенников приобрели страницы, содержащие ложную информацию о компенсациях для населения, и сайты знакомств, где пользователям предлагается оплатить несуществующие подписки или услуги. Таким образом, злоумышленники получают доступ к персональным данным пользователей, их банковской информации и аккаунтам в социальных сетях, с целью дальнейшего шантажа жертвы или оформления займов.  С начала 2024 года Роскомнадзор, основываясь на решениях судов и требованиях Генеральной прокуратуры, удалил или заблокировал более 58 000 фишинговых сайтов. Для сравнения: в 2023 году было заблокировано 43 100 ресурсов, в 2022 году — 13 800, а в 2021 году — всего 3 100. Такой взрывной рост числа блокировок обусловлен активным использованием программы «Антифишинг», запущенной Минцифры в июне 2022 года. За время её работы было заблокировано около 215 000 вредоносных ресурсов, среди которых преобладают всё те же поддельные инвестиционные площадки, интернет-магазины, банковские ресурсы, соцсети и мессенджеры, сервисы онлайн-бронирования, а также поддельные сайты государственных органов. Изощрённость кибератак не ограничивается лишь фантазией злоумышленников. Современные технологии, включая ИИ, активно используются киберпреступниками для повышения эффективности своих преступных действий. Одним из наиболее тревожных трендов является deepfake-фишинг, когда мошенники создают поддельные аудио- и видеоматериалы, имитирующие голоса и образы доверенных лиц жертвы. Это позволяет им обманом получать доступ к конфиденциальной информации и финансовым ресурсам интернет-пользователей. Мобильные устройства россиян становятся главной целью фишинговых атак. Мошеннические сайты оптимизированы под смартфоны и планшеты, а при открытии на компьютере их интерфейс часто искажается, а изображения и формы смещаются. Злоумышленники активно используют рекламу внутри мобильных приложений — от игр до программ для просмотра файлов — для распространения своих вредоносных ссылок. Экономический ущерб от фишинговых атак и других видов интернет-мошенничества продолжает неуклонно расти. По данным «Сбера», в 2024 году потери российской экономики могут достичь 1 трлн руб., из которых 250 млрд руб. приходится на утечки персональных данных и мошеннические звонки. Аналитики отмечают, что около 3,5 млрд записей с персональными данными находятся в открытом доступе, затрагивая примерно 90 % взрослого населения России. При этом лишь 2 % утечек связаны с кредитными организациями, которые обеспечивают высокий уровень кибербезопасности, в то время как основными источниками проблем остаются интернет-магазины, маркетплейсы и медицинские учреждения. Мошенники поставили угон аккаунтов в Telegram на поток

12.11.2024 [11:46],

Владимир Фетисов

Разработчик решений в сфере ИБ F.A.C.C.T. опубликовал отчёт по итогам исследования работы специализированных веб-панелей для создания фишинговых сайтов в первом полугодии нынешнего года. Только одна такая веб-панель за отчётный период использовалась для создания не менее 900 фишинговых ресурсов для кражи аккаунтов Telegram и WhatsApp преимущественно в зоне .ru. Прибыль от её использования составила около 15 млн рублей, а всего исследователи обнаружили шесть таких веб-панелей.

Источник изображения: cliff1126 / Pixabay «Злоумышленник приобретает домен, добавляет его в фишинговую платформу и с помощью шаблонов создаёт ресурс для кражи данных пользователя. Ссылку на ресурс отправляют жертве. После ввода данных злоумышленники перехватывают активную сессию пользователя и таким образом получают доступ к аккаунту», — говорится в отчёте F.A.C.C.T. В компании отметили, что использование веб-панелей для создания фишинговых страниц снизило затраты злоумышленников. Наличие шаблонов сайтов делает работу злоумышленников более автоматизированной и позволяет экономить время в процессе подготовки атаки. После кражи аккаунта мошенники могут использовать его для рассылки сообщений списку контактов жертвы и группам пользователей с просьбой о финансовой помощи или ссылок на мошеннические страницы. По данным F.A.C.C.T., созданная год назад подобная площадка помогла злоумышленникам взломать около 11 млн аккаунтов в Telegram. В сообщении сказано, что общее количество фишинговых ресурсов в России за первые девять месяцев 2024 года увеличилось на 116 % по сравнению с тем же периодом годом ранее. Отмечается, что фишинговых веб-панелей для работы с Telegram втрое больше, чем для WhatsApp. «Некоторые из них, которые ранее работали по WhatsApp, временно приостановили свою работу и переключились на пользователей Telegram», — добавили в компании. По данным источника, в первом квартале 2024 года ИБ-продукты «Лаборатории Касперского» предотвратили почти в 1,5 раза больше попыток перехода российских пользователей на фишинговые страницы из Telegram, чем за тот же период в 2023 году. В ГК «Солар» подтвердили тенденцию, добавив, что все крупные фишинговые кампании так или иначе связаны с централизованными платформами для создания мошеннических сайтов. |