|

Опрос

|

реклама

Быстрый переход

Хакеры применили поддельные страницы CAPTCHA для распространения вирусов для Windows

17.02.2026 [19:53],

Сергей Сурабекянц

Злоумышленники обнаружили лазейку, позволяющую им использовать поддельные страницы CAPTCHA, чтобы заставить пользователей Windows запустить вредоносное ПО Stealthy StealC Information Stealer. Этот скрипт PowerShell похищает учётные данные браузера, пароли для криптовалютных кошельков, учётных записей Steam и Outlook, и отправляет эту информацию и скриншоты на сервер управления и контроля, используя зашифрованный с помощью протокола RC4 HTTP-трафик.

Источник изображения: unsplash.com По мере того, как человечество всё глубже погружается в эпоху ИИ, доказательство того, что пользователь Сети — человек, а не бот, становится всё более важным. Проверки CAPTCHA предназначены для защиты пользователей, предотвращения спама и блокировки попыток взлома. Однако злоумышленники становятся всё более хитрыми, а их методы — всё более изощрёнными. Подход, известный как ClickFix, эксплуатирует доверие пользователей Windows, которые считают, что действия, исходящие из надёжного источника, являются рутинной проверкой безопасности. Кибермошенники используют реалистичные поддельные страницы проверки CAPTCHA на скомпрометированных сайтах. Однако, вместо визуальных проверок поддельная страница CAPTCHA предлагает пользователю нажать сочетание клавиш Windows + R («Диалоговое окно выполнить»), затем Ctrl + V («Вставить из буфера») и, наконец, Enter в рамках процесса проверки.

Источник изображения: Google В результате ничего не подозревающие пользователи Windows вручную запускают вредоносные скрипты PowerShell, предварительно загруженные хакерами в буфер обмена. После этого скрипт PowerShell подключается к удалённому серверу и загружает вредоносный код, против которого обычные меры, используемые для предотвращения атак со стороны злоумышленников, могут быть неэффективны. Противостоять подобным атакам поможет ограничение использования скриптов, контроль над приложениями Windows и мониторинг исходящего трафика для снижения риска утечки учётных данных. Северокорейские хакеры наловчились красть криптовалюту с помощью ИИ-дипфейков

10.02.2026 [18:39],

Павел Котов

Группировка хакеров, предположительно связанная с властями КНДР, разработала новый комплект инструментов и схем социальной инженерии с использованием искусственного интеллекта для атаки на граждан и связанных с криптовалютной отраслью должностных лиц. Об этом сообщили эксперты Google.

Источник изображения: Kevin Ku / unsplash.com Основу схемы составляет взломанная учётная запись, с которой ведётся отправка потенциальным жертвам ссылок на видеоконференции Zoom. Подключившись к сеансу видеосвязи, жертва видит дипфейк-версию владельца аккаунта. Дипфейк может принимать вид «генерального директора другой криптовалютной компании», приводится пример в докладе Google. Инициировав сеанс связи, дипфейк сообщает о технических проблемах и указывает жертве, как устранить неполадки на своём компьютере. Выполняя последовательность действий из инструкции, жертва вводит вредоносные команды, в результате которых запускается серия бэкдоров и программ для сбора данных на её устройстве. В Google это охарактеризовали как «социальную инженерию с использованием ИИ» и обозначили семь новых семейств вредоносного ПО, использованных в атаке. Ответственность за инцидент возложили на группировку UNC1069, которая действует с 2018 года. В прошлом году киберпреступники при помощи ИИ-помощника Gemini «разработали код для кражи криптовалюты, а также для создания мошеннических инструкций, имитирующих обновление ПО для кражи учётных данных пользователей». Эти схемы используются «для атаки как на корпоративные структуры, так и на отдельных лиц в криптовалютной отрасли, включая компании-разработчики ПО и их сотрудников, а также венчурные фирмы, их сотрудников и руководителей». Для начала каждой последующей атаки необходим доступ к существующей учётной записи, поэтому каждый инцидент имеет «двойную цель: создание условий для кражи криптовалюты и базы — для будущих кампаний [с использованием схем] социальной инженерии посредством использования личных данных и информации о жертве». Одна из связанных с группировкой учётных записей Google была заблокирована — в какой-то момент злоумышленники использовали Gemini «для разработки инструментов, проведения оперативных исследований и оказания помощи на этапах разведки». Ранее стало известно, что группировка BlueNoroff использовала модель OpenAI GPT-4o для улучшения изображений, призванных убедить жертв. Осенью в Substack произошла утечка данных пользователей — обнаружили её только в феврале

05.02.2026 [17:17],

Владимир Мироненко

В популярном сервисе Substack, позволяющем блогерам и журналистам создавать контент и отправлять его напрямую подписчикам по электронной почте, прошлой осенью произошла утечка данных, которую удалось обнаружить лишь 3 февраля. Глава Substack Крис Бест (Chris Best) заверил пользователей, что их конфиденциальная информация не пострадала.

Источник изображения: Kevin Horvat/unsplash.com «3 февраля мы обнаружили признаки проблемы в наших системах, которая позволила неавторизованной третьей стороне получить доступ к ограниченным данным пользователей без разрешения, включая адреса электронной почты, номера телефонов и другие внутренние метаданные», — сообщил в электронном письме Бест, отметив, что «нет доказательств того, что эта информация используется не по назначению», и призвав пользователей «проявлять особую осторожность с любыми подозрительными электронными письмами или текстовыми сообщениями», которые те получают. Бест выразил сожаление по поводу происшедшего. «Мы серьезно относимся к своей ответственности за защиту ваших данных и вашей конфиденциальности, и в данном случае мы не справились с этой задачей», — отметил он в электронном письме. Вместе с тем Substack утверждает, что проблема безопасности устранена. По словам компании, в настоящее время проводится полное расследование случившегося, а также укрепляются системы, чтобы предотвратить подобные инциденты в дальнейшем. Google: хакеры до сих пор активно используют уже закрытую уязвимость WinRAR для взлома Windows

28.01.2026 [17:57],

Владимир Мироненко

Компания Google предупредила, что широко известная и уже получившая патч исправления уязвимость инструмента архивирования и сжатия файлов WinRAR для Windows по-прежнему используется хакерами, которые, по её мнению, связаны с Россией и Китаем.

Источник изображения: Boitumelo/unsplash.com Речь идёт о критической уязвимости CVE-2025-8088, которая была выявлена в июле прошлого года, и сведения о ней были опубликованы в Национальной базе данных уязвимостей (NVD) в августе. Она широко известна, и многие другие организации, включая британскую Национальную службу здравоохранения (NHS), зарегистрировали эту угрозу. Разработчик WinRAR, компания Rarlab, устранила уязвимость, выпустив 30 июля прошлого года обновление 7.13. Google утверждает, что часть злоумышленников, движимая политической мотивацией, часть — финансовой, используют уязвимость для распространения вредоносного ПО Poisonivy с помощью BAT-файла, помещённого в папку запуска, из которой затем загружается программа-дроппер. Среди хакеров с финансовой мотивацией, по данным Google, одна группа нацелена на гостиничный и туристический секторы и использует фишинговые электронные письма, связанные с бронированием отелей. Google отметила, что упомянутая уязвимость WinRAR лишь демонстрирует «постоянную опасность, исходящую от уязвимостей нулевого дня». Google рекомендует всем, кто использует WinRAR и ещё не обновил программу до последней версии 7.13, сделать это немедленно. А до этого не производить с ней никаких действий и не открывать никакие архивы RAR, независимо от их происхождения. В 2025 году хакеры на 310 % чаще атаковали российские игровые сервисы, и дальше будет только хуже

23.01.2026 [12:20],

Дмитрий Рудь

Издание РБК со ссылкой на данные компании в области информационной безопасности DDoS-Guard сообщает о резком росте количества DDoS-атак на российские игровые сервисы по итогам 2025 года. По данным DDoS-Guard, в 2025 году хакеры атаковали российские игровые службы в четыре раза (на 310 %) чаще, чем в 2024-м — 104 тыс. раз. Речь идёт о серверах, приложениях и официальных сайтах. Учащение и усиление DDoS-атак в 2025 году подтвердили в Astrum Entertainment (Warface, Ncore) и «EdgeЦентре», который обеспечивает информационную безопасность «Леста игры» («Мир танков», «Мир кораблей», Tanks Blitz). Число атак на Astrum по сравнению с 2024 годом выросло в 2,5 раза. Растёт и их мощность: «Мы столкнулись с издержками команд эксплуатации, финансовыми затратами на защиту и потерей прибыли». Как отметили в «EdgeЦентре», тактика хакеров стала сложнее: вместо одной «длинной» всё чаще идут короткие серии с паузами в течение длительного времени, что «усложняет фильтрацию и повышает нагрузку на команды и системы мониторинга». Эксперты связывают резкий прирост атак на игровые сервисы в 2025 году с развитием индустрии, конкуренцией за аудиторию, финансовой мотивацией хакеров и иногда простым хулиганством, желанием «потроллить». В DDoS-Guard предупреждают, что количество атак будет расти и в 2026 году. Готовятся к этому и в Astrum Entertainment: «Это, по сути, постоянная гонка между теми, кто атакует, и теми, кто защищается». Роскомнадзор заявил об удвоении количества DDoS-атак в 2025 году

19.01.2026 [20:09],

Владимир Фетисов

В прошлом году был зафиксирован существенный рост числа и сложности DDoS-атак. Специалисты в сфере информационной безопасности говорят об увеличении количества подобных инцидентов на 90 % по сравнению с предыдущим годом, а в Роскомнадзоре заявили о росте числа DDoS-атак на 100 %.

Источник изображения: Boitumelo / unsplash.com Подведомственный РКН Центр мониторинга и управления сетью связи общего пользования зафиксировал за второе полугодие прошлого года свыше 15 тыс. DDoS-атак. Всего же за прошлый год ведомство зафиксировало более 21 тыс. подобных инцидентов, тогда как в 2024 году их было около 10 тыс. Это указывает о росте год к году более чем на 100 %. В сообщении сказано, что доля зарубежного вредоносного трафика в DDoS-атаках «остаётся стабильно высокой». Больше всего вредоносного трафика поступало из США, Германии, Великобритании, Нидерландов, Индонезии, Тайваня, Франции и Швеции. «Эти страны — ключевые мировые хабы хостинга и облачных услуг, что делает их удобной платформой для размещения элементов бот-сетей. Однако фиксируемая география трафика не отражает реальное местонахождение организаторов атак», — сказано в сообщении Роскомнадзора. Чаще всего для проведения DDoS-атак использовались распределённые ботнеты, сформированные из скомпрометированных сетевых устройств в разных странах мира. За счёт этого злоумышленники могут маскировать источник атак, повышать устойчивость к блокировкам и оперативно наращивать мощность воздействия. ИБ-компания Servicepipe заявила об увеличении DDoS-атак в 1,9 раза в 2025 году по сравнению с 2024 годом, а количество используемых ботнетов, по данным специалистов, выросло более чем на треть. В компании «Инфосистемы Джет» рост сетевых атак оценили в 50 % год к году, а в «Лаборатории Касперского» сообщили об увеличении на 42 % за отчётный период. В ГК «Солар» за неполный 2025 год зафиксировали рост сетевых атак на 30 %. Из Instagram✴ утекли данные 17,5 млн аккаунтов, и ими уже пользуются злоумышленники

10.01.2026 [22:54],

Анжелла Марина

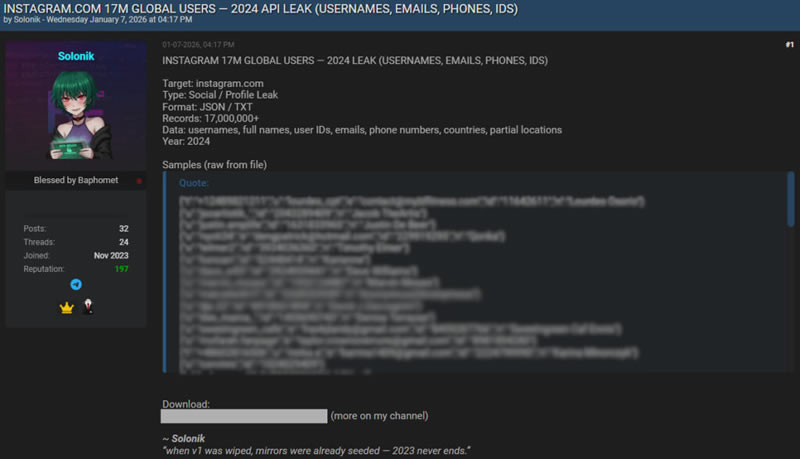

Компания Malwarebytes, специализирующаяся на разработке программного обеспечения для кибербезопасности, сообщила о подтверждённой утечке данных, затронувшей 17,5 миллиона аккаунтов Instagram✴✴. Cобранная в результате хакерской атаки информация уже распространяется бесплатно на специальных форумах, включая BreachForums, где она была опубликована 7 января 2026 года злоумышленником, действующим под псевдонимом Solonik.

Источник изображения: Shutter Speed/Unsplash Источником утечки, как сообщает Cyberinsider, ссылаясь на специалистов Malwarebytes, могла стать уязвимость в открытом программном интерфейсе API Instagram✴✴, возникшая в 2024 году. Хотя точный вектор компрометации пока не установлен, но предположительно это может быть как API, так и уязвимость стороннего интегрированного сервиса или внутренняя ошибка программного обеспечения. По крайней мере, утечка содержит записи со структурированными JSON-полями, типичными именно для API. Некоторые записи указывают на сбор данных из метаданных профиля, возможно, полученных путем парсинга.

Источник изображения: cyberinsider.com Malwarebytes предупреждает, что злоумышленники уже используют украденную информацию — имена пользователей, номера телефонов, email, частично физические адреса — для проведения целевых атак, таких как рассылка фишинговых писем, а также попыток взлома аккаунтов через механизм восстановления пароля. Некоторые пользователи, чьи данные оказались в открытом доступе, уже получают уведомления от Instagram✴✴ о запросах на сброс пароля. На момент публикации материала Meta✴✴ (материнская компания Instagram✴✴), не прокомментировала инцидент. Запросы журналистов CyberInsider остались без ответа, а на официальных страницах безопасности и в социальных сетях компании пока не появилось ни одного заявления, подтверждающего или опровергающего факт утечки. В свою очередь специалисты из Malwarebytes рекомендует всем пользователям Instagram✴✴ проверить, не фигурирует ли их электронная почта в числе «слитых» данных, с помощью бесплатного инструмента сканирования Digital Footprint. Также компания советует сменить пароли от аккаунтов и включить двухфакторную аутентификацию для усиления защиты. Опасный вредонос GlassWorm переключился с пользователей Windows на macOS

03.01.2026 [16:40],

Владимир Фетисов

Специалисты компании Koi, работающей в сфере информационной безопасности, следят за развитием опасного вредоноса GlassWorm. Последняя версия этого ПО стала использоваться не только в масштабных кампаниях против пользователей Windows, но также была замечена в таргетированных атаках на устройства, работающие под управлением macOS.

Источник изображения: https://hothardware.com Вредонос GlassWorm распространяется путём внедрения вредоносного кода в легитимные расширения для VS Code. Злоумышленники используют невидимые визуально символы Unicode. Из-за этого разработчикам крайне сложно обнаружить что-либо подозрительное в программном коде своих продуктов. Переключившись на пользователей macOS, разработчики GlassWorm продемонстрировали высокий уровень собственных компетенций. Последняя версия вредоноса создана вручную специально для того, чтобы в полной мере использовать возможности среды macOS. Так GlassWorm задействует AppleScript для скрытого выполнения программного кода, а постоянное присутствие в системе обеспечивает LaunchAgents. Помимо прочего, вредонос может красть хранящиеся в Keychain данные. Причина, по которой злоумышленники изменили стратегию, остаётся неизвестной. Эксперты считают, что это может быть связано с тем, что создателей GlassWorm в первую очередь интересует криптовалюта. Компьютеры с macOS широко используются разработчиками в разных отраслях, включая web3 и криптовалютные стартапы, что делает такие устройства привлекательной мишенью в глазах злоумышленников. Особенно опасной новую версию GlassWorm делает способность атаковать аппаратные криптокошельки. Вредонос может подменять приложения, используемые для управления такими кошельками, обходя защиту, которую обеспечивают аппаратные хранилища ключей. На данный момент эта функция присутствует в коде вредоноса и не используется злоумышленниками, но рано или поздно они могут задействовать её. Хакер, приговорённый к пяти годам тюрьмы за кражу 120 тыс. биткоинов, досрочно вышел на свободу благодаря Трампу

03.01.2026 [15:37],

Владимир Мироненко

Хакер Илья Лихтенштейн (Ilya Lichtenstein) с российским и американским гражданством, приговорённый к пяти годам тюремного заключения за кражу 119,7 тыс. биткоинов с гонконгской криптобиржи Bitfinex в 2016 году, досрочно вышел на свободу. Отсидев лишь 14 месяцев, он был освобождён благодаря закону First Step Act («Закон о первом шаге»), подписанному Дональдом Трампом (Donald Trump) во время его первого президентского срока.

Источник изображения: Kanchanara/unsplash.com «Благодаря закону First Step Act президента Трампа я был досрочно освобожден из тюрьмы, — сообщил Лихтенштейн в четверг в соцсети X. — Я по-прежнему полон решимости как можно скорее внести позитивный вклад в кибербезопасность». В его тюремный срок было зачтено время нахождения под стражей после ареста в 2022 году, что значительно сократило срок его заключения. «Закон о первом шаге», посвящённый реформе тюремной системы, был предложен и одобрен законодателями в 2018 году с целью экономии средств налогоплательщиков. Представитель администрации Трампа подтвердил ресурсу CNBC досрочное освобождение Лихтенштейна, отметив, что тот «отбыл значительную часть срока и в настоящее время находится под домашним арестом в соответствии с законом и политикой Бюро тюрем (FBOP)». В результате взлома Bitfinex в августе 2016 года хакером было украдено 119 754 BTC, что на тот момент составляло приблизительно $71 млн, а по текущим ценам — более $10 млрд. Правоохранительные органы вернули около 94 тыс. BTC, и в январе 2025 года прокуратура США подала ходатайство о возврате этих BTC компании Bitfinex. Около 25 тыс. BTC до сих пор числятся пропавшими. Лихтенштейн признал себя виновным в сговоре с целью отмывания денег и взломе криптоактивов. Сообщается, что ему удалось конвертировать около 25 тыс. BTC в другие криптовалюты и в физические золотые монеты, большую часть которых вернуло правительство США. Жена Лихтенштейна, Хизер Морган (Heather Morgan), признавшая себя виновной в содействии отмыванию украденных средств по тому же делу, была приговорена к 18 месяцам тюремного заключения в феврале 2025 года, и объявила о своем досрочном освобождении в октябре. Интерпол арестовал хакера, который заразил миллионы компьютеров через поддельную утилиту KMSAuto

30.12.2025 [11:14],

Павел Котов

В Грузии арестован 29-летний гражданин Литвы — он подозревается в заражении 2,8 млн компьютеров вредоносным ПО, которое манипулирует содержимым буфера обмена, маскируясь под утилиту KMSAuto для нелицензионной активации Microsoft Office и Windows.

Источник изображения: Ed Hardie / unsplash.com Подозреваемый, по версии следствия, обманным путём заставлял жертв загружать маскирующийся под KMSAuto вредоносный исполняемый файл, при запуске которого в системе начинает работать опасный алгоритм. Этот алгоритм отслеживает в буфере обмена адреса криптовалютных кошельков и подменяет их на адреса, подконтрольные злоумышленнику. Такие вредоносы называются «вирусами-клипперами». «С апреля 2020 по январь 2023 года хакер распространил по всему миру 2,8 млн копий вредоносного ПО, замаскированного под нелегальную программу активации лицензий Windows (KMSAuto). С помощью этого вредоносного ПО хакер похитил виртуальные активы на сумму около 1,7 млрд вон ($1,2 млн) за 8400 транзакций у пользователей 3100 виртуальных активов», — заявили в Национальном полицейском управлении Кореи. Полиция начала расследование в августе 2020 года на основании заявления о краже средств в криптовалюте. Правоохранительным органам удалось отследить движение средств, идентифицировать подозреваемого, и в декабре 2024 года в Литве был проведён рейд, в ходе которого были изъяты 22 предмета, в том числе ноутбуки и телефоны. По результатам экспертизы были выявлены улики, которые привели к аресту мужчины в апреле 2025 года, когда тот ехал из Литвы в Грузию. Полиция Южной Кореи напомнила общественности, что использование ПО, предназначенного для нарушения авторских прав, сопряжено с рисками — вместе с такими утилитами в систему могут внедряться вредоносы. Рекомендуется не пользоваться неофициальными активаторами программных продуктов и вообще любыми исполняемыми файлами для Windows, у которых нет цифровой подписи, или целостность которых невозможно проверить. Хакеры перешли от кражи данных к выжиганию IT-систем российских компаний

24.12.2025 [11:36],

Владимир Фетисов

В нынешнем году изменился характер кибератак против российских компаний. Злоумышленники стали более заинтересованы не в том, чтобы украсть конфиденциальные данные или вызвать демонстративные сбои, а в том, чтобы полностью уничтожить IT-инфраструктуру жертвы.

Источник изображения: unsplash.com По данным компании «Инфосистемы Джет», доля таких сценариев в общей массе критических инцидентов составила 76 %, причём 44 % из них были связаны с шифрованием данных, а 32 % — с физическим разрушением инфраструктуры. В лаборатории цифровой криминалистики F6 подтвердили рост активности вымогательского ПО. По данным экспертов, количество атак с использованием программ-вымогателей за год выросло на 15 %. Требования хакеров также увеличились до рекордных уровней. В некоторых случаях заявленный выкуп достигал 50 биткоинов, что эквивалентно 500 млн рублей. В среднем же размер выкупа варьируется от 4 млн до 40 млн рублей, для малого и среднего бизнеса — от сотен тысяч до нескольких миллионов рублей. В сообщении сказано, что наиболее уязвимыми перед кибератаками оказались представители финансового сектора, IT-компании и рынок недвижимости. Причины возникновения инцидентов за год существенно не изменились. Хакеры используют фишинг, уязвимости веб-приложений, отсутствие многофакторной аутентификации и ошибки персонала. Отмечается, что многие компании всё ещё недостаточно защищают внешний периметр, оставляя открытые административные интерфейсы. Однако эскалация угроз заставляет бизнес менять подходы к кибербезопасности. Компании отказываются от долгосрочных стратегий в пользу гибкого планирования, а также усиливают системы резервного копирования и чаще проводят тесты восстановления данных, делая ставку на устойчивость инфраструктуры к разрушительным атакам. В 2025 году хакеры установили рекорд по кражам криптовалюты — на сумму $2,7 млрд

24.12.2025 [11:29],

Владимир Мироненко

В этом году киберпреступники украли криптовалюту на рекордную сумму в размере $2,7 млрд, сообщил TechCrunch со ссылкой на данные компаний, занимающихся мониторингом блокчейна.

Источник изображения: Kanchanara/unsplash.com Самая крупная сумма — около $1,4 млрд — была похищена со счетов базирующейся в Дубае криптовалютной биржи Bybit. По мнению компаний, специализирующихся на анализе блокчейна, а также ФБР, за этой масштабной кражей стоят хакеры из КНДР, считающиеся самой активной среди хакерских группировок, занимающихся кражами криптовалюты в течение последних нескольких лет. Это была самая крупная известная кража криптовалюты за всю историю криптовалютного рынка и одна из крупнейших краж в сфере финансов в истории человечества. До взлома Bybit крупнейшими считались кражи криптовалюты в результате взлома платформ Ronin Network и Poly Network в 2022 году, когда было похищено $624 и $611 млн соответственно. Публикация TechCrunch основана на данных компаний Chainalysis и TRM Labs, занимающихся мониторингом криптовалют, которые оценивают общую сумму похищенной в этом году криптовалюты в $2,7 млрд. В свою очередь, Chainalysis сообщает, что из отдельных криптовалютных кошельков было похищено $700 тыс. Данные Chainalysis и TRM Labs совпадают с оценкой компании De.Fi, занимающейся безопасностью на основе Web3 и управляющей базой данных REKT. Несмотря на меры безопасности, сумма похищенной криптовалюты растёт из года в год. Ранее сообщалось, что в 2024 году хакеры похитили криптовалюту на $2,2 млрд, а годом ранее — на $2 млрд. В числе других значительных краж криптовалюты в этом году называют взлом Cetus — децентрализованной биржи, который принёс хакерам $223 млн; взлом Balancer — протокола, построенного на блокчейне Ethereum, в результате которого было похищено $128 млн; а также взлом криптовалютной биржи Phemex, где киберпреступники украли более $73 млн. Хакеры украли 300 Тбайт музыки у Spotify — 86 млн треков готовят к раздаче на торрентах «ради сохранения»

22.12.2025 [19:33],

Сергей Сурабекянц

Группа хакеров-активистов Anna’s Archive стала известна благодаря заявленной цели — сохранению книг, документов, журналов и многого другого с помощью торрентов. Она называет себя «крупнейшей по-настоящему открытой библиотекой в истории человечества», имеющей доступ к более чем 61 млн книг и 95 млн документов. Теперь группа сообщила о взломе музыкального сервиса Spotify, в результате которого были выгружены 86 млн треков, на которые приходится 99,6 % прослушиваний на сервисе.

Источник изображения: unsplash.com Согласно сообщению в блоге Anna’s Archive, группа получила доступ к более чем 250 миллионам единиц метаданных и 86 миллионам аудиофайлов из музыкального сервиса Spotify. Общий объём скачанных данных составил 300 Тбайт. Группа пиратских активистов утверждает, что таким образом они создали «первый в мире архив сохранения музыки». По словам группы, в их распоряжении оказались аудиофайлы, на которые приходится 99,6 % прослушиваний на Spotify. Группа Anna’s Archive опубликовала полученные метаданные на своём торрент-сайте и планирует позже сделать доступными все украденные аудиофайлы. Затем будут выложены дополнительные метаданные и обложки альбомов. Пираты собираются публиковать треки в «порядке популярности» в соответствии с метриками обворованного ими Spotify. Самые популярные песни будут представлены с битрейтом 160 Кбит/с, в то время как битрейт менее популярных треков будет снижен до 75 Кбит/с. По словам хакеров, «на данный момент это архив, работающий только с торрентами и предназначенный для сохранения, но если будет достаточно интереса, мы можем добавить возможность загрузки отдельных файлов». Активисты объяснили, что они увидели способ «создать музыкальный архив, ориентированный в первую очередь на сохранение [музыки]», когда поняли, как масштабно собирать данные со Spotify. Они стремятся избежать типичных ошибок, наблюдаемых в других инструментах сохранения, таких как ориентация на самых популярных исполнителей и работа только с высококачественными аудиофайлами. Крупнейший в мире сервис потоковой передачи музыки Spotify подтвердил факт взлома группой пиратских активистов и в настоящее время занимается расследованием инцидента: «В ходе расследования несанкционированного доступа было установлено, что третья сторона собрала общедоступные метаданные и использовала незаконные методы для обхода DRM и доступа к некоторым аудиофайлам платформы». Назван главный источник утечек данных россиян — на него пришлось более 70 % инцидентов в 2025 году

22.12.2025 [15:19],

Владимир Мироненко

В завершающемся году больше всего утечек данных из российских организаций (73 %) пришлось на госсектор, сообщил «Коммерсантъ» со ссылкой на исследование компании «Еca Про» (входит в ГК «Кросс технолоджис»). По мнению аналитиков, это связано с политической мотивацией хакеров, а также низким уровнем кибербезопасности некоторых организаций.

Источник изображения: Towfiqu barbhuiya/unsplash.com Согласно исследованию «Еca Про», всего за 2025 год утекли более 145 млн строк данных. У лидирующего по количеству утечек госсектора было «слито» более 105 млн строк данных с записями о пользователях и компаниях. На втором мест — ретейл (19 % утечек), на третьем — сфера услуг, включающая образование, онлайн-сервисы, медицину и т.д (6,5 %). Аналитики связывают уязвимость госсектора как с политической составляющей (ранее сообщалось по итогам за первую половину 2025 года, что каждая пятая атака носит идеологический характер), так и с низким уровнем кибербезопасности многих организаций из-за «халатности сотрудников и недостатка финансирования». В ГК «Солар» подтвердили лидерство госсектора по количеству утекших строк данных, отметив при этом, что за девять месяцев 2025 года число сообщений об утечках баз данных российских компаний сократилось на 17 % год к году. В «Еca Про» тоже фиксируют снижение количества утечек, что связано с ужесточением законодательства в области защиты данных и улучшением ИБ-систем. То, что ретейл и сфера услуг чаще других подвергаются угрозам аналитики объяснили тем, что у организаций этого сегмента хранится большое количество персональных данных, например, банковские реквизиты и адреса. По словам руководителя направления анализа защищенности «Информзащиты» Анатолия Песковского, на «чёрном» рынке растёт спрос не на «сырые» строки, а на полные цифровые профили граждан, включающие паспортные данные, СНИЛС и биометрию, собранные из множества мелких утечек. В F6 сообщили о росте утечек строк с данными пользователей почти на 68 %, до 767 млн, хотя количество слитых баз данных в тематических Telegram-каналах и на андерграундных форумах сократилось на 50 %, до 225 единиц. Разница в цифрах объясняется разными методиками подсчёта, а также их «приблизительным» характером, поскольку не все утечки попадают в общий доступ, пояснил начальник отдела по ИБ компании «Код безопасности» Алексей Коробченко. «Злоумышленники особенно активно используют уязвимости в легитимном ПО. Например, браузеры на базе Chrome, мессенджер Telegram, Linux. Если говорить о вредоносном ПО, то чаще всего хакеры использовали трояны-стилеры, например, Lumma Stealer, программы-вымогатели и различные бэкдоры», — добавил он. Что касается перспектив, то аналитики прогнозируют дальнейшее увеличение утечек из-за кибератак на фоне «напряжённого геополитического противостояния», а также в связи с развитием цифровизации и увеличением хакерских атак. Хакеры из Северной Кореи похитили за 2025 год рекордные $2 млрд в криптовалюте

19.12.2025 [06:28],

Анжелла Марина

Хакеры Северной Кореи похитили криптовалюту на рекордные $2 млрд в этом году, что более чем на 50 % превышает показатели 2024 года. Согласно отчёту компании Chainalysis, о котором сообщает Bloomberg, эти средства составляют большую часть от примерно $3,4 млрд, украденных у криптовалютной индустрии с января 2025 года. Общая сумма краж, связанных с криптовалютой и приписываемых КНДР с начала ведения статистики, достигла как минимум $6,75 млрд.

Источник изображения: AI Значительная часть годовой суммы связана с крупнейшей в истории цифровой кражей в феврале, когда хакеры из КНДР похитили $1,5 млрд с криптобиржи Bybit. Компания Chainalysis утверждает, что КНДР продолжает представлять одну из значительных угроз безопасности криптовалют среди всех государств-акторов. Глава отдела разведки по национальной безопасности Chainalysis Эндрю Фирман (Andrew Fierman) заявил в электронном письме, что кража криптовалюты стала для Северной Кореи прибыльным механизмом финансирования, а доходы от этих взломов поддерживают режим государства. Массивный приток похищенных средств в начале 2025 года, по словам исследователей, позволил получить беспрецедентное представление о методах отмывания крупных сумм криптовалюты северокорейскими хакерами. Они используют сложные техники, включая структурирование платежей в блокчейне меньшими траншами, что снижает вероятность их обнаружения системами мониторинга. При этом, несмотря на снижение количества известных взломов в этом году, КНДР смогла добиться высокоэффективных компрометаций, внедряя своих IT-специалистов в криптосервисы для получения привилегированного доступа. В ноябре южнокорейская ведущая криптобиржа Upbit сообщила о хищении цифровых активов на сумму около $30 млн, которое произошло через день после объявления о поглощении компании Naver. Bloomberg отмечает, ссылаясь на южнокорейские СМИ, что за этой кражей предположительно стоит хакерская группа Lazarus, связанная с КНДР. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |