|

Опрос

|

реклама

Быстрый переход

Конец приватности Windows 11: Microsoft согласилась отдавать ключи шифрования пользователей властям

24.01.2026 [11:38],

Павел Котов

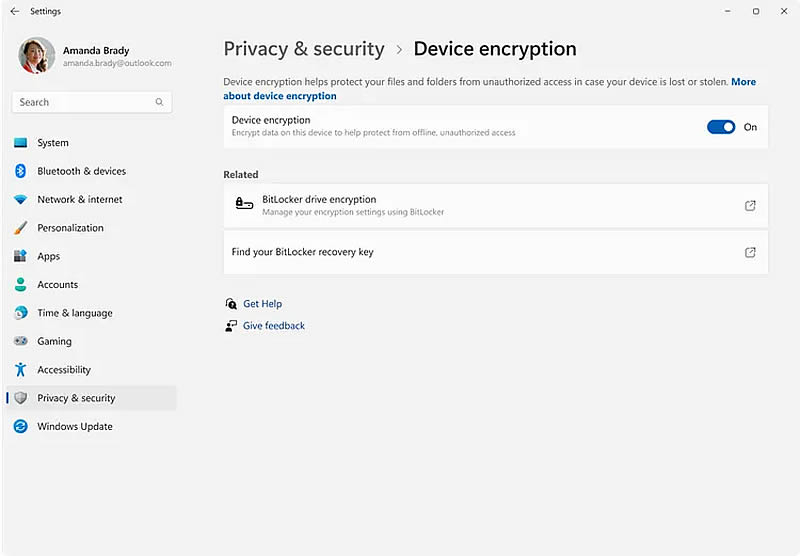

Windows 11 требует, чтобы пользователи использовали операционную систему со своей учёной записью Microsoft, подключив её онлайн. Помимо прочего в таком случае ПК автоматически создаёт в облаке копию ключа встроенного в ОС инструмента шифрования дисков BitLocker. И теперь Microsoft заявила, что будет передавать эти ключи по требованию ФБР.

Источник изображения: Growtika / unsplash.com Microsoft подтвердила Forbes, что готова предоставлять ФБР США доступ к ключам шифрования BitLocker, если ведомство предъявит соответствующий ордер. С этими ключами правоохранительные органы смогут расшифровывать данные на накопителях с компьютеров под управлением Windows. Информация стала достоянием общественности, когда Forbes сообщил, что Microsoft в начале 2025 года выдала ФБР ключи шифрования BitLocker для доступа к компьютеру на Гуаме (принадлежит США), связанному с преступной деятельностью. Это оказалось возможным, потому что ключ хранился в облаке — так делается по умолчанию, чтобы пользователи имели возможность восстанавливать свои данные при блокировке доступа. Функция отключается вручную, и тогда ключи хранятся локально на ПК. Microsoft получает от ФБР около 20 запросов в год на выдачу ключей шифрования, но в большинстве случаев удовлетворить их не получается, потому что соответствующие ключи отсутствуют в облачных ресурсах компании. Это примечательно, потому что другие технологические гиганты действуют иначе. Apple, например, открыто отказывается предоставлять правоохранительным органам доступ к данным клиентов; Meta✴✴ держит ключи шифрования в облаке, но они сами хранятся в зашифрованном виде, и доступ к ним есть только у пользователей. Тот факт, что ключи шифрования пользователей служб Microsoft хранятся на серверах компании в открытом виде, некоторым образом шокирует — это настоящий кошмар для конфиденциальности клиентов. И то, что компания готова предоставлять к ним доступ правоохранительным органам, заставляет задуматься, следует ли вообще включать их передачу в облако. BitLocker будет меньше тормозить ПК — Windows 11 получила аппаратное ускорение встроенного шифрования

24.12.2025 [18:39],

Сергей Сурабекянц

BitLocker — встроенная функция шифрования в Windows, которая использует доверенный платформенный модуль (Trusted Platform Module, TPM) для безопасного управления ключами шифрования и автоматической разблокировки диска. По мере роста скорости накопителей криптографические операции стали оказывать всё более заметное влияние на производительность, поэтому Microsoft внедрила аппаратное ускорение BitLocker, которое существенно снизило нагрузку на центральный процессор.

Источник изображения: unsplash.com Благодаря аппаратному ускорению большие объёмы операций шифрования могут быть перенесены на компоненты чипсета, оснащённые аппаратными модулями безопасности (Hardware Security Modules, HSM) и доверенными средами выполнения (Trusted Execution Environments, TEE), что значительно повышает криптографическую производительность. Это снижает загрузку центрального процессора (ЦП) и повышает общую производительность и отзывчивость системы. «При включении BitLocker поддерживаемые устройства с NVMe-накопителями и одним из новых чипсетов с поддержкой разгрузки криптографии будут по умолчанию использовать аппаратное ускорение BitLocker с алгоритмом XTS-AES-256, — пояснила Microsoft. — Это включает автоматическое шифрование устройства, ручное включение BitLocker, включение на основе политик или включение на основе скриптов, за некоторыми исключениями». По данным Microsoft, в реальных тестах аппаратное ускорение BitLocker потребовало примерно на 70 % меньше циклов ЦП на операции ввода-вывода по сравнению с программной реализацией, хотя результаты могут различаться в зависимости от оборудования. В дополнение к повышению производительности, BitLocker теперь использует аппаратно защищённые ключи, снижая их уязвимость при кибератаках на ЦП и память и повышая общую безопасность наряду с защитой ключей на основе TPM. Microsoft обратила внимание пользователей на то, что BitLocker по умолчанию работает в программном режиме, если используются неподдерживаемые алгоритмы, размеры ключей заданы вручную, корпоративные политики предписывают неподдерживаемый размер ключа или алгоритм, а также если включён режим FIPS, и платформа не сообщает о сертифицированных по FIPS возможностях криптографической разгрузки и обёртывания ключей. Новая версия BitLocker доступна начиная с Windows 11 24H2 с сентябрьскими обновлениями и на Windows 11 25H2. Аппаратное ускорение шифрования уже поддерживается в системах Intel vPro, использующих процессоры Intel Core Ultra Series 3 (Panther Lake), поддержка других платформ будет добавлена в будущем. Пользователи могут проверить режим работы BitLocker, выполнив команду manage-bde -status и проверив информацию об «аппаратном ускорении» в разделе «Метод шифрования». Старая уязвимость функции шифрования BitLocker осталась актуальной в Windows 11

02.01.2025 [20:32],

Владимир Фетисов

Функция шифрования BitLocker, предназначенная для обеспечения безопасности данных, была представлена Microsoft в Windows Vista. Оказалось, что давняя уязвимость BitLocker, позволявшая хакерам обойти механизм безопасности, всё ещё актуальна, несмотря на то, что Microsoft выпустила исправляющий её патч.

Источник изображения: Hack Capital / unsplash.com Об этом стало известно на прошедшем недавно конгрессе Chaos Communication Congress, когда хакер Томас Ламбертц (Thomas Lambertz) показал, как можно использовать старую, якобы исправленную уязвимость в технологии шифрования Microsoft. Любопытно, что он смог это сделать это на устройстве со свежей версией Windows 11, в которой были установлены актуальные обновления безопасности. Речь идёт об уязвимости CVE-2023-21563, которая получила имя «bitpixie» и о которой стало известно в 2022 году. Похоже, что Microsoft так и не удалось полностью решить эту проблему. Эксплуатация упомянутой уязвимости позволяет обойти функцию шифрования и получить полный доступ к данным, хотя для этого потребуется физический доступ к атакуемому устройству. Для эксплуатации упомянутой уязвимости Ламбертц задействовал технологию Secure Boot, благодаря чему смог запустить старую версию загрузчика Windows. Такой подход позволил извлечь ключ шифрования в память и с помощью Linux извлечь данные из памяти. Для рядовых пользователей данная проблема не слишком актуальна. Однако в корпоративном сегменте BitLocker используется значительно чаще, а в актуальных сборках Windows 11 функция шифрования включена по умолчанию. Это означает, что подобные атаки могут использоваться хакерами для извлечения и расшифровки данных с корпоративных устройств с Windows 11. Microsoft включит шифрование BitLocker в Windows 11 по умолчанию

14.08.2024 [20:57],

Анжелла Марина

Microsoft сделает BitLocker обязательной функцией в новом обновлении Windows 11 версии 24H2 на всех поддерживаемых устройствах без дополнительной настройки со стороны пользователей.

Источник изображения: Copilot Как сообщает TheVerge, в предстоящем масштабном обновлении операционной системы Windows 11 компания Microsoft сделает шифрование устройств BitLocker функцией по умолчанию. Это изменение затронет пользователей, выполняющих «чистую» установку системы или настройку устройства с помощью учётной записи Microsoft. Обновление 24H2 ожидается в конце сентября и уже предустановлено на новых ПК Microsoft Copilot Plus. При обычном обновлении до версии 24H2 Microsoft не будет автоматически включать шифрование устройства. Шифрование предназначено для повышения безопасности компьютеров на базе Windows. BitLocker автоматически шифрует диск, на котором установлена операционная система, и сохраняет ключ восстановления в учётной записи Microsoft или Entra ID. Кроме того, в версии 24H2 Microsoft снизила аппаратные требования для шифрования, сделав его доступным для большего числа устройств, включая те, которые работают под управлением домашней версии Windows 11.  Однако, по данным издания Tom's Hardware, сотрудники которого протестировали эту функцию в прошлом году, BitLocker может снизить производительность SSD-накопителей вплоть до 45 % на некоторых устройствах. На просьбу прокомментировать Microsoft ситуацию о возможном влиянии на производительность, конкретного ответа не последовало. Отметим, что пользователи с локальной учётной записью Microsoft при чистой установке Windows 11 версии 24H2, смогут избежать автоматического шифрования, если не войдут в процессе настройки в систему со своей учётной записью. BitLocker также можно включить или отключить вручную через панель управления или настройки конфиденциальности и безопасности Windows 11. Интересно, что включение BitLocker в виде стандартной функции следует за другими мерами безопасности, принятыми Microsoft в Windows 11, такими как требование современных процессоров, безопасной загрузки и чипов TPM (Trusted Platform Module). Два года назад Microsoft также включила по умолчанию функцию целостности памяти на основе виртуализации (VBS) для лучшей защиты систем Windows 11 от вредоносного кода. Microsoft сломала BitLocker в июльском обновлении безопасности Windows

25.07.2024 [12:14],

Владимир Фетисов

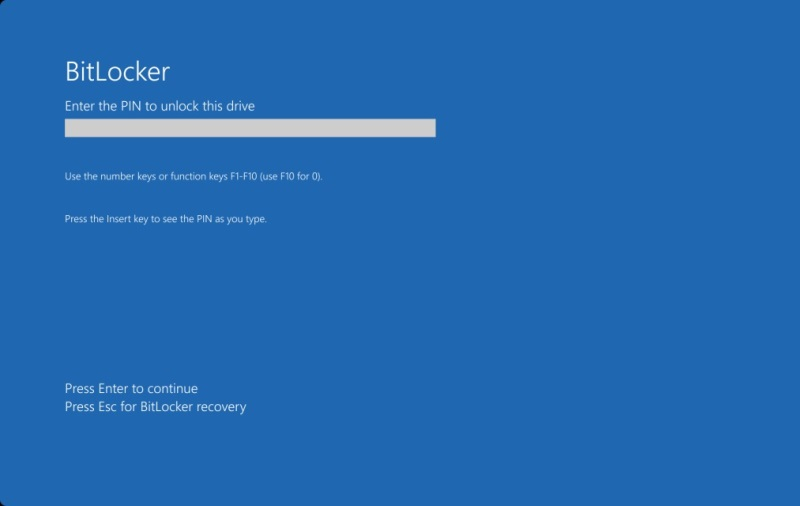

Всего несколько дней прошло с тех пор, как ошибка в программном обеспечении компании CrowdStrike привела к сбою в работе 8,5 млн компьютеров с Windows, а пользователи платформы Microsoft столкнулись с новой проблемой. Стало известно, что после установки июльского обновления безопасности для Windows 11 и Windows 10 и последующей перезагрузки компьютер может загрузиться в режиме восстановления и попросить пользователя ввести ключ BitLocker.

Источник изображения: Microsoft Проблема затрагивает компьютеры, на которых пользователи ранее активировали функцию шифрования BitLocker. После того, как на форумах техподдержки Microsoft количество сообщений о трудностях с загрузкой Windows стало быстро расти, софтверный гигант был вынужден признать наличие проблемы. Компания предупредила пользователей о вероятности возникновения сложностей с загрузкой ОС после установки июльского обновления безопасности на странице поддержки. Согласно имеющимся данным, проблема затрагивает все поддерживаемые версии Windows 11, Windows 10, а также Windows Server 2008 и более поздние версии. В случае, если пользователь знает ключ восстановления BitLocker, то никаких особых трудностей возникнуть не должно. Режим восстановления при последующих перезагрузках повторно не появляется. Тем, кто не помнит ключ, потребуется перейти с экрана восстановления на онлайн-портал и авторизоваться в учётной записи Microsoft, чтобы найти ключ в разделе «Управление ключами восстановления». Сбои в работе Windows после установки обновлений не являются редкостью, и пользователям приходилось сталкиваться с более серьёзными проблемами, которые приносили в разное время патчи безопасности. Кроме того, шифрование BitLocker использует небольшая часть пользователей Windows. Microsoft продолжает изучение ситуации, после чего софтверный гигант намерен выпустить патч для исправления ошибки, которая приводит к загрузке компьютеров в режиме восстановления. «Лаборатория Касперского» рассказала, как защититься от вируса-вымогателя ShrinkLocker

27.05.2024 [19:56],

Анжелла Марина

Недавно «Лаборатория Касперского» обнаружила новый тип вируса-вымогателя ShrinkLocker, которая использует функцию безопасности BitLocker в Windows. Вредоносный скрипт блокирует доступ к данным владельца устройства и требует за разблокировку выкуп. Специалисты «Касперского» дали рекомендации, как избежать блокировки своих данных.

Источник изображения: Copilot BitLocker является средством шифрования дисков, которое впервые появилось в Windows Vista в 2007 году. Функция используется для шифрования целых томов, чтобы предотвратить несанкционированный доступ к данным в случае физического доступа к диску. Начиная с Windows 10, BitLocker по умолчанию работает с 128-битным и 256-битным алгоритмом шифрования XTS-AES, который обеспечивает дополнительную защиту от атак, основанных на манипулировании зашифрованными данными. Случаи использования ShrinkLocker для шифрования систем были зафиксированы в Мексике, Индонезии и Иордании. Смысл атаки заключается в уменьшении размера каждого логического диска на 100 Мбайт с последующим созданием новых разделов такого же размера из высвободившегося пространства — отсюда и название ShrinkLocker. По словам специалистов, злоумышленники постоянно совершенствуют свои методы, чтобы избежать обнаружения. В данном случае они воспользовались легитимной функцией шифрования для блокировки доступа к файлам пользователей. К слову, это не первый случай использования BitLocker вредоносными программами. Как пишет издание Arstechnica, в 2022 году сообщалось об иранских вымогателях, которые также применяли этот инструмент для шифрования. В том же году российская компания «Мираторг» подверглась атаке локера, зашифровавшего все файлы при помощи BitLocker. После запуска на устройстве ShrinkLocker выполняет скрипт на VisualBasic, который с помощью WMI собирает информацию об операционной системе и аппаратной платформе. Если обнаруживаются устаревшие Windows XP, 2000, 2003 или Vista — скрипт автоматически завершается. Далее выполняются операции по изменению размеров дисков с учетом версии Windows. При этом сетевые диски игнорируются, чтобы не спровоцировать реакцию систем защиты. Заключительным этапом атаки является отключение встроенных в BitLocker средств восстановления ключа шифрования и установка числового пароля. Это делается для того, чтобы заблокировать доступ законного владельца к зашифрованным данным. Далее генерируется уникальный 64-значный пароль при помощи случайного алгоритма на основе цифр, букв и специальных символов. После перезагрузки пользователь видит требование ввести этот пароль для расшифровки дисков. Восстановление данных без ключа шифрования крайне затруднительно, так как алгоритм генерации пароля уникален для каждой атакованной системы. Специфических средств защиты от ShrinkLocker пока не разработано. «Лаборатория Касперского» советует следующее:

Кроме того, антивирусное программное обеспечение может помочь в обнаружении и блокировке подобных атак на ранних стадиях. BitLocker оказался уязвим даже на новых ноутбуках с Windows 11 и дискретным TPM

13.02.2024 [18:37],

Павел Котов

Недавно стало известно об уязвимости BitLocker — гипотетический злоумышленник может перехватывать ключи шифрования при помощи недорогого одноплатного компьютера Raspberry Pi Pico ценой меньше $5. В качестве примера использовался десятилетний ноутбук, и это дало повод предположить, что современные модели уязвимости не подвержены. Как выяснилось, даже современные лэптопы 2023 года под управлением Windows 11 всё ещё могут взламываться схожим образом.

Источник изображения: lenovo.com Процесс получения ключа шифрования за минувшие десять лет немного усложнился, но принципиальный способ остался прежним — это перехват данных, которые транслируются по незашифрованным каналам от процессора к дискретному чипу TPM (Trusted Platform Module). Исследователь вопросов безопасности Стью Кеннеди (Stu Kennedy) создал на GitHub страницу, где перечислены модели ноутбуков с подтверждённой уязвимостью из-за выделенного чипа TPM, включая Lenovo X1 Carbon, Dell Latitude E5470 и Microsoft Surface Pro 3 с чипами TPM 2.0. Для осуществления атаки используются шины SPI, I2C или LPC. Следует отметить, что этот метод атаки срабатывает только при наличии у злоумышленника физического доступа к компьютеру — удалённо перехватить ключ шифрования не получится. Чтобы защититься, можно выбрать и дополнительные меры, например использовать пароль при запуске или воспользоваться USB-ключом. Ключ шифрования BitLocker сохраняется на чипе TPM по умолчанию — в настройках системы предпочитаемый метод можно изменить. Кроме того, многие современные чипы Intel и AMD располагают встроенным TPM, а значит, перехватить его данные при обмене с процессором уже не получится. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |