|

Опрос

|

реклама

Быстрый переход

Insta360 представила веб-камеры Link 2 Pro и 2C Pro с отслеживанием перемещений пользователя

13.01.2026 [20:00],

Владимир Фетисов

Insta360 анонсировала Pro-версии своих веб-камер Link 2 и Link 2C, которые вышли на рынок в сентябре 2024 года. Как и предыдущие модели, новые Link 2 Pro и Link 2C Pro могут отслеживать движения пользователя, чтобы он всегда оставался в кадре. Это делает их хорошим вариантом для тех, кто ведёт видеотрансляции или не располагает достаточными средствами, чтобы нанять оператора.

Источник изображений: Insta360 Обе новинки оснащены более крупными 1/1,3-дюймовыми матрицами в паре с объективами с эквивалентным фокусным расстоянием 24 мм и светосилой f/1.9 для достижения более высокого качества изображения при слабом или нестабильном освещении. Все предыдущие веб-камеры Link от Insta360 использовали матрицы размером в полдюйма. Вендор заявил, что более крупные сенсоры обеспечивают «значительный прирост производительности при слабом освещении» и «дают более чистую, яркую и детализированную картинку при любом освещении». Однако разрешение осталось прежним: обе камеры могут снимать видео в 4K со скоростью до 30 кадров в секунду или в 1080p со скоростью до 60 кадров в секунду.  Обе камеры оснащены «самой продвинутой на сегодня аудиосистемой» Insta360, которая включает в себя два микрофона (направленный и всенаправленный) и функцию шумоподавления на базе ИИ. Доступно четыре режима захвата звука: стандартный с шумоподавлением, естественный режим без обработки звука, оптимизированный для групп говорящих, а также режим изоляции речи одного человека в шумной обстановке.  Новые камеры унаследовали от предыдущих моделей поддержку управления жестами для запуска функции отслеживания движений и настройки кадрирования, размытие фона, замену фона на «зелёный экран» и др. Появилась поддержка контроллера Elgato Stream Deck, за счёт чего можно настраивать различные параметры, такие как экспозиция и баланс белого, нажатием кнопок, быстро активировать ИИ-функции или управлять одновременно несколькими камерами Link. Поддержка Elgato Stream Deck также реализована и для старых камер Link 2 и Link 2C. Вместе с этим новые модели стоят дороже предшественниц. Если Link 2 и Link 2C можно приобрести за $199 и $149 соответственно, то новая Link 2 Pro с двухосевым механическим гиростабилизатором для перемещения камеры и отслеживания объектов обойдётся в $250, а Link 2C Pro, использующая для удержания объекта в кадре программные алгоритмы, стоит $200. Веб-камеры Lenovo превратили в хакерские мультитулы — через них можно даже тайно взламывать ПК

12.08.2025 [18:13],

Павел Котов

В работающих под управлением Linux веб-камерах Lenovo обнаружена уязвимость, позволяющая злоумышленникам устанавливать на них альтернативные прошивки и незаметно для владельца превращать устройства во вредоносные. Проблему выявили специалисты по кибербезопасности из компании Eclypsium.

Источник изображений: eclypsium.com Уязвимость получила идентификатор CVE-2025-4371 и условное название BadCam. Она позволяет проводить атаки типа BadUSB, впервые описанные около десяти лет назад, когда хакеры рассылали в американские организации USB-накопители с вредоносным ПО. Дошло до того, что ФБР выпустило предупреждение и рекомендовало не подключать к компьютерам флешки, найденные в офисах, аэропортах или брошенные в почтовые ящики. В случае BadCam злоумышленник может установить на уязвимую веб-камеру Lenovo с Linux альтернативную прошивку и превратить её во вредоносное устройство. При этом камера продолжит выполнять свои основные функции, не вызывая подозрений у пользователя, но получит и новые опасные возможности. Она сможет эмулировать дополнительные USB-устройства, например клавиатуру, что даст хакерам возможность вводить команды, перехватывать управление компьютером, доставлять вредоносный код или использовать камеру как плацдарм для более глубокого проникновения в систему.  Атака на периферийное устройство не оставляет следов на компьютере, к которому оно подключено, и выявить её обычными средствами невозможно. Однако для получения удалённого доступа к такой камере она должна быть скомпрометирована заранее. Поэтому пользователям рекомендуется проявлять осторожность: не подключать к ПК чужие веб-камеры и не заказывать их в сомнительных интернет-магазинах. Уязвимости обнаружены в моделях Lenovo 510 FHD и Lenovo Performance FHD. Производитель выпустил для них обновление прошивки версии 4.8.0, которое снижает степень угрозы. Figma триумфально вышла на биржу — акции выросли втрое за первый день торгов

02.08.2025 [14:48],

Владимир Мироненко

Акции разработчика облачной платформы для веб-дизайнеров Figma из Сан-Франциско выросли в четверг — первый день после проведения IPO — в ходе торгов на Нью-Йоркской бирже до $115,50 за единицу, что более чем в три раза (на 250 %) превышает цену IPO в $33 за акцию, сообщил Bloomberg. По данным ресурса, эта был самый большой рост акций в первый день торгов как минимум за три десятилетия для американской компании, привлекшей в ходе IPO более $1 млрд.

Источник изображения: Mariia Shalabaieva/unsplash.com Цена IPO Figma превысила прогнозы аналитиков, ожидавших $30–32 за акцию, что свидетельствует о повышенном интересе инвесторов к компании, отметил ресурс Yahoo Finance. В рамках размещения акций Figma привлекла около $1,2 млрд, продав 36,94 млн акций. 12,47 млн акций были проданы самой компанией, а 24,46 млн — существующими акционерами, включая Index Ventures, Greylock Partners и Kleiner Perkins. Планировавшееся в 2022 году приобретение Figma компанией Adobe за $20 млрд, которое на тот момент было бы крупнейшим поглощением частной софтверной компании, подверглось резкой критике со стороны акционеров производителя Photoshop, что обрушило его акции почти на 17 % в день объявления о сделке. В итоге тогда сделка не состоялась из-за противодействия антимонопольных органов Великобритании и Европейского союза, но сейчас акционеры Photoshop оценивали бы её совсем по-другому. Феноменальное размещение принесло сооснователю и генеральному директору Figma Дилану Филду состояние в $6,1 млрд и приблизило его к попаданию в список 500 самых богатых людей мира (порог входа в рейтинг начинается от $7 млрд). Сооснователь компании Эван Уоллес также стал миллиардером, его доля оценивается в $3,1 млрд. Figma отметила, что более 75 % компаний из списка Forbes 2000 используют ее программное обеспечение. Её IPO стало одним из самых успешных в этом году, превзойдя результаты Circle Internet Group, акции которой подскочили на 168 % в первый день торгов в июне. Elgato выпустила Facecam 4K — веб-камеру с поддержкой 4K при 60 FPS и сменными фильтрами за $200

29.07.2025 [18:06],

Николай Хижняк

Компания Elgato представила веб-камеру для стримеров Facecam 4K. По словам производителя, новинка обеспечивает уровень качества, сопоставимый с зеркальной камерой, позволяя записывать видео в разрешении 4K при 60 кадрах в секунду.

Источник изображений: Elgato В основе Elgato Facecam 4K используется датчик Sony Starvis 2 формата 1/1.8” и оптика Elgato Prime с апертурой f/4.0. Заявлена поддержка автофокуса. Диапазон фокусного расстояния составляет от 30 до 120 см при съёмке в 4K и от 25 см до бесконечности в режиме 1080p. Камера обладает углом обзора 90 градусов и поддерживает запись несжатого видео в 4K при 30 кадрах в секунду, а также в 1080p при 60 кадрах. Кроме того, Elgato Facecam 4K умеет снимать HDR-видео в формате 4K@30FPS и 1080p@60FPS. Поддерживаются сменные оптические фильтры диаметром 49 мм, позволяющие применять популярные профессиональные эффекты, такие как звёздные вспышки и диффузия. Новинка совместима с микшером Stream Deck и поддерживает функцию слежения за лицом с использованием технологий Nvidia RTX (требуется видеокарта GeForce RTX). Facecam 4K работает с такими платформами, как Zoom, OBS Studio, Discord и другими, а также поддерживает операционные системы Windows и macOS. Стоимость Elgato Facecam 4K составляет $200. Камера уже доступна для покупки в официальном онлайн-магазине Elgato. Opera получила бесшовный перевод с 40 языков, включая русский, и другие улучшения

02.07.2025 [19:49],

Сергей Сурабекянц

После периода бета-тестирования выпущена финальная версия веб-обозревателя Opera под номером 120. Браузер теперь основан на исходном коде Chromium версии 135. Самое заметное улучшение — новая встроенная функция перевода с поддержкой более 40 языков, включая русский

Источник изображения: opera.com Разработчики сообщили, что для защиты конфиденциальности новая функция перевода не передаёт никакой информации третьим лицам, а сам перевод обрабатывается с использованием ИИ (в партнёрстве с Lingvanex) на европейских серверах Opera. Другие изменения в Opera 120 включают улучшенное управление паролями, доработанный режим «Разделённый экран» (Split Screen), улучшения фирменного элемента интерфейса «Острова вкладок» (Tab Islands), новый мини-плеер для видео и другие улучшения. Opera 120 также получила исправление серьёзной уязвимости нулевого дня CVE-2025-6554 в движке JavaScript V8. Для получения более подробной информации ознакомьтесь с полным списком изменений для Opera версии 120. Figma собирается выйти на биржу и привлечь $1,5 млрд для конкуренции с Adobe, Canva и другими

02.07.2025 [11:35],

Владимир Мироненко

Разработчик облачной платформы для веб-дизайнеров Figma подал заявку на первичное публичное размещение акций (IPO) на Нью-Йоркской фондовой бирже. В 2022 году его пыталась купить Adobe за $20 млрд, но сделка сорвалась из-за противодействия регулирующих органов Великобритании и Европейского союза.

Источник изображения: Figma Как сообщает The Verge, Figma подала конфиденциальную заявку на IPO в Комиссию по ценным бумагам и биржам США (SEC) в апреле 2025 года. В новой заявке сообщается, что выручка Figma в первом квартале выросла год к году на 46 % до $228,2 млн. Чистая прибыль составила $44,9 млн, тогда как годом ранее она равнялась $13,5 млн. По состоянию на 31 марта у Figma было около 450 тыс. клиентов. Из них 1031 приносили компании не менее $100 тыс. выручки в год, что на 47 % больше, чем годом ранее. Среди её клиентов такие компании, как Duolingo, Mercado Libre, Netflix, Pentagram, ServiceNow и Stripe. Генеральный директор ServiceNow Билл Макдермотт (Bill McDermott) является участником совета директоров Figma. Он также входит в совет директоров Zoom и продолжает выполнять обязанности председателя ServiceNow. Согласно заявке, ежемесячно платформой Figma пользуются более 13 млн человек, и только треть из них — дизайнеры. По состоянию на 31 марта, около 85 % ежемесячных пользователей находится за пределами США, но 53 % дохода поступило от клиентов в США. В этом году Figma расширила библиотеку инструментов, добавив функции для создания веб-сайтов, ИИ-редактирования, брендированного маркетинга и цифровой иллюстрации. Она также начала предоставлять ИИ-моделям доступ к своим серверам дизайна для более эффективной работы с графикой. В документе отсутствуют такие подробности, как количество акций, которые будут предложены, и их цена. Ресурс TechCrunch сообщил, что по оценкам экспертов компании Renaissance Capital, Figma может привлечь до $1,5 млрд в ходе первичного предложения. То есть IPO Figma сравняется или даже превзойдёт показатель CoreWeave, которая привлекла в ходе IPO $1,5 млрд, что стало крупнейшим первичным размещением акций технологической компании в 2025 году на данный момент. С начала июня трафик Cloudflare в России сократился на 30 % — Роскомнадзор говорит о «проблемах на их стороне»

20.06.2025 [11:44],

Владимир Мироненко

С 10 июня российский трафик Cloudflare сократился в среднем примерно на 30 %, сообщает «Коммерсантъ» со ссылкой на данные Cloudflare Radar. По словам экспертов, из-за недоступности сервиса сайты малого бизнеса, особенно интернет-магазины, могут потерять до 30 % трафика из-за ошибок подключения.

Источник изображения: Jonas Leupe / unsplash.com В Роскомнадзоре назвали информацию о таком снижении объёмов трафика не соответствующей действительности, отметив, что «проблемы у отдельных зарубежных хостинг-провайдеров могли возникнуть из-за технических проблем на их стороне», и рекомендовали для обеспечения стабильной работы сервисов размещать информационные ресурсы на инфраструктуре отечественных провайдеров хостинга. По оценкам экспертов, в Рунете более 40 % сайтов используют ресурсы компании Cloudflare, которая предоставляет услуги по ускорению работы веб-площадок, управлению доменными именами (DNS), оптимизации сетевого трафика и защите ресурсов, в частности, от DDoS-атак. Основатель компании «Интернет-Розыск» Игорь Бедеров сообщил, что Роскомнадзор с октября прошлого года блокирует расширение TLS ECH, включенное в Cloudflare по умолчанию. Так как эта технология шифрует метаданные подключения, РКН расценивает её как инструмент обхода блокировок запрещённых ресурсов. Ведущий аналитик отдела мониторинга ИБ «Спикател» Алексей Козлов добавил, что блокировки затрагивают не только CDN и DDoS-защиту, но и инфраструктурные сервисы (DNS-over-HTTPS, API-доступ, OCSP), что делает Cloudflare практически недоступным на территории страны. В связи с тем, что Twitch, Kick, Spotify, OpenAI, Amazon, Faceit и другие используют Cloudflare, у них тоже могут наблюдаться проблемы с доступом, предупредил гендиректор хостинг-провайдера RUVDS Никита Цаплин. Хотя российские альтернативы Cloudflare предлагают широкий спектр сервисов, которые покрывают ключевые потребности — CDN, защиту от DDoS-атак, фильтрацию трафика, оптимизацию контента и интеграцию с популярными CMS, у них нет бесплатных тарифов с базовой защитой и ускорением, а также глобальной сети точек присутствия, поэтому полностью заменить всю линейку Cloudflare они пока не могут, говорит руководитель направления кибербезопасности «EdgeЦентр »Максим Большаков. В Selectel отметили, что полная замена всей функциональности Cloudflare может потребовать подключения нескольких решений одновременно, что может усложнить переход. Кроме того, потребуется учитывать совместимость сервисов и возможный рост затрат. Новая статья: Студенту на заметку: веб-сервисы и приложения для подготовки к сессии

02.05.2025 [00:04],

3DNews Team

Данные берутся из публикации Студенту на заметку: веб-сервисы и приложения для подготовки к сессии Половину нелегитимного трафика в России теперь создают вредоносные ботнеты

14.02.2025 [08:13],

Владимир Фетисов

Доля нецелевого трафика, поступающего от веб-серверов, продолжила увеличиваться и по итогам 2024 года составила 12 % от общего числа запросов. При этом более половины объёма такого трафика приходится на активность вредоносных ботнетов (используемых для кибератак высокой мощности сети из большого числа устройств). Об этом сообщает «Коммерсантъ» со ссылкой на данные хостинг-провайдера RUVDS.

Источник изображения: pexels.com В сообщении сказано, что операторы ботнетов всё чаще используют для DDoS-атак компьютеры и серверы. Обычно в атаках такого типа задействуют заражённые устройства с простой архитектурой, такие как IoT-устройства или умные гаджеты. Такие сети чаще всего используют для атак сетевого (L2) и транспортного (L3) уровней. При этом для атак на уровень веб-приложений и серверов (L7) задействуют виртуальные серверы и машины. Директор по продуктам Servicepipe Михаил Хлебунов сообщил, что злоумышленники арендуют мощности хостинг-провайдеров для проведения атак на L7-уровне. «При этом мы сталкивались с атаками, когда злоумышленники не выкупают виртуальные машины, а пользуются промоакциями хостеров и «берут» их непосредственно под атаку», — добавил господин Хлебунов. Гендиректор RUVDS Никита Цаплин отметил, что злоумышленникам не всегда нужно арендовать мощности хостинг-провайдеров для своих ботнетов. Это связано с тем, что они могут эксплуатировать известные уязвимости оборудования для компрометации пользовательских устройств. При таком подходе легитимный клиент будет генерировать вредоносный трафик, не подозревая об этом. Эксперты отмечают, что провайдерам защитить предоставляемые в аренду виртуальные серверы и машины весьма непросто, поскольку они не могут самостоятельно обновлять клиентское программное обеспечение. Достоверно определить тип исходящих от арендованного оборудования атак также непросто. Однако по некоторым характерным признакам можно с большой вероятности вычислить устройства, участвующие в DDoS-атаке, поскольку провайдер будет видеть резкий рост объёма трафика, аномально высокую сетевую активность и нагрузку на сетевое оборудование. Microsoft снова сломала Windows 11 — с обновлением перестали работать наушники, веб-камеры и даже Alt+Tab

27.01.2025 [19:49],

Сергей Сурабекянц

Январское обновление Windows 11 под номером KB5050009 стало катастрофическим для многих пользователей. Сообщается о неработоспособности Bluetooth наушников и устройств, подключённых через внешний USB ЦАП. Пользователи сталкиваются с «исчезновением» веб-камеры с ошибкой «Камера не обнаружена». Переключение приложений по Alt+Tab может привести к зависанию системы. Для исправления этих ошибок порой недостаточно удалений обновлений и требуется переустановка ОС.

Источник изображения: Microsoft Пользователи сообщают, что после установки обновления Windows 11 24H2 под номером KB5050009 наушники с подключением по Bluetooth перестали работать, хотя отображались в списке подключённых устройств. Отключение и повторное включение наушников не помогает, как и сброс настроек Bluetooth. Также стал невозможен просмотр видео на YouTube из-за постоянной буферизации или ошибок рендеринга звука. Проблему удаётся решить только при помощи удаления обновления KB5050009. После установки обновления многие пользователи стали сообщать о проблемах с встроенными веб-камерами, которые нормально функционировали до установки свежего ПО. В частности, владельцы ноутбуков HP Spectre жалуются, что камера на их устройствах больше не обнаруживается, причём удаление обновления не помогает решить проблему, требуется переустановка ОС. О похожей ситуации сообщают владельцы нескольких моделей 4K-мониторов Dell со встроенными веб-камерами (например, P3424WEB и P2424HEB) — после обновления ОС выдаёт ошибку «Устройство не может запуститься». После установки обновлений KB5050009 для Windows 11 24H2 и KB5050021 для Windows 11 23H2, а также KB5049981 для Windows 10 поступают многочисленные сообщения о неработоспособности внешних USB ЦАП, в результате чего пропадает звук в подключённом оборудовании, при этом драйвер показывает ошибку «Недостаточно системных ресурсов для завершения API». Среди затронутых устройств — JDS Labs ODAC, Fiio E17K USB DAC, FX-Audio DAC-X6, Hifime Sabre DAC, гарнитуры HyperX USB и Denon CEOL Carino. Проверка ЦАП на других устройствах подтверждает их работоспособность. Звук восстанавливается только после удаления обновления. Обновление KB5050009 для Windows 11 24H2 часто приводит к тому, что переключение приложений во время игры при помощи сочетания клавиш Alt+Tab может вызвать зависание или завершение работы игры. При этом сочетание Ctrl+Alt+Del или вызов диспетчера задач не срабатывают, также может зависнуть «Проводник» или «Рабочий стол». Проблема затрагивает многие игры, включая Fortnite и Assassin’s Creed. Само обновление KB5050009 часто становится причиной сбоев непосредственно при его установке. Некоторые пользователи сталкиваются с бесконечной перезагрузкой, другие получают код ошибки 0x80070005. После установки обновления некоторые пользователи отмечают неправильную работу Smart App Control. Пока не существует решения для исправления проблемы с январским обновлением Windows 11 24H2. Остаётся только удалить его, приостановить обновления в Windows и ждать, когда отреагирует Microsoft. Вышли обзоры MacBook Pro на M4: впечатляющая производительность и отличный дисплей с нанотекстурой

07.11.2024 [19:57],

Сергей Сурабекянц

В прошлом месяце Apple анонсировала новые 14-и 16-дюймовые модели MacBook Pro на чипах последнего поколения M4, M4 Pro и M4 Max. Новинки получили порты Thunderbolt 5, обновлённые дисплеи и камеры, а также некоторые другие улучшения. За дополнительные $150 доступен дисплей с нанотекстурой. Сегодня были опубликованы первые обзоры журналистов на новые MacBook Pro на чипах серии M4. Мы постарались обобщить мнения авторов этих обзоров.

Источник изображений: https://www.macrumors.com/roundup/macbook-pro/ Появление дисплея с нанотекстурой вызвало массовое одобрение поклонников Apple. По словам Брайана Хитера (Brian Heater) из TechCrunch, «глянцевые дисплеи на Mac — одна из тех вещей, на которые мы жаловались много лет, а многие из нас были просто измотаны отказом Apple предложить альтернативу». Он однозначно советует не экономить и приобрести дисплей с нанотекстурой, особенно если требуется работать на улице при дневном свете. Сам Хитер планирует отныне использовать устройства Apple только с такими дисплеями. Антонио Дж. Ди Бенедетто (Antonio G. Di Benedetto) из The Verge полностью поддерживает своего коллегу: «Что касается моих правок на дисплее с нанотекстурой, я знаю, что глянцевые экраны имеют немного более глубокий контраст, но мне нравится не беспокоиться о бликах. Я не занимаюсь монтажом исключительно в темной комнате с закрытым контрольным монитором, и мне нравится гибкость работы в местах с неидеальными условиями освещения. Удобство нанотекстуры намного перевешивает любые незначительные технические преимущества глянцевого дисплея». По словам Джейсона Снелла (Jason Snell) из Six Colors, «использование дисплея с нанотекстурой немного странно — отражения просто останавливаются на краю экрана, как по волшебству». По его мнению дисплей «работает невероятно хорошо», причём наличие нанотекстуры практически не заметно при нормальных условиях освещения. Однако, Снелл отметил «некоторое некритичное снижение контрастности».  Ди Бенедетто довольно высоко оценил прирост производительности чипа M4, отметив, что он всё же уступает «в изнурительных рабочих нагрузках» своим «старшим братьям» M4 Pro и M4 Max. По словам Ди Бенедетто, в стандартном многоядерном тесте Cinebench процессор M4 показал себя примерно на 64 процента лучше, чем M3 и смог поддерживать 41-процентную разницу с M3 в процессе длительного 30-минутного цикла того же бенчмарка. Одноядерная производительность в Cinebench и Geekbench также была более чем на 20 процентов лучше. Керри Ван (Kerry Wan) из ZDNet принял как должное, что M4 MacBook Pro превосходит своих предшественников, а также некоторые из последних машин Windows, работающих на чипсетах Qualcomm Snapdragon X Elite и Intel Core Ultra. «Довольно впечатляюще видеть, как M4 MacBook Pro за 1599 долларов опережает 16-дюймовый MacBook Pro с чипом M1 Pro, за который я заплатил почти 3000 долларов» — добавил он. Лэнс Уланофф (Lance Ulanoff) из TechRadar подтвердил, что результаты тестов соответствуют производительности M4, которую он видел на iPad Pro 13 дюймов, а показатели Geekbench 6.3 заметно превосходят показатели M3 на MacBook Air. Он считает, что расширение ОЗУ до 16 Гбайт и более также вносит вклад в общее повышение производительности, особенно в области ИИ и графически интенсивных операций, таких как трассировка лучей. Уланофф отметил достойную производительность нового чипа в современных играх — в Shadow of the Tomb Raider частота кадров уверенно держалась между 42 и 62 кадрами в секунду без разрывов и пропущенных кадров. Автор также обратил внимание, что M4 Max теперь является самым быстрым чипом Apple в базе данных Geekbench 6.  Авторы обзоров отдельно отметили значительно улучшенную веб-камеру. По мнению Ди Бенедетто, «у Apple есть история поставок разочаровывающих веб-камер, даже на её Studio Display за 1599 долларов, который стоит столько же, сколько M4 MacBook Pro и только что выпущенный iPad Mini». Поэтому он с особым тщанием тестировал 12-мегапиксельную камеру в новом MacBook Pro. По его мнению, она имеет высокую контрастность, успешно справляется с контровым светом, а программное обеспечение Center Stage «достаточно хорошо удерживает вас в кадре, не будучи чрезмерно агрессивным при перекадрировании». Ди Бенедетто подверг критике функцию Desk View, которая использует обрезку и программные исправления, чтобы показать вид сверху на стол пользователя. По его мнению, изображение «искажено и имеет низкое разрешение, и есть множество лучших способов показать и рассказать во время видеозвонка — включая использование вашего iPhone и собственной функции Continuity Camera от Apple». По мнению Девиндры Хардавар (Devindra Hardawar) из Engadget, обновление веб-камеры MacBook Pro до 12 мегапикселей «является большим шагом вперёд по сравнению с предыдущей камерой». Она отметила, что наличие камеры с высоким разрешением «обеспечивает полноценную работу функции Center Stage, которая удерживает пользователя в фокусе даже во время перемещений по комнате». «Я ненавидела предыдущие веб-камеры Apple — я помню, насколько посредственными были её старые веб-камеры. Новые модели обеспечивают намного более чёткое изображение с более точными цветами. Они также поддерживают Desk View (выше), полезную функцию Apple для демонстрации объектов под вашим экраном» — добавила Хардавар.  В завершение — видеоматериалы с распаковкой и первыми впечатлениями о новых MacBook Pro: Официальный веб-сайт Poco перестанет работать 31 декабря

13.10.2024 [07:59],

Владимир Фетисов

Поклонников бренда Poco, принадлежащего китайской компании Xiaomi, ждут некоторые изменения. Дело в том, что 31 декабря 2024 года прекратит работу веб-сайт бренда po.co, в том числе глобальная и региональные версии площадки. Однако волноваться по поводу исчезновения Poco не стоит. После отказа от собственного сайта продукция бренда и услуги будут доступны на веб-сайте Xiaomi.

Источник изображения: Poco Это изменение стало достаточно неожиданным, поскольку Xiaomi всегда подчёркивала разницу между брендами Xiaomi, Redmi и Poco. Тем не менее, это вряд ли окажет сильное влияние на работу Poco. Все продукты бренда, а также услуги и поддержка клиентов останутся доступными на официальных сайтах Xiaomi, включая mi.com/global. Несмотря на то, что домен po.co перестанет работать 31 декабря, переход на веб-сайт Xiaomi начнётся уже 21 октября. После этой даты покупатели больше не смогут приобретать что-либо на сайте Poco. Действующие программы лояльности останутся доступными в полном объёме, но уже в экосистеме Xiaomi. Более того, история покупок, отзывы пользователей с сайта Poco и другие данные — всё это будет перемещено на сайт Xiaomi. Пользователям не придётся совершать каких-то действий, поскольку все данные переместятся автоматически. Что касается сайта po.co, то при попытке перейти на него после 31 декабря пользователи будут перенаправляться на платформу Xiaomi. Отмечается, что приложение Poco Store не будет участвовать в миграции и перестанет функционировать после закрытия сайта Poco. Adobe выпустила инструмент для защиты контента от искусственного интеллекта

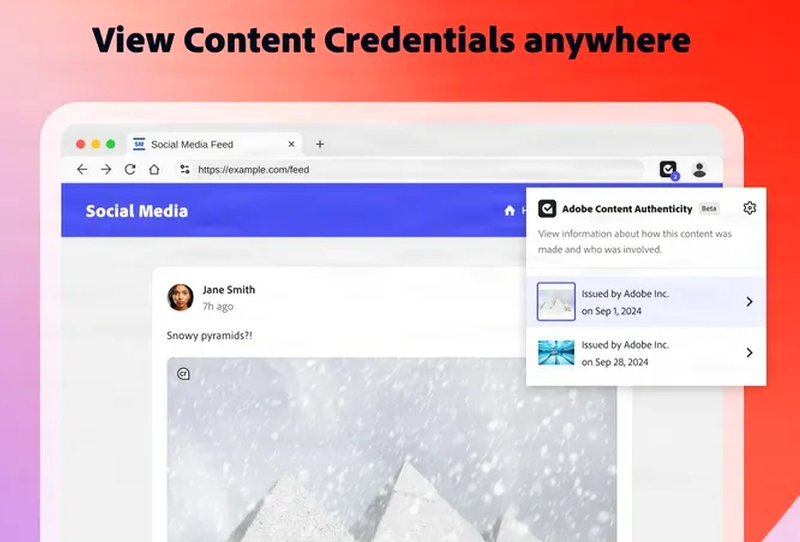

08.10.2024 [18:02],

Сергей Сурабекянц

Adobe представила бесплатное веб-приложение Content Authenticity, которое позволяет создателям контента применять теги атрибуции к своим изображениям, видео и аудио, и запрещать их использование для обучения ИИ. Приложение служит централизованным хабом для платформы Adobe Content Credentials, интегрирующей в цифровой контент защитные метаданные с информацией о создателе, владельце и факте использования инструментов ИИ при создании произведения.

Источник изображений: Adobe Content Authenticity будет интегрироваться с моделями ИИ Adobe Firefly, а также с Photoshop, Lightroom и другими приложениями Creative Cloud, которые уже поддерживают учётные данные контента. Особенно важно, что учётные данные можно применить к любому изображению, видео и аудиофайлу, а не только к созданному при помощи инструментов Adobe. Adobe утверждает, что учётные данные крайне сложно удалить, даже если сделать снимок экрана с защищённым контентом. Вся информация может быть восстановлена с помощью комбинации цифровых отпечатков, невидимых водяных знаков и криптографических метаданных. Во всяком случае тому, кто захочет обойти эти средства защиты, придётся приложить значительные усилия. Adobe упростила проверку наличия Content Credentials на веб-сайтах, которые не предоставляют эту информацию своим пользователям. Веб-приложение Content Authenticity включает инструмент, который восстанавливает и отображает эти метаданные и историю редактирования, а расширение Content Authenticity для Google Chrome, бета-версия которого уже доступна, сможет проверять контент непосредственно на веб-странице. Content Authenticity также позволяет пользователям защитить свою работу от использования для обучения генеративных моделей ИИ. Собственные модели Adobe обучаются только на лицензированном или общедоступном контенте, но эти средства защиты предназначены для широкого применения к моделям, созданным другими компаниями, — если эти организации его поддерживают. Adobe «активно работает над тем, чтобы стимулировать принятие этой настройки в масштабах всей отрасли». Adobe утверждает, что привлекла 3700 организаций для поддержки своей инициативы Content Authenticity. Успех начинания зависит от того, сколько технологических и ИИ-компаний его поддержат. На данный момент известно лишь об одном стартапе, который взял на себя обязательство поддерживать эту функцию прямо сейчас. Остаётся надеяться, что глобальные поставщики ИИ, такие как OpenAI и Google, последуют этому примеру. Веб-приложение Content Authenticity будет запущено в публичной бета-версии в первом квартале 2025 года. Для его использования достаточно бесплатной учётной записи Adobe. Выпуск приложения станет серьёзным обновлением системы Content Credentials, которое устранит многие критические замечания, высказанные создателями контента. Honor представила ноутбук MagicBook Art 14 со съёмной веб-камерой на магните

05.09.2024 [17:39],

Павел Котов

Honor представила на выставке IFA 2024 в Берлине не только международную версию самого тонкого в мире складного телефона Magic V3, но и лэптоп MagicBook Art 14, отличительной особенностью которого является съёмная веб-камера. Ноутбук под управлением Windows может похвастаться впечатляюще тонкими рамками — соотношение экрана к корпусу составляет 97 %, подсчитал производитель. Этого удалось достичь благодаря уникальной веб-камере с разрешением 1080p, которая не встроена в корпус, а является съёмной и фиксируется на верхней части крышки при помощи магнитного крепления. Когда камера не используется, её можно убрать в лоток на боковой стороне ноутбука. В рабочем режиме владелец компьютера может направить её на себя или на любой другой объект, который требуется показать собеседнику. В Honor не уточнили, будет ли эта камера продаваться отдельно, если комплектный экземпляр вдруг потеряется. Но в компании заверили, что магнитное крепление отличается надёжностью, и MagicBook Art 14 уведомляет владельца, когда она прикреплена или отсоединена. Хотя для надёжности не помешала бы система поиска вроде Find My Device. Технические характеристики Honor MagicBook Art 14 радуют, но оригинальностью не блещут. Это 14,6-дюймовый OLED-дисплей с разрешением 3,1K, соотношением сторон 3:2 и пиковой яркостью 700 кд/м². Здесь есть процессор Intel Core Ultra 5 или Core Ultra 7, 16 или 32 Гбайт оперативной памяти, твердотельный накопитель на 1 Тбайт и шесть динамиков. Аккумулятор имеет ёмкость 60 Вт·ч; присутствуют Wi-Fi 6 и Bluetooth 5.3; два порта USB Type-C, один из которых Thunderbolt 4, порт USB Type-A 3.2 Gen 1; выход HDMI 2.1; 3,5-мм разъём; а также вмонтированный в кнопку питания сканер отпечатков пальцев. Веб-версия генератора изображений Midjourney стала доступной для всех

24.08.2024 [13:07],

Павел Котов

Генеральный директор Midjourney Дэвид Хольц (David Holz) сообщил в Discord, что любой желающий теперь может открыть сайт сервиса и начать генерировать изображения. Бесплатная демо-версия платформы позволяет создать до 25 картинок.

Источник изображения: Swello / unsplash.com Ранее для доступа к генератору Midjourney было необходимо пользоваться мессенджером Discord. Это было непросто, потому что приходилось особым образом составлять запросы. Чтобы привлечь пользователей, которым в Discord не нравилось, был запущен сайт платформы, но к работе в веб-интерфейсе допустили лишь тех, кто создал не менее 10 000 изображений через мессенджер. Теперь же сайт Midjourney открыт для всех желающих. Для регистрации потребуется учётная запись в Google или Discord — обладатели аккаунтов на обеих платформах могут подключить их к одной учётной записи в Midjourney и входить через любую их двух. После входа в систему набор основных инструментов доступен на левой боковой панели. Можно ознакомиться с изображениями, созданным по запросам других пользователей или попробовать сгенерировать картинку самостоятельно, предварительно посмотрев обучающий ролик. В верхней части страницы есть поле для ввода запроса, в ответ на который Midjourney предложит четыре изображения — качество наиболее удачного настраивается с помощью специальных инструментов: уменьшить, увеличить картинку или скорректировать ракурс. Есть и редактор изображений, где можно скорректировать запрос, изменить определённые области картинки, выбрать другое соотношение сторон и добавить новые элементы. Есть раздел, где собраны все созданные пользователем изображения. Картинку из коллекции можно посмотреть, изменить, скопировать или скачать. На сайте доступны чаты, где можно посмотреть, что создали другие люди, или разместить собственное изображение. По исчерпании лимита в 25 картинок Midjourney предложит оформить подписку на один из четырёх тарифных планов — они отличаются ценами и квотами на число изображений. |