|

Опрос

|

реклама

Быстрый переход

Тысячи россиян лишились доступа в интернет из-за сбоя у «Билайна»

26.02.2025 [13:51],

Павел Котов

Сегодня, 26 февраля, произошёл сбой в работе оператора связи «Билайн». На платформах «Сбой.рф» и Downdetector.su зарегистрированы более 7,6 тыс. жалоб на проблемы у провайдера. Причиной сбоя стала DDoS-атака, признался представитель компании.

Источник изображения: beeline.ru Жалобы стали поступать 26 февраля примерно в 12:00 мск, максимальное их число пришлось на 12:30. Чаще всего абоненты «Билайна» жалуются на неполадки в работе домашнего интернета. Сообщения поступают из разных регионов России — это преимущественно Смоленская область (28 % жалоб), Краснодарский край (15 %), а также Санкт-Петербург и Ленинградская область (8 %), гласит статистика Downdetector.su. На платформе «Сбой.рф» больше всего жалоб оставили пользователи интернета из Москвы (26 %), Краснодарского края (19 %), Санкт-Петербурга (12 %). Поступают жалобы на постоянное отключение интернета и сбой при попытке входа в мобильное приложение. На момент публикации данного материала поток жалоб не прекратился, то есть проблемы в работе сервисов сохраняются. Часть систем компании подверглись DDoS-атаке, сообщили в «Билайне». «Сегодня ряд систем „Билайна“ подвергся DDoS-атаке. Наши специалисты принимают все необходимые меры для минимизации возможных последствий и поддержания стабильной работы сервисов», — заявил представитель оператора агентству «РИА Новости». Половину нелегитимного трафика в России теперь создают вредоносные ботнеты

14.02.2025 [08:13],

Владимир Фетисов

Доля нецелевого трафика, поступающего от веб-серверов, продолжила увеличиваться и по итогам 2024 года составила 12 % от общего числа запросов. При этом более половины объёма такого трафика приходится на активность вредоносных ботнетов (используемых для кибератак высокой мощности сети из большого числа устройств). Об этом сообщает «Коммерсантъ» со ссылкой на данные хостинг-провайдера RUVDS.

Источник изображения: pexels.com В сообщении сказано, что операторы ботнетов всё чаще используют для DDoS-атак компьютеры и серверы. Обычно в атаках такого типа задействуют заражённые устройства с простой архитектурой, такие как IoT-устройства или умные гаджеты. Такие сети чаще всего используют для атак сетевого (L2) и транспортного (L3) уровней. При этом для атак на уровень веб-приложений и серверов (L7) задействуют виртуальные серверы и машины. Директор по продуктам Servicepipe Михаил Хлебунов сообщил, что злоумышленники арендуют мощности хостинг-провайдеров для проведения атак на L7-уровне. «При этом мы сталкивались с атаками, когда злоумышленники не выкупают виртуальные машины, а пользуются промоакциями хостеров и «берут» их непосредственно под атаку», — добавил господин Хлебунов. Гендиректор RUVDS Никита Цаплин отметил, что злоумышленникам не всегда нужно арендовать мощности хостинг-провайдеров для своих ботнетов. Это связано с тем, что они могут эксплуатировать известные уязвимости оборудования для компрометации пользовательских устройств. При таком подходе легитимный клиент будет генерировать вредоносный трафик, не подозревая об этом. Эксперты отмечают, что провайдерам защитить предоставляемые в аренду виртуальные серверы и машины весьма непросто, поскольку они не могут самостоятельно обновлять клиентское программное обеспечение. Достоверно определить тип исходящих от арендованного оборудования атак также непросто. Однако по некоторым характерным признакам можно с большой вероятности вычислить устройства, участвующие в DDoS-атаке, поскольку провайдер будет видеть резкий рост объёма трафика, аномально высокую сетевую активность и нагрузку на сетевое оборудование. Более четырёх дней длилась самая долгая DDoS-атака на российские ресурсы в 2024 году

30.01.2025 [07:33],

Владимир Фетисов

Центр мониторинга и управления сетью связи общего пользования Роскомнадзора отразил 10,9 тыс. DDoS-атак и заблокировал 30 тыс. фишинговых сайтов в 2024 году. Об этом пишет «Интерфакс» со ссылкой на данные пресс-службы ведомства.

Источник изображения: Hack Capital / unsplash.com «В 2024 году специалисты ЦМУ отразили более 10,9 тыс. DDoS-атак, направленных на различные организации страны. Среди них наиболее мощная была зафиксирована на ресурсы провайдера хостинга: её мощность достигала 2,38 Тбит/с, скорость до 210 млн пакетов в секунду. Самая длительная атака продолжалась 108 часов 24 минуты и была направлена на ресурсы оператора связи», — сказано в сообщении пресс-службы Роскомнадзора. Количество заблокированных в 2024 году фишинговых сайтов оказалось в 7 раз больше по сравнению с аналогичным показателем за 2023 год. Специалисты ЦМУ также заблокировали 217 ресурсов, распространяющих вредоносное программное обеспечение, что в 4,5 раза больше, чем годом ранее. В дополнение к этому за год было выявлено 8,3 тыс. нарушений маршрутизации трафика. По данным пресс-службы Роскомнадзора, в настоящее время ЦМУ обеспечивает защиту более 6 тыс. ресурсов, которые принадлежат 869 организациям. В число клиентов ведомства входят крупные государственные и частные структуры, телекоммуникационные компании, СМИ, банки, операторы связи и объекты критической информационной инфраструктуры. В ведомстве отметили, что количество подключённых к системе ЦМУ организаций продолжает расти. Россия опустилась на 8-е место в мире по количеству DDoS-атак в 2024 году

27.01.2025 [12:10],

Владимир Фетисов

По данным компании StormWall, Россия заняла восьмое место по количеству DDoS-атак в 2024 году. Отмечается, что на долю страны пришёлся тот же процент от всех кибератак, что и годом ранее, но по итогам 2023 года Россия занимала седьмое место в этом рейтинге.

Источник изображения: Hack Capital / unsplash.com «Анализ основан на данных глобальной сети центров очистки трафика StormWall, которые обрабатывают огромные объёмы данных — более 5 Тбит/с при пиковых нагрузках. Именно эти сведения дают нам чёткое представление о текущем состоянии DDoS-угроз по всему миру», — говорится в сообщении StormWall. В сообщении сказано, что 2024 год отличился не только ростом количества атак на 45 %, но и «колоссальным ростом» мощности DDoS-атак на уровне приложений, нацеленных на уязвимости критически важных частей приложений и на недостатки в логике и обработке данных. Мощность таких атак в минувшем году увеличилась вдвое по сравнению с 2024 годом. По мнению специалистов, это произошло из-за «серьёзных геополитических событий в мире», а также из-за роста конкуренции на рынке во второй половине года. В дополнение к этому отмечается рост количества устройств в ботнетах, используемых злоумышленниками для проведения DDoS-атак. По данным StormWall, в среднем в России оно увеличилось в пять раз — с 7 тыс. устройств в 2023 году до 35 тыс. устройств в 2024 году. «Рост количества устройств является пугающей тенденцией, поскольку гигантские ботнеты могут запускать мощнейшие атаки, которые могут нанести огромный вред любой российской компании», — сказано в отчёте StormWall. Крупнейший обнаруженный в 2024 году в России ботнет насчитывал более 100 тыс. устройств (преимущественно маршрутизаторы Asus). Ещё в прошлом году на 268 % по сравнению с предыдущим годом увеличилось количество случаев «ковровых бомбардировок», нацеленных сразу на сотни или тысячи IP-адресов жертвы. Основная цель таких атак заключается в выводе из строя инфраструктуры. Актуальным трендом остаются многовекторные DDoS-атаки, которые направлены на несколько разных сетевых уровней и элементов инфраструктуры. Количество таких атак выросло на 32 % по сравнению с 2023 годом. «Это один из наиболее вредоносных типов нападений, который может причинить большой ущерб организации», — сказано в сообщении StormWall. Чаще всего в 2024 году злоумышленники атаковали российские предприятия в сфере телекоммуникаций. Доля атак на телекоммуникационную отрасль выросла до 31 % (годом ранее этот показатель был равен 14 %). Средний показатель эффективности атак на телеком-предприятия в России составил 57 %. Злоумышленники также часто атаковали представителей госсектора (17 % атак) и ретейла (14 % атак). В компании отметили, что одним из важнейших итогов 2024 года является смещение фокуса злоумышленников с количества проводимых атак на их качество. Всё чаще киберпреступники придерживаются подхода, при котором потенциальная цель хорошо изучается, и вектор атаки формируется именно под её особенности. Cloudflare снова отразила крупнейшую в истории DDoS-атаку — её мощность достигла 5,6 Тбит/с

23.01.2025 [17:25],

Павел Котов

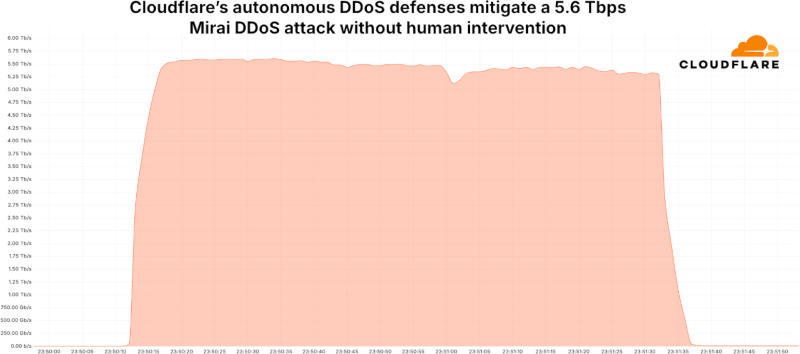

Cloudflare рассказала, что отразила крупнейшую в истории распределённую атаку типа «отказ в обслуживании» (DDoS). Инцидент произошёл в конце октября 2024 года — защитные средства компании заблокировали DDoS-атаку, осуществлявшуюся по протоколу UDP (User Datagram Protocol), её мощность достигала 5,6 Тбит/с.

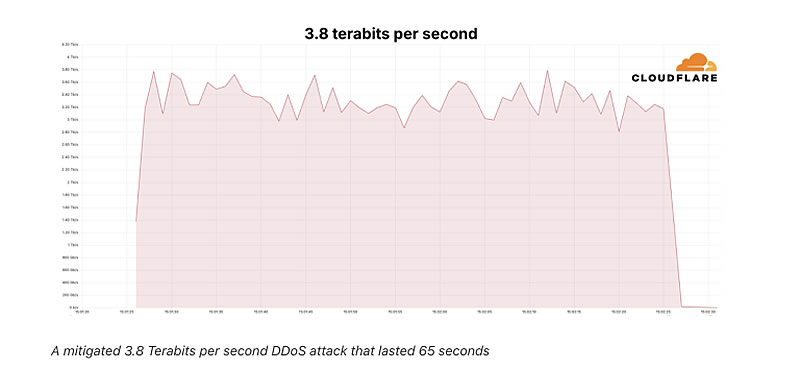

Источник изображения: Hack Capital / unsplash.com DDoS-атака была инициирована при помощи одного из вариантов ботнета Mirai, а её целью был интернет-провайдер в Восточной Азии. Для сравнения, незадолго до этого, также в октябре 2024 года, Cloudflare заблокировала ещё одну мощную DDoS-атаку, которая теперь оказалась второй по величине — её мощность была 3,8 Тбит/с. Новая атака продолжалась чуть более минуты (80 секунд), а её источниками стали более 13 000 устройств интернета вещей (IoT).

Источник изображения: cloudflare.com Адаптируясь к современным реалиям, киберпреступники вынуждены менять свои стратегии, в результате чего DDoS-атаки становятся короче по продолжительности, но чаще и интенсивнее. Несмотря на разрушительный потенциал, в ходе последнего инцидента цели не было нанесено никакого ущерба, отметили в Cloudflare — DDoS-атака была обнаружена и блокирована в полностью автоматическом режиме. «Она не потребовала человеческого вмешательства, не вызвала никаких оповещений и ухудшения работоспособности [ресурсов]. Системы продолжали работать в штатном режиме», — рассказали в компании. Общее количество уникальных IP-адресов достигло 13 000, но в секунду их было 5500. Каждый из этих адресов генерировал трафик до 8 Гбит/с или 1 Гбит/с в среднем (0,012 % от 5,6 Тбит/с). Mirai — один из самых печально известных ботнетов. Его исходный код был опубликован в 2017 году, и с тех пор различные киберпреступники начали создавать собственные варианты ботнета. Только на этой неделе были обнаружены два варианта. «Сбер»: в открытом доступе оказались данные 90 % россиян, а ущерб экономике от кибератак приближается к 1 трлн рублей за два года

06.11.2024 [16:40],

Павел Котов

Из-за действий киберпреступников в открытом доступе оказались персональные данные 90 % россиян, а суммарный ущерб для экономики страны от кибератак в 2023 и 2024 годах может составить 1 трлн руб., пишет «Коммерсантъ» со ссылкой на заявление зампреда правления «Сбербанка» Станислава Кузнецова.

Источник изображения: Franz Bachinger / pixabay.com Ситуацию с утечками персональных данных жителей России господин Кузнецов назвал плачевной — их пик пришёлся на прошлый год, а в этом количество утечек стало немного сокращаться. По итогам 2024 года сумма похищенных у россиян средств достигнет 250 млрд руб., и если ситуация не изменится, общий объём ущерба от кибератак в 2023–2024 годах может подойти к отметке в 1 трлн руб. Утечки и кражи средств, по словам господина Кузнецова, имеют «тренд на увеличение». Пик мошеннических звонков пришёлся на февраль и март этого года, когда их было до 20 млн в сутки; к настоящему моменту их стало 6–6,5 млн, но качество мошеннических схем повысилось. Число обнаруженных и заблокированных фишинговых ресурсов за первые девять месяцев 2024 года выросло на 116 % — хакеры стали размещать их на доменах третьего и более глубоких уровней, что усложняет их выявление. За первую половину 2024 года на российские организации были совершены 355 тыс. DDoS-атак, и это на 16 % больше, чем за весь 2023 год. Для борьбы с этим явлением российские власти намерены увеличивать объём трафика, который проходит через технические средства противодействия угрозам — в 2030 году он должен достичь 725,6 Тбит/с. VK защитит сервисы от ботов и DDoS-атак с помощью ИИ

30.10.2024 [12:04],

Владимир Мироненко

VK запустит до конца года в большинстве сервисов собственную систему защиты от DDoS-атак и бот-активности на основе искусственного интеллекта (ИИ), которая сможет отличать вредоносный трафик от реальных всплесков активности, сообщил «Коммерсантъ» со ссылкой информацию компании. До этого защиту таких проектов, как «VK Видео», ОК, «Дзен», Mail и др., обеспечивал комплекс решений, включающий продукты вендоров информационной безопасности (ИБ).

Источник изображения: Franz26/Pixabay ИИ-модели, обученные на обезличенных и обобщенных данных о поведении пользователей каждого сервиса VK, будут уже на ранних стадиях выявлять вредоносный трафик, даже если он не отличается от органического. Система также будет выявлять и другую вредоносную активность, включая программы-парсеры (собирают открытые данные о пользователях), программы-брутфорсеры, которые автоматически перебирают пароли от аккаунтов. Вице-президент по стратегии и инновациям МТС Евгений Черешнев отметил, что противодействие DDoS-атакам обычно не требует ИИ: «Это больше вопрос системной логики управления потоками данных и доступных серверных мощностей». Хотя в борьбе с ботами применение ИИ он назвал закономерным. Для эффективной работы ИИ-моделей необходимо разнообразие трафика, так как атакующая сторона постоянно меняет свои методики, сообщили в DDoS-Guard. Преимущество специализированных провайдеров заключается в том, что они анализируют трафик тысяч различных доменов и их пользователей, что обеспечивает больше данных для обучения системы защиты. По словам источника «Коммерсанта», в VK Tech (входит в группу VK) обсуждается вариант продажи системы внешним заказчикам в виде облачного решения. Однако заместитель гендиректора группы компаний «Гарда» Рустэм Хайретдинов считает, что такое решение вряд ли выйдет на рынок, «поскольку изначально разрабатывается для конкретной платформы, ее адаптация может стоить соизмеримо с разработкой новой». В свою очередь, бизнес-консультант по информационной безопасности Positive Technologies Алексей Лукацкий отметил, что в России пока нет ни одного примера, чтобы компания, которая не специализируется в сфере ИБ, смогла не только разработать, но и развивать своё решение. В России учетверилось число DDoS-атак в 2024 году, но они стали менее мощными

22.10.2024 [15:39],

Дмитрий Федоров

В России количество DDoS-атак в III квартале 2024 года увеличилось на беспрецедентные 319 % по сравнению с аналогичным периодом прошлого года, однако их пиковая интенсивность снизилась с 675 Гбит/с до 446 Гбит/с. К 2030 году правительство планирует увеличить пропускную способность технических средств противодействия угрозам (ТСПУ) до 725,6 Тбит/с. Эксперты предупреждают, что требуются более комплексные решения. Простое расширение каналов передачи данных может быть недостаточным для эффективной защиты от кибератак.

Источник изображения: cliff1126 / Pixabay Согласно исследованию Qrator Labs, которое охватило более 1000 компаний из разных секторов экономики, прирост DDoS-атак был отмечен на всех уровнях: на сетевом и транспортном уровнях увеличение составило 80 %, а на уровне приложений (веб-серверов) — 70 %. DDoS-атаки представляют собой одну из наиболее серьёзных угроз стабильности ИТ-инфраструктуры. 14 октября 2024 года Роскомнадзор сообщил о мощной зарубежной кибератаке, направленной на системы отечественных операторов связи. Её пиковая интенсивность достигала 1,73 Тбит/с. В ответ на подобные инциденты правительство намерено к 2030 году увеличить пропускную способность ТСПУ до 725,6 Тбит/с. В настоящее время этот показатель составляет 329 Тбит/с, а к 2025 году должен достигнуть 378,4 Тбит/с. Важно отметить, что Роскомнадзор уже несколько лет занимается подключением компаний к системе для защиты от подобных угроз, продолжая развивать российскую инфраструктуру кибербезопасности. Несмотря на значительное увеличение пропускной способности ТСПУ, эксперты предупреждают, что пропускная способность может оказаться недостаточной для эффективной фильтрации трафика при высоких нагрузках, характерных для сетевых атак. В случае превышения допустимой нагрузки оборудование может работать некорректно и даже привести к отказу в работе каналов передачи данных. Для операторов связи и интернет-провайдеров, активно внедряющих такие системы, это представляет серьёзную угрозу для стабильности их сетей. Евгений Фёдоров, руководитель продуктового направления компании Innostage, подчеркнул, что для эффективной борьбы с DDoS-атаками требуется комплексный подход: от фильтрации трафика на уровне провайдеров до внедрения решений на уровне инфраструктуры. ТСПУ способны фильтровать аномальный трафик, однако злоумышленники быстро адаптируются к новым методам защиты. «Это можно сравнить с расширением автодорог: чем больше полоса пропускной способности, тем больше машин — пакетов данных, которые смогут пройти», — отметил эксперт. Без интеллектуальной маршрутизации и фильтрации трафика безопасность сети останется под угрозой. Архив интернета взломали — похищены данные 31 млн пользователей

10.10.2024 [10:15],

Дмитрий Федоров

Архив интернета или archive.org — уникальная платформа, сохраняющая всю историю интернета, подверглась хакерской атаке, что привело к утечке данных 31 млн пользователей. Утечка затронула электронные адреса, имена пользователей и пароли. Вскоре после инцидента пользователи социальных сетей начали активно делиться скриншотами главной страницы Archive.org, на которой появилось тревожное сообщение.

Источник изображения: abbiefyregraphics / Pixabay Около 00:00 по московскому времени пользователи увидели на главной странице Archive.org следующее сообщение: «Вам когда-нибудь казалось, что Internet Archive держится на честном слове и постоянно находится на грани катастрофической утечки данных? Это только что случилось. Увидим 31 миллион из вас на HIBP!».

Источник изображения: Archive.org После публикации этого сообщения сайт оказался временно недоступен. Позже Брюстер Кейл (Brewster Kahle), основатель Archive.org, сообщил через социальные сети, что платформа подверглась DDoS-атаке. Сайт восстановил свою работу, но обсуждения последствий утечки не утихают. Хотя DDoS-атака вызвала кратковременные сбои, наибольший резонанс вызвала именно утечка данных, подтверждённая онлайн-сервисом Have I Been Pwned (HIBP), который помогает пользователям проверить, были ли их данные скомпрометированы. HIBP подтвердил, что взлом Archive.org произошёл месяц назад. В результате хакеры похитили 31 млн записей, содержащих электронные адреса, имена пользователей и хэшированные пароли. Алгоритм bcrypt, который использовался для хэширования паролей, считается одним из самых надёжных методов защиты данных. Однако даже его применение не гарантирует полной безопасности, если пользователи выбирали слабые пароли или использовали их на других платформах. В связи с этим пользователям Archive.org рекомендуется немедленно сменить свои пароли и включить двухфакторную аутентификацию для дополнительной защиты учётных записей. Cloudflare отразила рекордную DDoS-атаку интенсивностью 3,8 Тбит/с — её устроили роутеры Asus и MikroTik

03.10.2024 [00:22],

Анжелла Марина

Компания Cloudflare сообщила об успешном отражении рекордной по объёму DDoS-атаки со скоростью 3,8 Тбит/с. Этот инцидент превзошёл предыдущий рекорд, установленный в ноябре 2021 года, когда на Microsoft была осуществлена похожая DDoS-атака в 3,47 Тбит/с, цель которой состояла в исчерпании пропускной способности ресурса и недоступности его для пользователей.

Источник изображения: Copilot По данным PCMag, атака стала частью масштабной хакерской кампании, продолжающейся уже более месяца, в ходе которой было зафиксировано более 100 крупных DDoS-атак, скорость которых превышала 3 Тбит/с. В Cloudflare отметили, что смогли отразить эту крупномасштабную атаку благодаря глобальной сети серверов, способной эффективно распределять входящий трафик. Этому также способствовала система, позволяющая в реальном времени анализировать и фильтровать вредоносные данные.

Источник изображения: Cloudflare Cloudflare не раскрыла имена пострадавших клиентов, однако сообщила, что атаки были направлены на компании из финансового сектора, сферы телекоммуникаций и интернет-услуг. «Обнаружение и смягчение последствий было полностью автономным», — говорится в блоге компании. В ходе расследования было установлено, что неправомерные действия были организованы с использованием ботнета, состоящего из взломанных интернет-устройств, включая маршрутизаторы Asus и MikroTik, DVR и веб-серверы. Захваченные устройства использовались для генерации огромного объёма трафика, направленного на целевые сайты и приложения. В данном случае ботнет применил протокол UDP (User Datagram Protocol), который позволяет быстро передавать данные, но может быть также использован для создания мощных DDoS-атак, известных как UDP flood. Анализ непосредственно интернет-трафика показал, что захваченные устройства находились в таких странах, как Россия, Бразилия, Вьетнам, Испания и США. Cloudflare также добавила, что хакеры, вероятно, скомпрометировали домашние маршрутизаторы Asus через недавно обнаруженную уязвимость высокой степени опасности, затрагивающую около 157 000 моделей данных устройств. Хакерские атаки на организации в РФ стали более мощными и разнообразными

09.09.2024 [09:06],

Владимир Фетисов

Количество DDoS-атак на российские организации в первом полугодии 2024 года увеличилось до 355 тыс., что на 16 % больше по сравнению с показателем за аналогичный период прошлого года. Максимальная мощность одной атаки выросла почти в семь раз и составила 1,2 Тбит/с. Максимальная продолжительность атак снизилась втрое до 35 дней, а средняя продолжительность уменьшилась в 24 раза. Об этом пишет «Коммерсантъ» со ссылкой на данные ГК «Солар».

Источник изображения: Pete Linforth/Pixabay Исследователи считают, что хакеры стали осуществлять более краткосрочные и целевые атаки. Жертвами разных типов сетевых атак за первые шесть месяцев текущего года становились IT-компании, представители телекоммуникационной отрасли, учреждения госсектора, а также компании из кредитно-финансовой отрасли и энергетики. Количество DDoS-атак на энергетические компании за полугодие подскочило в 19 раз. Отмечается усиление тенденции к росту атак в июле и августе. В Роскомнадзоре подтвердили данные о том, что средняя мощность атак в третьем квартале выросла на 600 Гбит/с по сравнению с предыдущим трёхмесячным отрезком. В первом полугодии в четыре раза по сравнению с показателем за аналогичный период прошлого года увеличилось количество мультивекторных DDoS-атак, включающих несколько типов атак одновременно. «Этому способствует возросшая доступность ботнетов на чёрном рынке, которая позволяет большему числу злоумышленников организовывать сложные атаки», — считает заместитель директора по продуктовому развитию ГК «Солар» Артём Избаенков. Доля смешанных мультивекторных атак во втором квартале 2024 года составила 17,7 % от общего количество атак, подсчитали в компании Qrator Labs. При этом во втором квартале прошлого года доля таких атак составляла 9,15 %. В компании отметили, что защищаться от смешанных атак сложнее, поскольку многие поставщики решений для борьбы с DDoS-атаками защищают отдельные IP-адреса, а не инфраструктуру и сети в целом. Хакеры атаковали сайты госорганов Франции после ареста Павла Дурова

26.08.2024 [16:39],

Владимир Мироненко

После задержания 24 августа французскими правоохранительными органами основателя Telegram Павла Дурова, которому до сих не были предъявлены обвинения, сайты нескольких государственных структур Франции подверглись DDoS-атакам хакерских группировок, пишет РБК со ссылкой на публикацию французского ресурса Le Parisien.

Источник изображения: Vika_Glitter/Pixabay Атакам хакеров подверглись сайт государственных услуг, Агентство по безопасности лекарственных средств и изделий медицинского назначения (ANSM), Confédération Paysanne (сельскохозяйственный союз), портал ежедневной газеты Voix du Nord, а также система онлайн-записи пациентов к врачам Doctolib. В связи с атаками эти сайты были недоступны всё воскресенье, и на данный момент был восстановлен доступ лишь к некоторым из них. Эксперт по кибербезопасности Клеман Доминго (Clément Domingo) заявил Le Parisien, что эти атаки были «по сути осуществлены пророссийскими группами», такими как UserSec, RipperSec, Holy League и Cyber Army Now, которые взяли на себя ответственность за их выполнение. Он также предположил, что следует ожидать «вероятного усиления этих атак в ближайшие часы и дни». Как стало известно, Павлу Дурову в воскресенье продлили срок содержания под стражей на 48 часов. Также ожидается, что сегодня прокуратура Франции сделает официальное заявление по его делу. В команде Telegram заявили, что Павлу Дурову нечего скрывать и выразили надежду на его скорое освобождение. Microsoft устранила глобальный сбой после масштабной кибератаки 30 июля

31.07.2024 [20:26],

Анжелла Марина

Компания Microsoft сообщила об устранении крупномасштабного сбоя, который затронул множество популярных сервисов, включая почтовый клиент Outlook и игру Minecraft. Проблемы продолжались почти 10 часов, вызвав многочисленные жалобы пользователей по всему миру.

Источник изображения: Pixabay По предварительным данным, причиной сбоя стала DDoS атака (распределённый отказ в обслуживании), усугублённая ошибкой в системе защиты Microsoft, сообщает BBC. Компания признала, что их меры безопасности не только не смогли предотвратить атаку, но и усилили её негативное воздействие. «Хотя первоначальным событием, послужившим причиной, была DDoS-атака, расследование показывает, что ошибка в реализации наших защитных мер усилила воздействие атаки, а не смягчила его», — говорится в официальном заявлении Microsoft. Данный инцидент произошёл менее чем через две недели после глобального сбоя, вызванного некорректным обновлением программного обеспечения компанией по кибербезопасности CrowdStrike, в результате которого около 8,5 миллионов компьютеров на базе операционных систем Microsoft вышли из строя. Эксперт по компьютерной безопасности, профессор Алан Вудворд (Alan Woodward) выразил удивление по поводу масштабного сбоя: «Кажется немного сюрреалистичным, что мы столкнулись с очередным серьёзным сбоем в работе онлайн-сервисов Microsoft. Можно было бы ожидать, что сетевая инфраструктура Microsoft будет защищена от подобных "бомб"». Ранее на сайте компании появилось оповещение, в котором говорилось, что сбой затронул Microsoft Azure (платформу облачных вычислений) и Microsoft 365, в который входят такие приложения, как Microsoft Office и Outlook. Также пострадали облачные системы Intune и Entra. Компания Microsoft заявила 31 июля, что проблема исправлена и будет осуществляться мониторинг за ситуацией. «Мы искренне приносим извинения за причинённые неудобства», — говорится в сообщении на X (ранее Twitter). Число DDoS-атак на российские компании растёт, но их опасность недооценивается

05.07.2024 [14:18],

Павел Котов

Во II квартале 2024 года рост количества DDoS-атак на ресурсы российских компаний составил 43 % квартал к кварталу и 63 % год к году, пишет Forbes со ссылкой на статистику DDoS-Guard. Отечественный бизнес недооценивает опасность этого явления: почти 20 % организаций вообще не имеют никакой защиты от DDoS-атак.

Источник изображения: Franz Bachinger / pixabay.com В статистику DDoS-Guard попали атаки уровней L3 (сетевой уровень, атаки на оборудование), L4 (транспортный уровень, атаки на каналы связи) и L7 (прикладной уровень, атаки на веб-приложения, с которыми взаимодействуют пользователи), причём атаки L7 «традиционно превосходят остальные в три-четыре раза», отметили в компании. Для оценки расходов российских организаций на защиту от DDoS-атак в DDoS-Guard проанализировали открытые данные закупок: в течение 2023 года зарегистрированы 114 контрактов на 454 млн рублей, что вдвое выше, чем в предыдущем году. Проведённый в марте 2024 года опрос показал, что 65 % компаний оценивают вероятность атаки на свои ресурсы как высокую или очень высокую, но 20 % их владельцев так ничего и не сделали для защиты от них. Обращения к специалистам иногда происходят уже после того, как компания пережила такой инцидент и отбилась от атаки своими силами. Известны также случаи, когда компания располагает средствами защиты от DDoS-атак, отказывается от них «за ненадобностью» и в считанные дни после этого переживает атаку. Это значит, что злоумышленники осуществляют мониторинг потенциальных жертв и выбирают самые простые цели — иногда их провоцирует переход объекта от одного поставщика услуг по защите от DDoS-атак к другому, менее опытному и более дешёвому. В 2022 году наиболее востребованной защита от DDoS-атак была у IT-компаний, на которые приходились 49 % затрат, вторыми были университеты (13 %), а третьими — государственные организации. В 2023 году доля IT-компаний упала до 31 %, вторыми стали представители энергетической отрасли (29 %), а третьими оказались МФЦ (22 %). В 2023 году снизился интерес к облачным средствам защиты от DDoS-атак — заказчики стали выбирать подключение в режиме On-Premise с возможностью установки оборудования или ПО провайдера в защищённый периметр заказчика, хотя это обходится на 15 % дороже. По другим оценкам, интерес к первым не снизился, но популярность вторых решений действительно выросла.

Источник изображения: Cliff Hang / pixabay.com В некоторых компаниях степень угрозы DDoS-атак недооценивается — их называют «пережитками прошлого», говорят в Angara Security, хотя с 2021 года их мощность выросла пятикратно, а продолжительность утроилась. В Servicepipe квартальный рост общего числа DDoS-атак по итогам апреля–июня 2024 года оценили в 47 %, причём данные сильно разнятся по отраслям: интернет- и облачных провайдеров за этот период времени стали атаковать в 2,3 раза чаще; на 50 % выросло количество атак уровней L3 и L4. В этом году отметилась тенденция на «ковровые атаки» на представителей финансового сектора, которая усилилась во II квартале, а спрос на средства защиты вырос у коллекторских агентств и операторов ЦФА. Указанные тренды на динамику DDoS-атак подтвердили в МТС RED: квартальный рост, по подсчётам компании, составил 56 %, годовой — почти 80 %. Чаще всего, добавили в МТС RED, атакам подвергались ресурсы организаций сферы IT и телекоммуникаций (33 % случаев), финансового сектора (21 %) и промышленного направления (13 %). Злоумышленники стали действовать более целенаправленно, выводя из строя критическое оборудование. Участились атаки на сервис-провайдеров, сообщили в Security Vision, — это позволяет нанести ущерб сразу большому количеству их клиентов. В качестве средств атаки используются ботнеты заражённых IoT/IioT-устройств, арендованные или взломанные облачные ресурсы. Существует и государственная программа борьбы с DDoS-атаками. Подведомственный Роскомнадзору Главный радиочастотный центр (ГРЧЦ) разработал Национальную систему противодействия DDoS-атакам (НСПА) — она осуществляет постоянный мониторинг трафика и блокирует попытки вредоносных соединений. НСПА защищает государственные учреждения, финансовые и транспортные компании, ресурсы СМИ и операторов связи. НСПК пережила крупнейшую кибератаку — СБП сбоила несколько часов

21.06.2024 [12:38],

Павел Котов

Накануне, 20 июня, произошла кибератака на Национальную систему платежных карт (НСПК) — самая масштабная на финансовые структуры РФ за последние годы, считают эксперты. В течение нескольких часов не проходили или проходили не с первого раза некоторые платежи в интернете и переводы через СБП. Серьёзного ущерба инцидент не причинил, но для предотвращения таких кибератак в дальнейшем потребуются дополнительные меры защиты.

Источник изображения: WELC0MEИ0 / pixabay.com Сбои в работе некоторых сервисов НСПК начали проявляться 20 июня около 10:00 мск. Не проходили некоторые платежи через банковские карты и СБП — последняя заработала в штатном режиме к обеду, а восстановление службы 3D Secure для подтверждения платежей через интернет заняло более продолжительное время. В НСПК факт инцидента подтвердили и уточнили, что это была инфраструктурная DDoS-атака — специалисты платформы были готовы к ней, поэтому её эффект оказался «кратковременным», а затронуты оказались лишь некоторые службы. Днём ранее та же группа киберпреступников атаковала несколько крупных российских банков, но особого эффекта это не возымело — возможно, это была репетиция, предположили источники «Коммерсанта». Для атаки на НСПК злоумышленники выбрали метод ковровой атаки, при котором нападение осуществляется на все ресурсы жертвы одновременно — из-за этого перегрузке подвергается всё пограничное сетевое оборудование, и нарушается связанность сетей. Защититься от атаки этого типа сложнее, потому что обычное в таких случаях перенаправление запроса по несуществующему сетевому маршруту влечёт полную недоступность службы. Есть мнение, что реакция специалистов НСПК была неверной — они должны были запустить резервные серверы, но этого не случилось. Возможно, проблема в том, что организаторы атаки были осведомлены об особенностях работы системы платежей, знали, как обойти системы мониторинга, поэтому резервные мощности не подключились. В последний раз настолько масштабная атака на российские финансовые службы была зафиксирована в сентябре 2021 года — её жертвой оказался провайдер Orange Business Services, который обрабатывал значительную часть банковского трафика по картам. В результате платежи по картам и СБП шли с перебоями в течение трёх часов. Тогда атака, по мнению экспертов, была «значительно мощнее» — она затронула не только интернет-платежи и СБП, но также банкоматы и магазины. На этот раз НСПК оказалась лишь самой заметной целью — инцидент затронул и другие российские организации, включая банки, а также «Ростелеком» и МТС, но заметного ущерба злоумышленники причинить не смогли. Тем не менее, атака оказалась успешной, и причины этого необходимо будет установить, чтобы не допускать таких инцидентов впредь. |