|

Опрос

|

реклама

Быстрый переход

«Беспрецедентная бомбардировка»: Cloudflare рассказала о мощнейшей DDoS-атаке — до 31,4 Тбит/с

29.01.2026 [18:59],

Сергей Сурабекянц

В отчёте Cloudflare за четвёртый квартал 2025 года представлена пугающая информация о «крупнейшей публично раскрытой атаке», которую компания называет «новым мировым рекордом». Атака была совершена ботнетом Aisuru/Kimwolf против клиентов Cloudflare и её инфраструктуры, а сама кампания под названием «Ночь перед Рождеством» началась 19 декабря. Более 94 % атак доставляли от одного до пяти миллиардов пакетов в секунду, при этом 58 % из них длились от одной до двух минут.

Источник изображения: Cloudflare Похоже, что подобные атаки набирают обороты: по данным Cloudflare в последнем квартале 2025 года общее количество DDoS-атак выросло на 31 % по сравнению с предыдущим кварталом и на 58 % по сравнению с аналогичным периодом прошлого года. 42 % атак были нацелены на телекоммуникационных провайдеров, 15 % — на поставщиков информационных технологий и услуг, а игровую индустрию затронуло лишь 2 % атак. Самыми «популярными» странами для DDoS-атак в четвёртом квартале 2025 года стали Китай, Гонконг, Германия и Бразилия. США оказались на пятом месте, слегка опережая Великобританию. Список географических источников атак возглавляет Бангладеш, за ним следуют Эквадор, Индонезия, Аргентина и Гонконг. В отчёте Cloudflare подчёркивается, что список из 10 крупнейших сетей-источников атак «выглядит как список интернет-гигантов», а «общая нить очевидна: злоумышленники используют самую доступную и мощную сетевую инфраструктуру в мире, в первую очередь крупные общедоступные сервисы». По данным Cloudflare, глобальные поставщики облачных вычислений, такие как DigitalOcean, Microsoft, Tencent, Oracle и Hetzner, становятся крупнейшими источниками DDoS-атак, «демонстрируя тесную связь между легко предоставляемыми виртуальными машинами и массовыми атаками». Роскомнадзор заявил об удвоении количества DDoS-атак в 2025 году

19.01.2026 [20:09],

Владимир Фетисов

В прошлом году был зафиксирован существенный рост числа и сложности DDoS-атак. Специалисты в сфере информационной безопасности говорят об увеличении количества подобных инцидентов на 90 % по сравнению с предыдущим годом, а в Роскомнадзоре заявили о росте числа DDoS-атак на 100 %.

Источник изображения: Boitumelo / unsplash.com Подведомственный РКН Центр мониторинга и управления сетью связи общего пользования зафиксировал за второе полугодие прошлого года свыше 15 тыс. DDoS-атак. Всего же за прошлый год ведомство зафиксировало более 21 тыс. подобных инцидентов, тогда как в 2024 году их было около 10 тыс. Это указывает о росте год к году более чем на 100 %. В сообщении сказано, что доля зарубежного вредоносного трафика в DDoS-атаках «остаётся стабильно высокой». Больше всего вредоносного трафика поступало из США, Германии, Великобритании, Нидерландов, Индонезии, Тайваня, Франции и Швеции. «Эти страны — ключевые мировые хабы хостинга и облачных услуг, что делает их удобной платформой для размещения элементов бот-сетей. Однако фиксируемая география трафика не отражает реальное местонахождение организаторов атак», — сказано в сообщении Роскомнадзора. Чаще всего для проведения DDoS-атак использовались распределённые ботнеты, сформированные из скомпрометированных сетевых устройств в разных странах мира. За счёт этого злоумышленники могут маскировать источник атак, повышать устойчивость к блокировкам и оперативно наращивать мощность воздействия. ИБ-компания Servicepipe заявила об увеличении DDoS-атак в 1,9 раза в 2025 году по сравнению с 2024 годом, а количество используемых ботнетов, по данным специалистов, выросло более чем на треть. В компании «Инфосистемы Джет» рост сетевых атак оценили в 50 % год к году, а в «Лаборатории Касперского» сообщили об увеличении на 42 % за отчётный период. В ГК «Солар» за неполный 2025 год зафиксировали рост сетевых атак на 30 %. Хакеры сломали французскую почту и её банковскую службу с помощью DDoS-атаки

24.12.2025 [13:03],

Павел Котов

Национальная почтовая служба Франции и входящий в её периметр банк частично прекратили работу в результате предполагаемой распределенной атаки типа «отказ в обслуживании» (DDoS), заявили в La Poste. Представители французской почты охарактеризовали произошедшее как «крупный сетевой инцидент», в результате которого нарушилась работа «всех наших информационных систем».

Источник изображения: Boitumelo / unsplash.com Инцидент вывел из строя онлайн-сервисы почты, её банковские сервисы, веб-сайт и мобильное приложение — клиенты могли получить услуги только явившись в офис или отделение лично. О кибератаке сообщило также банковское подразделение La Banque Postale, признав, что из-за неё «наши клиенты временно лишились доступа к мобильному приложению и онлайн-банкингу». Виновников инцидента установить не удалось, хотя одна из хакерских группировок взяла на себя ответственность за него. Это не первый за последнее время подобный инцидент во Франции — ранее на пассажирском пароме было обнаружено ПО для дистанционного управления системами. На минувшей неделе МВД Франции сообщило об утечке данных, в результате которой киберпреступники взломали несколько ящиков электронной почты и похитили конфиденциальные документы, в том числе справки о судимости. Вскоре после этого был арестован 22-летний подозреваемый, имя которого не разглашается. Нет также ясности по поводу связи инцидентов между собой. Бразилия стала главным мировым экспортёром DDoS-атак

17.10.2025 [12:40],

Павел Котов

По итогам III квартала 2025 года Бразилия обошла Россию и США и стала лидером среди мировых источников DDoS-атак с долей 19 %, сообщает «Коммерсантъ» со ссылкой на статистику Curator. Чаще всего жертвами киберпреступников оказывались компании в области финансовых технологий, электронной коммерции и СМИ. На 37 % сократился объём трафика ботов, но сами боты стали правдоподобнее имитировать поведение человека.

Источник изображения: Boitumelo / unsplash.com В актуальном рейтинге источников DDoS-атак Россия заняла второе место с долей 18,4 %, США стали третьей с 10,3 %. Для сравнения, по итогам II квартала 2025 года Россия была первой с 17 %, США — вторыми с 16,6 %, Бразилия — лишь третьей с 13,2 %. В десятку за III квартал также вошли Вьетнам, Нидерланды и Германия; отнесённые к развивающимся странам Бразилия, Вьетнам и Индия показали здесь активный рост, который эксперты связали с интенсивной цифровизацией этих стран, которая, однако, не отменяет низкой культуры кибербезопасности. Хакерам оказалось невыгодно или сложно арендовывать в России ботнеты для проведения атак, поэтому мощности теперь чаще закупаются в других странах, поясняют эксперты. В первом полугодии российские провайдеры IT-инфраструктуры зафиксировали 61 тыс. DDoS-атак, величина самого крупного ботнета составила 4,6 млн устройств. Чаще всего жертвами инцидентов оказывались объекты в категориях «Финтех» (26,1 %), «Электронная коммерция» (22 %), «Медиа» (15,8 %) и «IТ и Телеком» (14,5 %) — эти отрасли, напоминают эксперты, зависят от онлайн-ресурсов и нуждаются в непрерывной работе сервисов, где даже минутные простои оборачиваются финансовыми потерями. Сферы медиа, IT и телекоммуникаций отличаются большими объёмами пользовательского трафика, поэтому атаки здесь оказываются особенно эффективными и заметными.

Источник изображения: Desola Lanre-Ologun / unsplash.com В отличие от направления DDoS, в области вредоносных ботов, которые занимаются сбором данных, накруткой показателей и сбором персональной информации, обнаружился спад. Если во II квартале этот сегмент демонстрировал всплеск, то в III квартале он сократился на 37 %, а доля ботов в общем трафике снизилась с 2,34 % до 1,36 %. Чаще всего боты атаковали объекты по направлениям «Электронная коммерция» (42,79 %) и «Онлайн-ставки» (21,71 %). Интересно, что при сокращении количества у ботов выросло качество — они стали лучше имитировать поведение человека и эффективнее обходить средства защиты. Это свидетельствует о смене стратегии — переходе от массированных атак к точечным ударам, говорят эксперты. По итогам неполного 2025 года в России вдвое уменьшилось число инцидентов с утечками персональных данных. «В прошлом году было порядка 135. А сейчас у нас, я боюсь сглазить, у нас пока 65», — заявил глава Минцифры Максут Шадаев, добавив, что речь идёт об «официально зарегистрированных» крупных утечках личной информации. В России такие инциденты караются введёнными с 30 мая 2025 штрафами — при повторном нарушении их размер составляет от 1 % до 3 % оборота компании за год, но менее 25 млн и не более 500 млн руб. Такие наказания пока не применялись, отметил министр, а компании увеличили расходы на кибербезопасность. Steam и Riot Games отключили миллионы игроков из-за мощнейшей DDoS-атаки

08.10.2025 [06:28],

Анжелла Марина

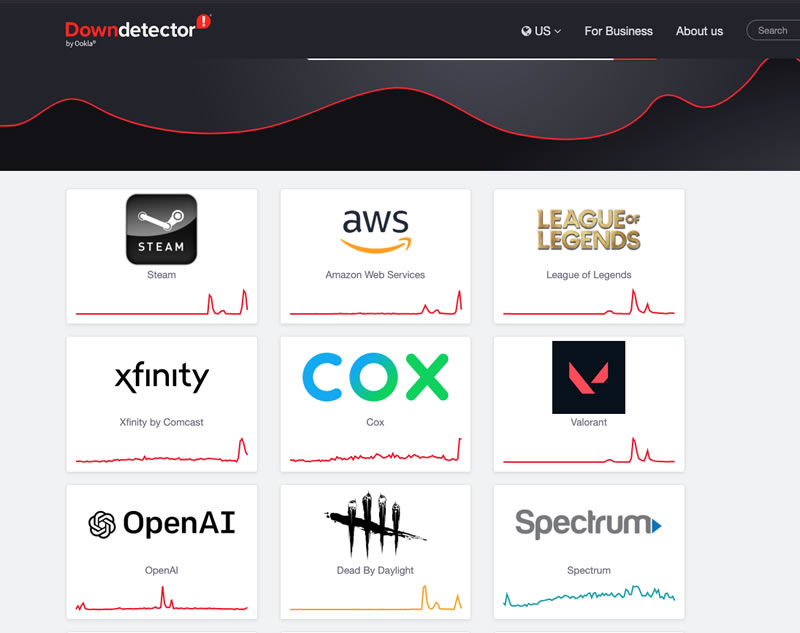

Массовые сбои затронули работу ведущих игровых платформ Steam и Riot Games вечером 6 октября, из-за чего миллионы пользователей по всему миру не могли подключиться к таким играм, как Counter-Strike, Dota 2, Valorant и League of Legends. По предварительным данным, причиной перебоев могла стать одна из крупнейших в истории распределённых атак типа «отказ в обслуживании» (DDoS), исходящая от ботнета Aisuru.

Источник изображения: cybernews.com По данным издания Cybernews, жалобы начали поступать 6 октября, когда тысячи пользователей отметили потерю соединения с игровыми серверами. Кратковременные сбои повторялись несколько раз в течение дня. Страница статуса Riot Games подтвердила наличие критических проблем с отключением игроков, затронувших пользователей на всех основных платформах: Windows, macOS, iOS и Android. По данным мониторинговых сервисов, перебои затронули не только игровые платформы. Участились сообщения о проблемах с PlayStation Network, Epic Games, Hulu, AWS, xfinity, Cox и другими сервисами. Некоторые наблюдатели описали ситуацию как «таяние интернета»: Steam не работал, Epic Games был недоступен, AWS испытывал сбои, а Cloudflare демонстрировал признаки нестабильности. Многие эксперты в области кибербезопасности связывают сбои с масштабной DDoS-атакой, предположительно организованной с помощью ботнета Aisuru — крупнейшего действующего на сегодняшний день ботнета, хотя официальных подтверждений этому пока не поступало. Один из специалистов по киберзащите сообщил на Reddit, что злоумышленники начали серию сложных TCP-атак типа «ковровая бомбардировка», имитирующих легитимный трафик максимально точно. По его словам, это один из самых продвинутых векторов атак, с которыми приходилось сталкиваться.

Источник изображения: Downdetector Ботнет Aisuru был впервые обнаружен исследователями из XLab в августе 2024 года и с тех пор постоянно расширялся, неоднократно устанавливая новые рекорды. В мае он атаковал блог по кибербезопасности KrebsOnSecurity с пропускной способностью 6,3 терабит в секунду (Tbps), а в сентябре — с пиком в 11,5 Tbps. Согласно данным XLab, этот мега-ботнет распространяется за счёт компрометации уязвимых устройств, подключённых к интернету, включая камеры A-MTK, маршрутизаторы D-Link и Linksys, шлюзы, цифровые видеорегистраторы (DVR) и другие устройства. По последним оценкам, ботнет контролирует около 300 000 узлов. Известно, что группа, стоящая за Aisuru, демонстрирует высокий уровень организации, использует передовые методы для уклонения от обнаружения и сохранения контроля над заражёнными системами. Исследователи также отметили попытки передачи определённого идеологического контента. «Ботнет Aisuru проводил атаки по всему миру, охватывая множество отраслей. Основные цели располагались в таких регионах, как Китай, США, Германия, Великобритания и Гонконг. Атаки не проявляют чёткой избирательности — ежедневно поражаются несколько сотен целей», — предупредили в XLab. Cloudflare отразила самую мощную в истории DDoS-атаку — 11,5 Тбит/с в пике

03.09.2025 [13:40],

Дмитрий Федоров

Крупнейший поставщик сетевых инфраструктурных сервисов, компания Cloudflare отразила крупнейшую в истории DDoS-атаку, достигшую пикового значения 11,5 Тбит/с, которая продолжалась 35 секунд. Первоначально источником атаки считались серверы Google Cloud, однако впоследствии выяснилось, что трафик исходил от комбинации IoT-устройств и облачных провайдеров. Зафиксированная DDoS-атака демонстрирует качественную эволюцию киберугроз.

Источник изображения: Lewis Kang'ethe Ngugi / Unsplash Гиперобъёмные DDoS-атаки представляют критическую угрозу для цифровой инфраструктуры. Злоумышленники подавляют цель массивными объёмами данных. Такой натиск потребляет всю доступную пропускную способность канала связи жертвы. Одновременно происходит исчерпание системных ресурсов серверов. Результат предсказуем: легитимные пользователи полностью теряют доступ к атакуемым серверам и онлайн-сервисам. «Системы защиты Cloudflare работают в усиленном режиме. За последние несколько недель мы самостоятельно заблокировали сотни гиперобъёмных DDoS-атак, максимальная из которых достигла пиковых значений 5,1 млрд пакетов в секунду и 11,5 Тбит/с», — сообщила компания в соцсети X. Первоначально Cloudflare указывала, что историческая UDP-флуд-атака длительностью 35 секунд преимущественно исходила от серверов Google Cloud. Однако позже компания выяснила, что атака на самом деле исходила от нескольких поставщиков IoT и облачных услуг.

Источник изображения: @Cloudflare / X «Наша система защиты обнаружила атаку, и мы следовали надлежащему протоколу уведомления клиентов и реагирования. Первоначальные сообщения о том, что большая часть трафика исходила из Google Cloud, не соответствуют действительности», — сообщил представитель Google Cloud. Новый антирекорд был установлен всего через два месяца после того, как в июне компания отразила DDoS-атаку мощностью 7,3 Тбит/с против неназванного хостинг-провайдера. Предыдущий рекорд составлял 3,8 Тбит/с и 2 млрд пакетов в секунду — эту атаку Cloudflare нейтрализовала в октябре прошлого года. Microsoft также сталкивалась с масштабными атаками подобного типа. В январе 2022 года корпорация нейтрализовала гиперобъёмную DDoS-атаку мощностью 3,47 Тбит/с против одного из азиатских клиентов Azure. Другая подобная DDoS-атака нарушила работу нескольких сервисов Microsoft 365 и Azure по всему миру в июле прошлого года. В апреле Cloudflare сообщила в своём отчёте о DDoS-атаках за I квартал 2025 года, что в 2024 году она отразила рекордное количество DDoS-атак, которые выросли на 198 % по сравнению с предыдущим кварталом и на 358 % по сравнению с предыдущим годом. Cloudflare нейтрализовала в общей сложности 21,3 млн DDoS-атак, направленных против её клиентов в течение прошлого года. Параллельно собственная сетевая инфраструктура Cloudflare подверглась 6,6 млн атак в рамках 18-дневной мультивекторной хакерской DDoS-кампании, которая характеризовалась применением SYN-флуд-атак, DDoS-атак с использованием ботнета Mirai, а также SSDP-атак с усилением и других методов. Наиболее критический рост зафиксирован в сегменте сетевых атак, которые также продемонстрировали резкий рост с начала 2025 года, достигнув 509 % в годовом исчислении. Новая статья: Curator — и пусть DDoS подождёт

21.08.2025 [00:09],

3DNews Team

Данные берутся из публикации Curator — и пусть DDoS подождёт Количество DDoS-атак на российские ресурсы удвоилось за год

02.07.2025 [08:52],

Владимир Фетисов

Мощность и продолжительность DDoS-атак на объекты российской инфраструктуры выросли. За последний год количество таких инцидентов удвоилось. Об этом пишет «Коммерсантъ» со ссылкой на данные Роскомнадзора.

Источник изображения: Moritz Erken/unsplash.com В прошлом году Роскомнадзор ввёл в эксплуатацию национальную систему противодействия DDoS-атакам. «За время работы система помогла отразить более 15 тыс. DDoS-атак, из них с января по июнь 2025 года — более 5 тыс.», — сообщил заместитель главы Роскомнадзора Вадим Субботин во время выступления на заседании комиссии Совета Федерации по защите государственного суверенитета и предотвращения вмешательства во внутренние дела РФ. В мае этого года Центр мониторинга Роскомнадзора сообщал о 952 DDoS-атаках, которые были отражены за месяц. Самая долгая из них длилась около четырёх суток. В основном это были атаки на субъекты государственного управления, операторов связи, представителей финансового сектора и цифровые сервисы. Мощность таких атак за отчётный период достигала 1 Тбит/с. Чаще всего для DDoS-атак использовались устройства, находящиеся в США, Германии, Нидерландах, Швеции и Франции. Тогда же ведомство сообщило о блокировке 13,5 тыс. фишинговых сайтов и 72 веб-ресурсов, распространяющих вредоносное программное обеспечение. Ущерб российскому бизнесу от DDoS-атак утроился в 2025 году, и это не предел

27.06.2025 [13:17],

Геннадий Детинич

На полях ПМЭФ-2025 зампред правления «Сбера» Станислав Кузнецов сообщил, что в 2025 году ущерб российским компаниям от DDoS-атак увеличился в три или даже более раз. Это произошло на фоне снижения за год общего количества атак. Но они стали значительно сложнее, что в итоге вылилось в большие потери. Российские компании плохо готовятся противостоять зловредному воздействию, что требует системного подхода.

Источник изображения: ИИ-генерация Grok 3 «Атак стало меньше, но успешных DDoS-атак на российские компании и организации стало в три раза больше. Это означает, что потери этих компаний в бизнесе либо в своей деятельности резко увеличились. По нашей оценке, не менее чем в три раза», — сказал Кузнецов в интервью изданию «РИА Новости». «И всё это связано с недостаточным уровнем киберзащиты», — заключил топ-менеджер. Он напомнил, что в этом году были десятки случаев, когда злоумышленники атаковали федеральные органы исполнительной власти и ряд крупнейших компаний. О росте атак на российские организации сообщают также другие эксперты в области киберзащиты. Это явление начало набирать обороты уже с самого начала года. Отдельную тревогу вызывает неудержимый рост центров обработки данных, которые открывают доступ к искусственному интеллекту. Эти ресурсы наверняка можно использовать для гиператаки на тот или иной сервис или государственную структуру. Пока Cloudflare с коллегами по цеху справляются с гиператаками, но в будущем всё может измениться. Учитывают ли это специалисты или нет, покажет только время. А пока в России предложен проект по тюремному заключению для совершивших DDoS-атаку. Тоже вариант. Cloudflare отразила крупнейшую в истории DDoS-атаку — на пике мощность достигала 7,3 Тбит/с

21.06.2025 [13:44],

Владимир Фетисов

Масштабные распределённые атаки типа «отказ в обслуживании» (DDoS), направленные на то, чтобы вывести из строя интернет-ресурсы путём отправки на них больших объёмов трафика, чем они могут обработать, продолжают набирать обороты. На этой неделе компания Cloudflare сумела отразить крупнейшую DDoS-атаку, мощность которой на пике достигала впечатляющих 7,3 Тбит/с.

Источник изображения: Lewis Kang'ethe Ngugi / Unsplash Против кого именно была направлена атака не уточняется, жертва в сообщении Cloudflare идентифицируется лишь, как один из клиентов компании. Отмечается, что всего за 45 секунд злоумышленники направили в адрес жертвы 37,4 Тбайт нежелательного трафика. Это огромный объём данных, эквивалентный более чем 9300 полнометражным фильмам в формате HD или 7500 часов потокового контента в формате HD, переданным менее чем за минуту. По данным Cloudflare, злоумышленники «подвергли ковровой бомбардировке» около 22 тыс. портов на одном IP-адресе. На пике атаки трафик шёл на 34 500 портов, что указывает на тщательно спланированный характер атаки. В основном это был UDP-трафик. В отличие от TCP, протокол UDP позволяет отправлять данные без необходимости ожидать установки соединения между конечными точками. Вместо этого данные немедленно отправляются с одного устройства на другое. Атаки с использованием UDP-флуда позволяют отправлять чрезвычайно большие объёмы пакетов на случайные или определённые порты на целевом IP-адресе. Это позволяет злоумышленникам перегружать интернет-соединение или внутренние ресурсы за счёт отправки большего объёма трафика, чем может обработать атакуемый ресурс. Поскольку UDP не требует подтверждения установки соединения с конечной точкой, злоумышленники могут использовать протокол для загрузки атакуемой цели трафиком без предварительного получения разрешения на передачу данных от сервера. Всего 0,004 % от общего объёма пришлось на отражённую атаку, когда вредоносный трафик направляется к одному или нескольким сторонним посредникам, таким как сетевой протокол для синхронизации часов NTP. Злоумышленник подделывает IP-адрес отправителя пакетов, поэтому, когда третья сторона отправляет ответы на запросы, они направляются на IP-адрес атакуемого, а не адресату исходного трафика. Такой подход позволяет направлять вредоносный трафик из самых разных мест, что затрудняет защиту от DDoS-атаки. Кроме того, выбирая в качестве посредников серверы, которые генерируют в ответ на запросы значительно больше трафика, чем получают, злоумышленник может в разы нарастить мощность самой атаки. По данным Cloudflare, в отражённой недавно компанией DDoS-атаке использовались разные методы отражения и усиления, за счёт чего злоумышленникам удалось добиться такой мощности. Отмечается, что атака была осуществлена через один или несколько ботнетов Mirai, которые обычно состоят из скомпрометированных домашних или офисных маршрутизаторов, веб-камер и устройства интернета вещей. В России хотят наказывать за DDoS-атаки крупным штрафом или тюремным заключением

06.06.2025 [17:22],

Владимир Мироненко

В России планируют ввести ответственность за DDoS-атаки вплоть до тюремного заключения на срок до восьми лет, пишет «Коммерсантъ» со ссылкой на новый пакет мер по борьбе с киберпреступностью, разработанный Минцифры совместно с участниками IT-отрасли. В ведомстве сообщили, что в настоящее время документ находится на согласовании и может меняться с учётом поступающих предложений.

Источник изображения: Moritz Erken/unsplash.com С 1 июня 2025 года в России вступил в силу закон о борьбе с телефонным и интернет-мошенничеством, которым предусмотрено более 30 мер, включая создание государственной системы «Антифрод» для обмена данными о подозрительных номерах и счетах, обязательную маркировку звонков, запрет на передачу SIM-карт третьим лицам и т.д. Новый пакет законодательных инициатив, получивший название «Антифрод 2.0», содержит несколько десятков новых мер, а также дополнения к уголовному, уголовно-процессуальному и административному кодексам. В частности, предлагается внести в УК статью 272.2 «Злостное воздействие на информационную систему, информационно-телекоммуникационную сеть, компьютерную информацию или сеть электросвязи», которой в качестве максимального наказания за DDoS-атаки предусмотрен штраф до 2 млн руб., лишение свободы до восьми лет и запрет занимать определённые должности до трёх лет. Преступное деяние описывается как целенаправленное воздействие на информационные и другие системы, сопряжённое с блокированием или уничтожением компьютерной информации, причинившее значительный ущерб или повлёкшее иные тяжкие последствия. Юристы и ИБ-специалисты назвали определение «целенаправленного воздействия» важным уточнением в проекте. «Привлекать к ответственности тех, кто обрушает сервисы, необходимо, но нужно точно определить, что именно считать атакой. Любой пользователь может ненамеренно создать нагрузку — вопрос в умысле и технологии», — отметил руководитель практики разрешения IT-споров в юрфирме «Рустам Курмаев и партнеры» Ярослав Шицле. Также эксперты подчеркнули, что важно определить объективные признаки нарушения (использование бот-сетей, аномальные запросы, повторяющиеся действия с одного IP и др.), чётко обозначить понятие умысла (координация действий, применение специального ПО, участие в киберпреступных группах) и установить порог ущерба (продолжительность сбоя, экономические потери, последствия для критических систем). В противном случае по этой статье могут понести наказание невиновные. Например, с DDoS-атакой можно также спутать кратное увеличение количества заказов на маркетплейсах и в интернет-магазинах, так как возможные последствия такого ажиотажа схожи с последствиями атаки, говорит замдиректора ЦК НТИ Тимофей Воронин. Cloudflare предотвратил рекордное количество DDoS-атак в 2024 году, в том числе гиперобъёмных

28.04.2025 [20:20],

Николай Хижняк

Интернет-гигант Cloudflare сообщил о предотвращении рекордного количества DDoS-атак в 2024 году, зафиксировав их рост на 358 % по сравнению с годом ранее и на 198 % в расчёте на квартал. Цифры взяты из отчёта Cloudflare по DDoS-атакам за первый квартал 2025 года, в котором компания также заявляет, что предотвратила в общей сложности 21,3 миллиона DDoS-атак в 2024 году.

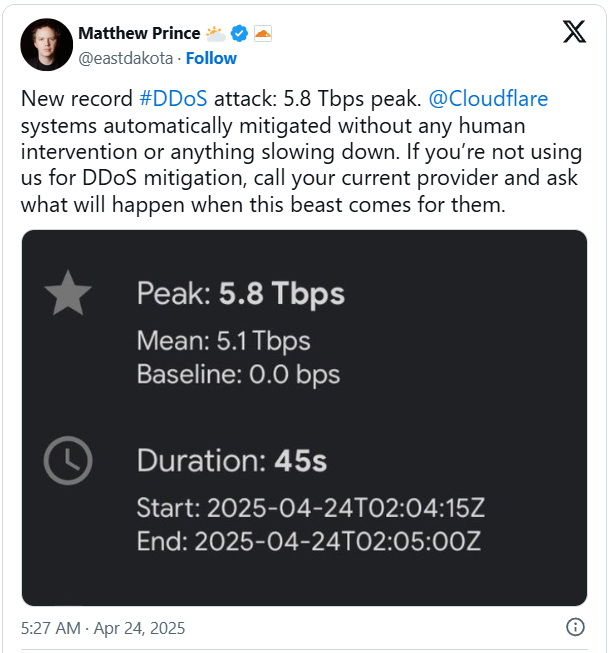

Источник изображений: Cloudflare Однако 2025 год, похоже, станет для интернет-гиганта и организаций, пользующихся его услугами, ещё более проблемным, поскольку Cloudflare уже отразила 20,5 миллиона DDoS-атак только за первый квартал 2025 года. Среди этих атак 6,6 млн были направлены на саму инфраструктуру Cloudflare в ходе 18-дневной многовекторной кампании. «Из 20,5 миллионов DDoS-атак 16,8 миллионов были DDoS-атаками сетевого уровня, и из них 6,6 миллионов были направлены непосредственно на сетевую инфраструктуру Cloudflare. Эти атаки были частью 18-дневной многовекторной DDoS-кампании, включающей атаки SYN-флуда, DDoS-атаки, сгенерированные Mirai, атаки с усилением SSDP и многие другие», — поясняет Cloudflare. Значительнее всего рост за последние несколько месяцев наблюдался в атаках сетевого уровня — их количество выросло на 509 % в годовом исчислении. Между тем среди злоумышленников сохраняется тенденция к гиперобъёмным атакам: Cloudflare зафиксировала более 700 атак, которые превышали пропускную способность в 1 Тбит/с (терабит в секунду) или скорость передачи в 1 миллиард пакетов в секунду. В течение первого квартала 2025 года компания ежедневно подвергалась около восьми гиперобъёмным атакам, а их общее количество удвоилось по сравнению с предыдущим кварталом. Cloudflare сообщает, что выявила две новые угрозы в первом квартале 2025 года — атаки с отражением/усилением через Connectionless Lightweight Directory Access Protocol (CLDAP) и Encapsulating Security Payload (ESP). Количество атак CLDAP выросло на 3488 % по сравнению с предыдущим кварталом: эти атаки используют вариант LDAP-протокола на базе UDP вместо TCP, что обеспечивает более высокую скорость, но меньшую надёжность. UDP в CLDAP не требует подтверждения передачи, что позволяет злоумышленникам подменять IP-адрес, направляя огромные объёмы трафика к цели. Атаки ESP, количество которых увеличилось на 2301 % по сравнению с предыдущим кварталом, становятся возможными из-за неправильных настроек или уязвимостей в открытых системах. Одна из атак, описанных в отчёте Cloudflare и произошедших в первом квартале 2025 года, была направлена на хостинг-провайдера из США, предоставляющего услуги многопользовательских игровых серверов для Counter-Strike GO, Team Fortress 2 и Half-Life 2: Deathmatch. Атака, проходившая несколькими волнами, была нацелена на порт 27015, который часто используется в играх и требует, чтобы он оставался открытым как для пакетов UDP, так и для TCP. Целью атаки было явное нарушение работы игровых сервисов. Атака была гиперобъёмной, достигнув 1,5 млрд пакетов в секунду, хотя Cloudflare утверждает, что ей удалось её нейтрализовать. Игровые серверы являются частыми целями для DDoS-атак, поскольку их сбой может быть крайне разрушительным и иметь серьёзные последствия для издателей и целых сообществ игроков.  Генеральный директор Cloudflare Мэтью Принс (Matthew Prince) сообщил на своей странице в соцсети X в конце прошлой недели, что компания нейтрализовала рекордную распределённую атаку типа «отказ в обслуживании» (DDoS) с пиковым трафиком в 5,8 Тбит/с, которая длилась примерно 45 секунд. Предыдущий рекорд, о котором также сообщала Cloudflare, был установлен DDoS-атакой мощностью 5,6 Тбит/с, приписываемой ботнету на базе Mirai, состоящему из 13 000 устройств. Как сообщается, последняя атака носила тестовый характер для оценки мощности их DDoS-пушки. Принс намекнул, что в тот же день Cloudflare столкнулась с ещё более масштабной атакой и пообещал вскоре поделиться дополнительной информацией. Жильцы домов ПИК пожаловались в ФАС на безальтернативного интернет-провайдера Lovit за постоянные сбои

25.03.2025 [14:26],

Владимир Мироненко

В конце прошлой недели абоненты интернет-провайдера Lovit в Москве и Санкт-Петербурге столкнулись с перебоями в работе интернета. И хотя провайдер сообщил 23 марта о восстановлении доступа, жалобы пользователей Lovit продолжают поступать, как показывают данные сервиса Downdetector, пишет «Коммерсантъ». В связи с этим пользователи обратились с жалобой в ФАС, где пообещали разобраться с проблемой.

Источник изображения: Burst/unsplash.com Сбои в работе сервисов в Lovit связали с DDoS-атакой, в которой, по данным Роскомнадзора, принимали участие хакеры «преимущественно из США, Германии и Швеции». Сообщается, что с проблемой столкнулись более 200 тыс. человек, которые живут в новостройках компании ПИК, где Lovit является единственным интернет-провайдером — подключиться к другим операторам возможности нет. Жильцы этих микрорайонов подписывают петиции с требованием разрешить работу других поставщиков услуг связи, а чаты жилых комплексов в Люблине, Саларьеве, Митино, Мякинине и Жулебине заполняются сообщениями об отсутствии доступа в интернет, неработающих умных домофонах и кассовых аппаратах в магазинах. Жалобы поступают в сервис Downdetector от пользователей Lovit из Москвы, Подмосковья, Твери, Санкт-Петербурга и Ленинградской области. Один из слушателей радио «Коммерсантъ FM» рассказал, что жильцы неоднократно пытались сменить провайдера, но безрезультатно. Последний ответ, который он получил, был таким: «Извините, такой технической возможности сейчас нет». У Lovit и его дочерних структур нет конкурентов в домах застройщика ПИК, но доказать наличие монопольного сговора всегда непросто, отмечает руководитель направления ЖКХ юридической группы «Яковлев и Партнёры» Сергей Сергеев. «Если сейчас какие-то другие провайдеры пожалуются, что их не пустили, тогда ФАС должна выдать предписание управляющей организации устранить нарушения и обеспечить доступ провайдерам к необходимому общедомовому имуществу для размещения оборудования», — пояснил он. Эксперт Торгово-промышленной палаты по вопросам ЖКХ Сусана Киракосян подчеркнула, что навязывание провайдера со стороны застройщика недопустимо. Согласно законодательству, любой собственник имеет право выбрать своего провайдера, заключить договор и определить технические возможности прокладки сетей. Директор компании Lovit Мария Ляхова сообщила, что после серьёзных технических сбоев основной объём услуг уже восстановлен. «В ближайшее время планируем внедрить дополнительные меры защиты, а также разработать новые механизмы, которые обеспечат безопасность всей инфраструктуры провайдера от подобных атак в будущем», — заявила она, отметив, что к проверкам антимонопольной службы компания готова. Миллион россиян остался без интернета из-за DDoS-атаки на провайдера Lovit [обновлено]

22.03.2025 [14:37],

Павел Котов

Сотни тысяч, если не миллионы жителей домов крупнейшего российского застройщика «ПИК» в Москве и Санкт-Петербурге с 21 марта остаются без домашнего интернета. Виной тому стала массированная DDoS-атака на ресурсы обслуживающего эти дома провайдера Lovit.

Источник изображения: t.me/bazabazon Факт атаки на инфраструктуру Lovit подтвердили в Роскомнадзоре, сообщил Telegram-канал «Контекст», — специалисты ведомства подключили национальную систему противодействия DDoS-атакам, и к настоящему моменту работа оператора частично восстановлена. Ситуация осложняется тем, что Lovit является единственным провайдером в домах «ПИК».

Источник изображения: t.me/bazabazon DDoS-атака началась в 12 часов 21 марта, и оператор был вынужден отключить услуги связи, опубликовав соответствующее сообщение в соцсетях. Компания пообещала устранить неполадки до 22 марта, однако впоследствии сообщение об этом было удалено: жильцы домов «ПИК» выразили недоверие такой версии развития событий и выступили с резкой критикой работы провайдера, напомнив, что альтернатив ему нет, а отключения происходят слишком часто — в результате «без связи и возможности работать» остаются «под миллион человек». Обновление: 23 марта провайдер Lovit восстановил доступ к интернету: большинство сервисов работает в штатном режиме, сообщается в Telegram-канале компании. «Все клиентские платформы доступны только из сети lovit и недоступны из внешней. Также частично отсутствует доступ к иностранным ресурсам и сайтам. Безопасность системы усилена», — сообщил провайдер. У «Билайна» произошёл сбой в столичном регионе

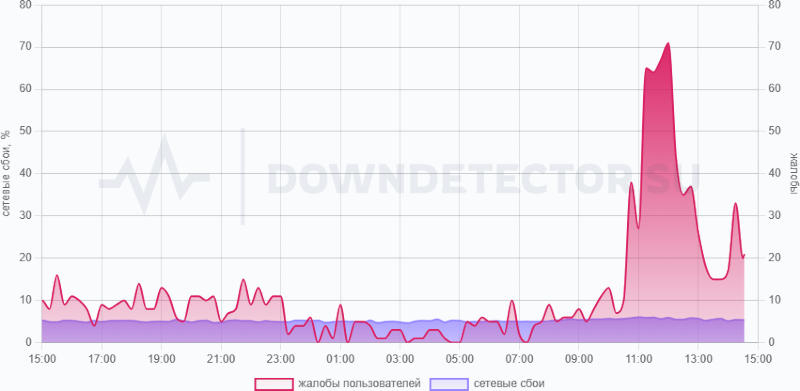

03.03.2025 [14:45],

Павел Котов

От абонентов «Билайна» в Москве и Московской области стали массово поступать жалобы на проблемы в работе оператора. Инцидент зафиксирован специалистами Роскомнадзора; сам «Билайн» уже пытается восстановить штатную работу сети, передаёт «РИА Новости» со ссылкой на ведомство.

Источник изображения: beeline.ru «Центр мониторинга и управления сетью связи общего пользования (ЦМУ ССОП) фиксировал всплеск обращений абонентов о проблемах в работе ПАО „ВымпелКом“ в г. Москва и Московская область. Специалисты оператора связи уже ведут работу по диагностике и устранению проблемы», — заявили в Роскомнадзоре.

Источник изображения: downdetector.su Ряд систем оператора сегодня, 3 марта 2025 года, подвергся DDoS-атаке, рассказали в «Билайне». «Наши специалисты обнаружили проблему и приняли все необходимые меры для поддержания стабильной работы сервисов», — сообщил представитель компании. Более половины жалоб абонентов оператора относятся к сбоям в работе мобильного приложения; проблемы наблюдаются также в работе сайта и оповещений. Пик жалоб пришёлся на 12:00 мск. Последние крупные инциденты с работой «Билайна» отмечались в декабре прошлого и феврале текущего года. 26 февраля оператор не работал в нескольких регионах — причиной сбоя также была DDoS-атака. |