|

Опрос

|

реклама

Быстрый переход

Ведущие разработчики ИИ продолжают публиковать секретные данные на GitHub

12.11.2025 [14:00],

Павел Котов

Разработчики технологий искусственного интеллекта продолжают пренебрегать соображениями кибербезопасности и конфиденциальности данных, утверждают эксперты компании Wiz. Они изучили положение дел в 50 ведущих компаниях в области ИИ по версии Forbes и обнаружили, что 65 % из них публикуют закрытые данные прямо на GitHub.

Источник изображения: wiz.io Чтобы обнаружить общедоступные конфиденциальные данные, такие как токены доступа, учётные данные и ключи API, специалистам Wiz пришлось обратиться к источникам, которые большинство исследователей и сканеров едва ли когда-либо обнаружат. Это были, например, удалённые форки, репозитории разработчиков и файлы GIST. Глубокое сканирование, которое позволяет заглянуть дальше обычных поисковых запросов и выйти за рамки «секретов на поверхности», осуществлялось с помощью схемы «глубина, периметр и покрытие». Аспект «периметра», в частности, предполагает анализ репозиториев не только самой крупной организации, но и ресурсов связанных с ней лиц. Традиционные средства поиска таких результатов не дают. Примечательно, что попытки сообщить компаниям о выявленных утечках зачастую не давали результатов: почти половина уведомлений либо не доходила до них, либо оставалась без ответа за отсутствием официального канала связи для таких целей. Иногда компания просто не отвечала и не решала проблему. Эксперты же рекомендуют уделять первоочередное внимание обнаружению конфиденциальной информации в массивах открытых данных, иметь особый канал для получения таких сигналов, а также привлекать поставщиков и разработчиков открытого ПО. Надлежащий протокол раскрытия информации, подчёркивают специалисты, может дать компании преимущество в выявлении уязвимостей и утечек. AMD по ошибке открыла исходный код FSR 4 — теперь он навсегда останется в интернете

22.08.2025 [17:11],

Анжелла Марина

Компания AMD удалила с GitHub исходный код своей технологии апскейлинга в играх FSR 4, который был опубликован по ошибке в составе обновления FidelitySDK. Несмотря на оперативное изъятие файлов, их копии уже распространились в открытом доступе, включая форки на GitHub и скриншоты, сделанные независимыми ресурсами, сообщает Tom's Hardware.

Источник изображения: AMD 20 августа AMD обновила репозиторий FidelitySDK на платформе GitHub, добавив в него поддержку технологий FSR 4 и FSR 3.1.5 с возможностью генерации кадров. Этот инструментарий предназначен для разработчиков игр и внедрения в проекты масштабирования FSR и других связанных технологий. Компания также планирует использовать FidelitySDK как основу для будущих решений в области нейросетевого рендеринга, включая технологию FSR Redstone. Однако вместе с обновлением SDK был случайно загружен полный исходный код FSR 4, который AMD не собиралась публиковать. Для AMD этот инцидент представляет серьёзную проблему, поскольку FSR 4 изначально задумывалась как проприетарная технология, в отличие от предыдущих версий FSR, которые распространялись под открытой лицензией. Теперь, несмотря на внутреннюю политику компании, код оказался публичным. Анализ доступных файлов показал, что AMD разрабатывала версию FSR 4, способную работать на видеокартах архитектуры RDNA3, включая поддержку генерации кадров и более продвинутых алгоритмов масштабирования. Однако проект не был завершён, и на данный момент неизвестно, на какой стадии разработки он находился на момент утечки. Исходный код был временно опубликован под лицензией MIT, которая разрешает свободное использование, копирование и модификацию программного обеспечения без ограничений. Даже после удаления оригинальных файлов с официального аккаунта AMD, лицензия остаётся в силе для всех, кто успел скачать материалы. Это означает, что любые форки, созданные на стороне, остаются легальными и могут беспрепятственно существовать в открытом доступе. Так, ресурс VideoCardz и ряд участников GitHub успели сделать скриншоты и клонировать репозиторий, что сделало утечку необратимой. Хотя решения AMD в области масштабирования уступают по эффективности аналогам от Nvidia, сам факт раскрытия внутренних наработок может повлиять на конкурентные позиции компании, особенно в контексте потенциальных утечек стратегических направлений развития. В настоящее время AMD не может повлиять на распространение кода, поскольку юридически не имеет права требовать удаления копий, сделанных до изъятия оригинала. Представитель AMD, чьи слова процитировал на платформе X редактор издания Chips and Cheese, подтвердил, что код был выложен по ошибке и впоследствии удалён. Глава GitHub ушёл в отставку — компания перейдёт под прямое управление Microsoft

11.08.2025 [23:15],

Анжелла Марина

Генеральный директор GitHub Томас Домке (Thomas Dohmke) объявил об отставке после почти четырёх лет руководства компанией. Как сообщает The Verge, он покидает пост, чтобы сосредоточиться на новых проектах за пределами Microsoft и GitHub. Одновременно с этим Microsoft меняет структуру управления GitHub, упраздняя должность гендиректора и переводя команду в прямое подчинение своему ИИ-подразделению CoreAI.

Источник изображения: Rubaitul Azad/Unsplash В служебной записке для сотрудников Домке отметил, что GitHub продолжит свою миссию в составе CoreAI, а детали реорганизации раскроют позже. «Я останусь до конца 2025 года, чтобы обеспечить компании плавный переход, и ухожу с чувством глубокой гордости за всё, чего мы добились как организация, ориентированная на удалённую работу по всему миру», — заявил он. GitHub, приобретённый Microsoft в 2018 году за $7,5 млрд, до сих пор работал как относительно независимая компания. Уход Домке ознаменовал новый этап интеграции платформы в экосистему Microsoft. Вместо назначения нового главы GitHub руководство компании будет отчитываться перед командой CoreAI, которую возглавляет бывший топ-менеджер Meta✴✴ Джей Парикх (Jay Parikh). Ранее в 2025 году Джулия Люсон (Julia Liuson), руководившая подразделением разработчиков Microsoft, перешла в подчинение к Парикху, что стало частью более широкой реорганизации, начавшейся ещё в 2021 году после ухода предыдущего гендиректора GitHub Ната Фридмана (Nat Friedman). CoreAI — новое инженерное подразделение Microsoft, объединяющее платформы и ИИ-инструменты для разработки программных решений как для внутреннего использования, так и для клиентов компании. Парикх, говоря о своём видении, сравнил будущее CoreAI с «фабрикой ИИ-агентов», где предприятия смогут создавать собственные решения на базе платформы Microsoft. Тем временем Домке, ещё на прошлой неделе обсуждавший в подкасте перспективы GitHub Copilot и ИИ-разработок, может стать новым конкурентом Microsoft в этой сфере, основав свой стартап. Глава GitHub: разработчики будущего не будут писать код — они будут управлять ИИ

08.08.2025 [16:28],

Павел Котов

Самые передовые разработчики ПО уже «совершили переход от написания кода к разработке архитектуры и проверке реализаций, которые осуществляют агенты искусственного интеллекта», написал в личном блоге гендиректор платформы GitHub Томас Домке (Thomas Dohmke).

Источник изображения: Emile Perron / unsplash.com Это мнение он выразил не впервые: в марте Домке повторил заявление главы Anthropic Дарио Амодеи (Dario Amodei), что «уже скоро 90–100 % всего кода будут писаться ИИ». Гендиректор GitHub побеседовал с 22 разработчиками, которые пользуются инструментами ИИ и выделил четыре этапа их перехода в новое качество: «скептик», «исследователь», «соавтор» и «стратег». На последней стадии разработчики уже не пишут код, а делегируют эту задачу агентам ИИ — человеку же остаётся уточнять запросы и заниматься проверкой сгенерированных реализаций. Актуальна и необходимость проводить тщательный анализ результатов работы ИИ, поэтому разработчик должен понимать основы программирования, алгоритмов, структур данных и на базе этих знаний осуществлять обзор кода собственными силами. Не вполне ясно, как эти навыки будут приобретаться в будущем, ведь, по мнению господина Домке, образование в области информатики будет трансформироваться в сторону обучения пониманию систем, отладки сгенерированного ИИ кода, а также чёткой формулировки идей как для людей, так и для больших языковых моделей. Теперь вместо собственно программирования должны преподаваться традиционно предшествующие написанию кода этапы абстракции, декомпозиции и спецификации. Впрочем, его оптимистический взгляд в будущее разделяют не все — существуют исследования, которые свидетельствуют, что работа с ИИ снижает качество кода. Есть и другие связанные с ИИ проблемы: злонамеренные формулировки запросов для генерации вредоносного кода; раскрытие конфиденциальной информации; внедрение в проекты устаревших, уязвимых или вредоносных библиотек; а также злонамеренные действия, направленные на ухудшение качества работы модели, в том числе на этапе её обучения. Кроме того, для обучения будущих моделей необходимо поддерживать объёмы создаваемых человеком данных, в противном случае ответы ИИ станут менее качественными и более однообразными. Это не причина отказываться от написания кода с помощью ИИ, а повод задумываться, что спешить здесь тоже не следует. GitHub преждевременно «представил» ИИ-модели OpenAI GPT-5

07.08.2025 [12:05],

Владимир Фетисов

Ранее на этой неделе OpenAI намекнула на скорый анонс новой ИИ-модели GPT-5. В преддверии этого события информация о релизе появилась на платформе GitHub, на что обратили внимание пользователи сообщества Reddit.

Источник изображения: Mariia Shalabaieva / unsplash.com Посвящённый GPT-5 пост на GitHub вскоре после публикации был удалён, но информация о новых ИИ-моделях успела распространиться. В сообщении сказано, что GPT-5 будет доступна в четырёх разных версиях со значительно улучшенными возможностями в логике, качестве написания программного кода и общении с пользователями. Отмечается, что GPT-5 обладает расширенными возможностями для создания ИИ-агентов и может выполнять сложные задачи по написанию программного кода на основе минимальных запросов. В сообщении на GitHub упоминались следующие версии GPT-5:

В прошлом месяце в СМИ появлялась информация о том, что OpenAI готовится к запуску нескольких версий ИИ-модели GPT-5, которые будут доступны через API компании. На этой неделе OpenAI практически подтвердила, что запуск алгоритма состоится уже сегодня. Хакеры приспособили GitHub для массового распространения вредоносов как услуги

18.07.2025 [12:55],

Павел Котов

Эксперты отдела безопасности Cisco Talos раскрыли оператора вредоносных программ как услуги (Malware-as-a-Service, MaaS), который использовал публичные учётные записи на GitHub для распространения различных вредоносов.

Источник изображения: Rubaitul Azad / unsplash.com GitHub стал для хакерского сервиса простой и надёжной платформой, которая воспринимается как доверенная во многих корпоративных сетях: компании сами используют её как репозиторий кода при разработке собственного ПО, поэтому домен сервиса, как правило, не блокируется веб-фильтрами. Во многих организациях с отделами разработки доступ к GitHub необходим в той или иной форме. После получения уведомления от Talos администрация GitHub удалила три учётные записи, на которых размещалось вредоносное ПО. Инцидент связан с кампанией, продолжающейся с февраля. В ней используется загрузчик вредоносного ПО, известный под названиями Emmenhtal и PeakLight, который ранее распространялся через электронную почту. Эксперты Talos обнаружили тот же вариант Emmenhtal в рамках коммерческой операции MaaS — только теперь источником распространения стал GitHub. Отличительной чертой этой атаки стала установка на компьютеры жертв платформы Amadey. Эту вредоносную программу впервые обнаружили в 2018 году, и изначально она использовалась для создания ботнетов. Основная функция Amadey — сбор системной информации с заражённых устройств и загрузка вторичных полезных нагрузок в зависимости от конфигурации системы и целей конкретной атаки. После заражения системы вредоносом Amadey операторы кампании определяли, какие именно нагрузки направить на устройство, используя простой URL-адрес GitHub. Скрипты Emmenhtal в данном случае отличались одинаковой четырёхслойной структурой: три слоя служили для обфускации, а четвёртый выполнял функцию загрузчика, реализованного в виде скрипта PowerShell. Вредоносное ПО на GitHub маскировалось под MP4-файлы, а загрузчик на Python носил имя checkbalance.py. GitHub запустил бесплатную версию Copilot для автодополнения кода

21.12.2024 [13:06],

Владимир Мироненко

Принадлежащий Microsoft сервис для разработчиков программного обеспечения GitHub объявил о выходе бесплатной версии ИИ-инструмента автодополнения кода Copilot, который теперь также будет предоставляться по умолчанию с редактором Microsoft VS Code.

Источник изображения: Microsoft Также GitHub сообщил, что число его пользователей достигло 150 млн, тогда как в начале 2023 года платформу использовало 100 млн разработчиков. Ранее ежемесячная плата за использование Copilot для большинства разработчиков составляла от $10 и лишь ограниченное число программистов, включая студентов, преподавателей и разработчиков Open Source, могло использовать его бесплатно. Бесплатная версия Copilot ориентирована на эпизодических пользователей, а не на тех, кто занят в больших проектах, поскольку имеет ряд ограничений. Её пользователи получат доступ лишь к 2000 автозавершений кода в месяц, и этот лимит учитывает каждое предложение кода со стороны Copilot, а не только принятые варианты. Также бесплатные пользователи смогут задействовать только модели Claude 3.5 Sonnet от Anthropic и GPT-4o от OpenAI, в то время как платный доступ также включает возможность использования Gemini 1.5 Pro от Google и o1-preview и o1-mini от OpenAI. Кроме того, число сообщений в чате с Copilot ограничено 50 в месяц. В остальном разработчики получат доступ ко всем расширениям и навыкам Copilot. Как сообщил ресурсу TechCrunch генеральный директор GitHub Томас Домке (Thomas Dohmke), чтобы определить порог между случайными пользователями и профессиональными разработчиками для установки ограничений бесплатной версии, команда сервиса изучила данные об использовании Copilot за последние несколько лет. Хакеры атаковали проекты на GitHub в попытке подставить эксперта по кибербезопасности

19.11.2024 [17:59],

Павел Котов

Руководители стартапа в области искусственного интеллекта и машинного обучения Exo Labs сообщили, что неизвестное лицо пыталось изменить код их проекта в репозитории GitHub.

Источник изображения: charlesdeluvio / unsplash.com Добавленный неизвестным программистом код имел невинный на первый взгляд заголовок, но чтобы усложнить проверку этого фрагмента, злоумышленник преобразовал его в числовой эквивалент. При анализе кода перед отправкой в репозиторий в нём обнаружилась попытка подключиться к серверу с известным адресом для скачивания полезной нагрузки первого этапа взлома. Самой полезной нагрузки по указанному адресу не оказалось — сервер вернул ошибку «404». Изучив инцидент, исследователи обнаружили, что домен и связанные с атакой учётные записи на GitHub указывали на эксперта в области кибербезопасности Майка Белла (Mike Bell) из Техаса. Он отверг свою причастность к атаке и заявил, что это была попытка опорочить его честное имя. Белый (этичный) хакер подчеркнул, что полезной нагрузки в схеме атаки в действительности не оказалось, а соответствующая учётная запись на GitHub была удалена. Злоумышленник получил и доступ к принадлежащему Беллу доменному имени — эксперт списал инцидент на то, что, возможно, кого-то разозлил. Искусственный интеллект вывел Python в лидеры среди языков программирования

31.10.2024 [08:22],

Анжелла Марина

Ежегодный отчёт Octoverse от GitHub показывает, как искусственный интеллект (ИИ) меняет мир разработки программного обеспечения, способствуя росту глобального сообщества разработчиков и меняя ландшафт используемых технологий. Вопреки опасениям, что ИИ заменит программистов, отчёт показал обратное — разработчики активно используют ИИ для создания новых моделей и интеграции их в приложения, одновременно участвуя в большом количестве проектов на GitHub.

Источник изображения: Lee Campbell/Unsplash По данным за 2024 год, Python впервые обогнал JavaScript и стал самым популярным языком программирования на GitHub. Такой рост, как указывается в отчёте, связан с активным развитием науки о данных и машинным обучением (ML), что также подтверждается увеличением использования интерактивного блокнота Jupyter Notebooks. Эти изменения в глобальном плане отражают сдвиг в индустрии, где всё больше внимания уделяется применению искусственного интеллекта, включая создание более лёгких моделей, требующих меньших вычислительных ресурсов. GitHub отмечает значительное увеличение числа разработчиков по всему миру. В 2023 году наблюдался всплеск интереса к публичным проектам, по большей части благодаря инструментам с поддержкой ИИ, таких как GitHub Copilot. Численность разработчиков тогда достигла отметки 100 миллионов. В 2024 году они уже внесли свой вклад в более чем 518 миллионов проектов, включая версии с открытым исходным кодом (Open-source), публичные и частные проекты. В настоящий момент на GitHub зафиксирован 59-% рост числа вкладов в проекты, связанные с генеративным ИИ и 98-% рост числа проектов в целом. Особенно активно в этом направлении работают программисты из Индии, Германии, Японии и Сингапура, что лишний раз подчёркивает масштабный характер интереса к искусственному интеллекту за пределами США. При этом ожидается, что к 2028 году Индия станет страной с наибольшим количеством разработчиков на платформе. В отчёте также указывается, что среди 20 стран с наибольшим числом разработчиков на GitHub сохраняется стабильность показателей, однако заметны и некоторые изменения. Например, Филиппины обогнали Австралию, заняв 18-е место, а Пакистан поднялся на 20-е место, обогнав Польшу. Помощник программиста GitHub Copilot получит ИИ-модели Google и Anthropic

30.10.2024 [11:54],

Дмитрий Федоров

GitHub Copilot, инструмент на базе ИИ для помощи в разработке программного обеспечения, отказался от использования исключительно ИИ-моделей OpenAI и переходит к мультимодельному подходу. В ближайшие недели GitHub добавит поддержку Claude 3.5 Sonnet компании Anthropic, позднее будет интегрирован Google Gemini 1.5 Pro, что даст разработчикам широкий выбор из ИИ-моделей, оптимизированных под различные задачи и языки программирования.

Источник изображения: GitHub Помимо ИИ-моделей Anthropic и Google, GitHub также добавит в Copilot новые модели OpenAI, включая «думающий» GPT o1-preview и o1-mini, разработанные для более сложных вычислительных задач. Благодаря расширению поддержки различных ИИ пользователи смогут переключаться между ИИ-моделями в ходе одного сеанса, что позволит им гибко настраивать Copilot под свои нужды. Это также даст организациям возможность управлять доступными ИИ-моделями для команд разработчиков, предлагая оптимальные решения для выполнения специфических задач. Мультимодельный подход GitHub Copilot подчёркивает, что универсальной ИИ-модели, способной решать все задачи, не существует: различные языки программирования и специфические требования разработчиков требуют гибкости и возможности выбора. Как отметил генеральный директор GitHub Томас Домке (Thomas Dohmke), следующая эра генерации кода на основе ИИ будет определяться не только мультимодельной функциональностью, но и возможностью выбора ИИ-моделей. Первыми доступ к мультимоделям получат веб-версия Copilot и Visual Studio Code. GitHub также анонсировал дополнительные обновления Copilot, включая возможность редактирования нескольких файлов одновременно и расширение функциональности Visual Studio Code. В будущем Copilot получит поддержку Xcode, что сделает его ещё более гибким и универсальным инструментом для разработки, оптимизируя рабочие процессы и облегчая управление проектами на базе различных платформ. Одновременно с обновлениями Copilot GitHub представил Spark — инструмент для разработки приложений на основе естественного языка. В отличие от традиционных средств разработки, Spark ориентирован на пользователей без навыков программирования, которые смогут создавать приложения, используя текстовые запросы, а разработчики получат возможность их точной настройки. Spark также поддерживает мультимодельный подход и работает с ИИ-моделями компаний OpenAI, Google и Anthropic. Однако на данный момент инструмент доступен лишь ограниченному числу пользователей в рамках раннего тестирования, а все заинтересованные могут записаться в список ожидания. Переход GitHub на мультимодельный подход вызывает интерес и в отношении Microsoft Copilot — другого мощного ИИ-инструмента, созданного на основе разработок OpenAI и используемого в продуктах компании Microsoft. GitHub, купленный Microsoft в 2018 году, по сей день сохраняет независимость, что и делает возможным переход GitHub Copilot к мультимодельному подходу. Однако остаётся вопрос, будет ли Microsoft адаптировать мультимодельный подход для своих продуктов, ориентированных на более широкую аудиторию, поскольку спрос на мультимодели в корпоративной и пользовательской сферах отличается от спроса в сфере разработки. Квантовые компьютеры оказались слишком слабыми для запуска Doom

01.10.2024 [11:23],

Павел Котов

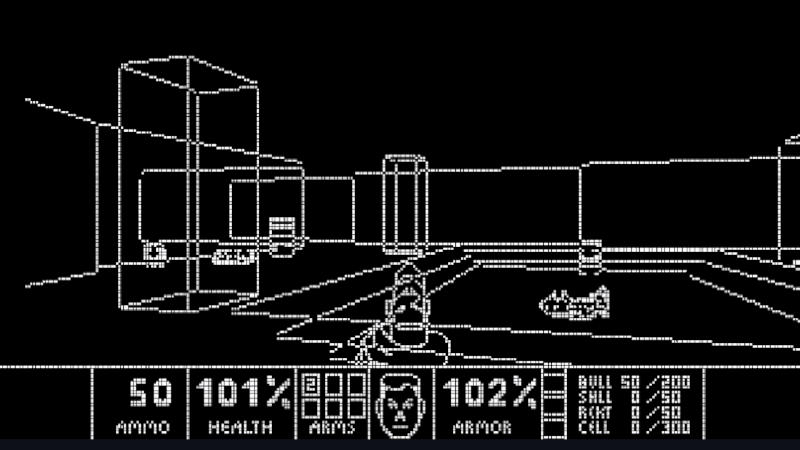

Выпущенная в 1993 году игра Doom имеет по сегодняшним меркам настолько скромные системные требования, что её запускают на самом неожиданном оборудовании: это может быть встроенный в клавишу Backspace крошечный экран, ёлочная игрушка, воксельный дисплей, другая игра, система искусственного интеллекта, умная газонокосилка или стандартная программа Windows. Но не квантовый компьютер.

Источник изображения: github.com/Lumorti/Quandoom Разработчик Люк Мортимер (Luke Mortimer) из Барселоны опубликовал на GitHub проект Quandoom — он воссоздал первый уровень культового шутера для запуска на квантовом компьютере и пришёл к выводу, что пока не существует достаточно мощной для его запуска машины. Но можно создать её «эффективную симуляцию» на ноутбуке. Для запуска Quandoom требуются 70 000 кубитов и 80 млн логических вентилей. Самый мощный на текущий момент квантовый компьютер построила компания Atom Computing, и у него 1225 кубитов. И это даже не полная версия игры. Адаптация одного только первого уровня в Quandoom представлена базовой каркасной графикой, отсутствуют музыка и звук, а враги не могут перемещаться между комнатами. Но и этого пока слишком много для существующих квантовых компьютеров. «Сейчас я всё ещё дорабатываю код движка, но в основе у меня 8000 строк функций C++, позволяющих выполнять ряд обратимых двоичных и арифметических операций на квантовых регистрах, например, „flipIfLessThanOrEqualTo“, обращает все кубиты в регистре, если значение другого регистра меньше заданного. Всё делается целыми числами. Используя такие функции, я написал небольшой 3D-движок и всю игровую логику», — говорится в описании Quandoom. Microsoft скоро перестанет нанимать программистов, которые не используют ИИ

24.08.2024 [01:00],

Анжелла Марина

Инвестиции в помощников по программированию на базе ИИ достигли почти $1 млрд с начала прошлого года. Microsoft, Amazon и Google включились в гонку за лидерство в этом сегменте, внедряя технологию в свои продукты, что уже приносит значительную прибыль как компаниям, так и разработчикам. Более того, в Microsoft заявили, что скоро перестанут нанимать программистов, которые не используют ИИ-помощников.

Источник изображения: Copilot Компании, разрабатывающие ИИ-ассистентов для программирования, такие как Replit, Anysphere, Magic, Augment, Supermaven и Poolside AI, привлекли $433 млн только в этом году, что в совокупности с инвестициями прошлого года составляет почти $1 млрд. Стремление вкладывать деньги в ИИ-помощников для программирования указывает на то, что кодинг может стать первой областью, которая существенно трансформируется под влиянием последней волны технологий ИИ. «Сегодня программная инженерия и программирование — это номер один среди областей, на которые влияет ИИ, — заявил Хади Партови (Hadi Partovi), генеральный директор некоммерческой образовательной организации Code.org, давний инвестор проектов Кремниевой долины и советник Airbnb, Uber, Dropbox и Facebook✴✴. — На сегодняшний день программирование без ИИ немного похоже на письмо без текстового редактора». Интересно, что растущая уверенность в преимуществах ИИ-кодирования контрастирует с вопросами некоторых инвесторов об экономической выгоде генеративного ИИ и вероятной окупаемости прогнозируемых триллионных инвестиций в крупнейшие технологические компании (Big Tech) в вычислительную инфраструктуру для поддержки этой технологии в ближайшие годы. Но в то время как некоторые инвесторы сомневаются в экономической выгоде ИИ и рентабельности инвестиций Big Tech в его инфраструктуру, в Кремниевой долине наоборот растёт уверенность. Ханна Сил (Hannah Seal), партнёр Index Ventures, которая инвестировала в стартап Augment, сказала, что «гораздо проще монетизировать ИИ, если вы можете встроить свой продукт в существующий рабочий процесс и сделать все преимущества мгновенно видимыми». Для неё вопросы монетизации ИИ-инструментов заключаются в следующем: «Каково время получения прибыли и насколько эта прибыль значима?». При этом она отмечает, что с ИИ-помощниками по кодированию таких вопросов уже не возникает. Энтузиазм в отношении ИИ побудил стартапы и технологических гигантов Microsoft, Amazon, Meta✴✴ и Google бороться за доминирование в переполненном секторе, создавая ИИ-помощников и агентов, которые могут писать и редактировать программный код. Более того, руководитель совета директоров Code.org, в который входят Дэвид Тредвелл (David Treadwell), глава электронной коммерции Amazon, и Кевин Скотт (Kevin Scott), технический директор Microsoft, недавно сказал Партови, что их компания к концу года прекратит нанимать людей, которые программируют без использования ИИ. Напомним, GitHub, пионер в области ИИ-кодирования, стал одним из первых, кто интегрировал большие языковые модели (LLM) в свои продукты. «Когда мы начали использовать GPT-3, мы быстро поняли, что он очень хорошо пишет код, и решили создать на его основе GitHub Copilot», — заявил Томас Дохмке (Thomas Dohmke), генеральный директор GitHub. GitHub Copilot, был запущен в 2022 году и уже насчитывает почти 2 млн платных подписчиков и, как утверждает Дохмке, он пишет код гораздо лучше, чем средний разработчик.

Источник изображения: GitHub Доход GitHub, по состоянию на апрель, увеличился на 45 % по сравнению с прошлым годом, и по словам генерального директора Microsoft Сатьи Наделлы (Satya Nadella), годовой доход GitHub на начало этого месяца составил $2 млрд. «Copilot стал причиной более чем 40-% роста доходов GitHub в этом году и уже превышает по размеру весь бизнес GitHub с момента его приобретения», — отметил Наделла. Тем не менее, IT-отделы крупных компаний всё ещё имеют некоторые опасения по поводу безопасности использования автоматизированных инструментов программирования для создания кода, готового к производству. Дохмке подчеркнул, что пока не следует ожидать внедрения сгенерированного искусственным интеллектом кода без ручного тестирования. GitHub запускает Copilot Autofix: ИИ для быстрого устранения уязвимостей в программном коде

21.08.2024 [06:24],

Анжелла Марина

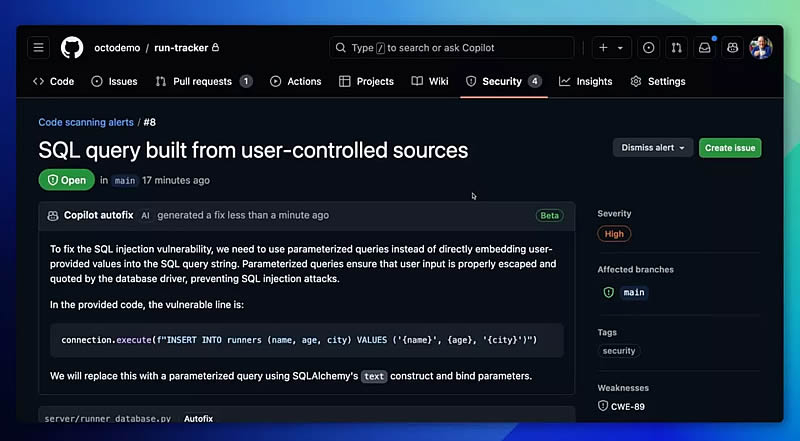

Компания GitHub представила инструмент на базе искусственного интеллекта Copilot Autofix для помощи программистам в быстром устранении ошибок в коде, которые впоследствии могут стать одной из главных причин нарушений безопасности всего проекта.

Источник изображения: Copilot Copilot Autofix анализирует дефекты, обнаруженные в запросах на внесение изменений, предоставляет объяснения и предлагает исправления. Разработчики могут с лёгкостью отклонить, скорректировать или принять предложения ИИ-бота. При этом инструмент способен обрабатывать широкий спектр уязвимостей, включая SQL-инъекции и межсайтовый скриптинг (XSS), помогая устранять в коде как новые, так и существующие погрешности, поясняет ресурс TechSpot.

Источник изображения: TechSpot/GitHub Как отмечается в пресс-релизе GitHub, «разработка программного обеспечения движется с головокружительной скоростью, и разработчики постоянно выпускают новые проекты и дорабатывают старые. Однако, несмотря на все их усилия, уязвимости безопасности всё же попадают в рабочий код, причиняя много неприятностей». Хотя инструменты сканирования могут обнаружить недостатки, их исправление требует специальных знаний и значительного времени. Другими словами, проблема не всегда заключается в выявлении уязвимостей, а в необходимости их быстрого устранения. Во время публичной бета-версии ранее в этом году GitHub обнаружил, что разработчики решали проблемы безопасности более чем в три раза быстрее с помощью Copilot Autofix по сравнению с ручным исправлением. GitHub удалил более 8500 копий эмулятора Switch от Yuzu по жалобе Nintendo

03.05.2024 [18:59],

Анжелла Марина

Платформа GitHub, принадлежащая Microsoft, удалила по требованию Nintendo более 8500 репозиториев с копиями Yuzu — популярным эмулятором приставки Nintendo Switch. Nintendo обвинила разработчиков в обходе защиты приставки и запуске пиратских игр. Сами авторы Yuzu отрицают намеренное поощрение пиратства.

Источник изображения: Yasin Hasan/Unsplash Nintendo в своей жалобе повторяет те же претензии, которые у нее были непосредственно к разработчикам эмулятора Yuzu. «Yuzu незаконно обходит технологические меры защиты Nintendo и запускает незаконные копии игр для Nintendo Switch», — утверждает издатель. Как и в случае с эмулятором Suyu, удаленным с платформы GitLab, Nintendo ссылается на статью 1201 Закона DMCA, которая гласит, что любые технологии, «разработанные или произведенные главным образом для обхода технологических мер» контроля доступа к защищенным DMCA произведениям, нарушают закон и не могут размещаться или распространяться в интернете. GitHub сообщает, что дал создателям удаленных производных версий Yuzu шанс изменить свои файлы, предложил ссылки на юридические ресурсы и напомнил им о том, как подать апелляцию на жалобу DMCA. Однако неясно, сможет ли это помочь разработчикам. Напомним, ранее в марте Nintendo подала в суд на Yuzu, и команда эмулятора приняла решение закрыться, согласившись выплатить 2,4 млн долларов, при этом удалив свои репозитории кода с GitHub. Разработчики заявили, что их эмулятор действительно «привел к массовому пиратству », чего они никогда не хотели. «В частности, нас глубоко расстраивало, когда пользователи использовали наше программное обеспечение для утечки игрового контента до его официального релиза, портя при этом впечатление от игры законным покупателям и фанатам», — говорится в одном из немногих сохранившихся архивных файлов команды Yuzu на сайте GitHub. GitHub запустил мощного ИИ-помощника для разработчиков Copilot Workspace

30.04.2024 [05:17],

Анжелла Марина

Компания GitHub расширяет возможности интеллектуального помощника для программистов Copilot, представив концепцию Copilot Workspace. Теперь ИИ может выступать как полноценный партнер на всех этапах разработки.

Источник изображения: GitHub В преддверии ежегодной конференции GitHub Universe в Сан-Франциско, GitHub анонсировал Copilot Workspace, среду разработки, которая использует то, что GitHub называет «агентами на базе Copilot», сообщает издание Techcrunch. Это среда разработки программного обеспечения, которая использует искусственный интеллект для помощи разработчикам на всех этапах — от генерации идей до тестирования и запуска кода. Copilot Workspace основан на помощнике по программированию GitHub с открытым исходным кодом — Copilot. Но если Copilot фокусируется только на генерации кода по запросу разработчика, то Workspace расширяет функциональность, помогая на более высоком уровне. То есть, Copilot в связке с помощником, основанном на искусственном интеллекте, превращается в более универсальный инструмент. Как объясняет Джонатан Картер (Jonathan Carter), руководитель GitHub Next, исследования показали, что главным препятствием для разработчиков часто является начало работы и определение подхода к решению задачи. Copilot Workspace призван устранить эту трудный момент и сотрудничать с разработчиками на протяжении всего процесса внесения изменений в код. Он выступает как интеллектуальный помощник, который встречается с разработчиком в самом начале задачи и помогает уменьшить «энергию активации», необходимую для старта, а затем сотрудничает при внесении изменений в код. Помощник может предлагать идеи и подходы на естественном языке, помогать выбирать файлы и методы для реализации. Уже сейчас Copilot активно используется разработчиками — более 1,8 млн пользователей и 50 000 компаний. Но Картер видит потенциал для ещё большего роста благодаря расширению функциональности в Workspace и смежных продуктах, таких как Copilot Chat для диалога с ИИ о коде. По его мнению, искусственный интеллект может кардинально изменить рабочий процесс, став по сути партнёром, а Copilot Workspace просто является ещё одним шагом в этом направлении, дополняющим существующие инструменты разработки. В перспективе полноценная ИИ-среда способна решать целый класс задач, с которыми сейчас разработчики справляются не так эффективно. Учитывая, что Workspace основан на одной из самых мощных на сегодня нейросетей GPT-4 Turbo, можно ожидать серьёзный потенциал новой среды разработки. Тем не менее, в настоящий момент GitHub Copilot приносит компании чистый убыток около 20 долларов в месяц на каждого пользователя. При этом некоторые клиенты вообще обходятся в 80 долларов убытка. Это следует из внутреннего отчёта GitHub, о котором сообщает The Wall Street Journal. Казалось бы, подобная экономика должна заставить компанию свернуть проект. Однако GitHub не собирается этого делать и анонсировал новый продукт Copilot Workspace. Конечно, есть риски. Исследования показали, что инструменты вроде Copilot могут генерировать небезопасный и неоптимальный код. Поэтому ключевой опцией в Workspace заявлен человеческий контроль, то есть разработчики должны самостоятельно направлять ИИ и проверять сгенерированные решения. GitHub пока не определился с бизнес-моделью Workspace и планирует собирать отзывы по предварительной версии. Однако очевидно, что компания нацелена превратить технологию в высокодоходный массовый продукт, несмотря на текущие финансовые потери от Copilot. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |