Учёные Корнеллского университета (США) и Университета имени Бен-Гуриона (Израиль) разработали методику, которая позволяет перехватывать ключи шифрования со считывателей смарт-карт или смартфонов посредством анализа работы светодиодных индикаторов питания, съёмка которых производится при помощи обычных камер наблюдения или камеры iPhone.

Источник изображений: nassiben.com

Методика взлома не является принципиально новой — она основана на анализе сторонних физических показателей устройства, выполняющего криптографические операции. Тщательно отслеживая такие параметры как энергопотребление, звук, электромагнитное излучение или время, необходимое для выполнения операции, гипотетический злоумышленник может собрать достаточно информации для восстановления ключей криптографического алгоритма.

Впервые подобную атаку удалось осуществить японским и немецким шпионам во время Второй мировой войны. Они взломали ключ шифрования на телетайпе Bell Labs, установив рядом с ним осциллограф — возмущения на осциллографе возникали при вводе каждой буквы. В 2019 году огласке была предана уязвимость Minerva, позволявшая восстанавливать 256-битные ключи шифрования на смарт-картах через побочный канал. В прошлом году аналогичный принцип лёг в основу уязвимости Hertzbleed, обнаруженной у процессоров AMD и Intel — криптографические ключи восстановили по перепадам энергопотребления на чипах. Группа американских и израильских учёных восстановила 256-битный ключ шифрования ECDSA на смарт-карте, использовав высокоскоростную съёмку светодиодного индикатора питания на считывающем устройстве; и добилась аналогичных успехов с алгоритмом SIKE на смартфоне Samsung Galaxy S8 — его выдал индикатор питания на подключённых к нему USB-динамиках, а следила за индикатором камера iPhone 13 Pro Max.

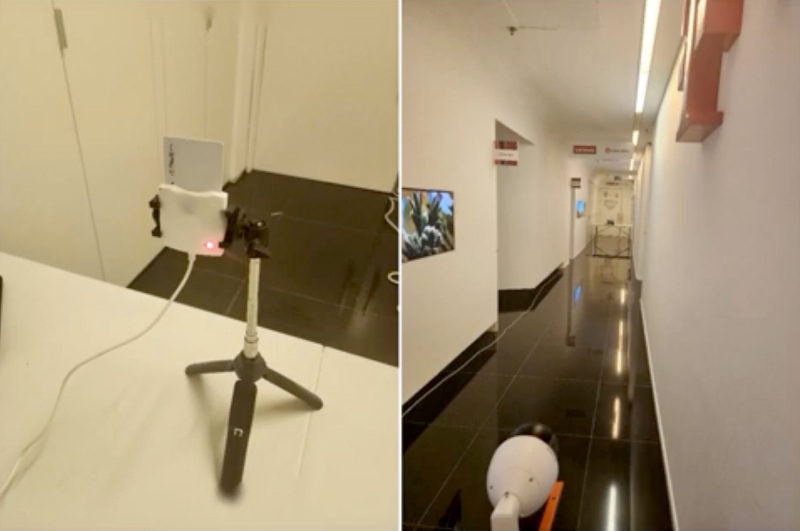

Обе методики взлома имеют ограничения, которые делают их неосуществимыми при ряде условий в реальном мире. Но это частично компенсируется простотой атаки: не нужны ни осциллограф, ни электроды, ни другие компоненты, требующие непосредственного физического контакта с объектом атаки — не нужно даже непосредственной близости к нему. Камера, использованная для взлома ключа на смарт-карте, находилась на расстоянии 16 метров от считывающего устройства, а выполняющий данную задачу iPhone был установлен в той же комнате, что и взламываемый Samsung Galaxy, вплотную к индикатору питания на колонках.

Для последующего анализа достаточно стандартной камеры, направленной на светодиодный индикатор питания. Когда процессор устройства выполняет криптографические операции, это вызывает перепады в энергопотреблении устройства — из-за этих перепадов динамически меняется яркость, а иногда и цвет индикатора. Наилучшего эффекта удаётся добиться при использовании эффекта временно́го параллакса (rolling shutter), доступного на современных камерах. Этот эффект позволяет повысить частоту дискретизации камеры iPhone 13 Pro Max, и производить захват данных до 60 000 раз в секунду, но для этого кадр должен быть полностью заполнен изображением светодиодного индикатора на взламываемом устройстве. Хотя первоначально камера смартфона рассчитана на работу с частотой до 120 кадров в секунду.

Для успешного осуществления взлома, поясняют исследователи, необходимо устройство, на котором создаётся цифровая подпись или выполняется аналогичная криптографическая операция. Это устройство должно быть оснащено светодиодным индикатором питания, но в его отсутствие подойдёт подключённое к нему периферийное устройство с таким индикатором — важно, чтобы яркость или цвет индикатора соответствовали уровню энергопотребления основного устройства.

Злоумышленник должен иметь возможность постоянно записывать на видео индикатор питания основного устройства или подключённого к нему периферийного во время выполнения криптографической операции. В случае со считывателем смарт-карт предполагается, что злоумышленник сначала взломал направленную на него камеру наблюдения на расстоянии до 16 метров при условии прямой видимости. Предполагается также, что злоумышленнику подконтрольны зум и поворот камеры — подобные случаи в реальной жизни не так уж редки. Ещё одно условие — при расстоянии в 16 метров освещение в помещении должно быть отключено, а при работающем освещении необходимое расстояние снижается до 1,8 метра. Альтернативой камере наблюдения может быть iPhone. Для анализа необходима 65-минутная видеозапись постоянной работы считывателя смарт-карт. В случае со смартфоном Samsung Galaxy источником уязвимости является светодиодный индикатор на подключённых к нему USB-динамиках. Наконец, предполагается, что взламываемые устройства используют кодовую базу, которая не была исправлена после раскрытия уязвимостей Minerva и Hertzbleed.

Как выяснилось, в реальной жизни эти ограничения не являются залогом безопасности. Исследователи обнаружили, что подверженные атаке считыватели смарт-карт шести моделей продаются на Amazon. В их описании присутствуют слова «Министерство обороны» и «военный», да и сами эти устройства продолжают использоваться вооружёнными силами США для удалённого подключения к несекретным сетям. В корпорациях, муниципальных ведомствах и органах государственной власти ограничения явно носят ещё менее строгий характер. Стоит также отметить, что после огласки уязвимости Hertzbleed компания Samsung решила отказаться от алгоритма SIKE, который использовался на смартфоне Galaxy S8.

Профильные специалисты отметили, что важность исследования американских и израильских учёных трудно переоценить. Раньше для подобных атак требовался физический контакт со взламываемым устройством, что делало их реализацию маловероятной в реальной жизни. Теперь же выяснилось, что аналогичных результатов можно достичь при помощи стандартного оборудования — в опытах учёные использовали камеры разрешения Full HD с 8-битным цветом и 25-кратным зумом. Современные смартфоны вроде iPhone 14 Pro Max и Samsung Galaxy S23 Ultra поддерживают 10-битный цвет, а профессиональные видеокамеры поддерживают 12 и 14 бит глубины цвета. Всё это, как и более высокие показатели зума на современных камерах наблюдения, поможет повысить эффективность удалённой атаки.

Для защиты от уязвимости авторы исследования предложили несколько контрмер. К светодиодному индикатору питания можно подключить конденсатор, который будет играть роль «фильтра нижних частот», или усилитель. Но пока неясно, воспользуются ли этим советом производители. А пока владельцам считывающих устройств остаётся разве что демонтировать или заклеить эти индикаторы.

Источник:

MWC 2018

MWC 2018 2018

2018 Computex

Computex

IFA 2018

IFA 2018

Подписаться

Подписаться