|

Опрос

|

реклама

Быстрый переход

Недорогая портативная приставка Lenovo Legion Go S показалась на изображениях

04.12.2024 [00:44],

Николай Хижняк

Портал Windows Central поделился рендерами будущей портативной игровой приставки Lenovo Legion Go S. Ранее консоль фигурировала в утечках под названием Legion Go Lite.

Источник изображений: Windows Central Lenovo выпустила портативную игровую приставку Lenovo Legion Go в прошлом году. Устройство оснащено процессором AMD серии Ryzen Z1 на архитектуре Zen 4 и предлагает внушительные характеристики: 8,8-дюймовый экран с разрешением 2560 × 1600 пикселей, частотой обновления 144 Гц, 16 Гбайт оперативной памяти и съёмные геймпады. Теперь становится очевидно, что Lenovo готовит к выпуску новую портативную консоль. Изначально предполагалось, что новинка будет оснащена процессором из ожидаемой серии Ryzen Z2 на архитектуре Zen 5. Однако последние слухи указывают, что Lenovo Legion Go S получит процессор Ryzen Z2, но он будет относиться к серии Rembrandt с ядрами Zen 3+. Иными словами, это будет менее мощный процессор по сравнению с Ryzen Z1 Extreme (используемым в оригинальной Legion Go и Asus ROG Ally X) и его более современными ядрами Zen 4. При этом сама приставка Legion Go S будет упрощённой версией оригинальной Legion Go. Рендеры новинки подтверждают отсутствие съёмных геймпадов, а также намекают на более компактный дисплей. На изображениях Legion Go S, предоставленных Windows Central, можно заметить наличие 18 кнопок, включая стандартные кнопки ABXY справа, два аналоговых стика с подсветкой RGB, D-pad и джойстик TrackPoint, аналогичный используемому в ноутбуках Lenovo. Кроме того, консоль оснащена двумя фронтальными динамиками, вентиляционными решётками сзади и двумя портами USB-C, оба из которых расположены на верхнем торце устройства. Новая утечка также предполагает, что стоимость Legion Go S будет находиться в диапазоне $399–449. Таким образом, она станет значительно дешевле оригинальной Legion Go, которая на старте продаж оценивалась в $699 или €799. «Кризисная» ситуация: исходный код Crysis 3 попал в руки хакерам

01.12.2024 [12:48],

Игнатий Колыско

В Сети появилась информация о том, что некоему «исследователю видеоигр» c ником SvenTek_667 удалось заполучить исходный код оригинальной версии Crysis 3. Оригинальная версия шутера, напомним, вышла в 2013 году, версия Remastered — в 2021-м.

Источник изображения: Crytek Информация об утечке появилась в микроблоге VXUG (он же vx-underground) — образовательного веб-ресурса, который собирает информацию обо всех вредоносных программах. Авторы сайта имеют в своём распоряжении одно из самых больших онлайн-хранилищ вредоносного ПО. С помощью своего аккаунта в X специалисты из vx-underground на постоянной основе уведомляют о новых фактах нарушений в области кибербезопасности и занимаются их проверкой. Утечка исходного кода Crysis 3 стала очередным поводом для публикации. На самом деле, архив с «исходниками» был опубликован ещё в 2020-м хакерской группой Egregor, но доступ к его содержимому получили только сейчас. В настоящий момент разработчики из Сrytek занимаются развитием PvPvE-шутера Hunt: Showdown, выпуская для него порой спорные обновления. Анонс четвёртой части Crysis состоялся ещё в январе 2022-го, но с тех пор информации о шутере практически не поступало. Утечка исходного кода Crysis 3 теоретически может оказать неоценимую помощь создателям модификаций, но будут ли они заниматься выпуском своих работ для 11-летнего шутера с практически «нулевым» онлайном в Steam (что у оригинальной версии, что у Remastered) — вопрос открытый. К тому же, использование откровенно украденных данных, пусть даже и в творческих целях, может иметь определённые последствия при должной заинтересованности со стороны юридического отдела Crytek. Утечка раскрыла все характеристики видеокарт Intel Arc B580 и Arc B570 в преддверии их дебюта

30.11.2024 [23:59],

Николай Хижняк

Следом за недавним официальным подтверждением компанией Intel скорого анонса видеокарт Arc Battlemage, последователи утечки, которые раскрыли практически полные характеристики будущих новинок.

Источник изображений: VideoCardz Как ожидается, Intel представит 3 декабря две видеокарты новой серии — Arc B580 и Arc B570. Обе новинки будут относиться к среднему сегменту. Согласно утёкшим рекламным материалам компании ASRock, модель Arc B570 Challenger OC получила графический процессор с 144 XMX-движками в составе 18 ядер Xe2, что на два ядра и 16 движков меньше, чем у чипа видеокарты Arc B580. Также Arc B570 предложит 10 Гбайт памяти GDDR6 с поддержкой 160-битной шины. Это даст 380 Гбайт/с пропускной способности для памяти, что на 16,7 % меньше, чем у Arc B580, получившей 12 Гбайт памяти с поддержкой 192-битной шины (пропускная способность 456 Гбайт/с). Arc B580 и B570 получат поддержку интерфейса PCIe 4.0. При этом карты будут использовать лишь восемь линий PCIe из 16 доступных. Обе карты получили разъёмы DisplayPort 2.1 и HDMI 2.1. ASRock не уточняет в своих материалах, о какой версии DisplayPort 2.1, однако более ранние утечки предполагают, что речь идёт о варианте UHBR 13.5 (54 Гбит/с). Разогнанная версия Arc B570 Challenger OC от ASRock предложит частоту GPU 2,6 ГГц, а чип модели ASRock Arc B580 Steel Legend OC будет работать на частоте 2,8 ГГц. Эталонные частоты графических процессоров будут несколько ниже. Характеристики энергопотребления новинок не сообщаются. Однако для модели Arc B570 производитель рекомендует блок питания мощностью от 600 Вт, а для модели Arc B580 — от 650 Вт. Младшая новинка оснащена одним 8-контактным разъёмом питания, старшая получила два таких же. Партнёр Nvidia проболтался о сроках анонса GeForce RTX 5090

29.11.2024 [15:45],

Николай Хижняк

Во время специальной прямой трансляции, организованной YouTube-каналом Pichau, зрители имели возможность посмотреть 11-часовую сессию с участием многочисленных гостей. Одним из особенно интересных гостей оказался представитель бразильского офиса компании Inno3D, партнёра компании Nvidia, который непреднамеренно проговорился о том, когда ждать анонса новых видеокарт GeForce RTX 50-й серии.

Источник изображения: VideoCardz Дружественная атмосфера прямой трансляции побуждала зрителей спрашивать о следующем поколении видеокарт GeForce. Представитель Inno3D в какой-то момент заявила, что RTX 5090 (флагманская видеокарта новой серии — прим. ред.) станет доступна через три недели. После этого сотрудница Inno3D поправила себя, уточнив, что карта официально дебютирует на выставке CES 2025 в январе.

Источник изображения: YouTube / Pichau «В какой-то момент в рамках трансляции зрители YouTube начали спрашивать о будущей RTX 5090. Представительница Inno3D, по-видимому, неосознанно и без злого умысла, прочитала один из вопросов зрителей и ответила, что RTX 5090 будет доступна “всего через три недели”. Это вызвало бурную реакцию в чате и среди ведущих. Осознав свою ошибку и попытавшись исправить ситуацию, представитель компании “поправила” себя, сказав, что официально RTX 5090 будет только анонсирована на выставке CES 2025 в январе», — рассказал один из зрителей трансляции порталу VideoCardz. Хотя это и не официальное подтверждение, оно предполагает, что Inno3D может получить RTX 5090 в течение трёх недель, возможно, в виде предварительных образцов для тестирования, а не для продажи. Как отмечает VideoCardz, предварительные образцы продукта обычно распределяются среди региональных офисов для рекламных и обучающих целей, чтобы персонал был ознакомлен с новым продуктом до его официального релиза. Samsung Galaxy S25 Ultra показался на фото и видео с обновлённым дизайном

27.11.2024 [11:37],

Павел Котов

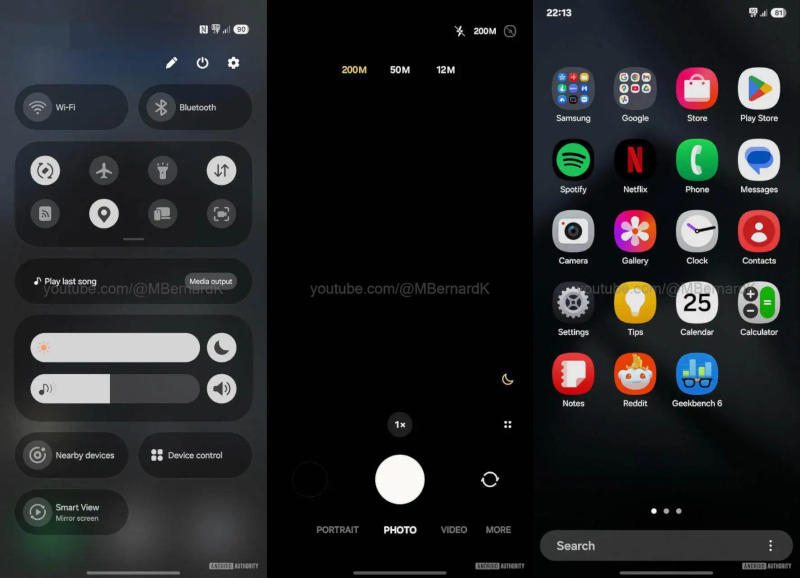

На платформе Reddit были опубликованы видео и несколько фотографий смартфона Samsung Galaxy S25 Ultra, официальный анонс которого ожидается в начале будущего года. Среди материалов утечки оказались и несколько скриншотов One UI 7 — интерфейсной надстройки для Android 15, под управлением которой работает грядущий флагман.

Источник изображения: reddit.com Пользователь сообщества Reddit, допустивший первоначальную утечку короткого видео с Samsung Galaxy S25 Ultra, удалил свой профиль на платформе, поэтому информация о происхождении устройства отсутствует. Это был известный инсайдер под ником Ice Universe, узнал ресурс The Verge. Впоследствии несколько дополнительных изображений от того же источника опубликовал пользователь GamingMK — смартфон на снимках в значительной мере совпадает с тем, что появился на первоначальном видео.  На одном из снимков оказалась нижняя грань гаджета с портом USB Type-C, лотком для SIM-карты, отверстием динамика и расположением стилуса S Pen, которым комплектуется старшая модель в линейке. Слот для стилуса остался слева, как у Galaxy S24 Ultra. Ещё на один снимок попал телефон, который стоит на зарядке.  В материалах утечки оказались также несколько снимков экрана с интерфейсом One UI 7 поверх Android 15. Выпадающий список уведомлений отделён от быстрых настроек устройства — теперь они располагаются на разных панелях. Отмечаются несколько изменений значок приложений и обновлённый индикатор заряда батареи.  Общедоступный вариант One UI 7 одновременно со смартфонами серии Galaxy S25, которые ожидаются в начале будущего года. Но публичное бета-тестирование платформы может стартовать уже до конца текущего года. Госдума приняла закон о миллионных штрафах за утечки персональных данных

26.11.2024 [17:45],

Павел Котов

Госдума приняла сразу во втором и третьем чтениях закон, предусматривающий за утечку персональных данных штрафы в размере до 3 % от годового оборота организации. Ответственность возлагается на граждан, должностных лиц и юридические лица.

Источник изображения: Hack Capital / unsplash.com Распространение от одной тысячи до десяти тысяч субъектов персональных данных или от десяти тысяч до ста тысяч идентификаторов влекут за собой штрафы в размере: для граждан — от 100 тыс. до 200 тыс. руб.; для должностных лиц — от 200 тыс. до 400 тыс. руб.; для юридических лиц — от 3 млн до 5 млн руб. Массовая утечка данных, включающая более 100 тыс. субъектов или более 1 млн идентификаторов, предусматривает более крупные штрафы: для граждан — до 400 тыс. руб., для должностных лиц — до 600 тыс. руб., для юрлиц — до 15 млн руб. В случае повторной утечки будут следовать ещё более суровое наказание в виде штрафов размером до 600 тыс. рублей для физлиц, до 1,2 млн рублей для для должностных лиц, а юридическими лицами в таком случае грозит штраф от 1 % до 3 % от совокупного размера выручки от реализации всех товаров (работ, услуг) за календарный год. Если компания тратит на обеспечение информационной безопасности от 1 % годовой выручки, максимальный штраф для неё составит 50 млн руб. Принятый Госдумой закон также предусматривает увеличение штрафов за незаконную обработку данных. В случае повторного нарушения штрафы составят: для граждан — до 30 тыс. руб., для должностных лиц — до 200 тыс. руб., для юрлиц — до 500 тыс. руб. Обработка биометрических персональных данных в информационных системах госорганов без аккредитации будет караться штрафом в размере до 2 млн руб.; если действия оператора повлекли передачу биометрических данных, для него предусматривается штраф в размере до 20 млн руб. За непринятие мер по обеспечению безопасность биометрических персональных данных штраф составит до 1,5 млн руб. Данные всех россиян уже утекли в даркнет, заявил глава «Ростелекома»

19.11.2024 [16:34],

Дмитрий Федоров

Персональные данные всех россиян уже утекли в Сеть и находятся в даркнете, сообщил глава «Ростелекома» Михаил Осеевский на конференции «Безопасность клиента на первом месте». По его словам, злоумышленники собрали масштабные базы данных, содержащие подробные сведения о каждом гражданине РФ. Такое положение дел свидетельствует об актуальности защиты личной информации.

Источник изображения: KeepCoding / Unsplash Схожее мнение ранее выразил Владимир Дрюков, глава центра противодействия кибератакам Solar JSOC компании «Солар». По его сведениям, у хакеров уже имеется база данных, охватывающая почти всё население России. Её формирование стало возможным благодаря многочисленным утечкам, случившимся за прошедшие годы. Такие сведения активно используются злоумышленниками для целенаправленных кибератак, рассылки фишинговых писем и шантажа, что создаёт серьёзные угрозы как для граждан, так и для организаций. В октябре текущего года издание «Ведомости» сообщало, что за 9 месяцев на теневых интернет-форумах и в Telegram-каналах было выложено 210 баз данных со сведениями клиентов российских компаний. По информации F.A.C.C.T., в общей сложности было скомпрометировано 250,5 млн строк информации, что на 7,76 % больше по сравнению с аналогичным периодом прошлого года. Как отмечают эксперты, злоумышленников особенно интересуют базы данных, содержащие ФИО, паспортные данные, даты рождения, номера телефонов, IP-адреса, пароли, места работы, адреса проживания и электронной почты россиян. Эксперты подчёркивают, что одной из причин увеличения числа утечек данных является недостаточное внимание компаний к модернизации систем защиты. Использование устаревших технологий, слабых протоколов шифрования и отсутствие строгого контроля доступа к чувствительной информации способствуют росту числа кибератак. NASA и «Роскосмос» так и не сошлись во мнении, почему из МКС утекает воздух

16.11.2024 [14:44],

Геннадий Детинич

13 ноября 2024 года состоялось первое за четыре года публичное заседание консультативного комитета по Международной космической станции. Утечки воздуха из МКС происходят с 2019 года. Последнее публичное заседание по проблеме было в апреле 2020 года. Случившаяся сразу после этого пандемия COVID-19 и резко возросшая в 2022 году геополитическая напряжённость остановили встречи. Но даже встретившись лицом к лицу, стороны не смогли выработать единое мнение.

Источник изображения: NASA Председатель консультативного комитета по Международной космической станции Роберт Кабана (Bob Cabana) сообщил в сети X, что «Роскосмос» не верит в реальность распада модуля «Пирс» (модуля PrK в американской классификации), чего опасаются в NASA. Ещё 23 сентября было обнародовано заключение отдела аудита NASA по вопросу целостности и надёжности модуля PrK, в котором была выражена обеспокоенность по поводу структурной целостности модуля и возможности катастрофического отказа. Впрочем, «Роскосмос» и NASA даже не пришли к единому мнению о причинах разгерметизации модуля «Пирс». Российская сторона считает, что всему виной частые температурные расширения и сужения сварных швов, что происходит в процессе перехода станции с дневной на ночную сторону Земли. По мнению NASA, появление трещин в корпусе модуля вызвано несколькими причинами, включая давление, механическое напряжение, остаточное напряжение, свойства материала и воздействие окружающей среды (как нам представляется, это фактически то же самое, но более развёрнуто). Ранее генеральный инспектор NASA отметил, что ряд узлов МКС датируются 1998 годом и было бы странным, если бы проработавшее столько оборудование не показывало признаков износа. Устранение расхождений по этому вопросу продолжается, подчеркнул Кабана, но NASA и «Роскосмос» не имеют общего понимания вероятных первопричин или серьезности последствий этих утечек. Пока люки «Пирса» держат закрытыми в качестве временной страховки. Но расследование продолжается, и планируются консультации с учёными и отраслевыми экспертами. Россия склонна выйти из проекта МКС в 2028 году. В NASA будут тянуть станцию до самого конца, пока в космосе не появятся американские коммерческие станции, что произойдёт к 2030 году или позже. В США не могут допустить ситуации, чтобы на орбите оставалась одна единственная станция, китайская. Более 600 млн записей данных россиян утекло в Сеть с начала 2024 года

09.11.2024 [20:28],

Николай Хижняк

С начала текущего года в Сеть утекло более 600 млн записей данных россиян, пишет «Коммерсант» со ссылкой на данные Роскомнадзора. В октябре в интернете распространялись данные о россиянах из 13 баз. Они содержат больше 9,7 млн записей. С начала года утечки произошли из 110 баз, в которых содержится больше 600 млн записей.

Источник изображения: Glenn Carstens Peters / Unsplash К февралю 2024 года было зафиксировано 19 утечек, в результате которых в сеть попали 510 млн записей о российских пользователях. При этом, по словам замглавы Роскомнадзора Милоша Вагнера, утечка 500 млн записей в 2024 году произошла в результате одного инцидента. Для сравнения, в 2023 году Роскомнадзор зафиксировал 168 утечек баз данных. В них содержалось около 300 млн записей о россиянах. В 2022 году произошли 140 утечек баз данных, в которых содержатся 600 млн записей. Согласно оценкам «Сбера», в результате утечек в интернете оказались данные 90 % взрослого населения России. Банк прогнозирует, что ущерб российской экономике от кибератак в 2023–2024 годах может приблизиться к 1 трлн рублей, если ситуация не изменится. В России до конца года планируют принять закон об оборотных штрафах для компаний в случае утечек. По мнению главы Минцифры Максута Шадаева, между расходами на штрафы или на инфраструктуру безопасности компании будут выбирать второе. «Я думаю, что всё равно до конца года решение будет принято. Решение непростое, понятно, что бизнес не хочет большими деньгами отвечать. Но мы понимаем при этом, что объём утечек, конечно, колоссальный», — сказал господин Шадаев на SOC Forum 2024. Министр отметил, что нужны серьезные меры «экономического принуждения», потому что число утечек «превышает все допустимые разумные пределы». Решение о штрафах положительно повлияет на отрасль, добавил господин Шадаев. «Сбер»: в открытом доступе оказались данные 90 % россиян, а ущерб экономике от кибератак приближается к 1 трлн рублей за два года

06.11.2024 [16:40],

Павел Котов

Из-за действий киберпреступников в открытом доступе оказались персональные данные 90 % россиян, а суммарный ущерб для экономики страны от кибератак в 2023 и 2024 годах может составить 1 трлн руб., пишет «Коммерсантъ» со ссылкой на заявление зампреда правления «Сбербанка» Станислава Кузнецова.

Источник изображения: Franz Bachinger / pixabay.com Ситуацию с утечками персональных данных жителей России господин Кузнецов назвал плачевной — их пик пришёлся на прошлый год, а в этом количество утечек стало немного сокращаться. По итогам 2024 года сумма похищенных у россиян средств достигнет 250 млрд руб., и если ситуация не изменится, общий объём ущерба от кибератак в 2023–2024 годах может подойти к отметке в 1 трлн руб. Утечки и кражи средств, по словам господина Кузнецова, имеют «тренд на увеличение». Пик мошеннических звонков пришёлся на февраль и март этого года, когда их было до 20 млн в сутки; к настоящему моменту их стало 6–6,5 млн, но качество мошеннических схем повысилось. Число обнаруженных и заблокированных фишинговых ресурсов за первые девять месяцев 2024 года выросло на 116 % — хакеры стали размещать их на доменах третьего и более глубоких уровней, что усложняет их выявление. За первую половину 2024 года на российские организации были совершены 355 тыс. DDoS-атак, и это на 16 % больше, чем за весь 2023 год. Для борьбы с этим явлением российские власти намерены увеличивать объём трафика, который проходит через технические средства противодействия угрозам — в 2030 году он должен достичь 725,6 Тбит/с. Ryzen 7 9800X3D показал значительную прибавку минимального FPS в играх по сравнению с Ryzen 7 9700X

05.11.2024 [23:45],

Николай Хижняк

Публикации первых независимых обзоров нового игрового процессора AMD Ryzen 7 9800X3D ожидаются завтра, 6 ноября, за день до начала продаж нового чипа. Как пишет VideoCardz, один из обозревателей решил не дожидаться завершения запрета на публикацию игровых тестов нового процессора, поэтому ознакомиться с ними можно уже сейчас.

Источник изображения: VideoCardz Следует сразу отметить, что источник опубликовал результаты тестов AMD Ryzen 7 9800X3D в нетипичном для проверки производительности процессоров разрешении 2560 × 1440 пикселей, вместо 1920 × 1080 пикселей, а также использовал видеокарту среднего уровня GeForce RTX 4070 Ti, вместо старших RTX 4090 или RTX 4080, которые обычно используются для исключения влияния GPU на показатели тестов. Тем не менее, общая картина показывает значительный прирост игровой производительности нового чипа по сравнению с ранее выпущенным обычным Ryzen 7 9700X (тоже восьмиядерный, без дополнительного кеша, и с TDP 65 Вт вместо 120 Вт у Ryzen 7 9800X3D). Прирост особенно заметен по показателям минимального FPS (1 % low и 0,1 % low). В игровых тестах Cyberpunk 2077 и Starfield, запущенных при высоких настройках графики без трассировки лучей, FSR и DLSS, Ryzen 7 9800X3D обеспечил 10,3-процентное и 27,9-процентное превосходство в производительности по минимальному FPS (1 % low), однако по показателю среднего FPS (average) новинка оказалась на 1 кадр в секунду медленнее модели Ryzen 7 9700X. В Project Cars 3 и Counter Strike (обе игры запускались в 1440p при максимальных настройках качества графики) Ryzen 7 9800X3D оказался на 11–15 % в среднем быстрее обычного Ryzen 7 9700X и на 25–29 % эффективнее по показателю минимальных FPS. Игровые тесты

Смотреть все изображения (7)

Смотреть все изображения (7) В тесте рендеринга Ryzen 7 9800X3D показал 5,1-процентную прибавку многопоточной производительности в Cinebench 2024, однако в тесте однопоточной производительности новинка на 1,5 % отстала от Ryzen 7 9700X. В тестах Blender новый чип оказался на 2–3 % медленнее. Полноценные обзоры нового процессора Ryzen 7 9800X3D, в которых новый чип будет сравниваться с конкурентами, ожидаются 6 ноября. Хакер заявил о краже исходного кода Nokia — компания расследует инцидент

05.11.2024 [14:46],

Николай Хижняк

Компания Nokia расследует сообщение о возможном взломе хакером одного из её подрядчиков и получении через него доступа к различным данным финской компании, пишет портал BleepingComputer.

Источник изображений: BleepingComputer «Nokia знает о сообщениях, в которых утверждается, что некий неавторизованный субъект якобы получил доступ к определённым данным стороннего подрядчика и, возможно, данным Nokia. Компания серьёзно относится к этим заявлениям, поэтому мы проводим расследование. На сегодняшний день наше расследование не нашло никаких доказательств того, что какие-либо из наших систем или данных были скомпрометированы. Мы продолжаем внимательно следить за ситуацией», — сообщила компания в разговоре с BleepingComputer. Комментарий компании последовал после того, как хакер или группа злоумышленников, скрывающаяся за псевдонимом IntelBroker, заявил(а) о продаже украденного исходного кода, полученного в результате взлома внутренней сети одного из подрядчиков Nokia. «Сегодня я продаю большую коллекцию исходного кода Nokia, который мы получили от стороннего подрядчика, напрямую работавшего с Nokia, и помогавшего ей в разработке некоторых внутренних инструментов», — заявил злоумышленник на одном из форумов в даркнете. IntelBroker утверждает, что украденная информация содержит ключи SSH, исходный код, ключи RSA, логины BitBucket, аккаунты SMTP, вебхуки, а также жёстко закодированные учётные данные. В разговоре с BleepingComputer злоумышленник заявил, что они получили доступ к серверу SonarQube подрядчика, используя учётные данные по умолчанию, что позволило украсть проекты клиентов данной организации, написанные на Python, включая те, что принадлежат Nokia. Хакер предоставил BleepingComputer изображение файлового дерева якобы похищенных данных. Портал передал эту информацию Nokia с просьбой подтвердить или опровергнуть заявление злоумышленника. Однако в компании не ответили на данный запрос. IntelBroker привлёк к себе внимание после взлома сети страховой компании DC Health Link, которая предоставляет медицинскую страховку законодателям США и жителям Вашингтона. В ходе взлома была раскрыта конфиденциальная информация о 21 действующем члене Конгресса, их помощниках и членах семьи. IntelBroker также приписывают участие во взломе серверов Hewlett Packard Enterprise (HPE) и продуктового сервиса Weee! Хакер также публиковал утечки данных различных компаний, включая T-Mobile, AMD и Apple, которые были похищены у их подрядчиков через SaaS-сервисы. Характеристики крошечного компьютера Mac mini на Apple M4 Pro стали известны раньше времени стараниями Amazon

29.10.2024 [13:36],

Павел Котов

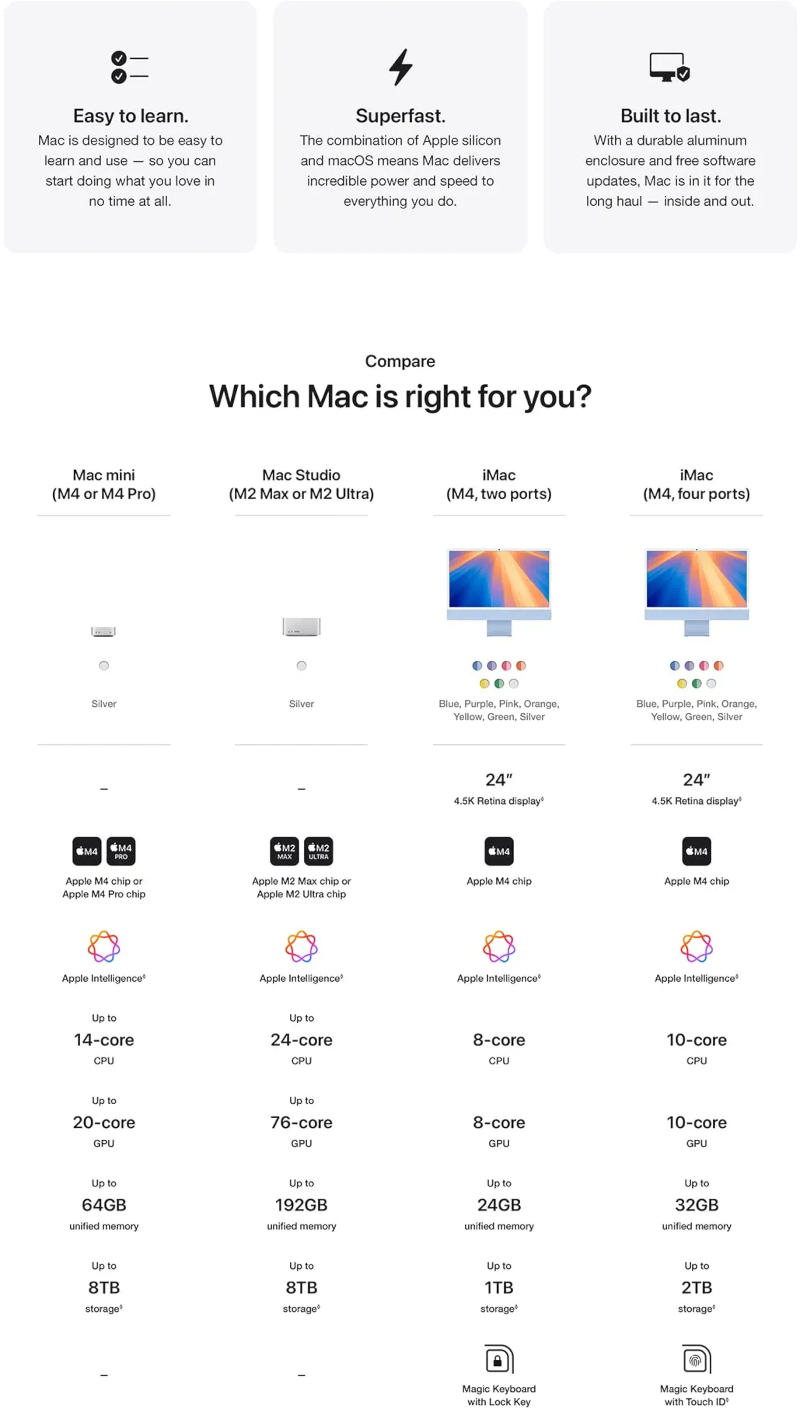

Эту неделю Apple решила посвятить компьютерам серии Mac на процессорах M4. Накануне компания представила моноблок iMac, в ближайшее время ожидаются также анонсы обновлённых MacBook Pro и радикально переработанного Mac mini. Утечку технических характеристик мини-ПК и чипа M4 Pro допустила торговая площадка Amazon.

Источник изображения: apple.com На странице сравнения Apple iMac на процессоре M4 компания опубликовала некоторые характеристики Mac mini нового поколения и его изображение — он, как и можно было ожидать, напоминает уменьшенный Mac Studio. Обновлённый мини-ПК, вероятно, первым из линейки получит более производительную версию платформы M4 Pro. Если верить утечке с сайта Amazon, Mac mini будет комплектоваться чипом, у которого до 14 ядер центрального и до 20 ядер графического процессора, до 64 Гбайт оперативной памяти и SSD ёмкостью до 8 Тбайт. На лицевой стороне корпуса размещены предположительно два порта USB Type-C и 3,5-мм разъём для наушников.

Источник изображения: Amazon Для сравнения, у актуального Mac mini на M2 Pro могут быть до 12 ядер центрального и до 19 — графического процессора, а также до 32 Гбайт оперативной памяти. Анонс компьютера нового поколения ожидается сегодня или завтра. Наконец, если верить сведениям Amazon, Apple пока не планирует выпускать обновлённый Mac Studio. AMD Ryzen 7 9800X3D будет на 8 % быстрее Ryzen 7 7800X3D в играх, если утечки не врут

24.10.2024 [15:05],

Николай Хижняк

Компания AMD выпустит 7 ноября первый процессор серии Ryzen 9000X3D с дополнительной кеш-памятью 3D V-Cache. До запуска нового чипа остаётся ещё две недели, но учитывая высокий интерес сообщества, портал VideoCardz постарался выяснить как можно больше новой информации о новинки от своих источников среди производителей компьютерного оборудования.

Источник изображений: VideoCardz Сама AMD не говорила о том, какая именно модель серии Ryzen 9000X3D будет выпущена 7 ноября. Однако все последние утечки свидетельствуют в пользу того, что этим чипом будет восьмиядерный и 16-поточный Ryzen 7 9800X3D. Согласно свежим данным, Ryzen 7 9800X3D предложит 8-процентную прибавку игровой производительности по сравнению с Ryzen 7 7800X3D, который по-прежнему рассматривается многими, как лучший игровой процессор на рынке. Со слов источников VideoCardz, AMD говорит также о 15-процентной прибавке многопоточной производительности у Ryzen 7 9800X3D по сравнению с предшественником. Однако заявления AMD согласно внутренним тестам — это одно. Как показала практика независимых обзоров, включая наш, производительность обычных моделей Ryzen 9000 оказалась ниже, чем ожидалась. Поэтому информацию о быстродействии Ryzen 7 9800X3D пока тоже следует пока принимать с определённой долей скептицизма. В описании к Ryzen 7 9800X3D также указывается использование «нового поколения кеш-памяти 3D V-Cache». От предыдущего поколения 3D V-Cache она отличается улучшенными теплопроводными характеристиками, что позволило AMD увеличить максимальную тактовую частоту Ryzen 7 9800X3D до 5,2 ГГц. AMD также подтверждает, что Ryzen 7 9800X3D сможет работать на всех материнских платах с разъёмом Socket AM5, то есть не только с новейшими платами с чипсетами X870/X870E, но также с предыдущим поколением плат на чипсетах X670(E)/B650(E) и даже A620 после обновления BIOS. Также Ryzen 7 9800X3D поддерживает разгон ОЗУ, вплоть до частоты 8000 МГц. Однако более ранние утечки свидетельствовали в пользу того, что чип способен работать и с более скоростной памятью. О стоимости Ryzen 7 9800X3D пока ничего неизвестно. Zotac опровергла информацию о начале производства видеокарты GeForce RTX 5090

21.10.2024 [22:48],

Николай Хижняк

Компания Zotac опубликовала официальное опровержение появившихся в Сети слухов о начале сборки и тестирования видеокарт GeForce RTX 5090. Ранее профильные СМИ, в том числе и наш сайт, со ссылкой на опубликованное в китайской социальной сети Bilibili видео заявили, что Zotac произвела и приступила к тестированию первой видеокарты GeForce RTX 5090 из ожидаемой серии GeForce RTX 5000 от Nvidia.

Zotac Gaming GeForce RTX 4070 Ti Super Solid В официальном заявлении компании Zotac по этому поводу сообщается следующее: «За последние два дня мы заметили неточные предположения, циркулирующие относительно слухов о новой видеокарте, предположительно производимой Zotac. Мы хотели бы воспользоваться возможностью и предоставить разъяснение. Продукт, продемонстрированный в соответствующем видеоисточнике, на самом деле является существующим продуктом, в настоящее время находящимся в производстве, Он известен как Zotac Gaming GeForce RTX 4070 Ti Super Solid. Видео, которое стало вирусным в интернете, представляет собой запись процесса внутреннего обучения во время пробного производственного запуска на нашем предприятии в Индонезии, целью которого было проверить работоспособность недавно установленного производственного оборудования». Добавим, что для начала тестирования видеокарт нового поколения ещё слишком рано — по слухам, видеокарты представят только в январе. |