|

Опрос

|

реклама

Быстрый переход

Хакеры парализовали крупнейшую пивоварню Японии

30.09.2025 [16:09],

Павел Котов

Производитель самого продаваемого в Японии пива Asahi Group Holdings сообщил о кибератаке, которая нарушила работу нескольких его подразделений. Инцидент парализовал работу по оформлению заказов и доставке, по той же причине для общественности недоступны кол-центр и служба-поддержки.

Источник изображения: asahigroup-holdings.com Asahi — одна из крупнейших в Японии пивоваренных компаний, занимающая около трети рынка. В ней работают 30 000 человек, в год она выпускает 100 млн гектолитров напитков (10 млрд литров), в 2024 году её выручка составила $20 млрд. В компанию входят четыре крупнейших отдела: в Японии, Европе, Океании и Юго-Восточной Азии; Asahi принадлежат такие бренды как Peroni, Pilsner Urquell, Grolsch и Fullers. Кибератака затронула только японские подразделения. Расследование продолжается, и пока рано говорить о раскрытии или краже данных. «На текущий момент Asahi Group Holdings, Ltd. переживает вызванный кибератакой системный сбой, повлиявший на деятельность компании в Японии. В настоящее время не подтверждены утечки личной информации или [иных] данных клиентов третьим лицам», — гласит объявление на сайте производителя. Компания принесла извинения клиентам и деловым партнёрам за причинённые неудобства. Сейчас Asahi выясняет причину сбоя и пытается восстановить работу парализованных подразделений. Кибератака началась около 7:00 по местному времени (1:00 мск) 29 сентября, пишет BleepingComputer со ссылкой на несколько источников. На вопросы о шифровании данных в результате вирусной атаки и о требовании выкупа со стороны хакеров в компании не ответили. Ни одна из занимающихся распространением вирусов-вымогателей группировок не взяла на себя ответственность за инцидент. Хакеры взломали сотни сетевых устройств Cisco в правительстве США

26.09.2025 [17:30],

Павел Котов

Агентство по кибербезопасности и защите инфраструктуры (CISA) США опубликовало экстренную директиву, в которой предписало федеральным учреждениям устранить уязвимости, выявить и свести к минимуму возможные взломы нескольких сотен сетевых экранов Cisco, используемых в правительстве США.

Источник изображения: KeepCoding / unsplash.com «Угроза широко распространилась», — приводит Bloomberg заявление Криса Бутеры (Chris Butera) из отдела кибербезопасности CISA. Экстренные директивы касаются федеральных гражданских сетей, но в ведомстве настоятельно призвали следовать рекомендациям также государственные учреждения и частные компании. Ни в CISA, ни в Cisco пока не установили, какие объекты подверглись взлому; неизвестны ни масштаб, ни серьёзность нарушений. В мае 2025 года Cisco привлекла к расследованию атак на сетевые экраны «несколько государственных учреждений», говорится в заявлении компании. Предупреждение опубликовал также Центр национальной компьютерной безопасности Великобритании — по его версии, злоумышленники эксплуатировали уязвимости в системах и в результате получили возможность внедрять вредоносный код, выполнять компьютерные команды и, возможно, красть данные. Виновниками инцидента в Cisco считают хакерскую группировку, проходящую в её расследованиях под кодовым именем ArcaneDoor — её впервые заметили за кибершпионажем в 2024 году. В CISA подтвердили взлом оборудования в правительственных учреждениях и допустили, что в результате атак была затронута критически важная инфраструктура, но конкретных жертв так и не назвали. Следит за этой группировкой и специализирующаяся на вопросах кибербезопасности компания Palo Alto Networks — там отметили, что в последние месяцы хакеры поменяли свои методы и переключили внимание на американские организации. В дальнейшем ожидается только «эскалация атак, потому что группировки киберпреступников быстро изыщут способы воспользоваться этими уязвимостями». 15 хакерских группировок объявили о закрытии — хакеры хотят насладиться «золотыми парашютами»

16.09.2025 [13:06],

Павел Котов

Негласная ассоциация из 15 хакерских группировок, наиболее известными из которых являются Scattered Spider и Lapsus$, объявила о прекращении своей деятельности. Хакеры группировок заявили, что больше не будут совершать кибератаки от своего имени.

Источник изображения: Kevin Ku / unsplash.com Об этом хакеры объявили на профильном форуме: они, по их словам, добились своих целей, которыми оказались разоблачение уязвимых систем, а не вымогательство средств. Они отметили, что «теперь наша сила — в молчании». «Если беспокоитесь о нас, не стоит, <..> [нам] хватит накопленных группой „золотых парашютов“. Изучать и совершенствовать системы, которыми вы пользуетесь в повседневной жизни, продолжат другие. Молча», — заявили хакеры. Это они недавно осуществили кибератаки на ресурсы автопроизводителя Jaguar Land Rover и розничной сети Marks & Spencer. Нескольких членов группировки удалось арестовать, и соучастники пообещали попытаться их освободить. Группировке могут приписать и другие атаки, добавили её члены, но эти акции были совершены до объявления о завершении карьеры. Уверенности в том, что киберпреступники сделали своё заявление искренне, нет — хакеры часто пытаются уйти от ответственности, отказываясь от своих псевдонимов, меняя тактику и действуя под новыми вывесками. Впрочем, событий в мире киберпреступности и кибербезопасности пока хватает. Неизвестные лица допустили масштабную утечку данных, связанных с технологиями «Великого китайского файрвола», у которого обнаружилась коммерческая «коробочная» версия с уникальными схемами работы. Американские власти объявили вознаграждение в размере $10 млн за поимку Владимира Тимощука — его обвиняют в организации кибератак с использованием вирусов-вымогателей LockerGoga, MegaCortex и Nefilim с декабря 2018 по октябрь 2021 года. Впрочем, это скорее пиар-акция: если подозреваемый не окажется в стране в которой действует договор об экстрадиции с США, ему ничто не грозит. Финский вымогатель Алексантери Кивимяки (Aleksanteri Kivimäki) вышел на свободу и объявил о намерении обжаловать решение суда — его приговорили за взлом ресурса психотерапевтической клиники в 2018 году. Хакер разослал её 20 000 пациентам требования о выкупе с угрозой раскрыть информацию из их медицинских карт — сам Кивимяки заявил, что средства он получил от криптовалютных операций, а не от вымогательства; хотя признал, что не заплатил с них налоги. Наконец, ФБР предупредило пользователей Salesforce CRM о крупномасштабной атаке на сервис, осуществляемой хакерскими группировками UNC6040 и UNC6395 — ведомство редко публикует подобные экстренные предупреждения, поэтому относиться к ним рекомендуется со всей серьёзностью. Более миллиона владельцев автомобилей Range Rover и Jaguar лишились возможности ремонта из-за хакерской атаки

05.09.2025 [15:16],

Владимир Мироненко

Хакерская атака на компьютерные системы британского автопроизводителя Jaguar Land Rover (JLR, принадлежит индийской Tata Motors) практически парализовала его основные бизнес-направления, пишет Telegraph.co.uk. В воскресенье JLR экстренно отключила информационные системы и попытки их перезапустить пока не увенчались успехом.

Источник изображения: JLR Приостановка работы компьютерных систем отразилась не только на производстве, но и на работе автомастерских, которые сейчас не могут проводить диагностику и размещать заказы на новые запчасти у JLR для ремонта автомобилей Range Rover, Discovery и Defender, а также спорткаров Jaguar. В Великобритании зарегистрировано более миллиона автомобилей Land Rover и около 373 тыс. моделей Jaguar. Сообщается, что некоторые автомастерские JLR продолжают работать, используя имеющийся запас запчастей, и компания оказывает им техническую поддержку. Электронный каталог запчастей компании включает 100 тыс. наименований с указанием совместимых деталей и дополнительной информацией, и без доступа к нему найти нужную деталь для конкретной модели непросто. Пол Майерс (Paul Myers) из компании Britpart, поставщика запчастей для Land Rover, сообщил, что глобальные поставки запчастей JLR фактически остановились, поскольку автопроизводитель не может получать и отправлять заказы. «У нас всё ещё есть значительные запасы запчастей, и мы можем доставлять их через собственную транспортную сеть, но это ограничивает возможности мастерских по ремонту автомобилей», — добавил он. В минувшую среду JLR всё ещё не могла назвать конкретные сроки, когда будут устранены неполадки в её компьютерной системе. И на данный момент в британских СМИ пока нет сообщений о возобновлении работы её инфраструктуры, как и на сайте самой компании. Cloudflare отразила самую мощную в истории DDoS-атаку — 11,5 Тбит/с в пике

03.09.2025 [13:40],

Дмитрий Федоров

Крупнейший поставщик сетевых инфраструктурных сервисов, компания Cloudflare отразила крупнейшую в истории DDoS-атаку, достигшую пикового значения 11,5 Тбит/с, которая продолжалась 35 секунд. Первоначально источником атаки считались серверы Google Cloud, однако впоследствии выяснилось, что трафик исходил от комбинации IoT-устройств и облачных провайдеров. Зафиксированная DDoS-атака демонстрирует качественную эволюцию киберугроз.

Источник изображения: Lewis Kang'ethe Ngugi / Unsplash Гиперобъёмные DDoS-атаки представляют критическую угрозу для цифровой инфраструктуры. Злоумышленники подавляют цель массивными объёмами данных. Такой натиск потребляет всю доступную пропускную способность канала связи жертвы. Одновременно происходит исчерпание системных ресурсов серверов. Результат предсказуем: легитимные пользователи полностью теряют доступ к атакуемым серверам и онлайн-сервисам. «Системы защиты Cloudflare работают в усиленном режиме. За последние несколько недель мы самостоятельно заблокировали сотни гиперобъёмных DDoS-атак, максимальная из которых достигла пиковых значений 5,1 млрд пакетов в секунду и 11,5 Тбит/с», — сообщила компания в соцсети X. Первоначально Cloudflare указывала, что историческая UDP-флуд-атака длительностью 35 секунд преимущественно исходила от серверов Google Cloud. Однако позже компания выяснила, что атака на самом деле исходила от нескольких поставщиков IoT и облачных услуг.

Источник изображения: @Cloudflare / X «Наша система защиты обнаружила атаку, и мы следовали надлежащему протоколу уведомления клиентов и реагирования. Первоначальные сообщения о том, что большая часть трафика исходила из Google Cloud, не соответствуют действительности», — сообщил представитель Google Cloud. Новый антирекорд был установлен всего через два месяца после того, как в июне компания отразила DDoS-атаку мощностью 7,3 Тбит/с против неназванного хостинг-провайдера. Предыдущий рекорд составлял 3,8 Тбит/с и 2 млрд пакетов в секунду — эту атаку Cloudflare нейтрализовала в октябре прошлого года. Microsoft также сталкивалась с масштабными атаками подобного типа. В январе 2022 года корпорация нейтрализовала гиперобъёмную DDoS-атаку мощностью 3,47 Тбит/с против одного из азиатских клиентов Azure. Другая подобная DDoS-атака нарушила работу нескольких сервисов Microsoft 365 и Azure по всему миру в июле прошлого года. В апреле Cloudflare сообщила в своём отчёте о DDoS-атаках за I квартал 2025 года, что в 2024 году она отразила рекордное количество DDoS-атак, которые выросли на 198 % по сравнению с предыдущим кварталом и на 358 % по сравнению с предыдущим годом. Cloudflare нейтрализовала в общей сложности 21,3 млн DDoS-атак, направленных против её клиентов в течение прошлого года. Параллельно собственная сетевая инфраструктура Cloudflare подверглась 6,6 млн атак в рамках 18-дневной мультивекторной хакерской DDoS-кампании, которая характеризовалась применением SYN-флуд-атак, DDoS-атак с использованием ботнета Mirai, а также SSDP-атак с усилением и других методов. Наиболее критический рост зафиксирован в сегменте сетевых атак, которые также продемонстрировали резкий рост с начала 2025 года, достигнув 509 % в годовом исчислении. Хакеры атаковали Jaguar Land Rover — производство автомобилей остановлено

02.09.2025 [19:49],

Сергей Сурабекянц

Компания Jaguar Land Rover (JLR) сообщила, что взлом «серьёзно нарушил» розничную и производственную деятельность компании. JLR, принадлежащая индийской Tata Motors, была вынуждена отключить свои информационные системы. «Мы сейчас работаем над контролируемым перезапуском наших глобальных приложений», — сказано на сайте JLR. Представитель компании утверждает, что признаки похищения персональных данных клиентов отсутствуют.

Источник изображения: unsplash.com Вчера вечером, 1 сентября, JLR, поставившая в прошлом году около 400 000 автомобилей, сообщила о кибератаке, которая вызвала сбой на производстве и вынудила компанию отключить свои информационные системы. Пока компания не предоставила подробностей о векторе атаки и нанесённом ущербе. Официальное заявление JLR о киберинциденте: «Компания JLR пострадала от киберинцидента. Мы немедленно приняли меры для смягчения его последствий, заблаговременно отключив наши системы. В настоящее время мы работаем над контролируемым перезапуском наших глобальных приложений. На данный момент нет никаких доказательств кражи данных клиентов, но наша розничная и производственная деятельность серьёзно нарушена».

Источник изображений: Jaguar Взлом информационной структуры JLR стал ещё одним инцидентом в череде неприятностей, обрушившихся на компанию. Ранее JLR столкнулась c резким падением прибыли в результате радикального повышения импортных пошлин США. Великобритании удалось заключить соглашение, разрешающее ввоз 100 000 британских автомобилей в США с 10 %-ной пошлиной, но это всё равно в четыре раза выше действовавшей ранее ставки в 2,5 %.  Имидж JLR пострадал после презентации спорного ребрендинга Jaguar, якобы ориентированного на молодёжную аудиторию. Рекламный тизер подвергся массовой критике за яркие цвета и странные модели в подиумных костюмах, но без автомобилей. В довершении этой трансформации Jaguar также отказался от своего фирменного логотипа с дикой кошкой. В следующем году ожидается выпуск новой, полностью электрической линейки автомобилей, правда неясно, будут ли они кому-нибудь нужны  На фоне всех этих сложностей Tata Motors усиливает контроль над JLR. В ноябре финансовый директор компании П.Б. Баладжи (PB Balaji) займёт пост генерального директора Jaguar Land Rover. Количество кибератак на британские компании в этом году резко возросло. Ритейлеру Marks & Spencer после взлома понадобилось четыре месяца, чтобы полностью восстановить свою деятельность. Сеть супермаркетов Co-Op пострадала от утечки данных в апреле, а недавно подвергся атаке универмаг класса люкс Harrods. Китай обвинил США в кибератаках через уязвимость Microsoft Exchange

01.08.2025 [15:41],

Павел Котов

Ассоциация кибербезопасности Китая заявила, что некие американские киберпреступники провели две крупные кибератаки на ресурсы китайских военных компаний, не уточнив их названий, сообщает Bloomberg. Ассоциация является малоизвестным ведомством, которое поддерживается Государственной канцелярией интернет-информации КНР (Cyberspace Administration of China).

Источник изображения: Boitumelo / unsplash.com Американские хакеры, по версии китайской стороны, эксплуатировали уязвимости в Microsoft Exchange и почти год удерживали контроль над ресурсами важной для оборонного сектора компании. Microsoft и сама ранее обвиняла китайских хакеров в проведении кибератак, основанных на эксплойтах Exchange. В 2021 году в ходе, как предполагается, масштабной китайской спецоперации, были скомпрометированы десятки тысяч серверов Microsoft Exchange; в 2023 году в результате кибератаки были скомпрометированы учётные записи высокопоставленных чиновников США — в этом также обвинили китайцев. Как показало последующее проведённое властями США расследование, виновницей «каскада сбоев в области безопасности» была сама Microsoft. В июле этого года произошла крупная атака через уязвимости нулевого дня на серверы SharePoint, и Microsoft снова обвинила поддерживаемых властями китайских хакеров. В апреле Пекин обвинил трёх сотрудников АНБ США во взломе ресурсов организаторов Азиатских игр в Харбине — их целью, по версии Китая, были системы, в которых хранились огромные объёмы личной информации участников мероприятия. США часто оглашают имена предполагаемых китайских хакеров и возбуждают в отношении них уголовные дела — Китай же старается воздерживаться от подобных обвинений в адрес американских оппонентов. База с данными 184 млн аккаунтов Apple, Google, Microsoft и других сервисов лежала в Сети просто так

23.05.2025 [23:48],

Анжелла Марина

Исследователь кибербезопасности Джеремайя Фаулер (Jeremiah Fowler) обнаружил в открытом доступе базу данных с более, чем 184 миллионами логинов и паролей от таких сервисов, как Apple, Google, Facebook✴✴, Microsoft, Discord и других. Объём утечки составил 47,42 Гбайт, а среди данных оказались не только учётные записи соцсетей, но и доступ к банковским аккаунтам, медицинским платформам и государственным порталам разных стран.

Источник изображения: AI Как заявил Фаулер, это одна из самых опасных находок за последнее время. «Подобные утечки случались и раньше, но здесь масштаб колоссальный», — отметил он. В отличие от стандартных баз, которые обычно содержат данные одной компании, в данном случае оказались собраны миллионы записей от сотен тысяч разных сервисов. Для проверки подлинности данных исследователь связался с несколькими пользователями, чьи email-адреса фигурировали в базе. Они подтвердили, что информация соответствует действительности. База с 184 млн записей лежала в открытом виде на серверах хостинг-провайдера World Host Group. Она была обнаружена Фаулером 6 мая. По определённым признакам можно было понять, что информацию собрали с помощью инфостилеров (шпионское ПО), которые крадут логины и пароли из браузеров, почтовых клиентов и мессенджеров. Такое ПО распространяется через фишинговые письма, взломанный софт и вредоносные сайты. «Некоторые инфостилеры могут даже делать скриншоты или записывать нажатия клавиш», — пояснил Фаулер. Также интересно, что файлы в базе были помечены как «senha» (португальское слово «пароль»), хотя остальной текст был на английском. Предположительно, это может указывать на международный характер атаки. И хотя после обнаружения утечки база была закрыта, исследователь считает, что злоумышленники наверняка успели скопировать данные. Украденная информация обычно попадает на чёрные рынки в даркнете или «утекает» в Telegram-каналы, после чего используется для мошенничества, кражи личных данных и новых кибератак. Пока не удалось выяснить, кто именно является инициатором сбора базы, однако сам факт утечки ставит под угрозу пользователей по всему миру. Фаулер рекомендует не хранить конфиденциальные документы в электронной почте, включая налоговые декларации, медицинские записи и пароли. Южнокорейский сотовый оператор SK Telecom заменит 25 млн SIM-карт из-за кибератаки

06.05.2025 [17:40],

Сергей Сурабекянц

Южнокорейский оператор мобильной связи SK Telecom объявил о бесплатной замене SIM-карт для 25 миллионов своих мобильных клиентов после недавней масштабной утечки данных. Компания обеспечивает мобильной связью почти половину населения Южной Кореи. Представитель SK Telecom заверил, что имена клиентов, идентификационные данные или финансовая информация не были раскрыты. Из-за создавшегося дефицита оператор сможет заменить в мае не более 6 млн SIM-карт.

Источник изображения: unsplash.com 19 апреля компания обнаружила в своей сети вредоносное ПО. С его помощью злоумышленникам удалось украсть данные универсального модуля идентификации абонента (USIM), которые, как правило, включают международный идентификатор мобильного абонента (IMSI), номер мобильной станции ISDN (MSISDN), ключи аутентификации, данные об использовании сети и SMS или контакты, если они хранятся на SIM-карте. Основной риск от этой утечки состоит в возможности выполнять несанкционированные переносы номеров на клонированные SIM-карты. SK Telecom заверила клиентов, что такие запросы будут автоматически обнаруживаться и блокироваться её системой обнаружения мошенничества (FDS) и службой защиты SIM-карт, которые были доработаны для противодействия новым угрозам. На сегодняшний день SK Telecom предлагает бесплатную замену SIM-карт 25 миллионам абонентов, но предупреждает, что из-за нехватки запасов в мае удастся заменить не более 6 миллионов SIM-карт: «В настоящее время SK Telecom имеет 1 миллион SIM-карт и планирует получить ещё 5 миллионов к концу мая 2025 года». Компания рекомендует использовать систему онлайн-бронирования для планового проведения процедуры. SK Telecom опубликовала FAQ об инциденте, в котором говорится, что расследование точных причин и масштабов все ещё продолжается, но «вторичный ущерб или утечки в даркнете» пока не выявлены. Оператор предупредил об отключении услуг роуминга для абонентов, активировавших защиту SIM-карты, но в ближайшее время эта функция будет доработана и роуминг снова станет доступен. Все клиенты получат персонализированное сообщение с инструкциями по безопасности. Cloudflare предотвратил рекордное количество DDoS-атак в 2024 году, в том числе гиперобъёмных

28.04.2025 [20:20],

Николай Хижняк

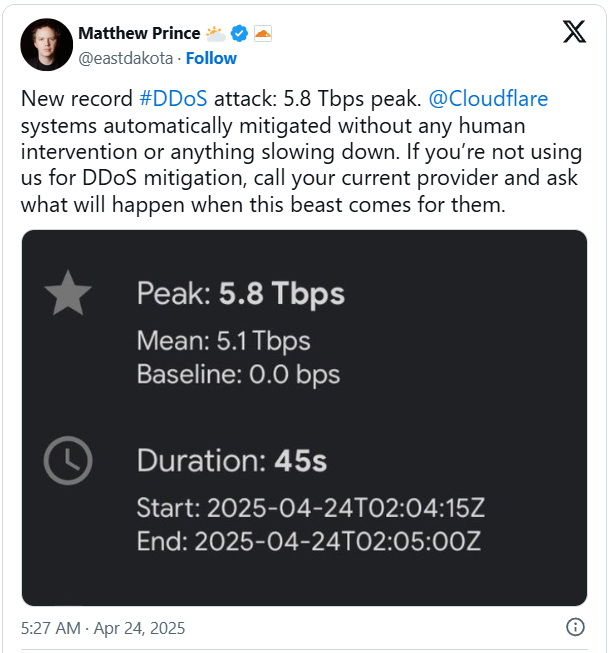

Интернет-гигант Cloudflare сообщил о предотвращении рекордного количества DDoS-атак в 2024 году, зафиксировав их рост на 358 % по сравнению с годом ранее и на 198 % в расчёте на квартал. Цифры взяты из отчёта Cloudflare по DDoS-атакам за первый квартал 2025 года, в котором компания также заявляет, что предотвратила в общей сложности 21,3 миллиона DDoS-атак в 2024 году.

Источник изображений: Cloudflare Однако 2025 год, похоже, станет для интернет-гиганта и организаций, пользующихся его услугами, ещё более проблемным, поскольку Cloudflare уже отразила 20,5 миллиона DDoS-атак только за первый квартал 2025 года. Среди этих атак 6,6 млн были направлены на саму инфраструктуру Cloudflare в ходе 18-дневной многовекторной кампании. «Из 20,5 миллионов DDoS-атак 16,8 миллионов были DDoS-атаками сетевого уровня, и из них 6,6 миллионов были направлены непосредственно на сетевую инфраструктуру Cloudflare. Эти атаки были частью 18-дневной многовекторной DDoS-кампании, включающей атаки SYN-флуда, DDoS-атаки, сгенерированные Mirai, атаки с усилением SSDP и многие другие», — поясняет Cloudflare. Значительнее всего рост за последние несколько месяцев наблюдался в атаках сетевого уровня — их количество выросло на 509 % в годовом исчислении. Между тем среди злоумышленников сохраняется тенденция к гиперобъёмным атакам: Cloudflare зафиксировала более 700 атак, которые превышали пропускную способность в 1 Тбит/с (терабит в секунду) или скорость передачи в 1 миллиард пакетов в секунду. В течение первого квартала 2025 года компания ежедневно подвергалась около восьми гиперобъёмным атакам, а их общее количество удвоилось по сравнению с предыдущим кварталом. Cloudflare сообщает, что выявила две новые угрозы в первом квартале 2025 года — атаки с отражением/усилением через Connectionless Lightweight Directory Access Protocol (CLDAP) и Encapsulating Security Payload (ESP). Количество атак CLDAP выросло на 3488 % по сравнению с предыдущим кварталом: эти атаки используют вариант LDAP-протокола на базе UDP вместо TCP, что обеспечивает более высокую скорость, но меньшую надёжность. UDP в CLDAP не требует подтверждения передачи, что позволяет злоумышленникам подменять IP-адрес, направляя огромные объёмы трафика к цели. Атаки ESP, количество которых увеличилось на 2301 % по сравнению с предыдущим кварталом, становятся возможными из-за неправильных настроек или уязвимостей в открытых системах. Одна из атак, описанных в отчёте Cloudflare и произошедших в первом квартале 2025 года, была направлена на хостинг-провайдера из США, предоставляющего услуги многопользовательских игровых серверов для Counter-Strike GO, Team Fortress 2 и Half-Life 2: Deathmatch. Атака, проходившая несколькими волнами, была нацелена на порт 27015, который часто используется в играх и требует, чтобы он оставался открытым как для пакетов UDP, так и для TCP. Целью атаки было явное нарушение работы игровых сервисов. Атака была гиперобъёмной, достигнув 1,5 млрд пакетов в секунду, хотя Cloudflare утверждает, что ей удалось её нейтрализовать. Игровые серверы являются частыми целями для DDoS-атак, поскольку их сбой может быть крайне разрушительным и иметь серьёзные последствия для издателей и целых сообществ игроков.  Генеральный директор Cloudflare Мэтью Принс (Matthew Prince) сообщил на своей странице в соцсети X в конце прошлой недели, что компания нейтрализовала рекордную распределённую атаку типа «отказ в обслуживании» (DDoS) с пиковым трафиком в 5,8 Тбит/с, которая длилась примерно 45 секунд. Предыдущий рекорд, о котором также сообщала Cloudflare, был установлен DDoS-атакой мощностью 5,6 Тбит/с, приписываемой ботнету на базе Mirai, состоящему из 13 000 устройств. Как сообщается, последняя атака носила тестовый характер для оценки мощности их DDoS-пушки. Принс намекнул, что в тот же день Cloudflare столкнулась с ещё более масштабной атакой и пообещал вскоре поделиться дополнительной информацией. Скандальный форум 4chan восстановил работу после взлома и утечки данных

28.04.2025 [11:31],

Дмитрий Федоров

Анонимный веб-форум 4chan частично возобновил работу после масштабной хакерской атаки, из-за которой он оставался недоступным почти две недели. Инцидент привёл к утечке базы данных с личными данными модераторов и их помощников, а также к хищению части исходного кода ресурса. Администрация заявила о тяжёлых последствиях атаки и многолетней нехватке финансирования.

Источник изображения: 4chan.org 14 апреля 2025 года 4chan подвергся кибератаке, в ходе которой злоумышленник с британским IP-адресом получил доступ к одному из серверов сайта. Для проникновения был использован поддельный PDF-файл, посредством которого атакующий загрузил вредоносный код. В результате были украдены база данных, значительная часть исходного кода платформы и другие данные форума. После возникновения проблем в работе платформы модераторы обнаружили кибератаку и остановили серверы, чтобы предотвратить дальнейший ущерб. В прошлую пятницу сайт возобновил работу. По официальным данным, были запущены главная страница и доски, однако функции публикации сообщений, загрузки изображений и отображения миниатюр остались недоступными. Администрация заявила, что взломанный сервер был заменён, а ряд функций ограничен: временно отключены возможность загрузки PDF-файлов и раздел для публикации flash-анимаций. Команда пояснила, что на данный момент отсутствует способ предотвратить аналогичные атаки через SWF-файлы. В официальном блоге 4chan администрация указала на системные причины инцидента. Проблема, по их заявлению, заключается в хроническом дефиците квалифицированных специалистов для обновления кода платформы и её инфраструктуры. Финансовые трудности связаны с тем, что рекламодатели, платёжные платформы и поставщики услуг под внешним давлением массово прекращали сотрудничество с сайтом. При этом подчёркивается, что те немногие компании, которые соглашаются работать с 4chan, вскоре также вынуждены разрывать контракты под тем же давлением. ФБР объявило награду $10 млн за данные о хакерах Salt Typhoon

26.04.2025 [10:43],

Дмитрий Федоров

Федеральное бюро расследований США (FBI) объявило о вознаграждении до $10 млн за любую информацию о китайской хакерской группировке «Соляной тайфун» (Salt Typhoon), взломавшей сети ведущих телекоммуникационных компаний США в 2024 году. Бюро также упростило приём анонимных сообщений через даркнет и мессенджер Signal, рассчитывая привлечь информаторов в условиях жёсткой интернет-цензуры в Китае.

Источник изображения: Wesley Tingey / Unsplash Эта группировка, предположительно действующая в интересах китайского правительства, осуществила масштабную кибершпионскую операцию, атаковав сети нескольких американских телекоммуникационных компаний. Помимо денежного вознаграждения, ФБР предлагает информаторам помощь в переезде, а также иные меры обеспечения безопасности. Для приёма сведений агентство открыло сайт в даркнете и организовало специальную линию связи через Signal. Salt Typhoon, известная также под именами RedMike, Ghost Emperor, FamousSparrow, Earth Estries и UNC2286, активно занимается кибершпионажем с 2019 года. Основная цель её операций — сбор стратегически важной информации, в том числе с целью подготовки к возможным будущим военным конфликтам. В ходе своей деятельности Salt Typhoon осуществила множество атак против телекоммуникационных компаний по всему миру, включая США. Одной из наиболее масштабных стала кибератака 2024 года, когда хакеры проникли в сети Verizon, AT&T и Lumen/CenturyLink, получив доступ к огромным массивам интернет-трафика. Целями атаки стали сети интернет-провайдеров, обслуживающих как бизнес-клиентов, так и миллионы частных пользователей в США. По данным The Washington Post, в результате атак злоумышленники, вероятно, получили доступ к системам санкционированной судом прослушки коммуникаций, хотя прямых доказательств этого обнаружено не было. Факт возможного проникновения в указанные системы подтверждается заявлением ФБР. Расследование показало, что хакеры похитили журналы звонков, ограниченный объём частной переписки, а также данные, находившиеся под контролем американских правоохранительных органов в рамках судебных запросов. Полученная информация могла быть использована как для проведения шпионской деятельности, так и для подготовки к осуществлению киберопераций против США и их союзников. В декабре 2024 года представители администрации предыдущего президента США Джо Байдена (Joe Biden) сообщили журналистам, что атаки Salt Typhoon затронули телекоммуникационные компании в десятках стран, включая восемь американских операторов связи, что вдвое превышало ранее известные масштабы. Чиновники отметили, что атаки могли продолжаться в течение одного-двух лет. При этом, по их словам, полной уверенности в полном устранении злоумышленников из скомпрометированных сетей не было. По данным аналитиков Insikt Group, подразделения Recorded Future, опубликованным в феврале 2025 года, активность Salt Typhoon продолжилась. Злоумышленники сосредоточили внимание на атаках сетевых устройств Cisco, подключённых к интернету. Они использовали две уязвимости — CVE-2023-20198 и CVE-2023-20273, что свидетельствует о серьёзных проблемах в области своевременного обновления оборудования у операторов связи. Более 6,9 млн записей о россиянах утекло в открытый доступ в январе, сообщил Роскомнадзор

27.02.2025 [19:54],

Сергей Сурабекянц

Роскомнадзор за январь 2025 года зафиксировал десять фактов утечек личных данных граждан, что привело к попаданию 6,9 млн записей о россиянах в открытый доступ. В 2024 году регулятор выявил в общей сложности 135 случаев утечек баз данных, содержавших свыше 710 млн записей о гражданах России.

Источник изображения: unsplash.com По данным отчёта компании InfoWatch «Утечки конфиденциальной информации из финансовых организаций», общее число утечек из российских финансовых компаний снизилось в прошлом году почти на 60 %. Но это снижение отнюдь не свидетельствует о резком повышении уровня информационной безопасности — просто в 2023 году произошёл всплеск утечек до 170,3 млн записей, что в 3,2 раза больше результата 2022 года и в 57 (!) раз превышает уровень 2021 года. В отчёте InfoWatch утверждается, что в 2024 году из банков, микрофинансовых организаций и страховых компаний в открытый доступ попало 68 млн записей с персональными данными. Из них 40 % утечек допустили банки, 28 % – микрофинансовые организации, а 20 % – страховые компании. Общее число утечек снизилось на 58,8 % по сравнению с 2023 годом, количество утечек из финансовых организаций сократилось на 68,3 %, составив 25 инцидентов. Доля утечек данных, содержащих коммерческую тайну, резко возросла с 8,9 % в 2023 г. до 20 % в 2024 г. 88 % случаев утечек стали результатом кибератак, а в восьми процентах случаев персональные данные попали в открытый доступ в результате умышленных действий персонала, причём доля кибератак повысилась на 7 п.п., а доля умышленных действий снизилась на 4,6 п.п. Эксперты объясняют это повышением уровня систем безопасности, а также сложностью выявления внутренних нарушений: «Речь прежде всего идёт о реализации сложных, многоступенчатых схем кражи информации с участием как внутренних нарушителей, так и внешних (так называемый гибридный вектор атак)». 28 ноября 2024 года в России был принят закон, ужесточающий ответственность за утечки персональных данных, вплоть до уголовной. Штрафы для компаний составляют от 5 до 15 млн рублей за первый инцидент и до 3 % от годового оборота компании за повторные нарушения. Максимальная сумма штрафа достигает 500 млн рублей. В то же время предусмотрены послабления: компании, которые в течение трёх лет инвестировали в информационную безопасность не менее 0,1 % от своей выручки и соблюдали требования регулятора, смогут рассчитывать на снижение штрафов. Тем не менее бизнес, по мнению экспертов, не готов к ужесточению требований. Вице-президент по информационной безопасности ПАО «ВымпелКом» Алексей Волков заявил, что компании не успеют адаптироваться к нововведениям до 2025 года. Он подчеркнул, что создание системы информационной безопасности требует не только значительных ресурсов, но и долгосрочного изменения организационной культуры. «Безопасность нельзя купить или построить – её можно только взрастить», — отметил Волков. Огромный ботнет из 130 000 устройств стал взламывать аккаунты Microsoft 365 распылением паролей

24.02.2025 [20:05],

Сергей Сурабекянц

Исследователи безопасности из компании SecurityScorecard обвинили китайских хакеров в проведении массовых скоординированных атак методом распыления паролей на учетные записи Microsoft 365. Обычно распыление паролей блокируется системами безопасности, однако эта кампания нацелена на неинтерактивные входы, используемые для аутентификации между службами, которые не всегда генерируют оповещения безопасности.

Источник изображения: pexels.com Распыление паролей — это один из методов взлома, который предполагает использование списка часто используемых паролей для массовой атаки на множество учётных записей. Такие атаки нередко бывают успешными, поскольку многие пользователи защищают свои аккаунты простыми паролями, которые несложно подобрать, например, «123456», «password» или «qwerty123». Мировой рекордсмен 2024 года среди паролей, строка «123456», был обнаружен в более чем 3 миллионах учётных записей в процессе исследования компании NordPass. Для взлома такого пароля требуется меньше секунды. SecurityScorecard в своих обвинениях ссылаются на использование атакующими инфраструктуры, связанной с CDS Global Cloud и UCLOUD HK — организаций, имеющих операционные связи с Китаем. «Эти выводы нашей команды STRIKE Threat Intelligence подтверждают, что злоумышленники продолжают находить и использовать пробелы в процессах аутентификации, — заявил исследователь безопасности SecurityScorecard Дэвид Маунд (David Mound). — Организации не могут позволить себе предполагать, что MFA (многофакторная аутентификация) сама по себе является достаточной защитой. Понимание нюансов неинтерактивных входов имеет решающее значение для устранения этих пробелов». Хотя распыление паролей — хорошо известная техника, эта кампания отличается своим масштабом, скрытностью и использованием критических слепых зон систем безопасности. В отличие от предыдущих атак, связанных с Solt Typhoon (Китай) и APT33 (Иран), этот ботнет, чтобы избежать обнаружения и блокировки традиционными средствами безопасности, использует неинтерактивные входы, которые применяются для аутентификации между службами и не всегда генерируют оповещения безопасности. Это позволяет злоумышленникам действовать, не активируя защиту MFA или политики условного доступа (CAP), даже в высокозащищённых средах.

Источник изображения: SecurityScorecard Эта атака имеет последствия для многих отраслей, но организации, которые в значительной степени полагаются на Microsoft 365 для электронной почты, хранения документов и совместной работы, могут быть подвержены особому риску. Чтобы не стать жертвой кибератак, следует:

Поскольку Microsoft собирается полностью отказаться от базовой аутентификации к сентябрю 2025 года, эти атаки подчёркивают срочность перехода на более безопасные методы аутентификации, прежде чем они приобретут ещё большие масштабы. В принтерах HP нашли ещё ряд дыр безопасности, позволявших взламывать подключенные ПК

20.02.2025 [15:44],

Дмитрий Федоров

HP подтвердила критические уязвимости в лазерных принтерах, позволяющие атакующим выполнять произвольный код и повышать привилегии через обработку заданий на печать в формате PostScript. Ошибки угрожают безопасности устройств в локальных сетях, открывая возможность удалённых атак. Компания уже выпустила обновления прошивки и рекомендует их срочную установку.

Источник изображения: Mahrous Houses / Unsplash В список затронутых моделей входят более 120 серий лазерных принтеров HP, включая популярные линейки HP LaserJet Pro, HP LaserJet Enterprise и HP LaserJet Managed. Полный перечень уязвимых устройств опубликован в официальном уведомлении HP. В связи с масштабом проблемы администраторам корпоративных сетей необходимо сверить модели используемых принтеров с этим списком и оперативно обновить прошивки, чтобы минимизировать риск эксплуатации уязвимостей. Согласно официальному уведомлению, обнаружены три уязвимости:

Высокая оценка CVE-2025-26506 указывает на её исключительную опасность, так как эксплуатация этой уязвимости может привести к полной компрометации системы. Использование выявленных уязвимостей возможно двумя основными способами:

Во втором случае вредоносный код встраивается в документ и выполняется при обработке задания принтером. Это открывает атакующему возможность захватить контроль над устройством, использовать его в ботнете, похищать данные или организовывать атаки на внутреннюю сеть организации. При этом физический доступ к принтеру не требуется, что делает угрозу особенно серьёзной для корпоративных инфраструктур. Уязвимости в прошивке принтеров HP были обнаружены всего через неделю после того, как компания предупредила о критических уязвимостях в универсальных драйверах PostScript и PCL6. Более того, на днях компания Lexmark также сообщила об аналогичных проблемах в своём интерпретаторе PostScript. Хотя Lexmark оценила свои уязвимости как высокие, но не критические, повторяющиеся инциденты указывают на глубокие системные проблемы в реализации PostScript и его обработке в современных печатных устройствах. Язык PostScript широко применяется в корпоративной среде благодаря высокой гибкости и возможностям точной обработки сложных документов. Однако его мощная функциональность делает его потенциальной угрозой для безопасности, если механизмы интерпретации кода не защищены должным образом. Подобные уязвимости уже выявлялись в прошлом, но масштабы текущей проблемы свидетельствуют о глобальной угрозе для корпоративных сетей. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |