|

Опрос

|

реклама

Быстрый переход

Nvidia закрыла уязвимости в ПО для своих GPU, позволявшие красть данные и ломать системы

20.01.2025 [21:57],

Николай Хижняк

Компания Nvidia сообщила об исправлении нескольких критических уязвимостей безопасности в своих графических драйверах и программном обеспечении для управления виртуальными GPU. Эти уязвимости затрагивают операционные системы Windows и Linux.

Источник изображения: Nvidia Последние обновления программного обеспечения Nvidia нацелены на устранение нескольких уязвимостей безопасности, которые позволяют злоумышленникам с локальным доступом выполнять вредоносный код, красть данные или вызывать сбои в работе затронутых систем. Среди исправлений выделяются две уязвимости высокой степени опасности. Первая с маркировкой CVE-2024-0150 связана с переполнением буфера в драйвере дисплея GPU, что может привести к компрометации системы вследствие подделки данных, и раскрытию информации. Вторая критическая проблема с маркировкой CVE-2024-0146 затрагивает диспетчер виртуального GPU, где скомпрометированная гостевая система может вызвать повреждение памяти, что потенциально может привести к выполнению вредоносного кода и захвату системы. Nvidia рекомендует пользователям систем Windows обновиться как минимум до версии драйвера 553.62 (ветвь R550) или до версии 539.19 (ветвь R535). Пользователям Linux необходимо установить версию драйвера 550.144.03 или 535.230.02 в зависимости от ветви драйвера. Обновления охватывают линейки продуктов Nvidia RTX, Quadro, NVS и Tesla. Корпоративные среды, использующие технологии виртуализации Nvidia, могут столкнуться с дополнительными рисками без установки последних обновлений безопасности. В частности, уязвимость с маркировкой CVE-2024-53881 позволяет гостевым системам прерывать соединение хост-машин, что может привести к сбоям в работе всей системы. Чтобы исправить эти уязвимости безопасности, пользователи программного обеспечения виртуальных графических процессоров должны обновиться до версии драйвера 17.5 (550.144.02) или 16.9 (535.230.02). Компания поясняет, что уязвимости нацелены на системы, к которым злоумышленники имеют локальный доступ. Однако в виртуальных средах, где несколько пользователей совместно используют ресурсы графических процессоров, эти уязвимости представляют значительную угрозу безопасности. Системные администраторы могут загрузить обновления безопасности со страницы загрузки драйверов Nvidia. Корпоративные клиенты сред vGPU должны получить исправления через портал лицензирования Nvidia. Компания рекомендует немедленно установить эти обновления на всех затронутых системах. ФБР нацелилось на технологическую компанию Baicells, основанную ветеранами Huawei

16.01.2025 [19:43],

Сергей Сурабекянц

Компания Baicells Technologies, основанная в 2014 году, начиная с 2015 года поставила телекоммуникационное оборудование для 700 коммерческих мобильных сетей во всех штатах США. Недавно Министерство торговли США и ФБР начали расследование в отношении Baicells на предмет возможных рисков для нацбезопасности. Источники сообщают, что ФБР обратило внимание на компанию ещё в 2019 году, а в 2021 году агенты ФБР вызывали на допрос одного из руководителей Baicells North America.  Несмотря на то что санкции практически уничтожили американский бизнес китайских технологических компаний Huawei и ZTE, Вашингтон сохраняет опасения в отношении китайского телекоммуникационного оборудования, подозревая его производителей в шпионаже. «Проверка этого вопроса была бы в верхней части моего списка», — заявил Джон Карлин (John Carlin), бывший главный прокурор по национальной безопасности Министерства юстиции. В этом месяце Пентагон добавил Baicells в список из 134 компаний, сотрудничающих с китайскими военными, не предоставив при этом никаких доказательств или дополнительных комментариев. Внесение в этот список не имеет юридической силы, но может нанести удар по репутации компаний. «Мы категорически не согласны с решением Министерства обороны и намерены подать апелляцию», — сообщил представитель Baicells. Вашингтон обвиняет Китай в перехвате конфиденциальных данных и взломе телекоммуникационных сетей. Эксперты правительства США утверждают, что китайские спецслужбы, получив удалённый доступ к маршрутизаторам и базовым станциям, могут перехватывать или вмешиваться в их трафик, нарушать их работоспособность или проводить кибератаки. Хотя нет прямых доказательств того, что какое-либо оборудование Baicells применялось не по назначению, официальные лица США утверждают, что именно эта техника использовалась широким кругом поддерживаемых Китаем хакерских групп по всему миру. Федеральные власти США были обеспокоены тем, что поставщик услуг беспроводного интернета KGI Communications развернул базовые станции Baicells в Кинг-Джордже, штат Вирджиния, недалеко от Центра надводных боевых действий ВМС в Дальгрене, где испытывается гиперзвуковое оружие. Поставщику было рекомендовано отказаться от его планов. В 2023 году сотрудники ФБР обратили внимание на планы Лас-Вегаса по расширению существующей сети ещё 82 базовыми станциями Baicells. В результате Лас-Вегас расторг контракт и вместо этого обратился к поставщику из США.

Источник изображений: Baicells Изначально Beijing Baicells Technologies Co была основана в 2014 году несколькими бывшими сотрудниками Huawei, большинство из которых на сегодняшний день покинуло компанию. В 2016 году Baicells открыла офис в Плейно, пригороде Далласа, где располагалась штаб-квартира американского научно-исследовательского подразделения Huawei Futurewei. Представитель Baicells утверждает, что компания никогда не имела деловых отношений с Huawei. При этом четыре бывших сотрудника, напрямую знакомых с китайским руководством Baicells, утверждают, что компания управляется из Китая, а любые управленческие решения должны быть одобрены специальным советом. Чтобы успокоить опасения клиентов США по поводу связей Baicells с Китаем, в последние годы менеджерам по продажам было поручено говорить, что оборудование было произведено на Тайване. Однако из таможенных данных следует, что 92 % поставок оборудования Baicells в США с 2018 года по июль 2024 года были произведены в Китае или Гонконге, и лишь 8 % — на Тайване. Агентство по киберзащите США CISA, входящее в состав Министерства внутренней безопасности, опубликовало в 2023 году сообщение об уязвимости базовых станций Baicells Nova. CISA контролирует список из 16 критически важных инфраструктурных сетей, к которым, в частности, относятся водоснабжение, энергия, финансовые услуги и телекоммуникации. В общей сложности CISA опубликовала два предупреждения по безопасности и четыре уведомления об уязвимостях в маршрутизаторах и базовых станциях Baicells, обозначив как минимум пять из них как «критические».  Анализ, проведённый после этого компанией Censys, показал, что от 28 до 186 базовых станций Baicells в США по-прежнему используют уязвимую прошивку, что потенциально подвергает их риску взлома. Комментируя результаты расследования, представитель Baicells в ответ сообщил, что компания «предприняла позитивные шаги для обеспечения безопасности наших продуктов и проактивно решает любые проблемы безопасности». Представитель посольства Китая в США Лю Пэнъюй (Liu Pengyu) в очередной раз призвал Вашингтон прекратить использовать проблемы кибербезопасности для обвинения Китая. Председатель правления Baicells Technologies Сунь Лисинь (Sun Lixin) заявил, что североамериканское подразделение компании открыто для сотрудничества по любым запросам правительства США, отметив, что продукция компании «не несёт каких-либо рисков безопасности». Microsoft выпустила самый большой «вторничный» пакет исправлений для своего ПО за последние годы

15.01.2025 [20:40],

Сергей Сурабекянц

Во вторник, 14 января, компания Microsoft по традиции выпустила крупный пакет обновлений безопасности. Этот релиз стал самым масштабным за последние несколько лет — в Windows, Office, Edge и других приложениях и службах было устранено 159 уязвимостей, что почти вдвое превышает обычное количество исправлений. По данным Microsoft, три из этих уязвимостей уже эксплуатируются «в дикой природе», а ещё пять были публично известны ранее.

Источник изображения: Microsoft Microsoft традиционно предоставляет ограниченную информацию об уязвимостях для самостоятельного анализа в руководстве по обновлению безопасности. Известно, что основная часть исправлений, 132 уязвимости, касается различных версий ОС Windows, поддерживаемых Microsoft (Windows 10, Windows 11 и Windows Server). По данным компании, три из устранённых уязвимостей безопасности Windows активно эксплуатируются. Уязвимости Hyper-V с идентификаторами CVE-2025-21333, CVE-2025-21334 и CVE-2025-21335 позволяют зарегистрированным злоумышленникам выполнять код с повышенными привилегиями из гостевой системы. Информация о масштабах использования этих эксплойтов не раскрывается. Microsoft классифицирует восемь уязвимостей Windows как критические. Например, уязвимость CVE-2025-21298 в Windows OLE (CVSS 9.8) может быть использована через специально созданное электронное письмо, если оно открыто в Outlook. Включённый предварительный просмотр вложения может привести к внедрению и выполнению вредоносного кода. Уязвимости CVE-2025-21297 и CVE-2025-21309 (CVSS 8.1) в службах удалённых рабочих столов сервера могут быть использованы злоумышленниками для удалённой атаки без необходимости входа пользователя в систему. Также было устранено 28 схожих уязвимостей удалённого выполнения кода (RCE, CVSS 8.8) в службе телефонии Windows. Эти уязвимости классифицируются как высокорисковые, но данных об их использовании злоумышленниками нет. Microsoft исправила 20 уязвимостей в продуктах Office. Среди них — уязвимости RCE в Word, Excel, Outlook, OneNote, Visio и SharePoint Server. Три уязвимости RCE в Access классифицируются как уязвимости нулевого дня. Пакет обновлений также включает исправление безопасности для браузера Microsoft Edge — версия 131.0.2903.146 от 10 января на основе Chromium 131.0.6778.265. Однако подробная документация по этому обновлению пока отсутствует. Вероятно, исправления аналогичны тем, которые были внесены Google в последней версии Chrome, где устранён ряд высокорисковых уязвимостей. Microsoft в очередной раз призвала пользователей устаревших версий Windows 7 и 8.1 перейти на Windows 10 или Windows 11, чтобы продолжать получать обновления безопасности. Следующий регулярный вторник исправлений намечен на 11 февраля 2025 года. iPhone взломали через порт USB Type-C, потому что Apple халатно подошла к его безопасности

13.01.2025 [17:44],

Владимир Фетисов

В конце прошлого года в Германии состоялось ежегодное мероприятие Chaos Communication Congress, собравшее специалистов по информационной безопасности из разных стран мира. Одним из участников конгресса был известный под ником Stacksmashing исследователь Томас Рот (Thomas Roth), который продемонстрировал технику взлома новых смартфонов Apple iPhone с интерфейсом USB Type-C, более подробно о которой стало известно только сейчас.

Источник изображения: Garin Chadwick / Unsplash Томас Рот сумел взломать контроллер порта USB Type-C смартфона Apple, который отвечает за управление зарядкой и передачей данных на устройстве. Исследователь сумел перепрограммировать контроллер ACE3 с целью дальнейшего его использования для выполнения несанкционированных действий, включая обход проверок безопасности и выполнение на устройстве вредоносных команд. Уязвимость, которой воспользовался Рот, является следствием того, что Apple не в полной мере реализовала средства защиты в прошивке контроллера. Это позволяет злоумышленнику получить низкоуровневый доступ посредством использования специально изготовленных кабелей или устройства с USB Type-C. После получения доступа скомпрометированный контроллер можно задействовать для эмуляции доверенных аксессуаров или выполнения действий без согласия пользователя. Отмечается, что возможность взлома iPhone через USB Type-C имеет серьёзные последствия для безопасности устройств, поскольку интеграция контроллера ACE3 с внутренними системами «означает, что его компрометация потенциально может привести к непривязанному джейлбрейку или постоянной имплантации прошивки, способной поставить под угрозу основную операционную систему». Кроме того, злоумышленники могут использовать уязвимость для получения несанкционированного доступа к конфиденциальным данным или получения контроля над устройством. Владельцам iPhone с USB Type-C не стоит слишком сильно беспокоиться о новой уязвимости, по крайней мере в данный момент. Подробности взлома смартфонов Apple стали известны совсем недавно, да и сам процесс эксплуатации уязвимости достаточно сложен. Кроме того, Apple наверняка в будущем исправит уязвимость с помощью обновления прошивки контроллера ACE3, который впервые появился в iPhone 15 и iPhone 15 Pro. Meta✴ заплатила $100 000 независимому тестировщику за обнаружение уязвимости в Facebook✴

10.01.2025 [04:50],

Анжелла Марина

Компания Meta✴ выплатила $100 000 независимому специалисту в области кибербезопасности Бену Садегипуру (Ben Sadeghipour) за обнаружение серьёзной уязвимости на платформе. Анализируя систему показа рекламы, Садегипур нашёл брешь, которая позволила ему выполнить команду в закрытой части серверной инфраструктуры Facebook✴, фактически получив над сервером полный контроль.

Источник изображения: Shutter Speed / Unsplash Как сообщает TechCrunch, уязвимость была связана с одним из серверов, используемых Facebook✴ для создания и показа рекламы. Этот сервер оказался подвержен ранее известной и исправленной ошибке в браузере Chrome, который Facebook✴ использует в своей рекламной системе. Садегипур объяснил, что с помощью облегчённой версии браузера Chrome, запускаемой через терминал, он смог взаимодействовать с внутренними серверами компании и получить доступ к управлению ими в качестве администратора. «Я предположил, что это критическая уязвимость, которую стоит исправить, поскольку она находится прямо внутри вашей инфраструктуры», — написал Садегипур в своём письме для Meta✴. Компания быстро отреагировала на ситуацию и попросила исследователя воздержаться от дальнейших тестов до устранения проблемы. Исправление заняло всего один час. Садегипур также подчеркнул опасность обнаруженной ошибки. Хотя он не стал проверять всю возможную функциональность, которую можно было бы использовать, находясь внутри инфраструктуры Facebook✴, он предупредил, что данная уязвимость позволяет потенциально получить доступ к другим сайтам и системам внутри инфраструктуры компании. «С помощью уязвимости удалённого выполнения кода можно обойти ограничения и напрямую извлекать данные как с самого сервера, так и с других устройств, к которым он подключен», — пояснил он. Meta✴ отказалась предоставить комментарий по запросу журналистов, однако факт устранения бага был подтверждён. Садегипур также добавил, что аналогичные проблемы существуют у других компаний, чьи рекламные платформы он тестировал. Старая уязвимость функции шифрования BitLocker осталась актуальной в Windows 11

02.01.2025 [20:32],

Владимир Фетисов

Функция шифрования BitLocker, предназначенная для обеспечения безопасности данных, была представлена Microsoft в Windows Vista. Оказалось, что давняя уязвимость BitLocker, позволявшая хакерам обойти механизм безопасности, всё ещё актуальна, несмотря на то, что Microsoft выпустила исправляющий её патч.

Источник изображения: Hack Capital / unsplash.com Об этом стало известно на прошедшем недавно конгрессе Chaos Communication Congress, когда хакер Томас Ламбертц (Thomas Lambertz) показал, как можно использовать старую, якобы исправленную уязвимость в технологии шифрования Microsoft. Любопытно, что он смог это сделать это на устройстве со свежей версией Windows 11, в которой были установлены актуальные обновления безопасности. Речь идёт об уязвимости CVE-2023-21563, которая получила имя «bitpixie» и о которой стало известно в 2022 году. Похоже, что Microsoft так и не удалось полностью решить эту проблему. Эксплуатация упомянутой уязвимости позволяет обойти функцию шифрования и получить полный доступ к данным, хотя для этого потребуется физический доступ к атакуемому устройству. Для эксплуатации упомянутой уязвимости Ламбертц задействовал технологию Secure Boot, благодаря чему смог запустить старую версию загрузчика Windows. Такой подход позволил извлечь ключ шифрования в память и с помощью Linux извлечь данные из памяти. Для рядовых пользователей данная проблема не слишком актуальна. Однако в корпоративном сегменте BitLocker используется значительно чаще, а в актуальных сборках Windows 11 функция шифрования включена по умолчанию. Это означает, что подобные атаки могут использоваться хакерами для извлечения и расшифровки данных с корпоративных устройств с Windows 11. Данные 800 тысяч владельцев электромобилей Volkswagen оказались в открытом доступе

28.12.2024 [18:50],

Павел Котов

Современному человеку свойственно тревожиться о том, что хакеры могут украсть его персональные данные, но иногда самые серьёзные инциденты происходят по вине не киберпреступников, а компаний, которым мы доверяем. На этот раз провинилась Volkswagen Group, которая не обеспечила достаточную защиту информации клиентов.

Источник изображения: vw.com VW Group хранила конфиденциальные данные, касающиеся 800 тыс. электромобилей, в облаке Amazon, не обеспечив им достаточной защиты; информация оставалась уязвимой в течение нескольких месяцев. Под ударом оказались электромобили марок VW, Audi, Seat и Skoda по всему миру; уязвимость затронула геоданные, сведения о заряде аккумуляторов и ключевую информацию о статусе машины, в том числе работает она или нет. При наличии достаточной технической подготовки гипотетический злоумышленник мог добраться до дополнительных данных в онлайн-службах VW Group и связать их с персональной информацией владельца. В 466 тыс. из 800 тыс. случаев данные о местоположении были настолько точными, что можно было составить подробный профиль повседневных привычек каждого владельца. Под ударом оказались данные не только рядовых граждан, но и должностных лиц: немецких политиков, предпринимателей, сотрудников полиции Гамбурга и даже, вероятно, разведывательной службы. Уязвимость возникла летом 2024 года, когда ошибку допустила ответственная за программные продукты VW Group компания Cariad. Её обнаружил анонимный эксперт, который подтвердил уязвимость и уведомил об инциденте крупнейшую в Европе ассоциацию хакеров Chaos Computer Club (CCC). Организация немедленно известила об этом уполномоченного по защите данных в Нижней Саксонии, МВД и другие органы безопасности — ведомства дали VW Group и Cariad 30 дней на устранение проблемы, после чего обещали обнародовать сведения о ней. Cariad «отреагировала быстро, тщательно и ответственно», заблокировав возможность несанкционированного доступа к данным клиентов, рассказали в CCC. Cariad впоследствии заверила клиентов, что конфиденциальная информация, включая пароли и платёжные данные, скомпрометирована не была, поэтому с их стороны никаких действий не требуется. Немецкие политики вызвали крайнюю обеспокоенность инцидентом и призвали автопроизводителей усилить меры кибербезопасности. Samsung рассказала о проекте Infinity по защите устройств Galaxy от угроз — она выстроена по военным стандартам

27.12.2024 [16:12],

Павел Котов

Выпустив флагманскую линейку Galaxy S24, компания Samsung обязалась обеспечить их семилетней поддержкой с выпуском обновлений безопасности. Этому будет способствовать инициатива Project Infinity, о которой корейский производитель раскрыл некоторые подробности.  В Project Infinity войдут четыре команды экспертов по кибербезопасности: Red («Красная»), Blue («Синяя») и Purple («Пурпурная») и Cyber Threat Intelligence (CTI — «Разведка в области киберугроз»). Эти группы специалистов будут базироваться во Вьетнаме, Польше, Бразилии и работать по всему миру, не привлекая к себе внимания. Каждой команде отведена своя роль: от упреждающего обнаружения угроз до создания и развёртывания защитных мер. Для владельцев телефонов Samsung результатом работы этих подразделений будут обновления безопасности. Задача специалистов CTI — выявление потенциальных киберугроз, которое гарантирует, что хакеры не смогут воспользоваться уязвимостями устройств Galaxy. Для этого эксперты будут прочёсывать сегменты интернета Deep Web и Dark Web в поисках признаков незаконной деятельности, осуществляя мониторинг вредоносного ПО и украденных данных. Анализируя аномальные запросы данных и подозрительный трафик, они станут выявлять и нейтрализовывать угрозы, сотрудничая с другими подразделениями инициативы. Программа Project Infinity построена по военному образцу; задача команд Red и Blue — соответственно имитация атак и защита от них. Вбрасывая случайные данные в ПО, эксперты группы Red смогут находить скрытые уязвимости; специалисты Blue в это время будут непрерывно разрабатывать и внедрять средства защиты. Группа Purple будет работать по образцу Red и Blue сразу, но объектом исследований станет инфраструктура безопасности Galaxy; специалисты этого подразделения станут также привлекать сторонних экспертов, которые помогут в выявлении слабых мест. Найден способ взлома автомобилей Škoda по Bluetooth — так можно следить за водителем и подслушивать, что говорят в салоне

12.12.2024 [17:07],

Павел Котов

Исследователи обнаружили несколько уязвимостей в информационно-развлекательных системах, которые используются в некоторых моделях автомобилей марки Škoda. Эксплуатируя эти уязвимости, злоумышленники могут удалённо активировать некоторые элементы управления и в реальном времени отслеживать местоположение автомобилей.

Источник изображения: skoda-auto.com Открытие принадлежит специалистам компании PCAutomotive, которая специализируется на вопросах кибербезопасности, — они провели исследование на примере седана Škoda Superb III и доложили о 12 уязвимостях на мероприятии Black Hat Europe. Годом ранее та же компания раскрыла у той же модели ещё 9 уязвимостей. Новые уязвимости можно связать друг с другом и использовать для запуска вредоносного ПО в системах автомобиля. Для инициации атаки злоумышленник может подключиться к медиаблоку Škoda Superb III по Bluetooth — аутентификация не потребуется, и хакер может располагаться на расстоянии 10 м от машины. Уязвимости информационно-развлекательной системы MIB3 позволяют неограниченно выполнять код и запускать его каждый раз при включении устройства. Хакер может в реальном времени получать координаты автомобиля по GPS, фиксировать данные о скорости, вести запись разговоров в салоне автомобиля через установленный в системе микрофон, делать снимки экрана в интерфейсе информационно-развлекательной системы и воспроизводить через неё произвольный звук. Если владелец автомобиля включил синхронизацию контактов с телефоном, то злоумышленник может скопировать и телефонную книгу — примечательно, что на телефоне эти данные обычно шифруются. Обойти защиту сетевого шлюза автомобиля для доступа к рулевой системе, тормозам и акселератору исследователям не удалось. Уязвимые системы MIB3 используются в нескольких моделях автомобилей Volkswagen и Škoda; если верить открытым данным об объёмах продаж, уязвимы порядка 1,4 млн машин. С учетом компонентов на вторичном рынке это число может быть намного выше, предупреждают эксперты. Специалисты PCAutomotive сообщили о своих открытиях владеющей чешским предприятием компании Volkswagen, и та закрыла выявленные уязвимости. «Раскрытые уязвимости в информационно-развлекательной системе были и будут устранены посредством постоянного контроля обновлений на протяжении всего жизненного цикла наших продуктов. Угроз безопасности для наших клиентов или наших автомобилей никогда не было и нет», — заявил представитель Škoda ресурсу TechCrunch. ИИ, который может управлять ПК без пользователя, обманом заставили скачать и запустить вирус

11.12.2024 [19:05],

Павел Котов

В октябре Anthropic представила модель искусственного интеллекта Claude Computer Use, которая позволяет нейросети Claude самостоятельно управлять компьютером по запросам пользователя. Исследователь в области безопасности ИИ нашёл способ обратить эту функцию во зло.

Источник изображения: anthropic.com Эксперт в области кибербезопасности Иоганн Ренбергер (Johann Rehnberger) опубликовал доклад о том, как сумел злоупотребить функцией Computer Use: ИИ по его запросу загрузил и запустил вредоносное приложение, после чего вышел на связь с контролирующим зловред сервером. Следует отметить, что Claude Computer Use пока остаётся на стадии бета-тестирования, и разработавшая её компания Anthropic предупредила, что функция может работать не так, как задумано: «Рекомендуем принять меры предосторожности, чтобы изолировать Claude от важных данных и действий, чтобы избежать рисков, связанных с инъекциями в запросах». Подобные схемы атаки против ИИ остаются распространёнными. Ренбергер назвал свой эксплойт ZombAIs — с его помощью эксперт заставил систему загрузить среду удалённого управления Sliver, которая была разработана для тестирования на проникновение, но киберпреступники адаптировали её для своих нужд. Он также отметил, что это не единственный способ использовать ИИ для преступной деятельности — например, можно заставить Claude написать вирус с нуля и скомпилировать его, потому что он может писать код на C. Установлено также, что перед атаками через инъекции в запросах уязвим китайский чат-бот DeepSeek AI. А большие языковые модели оказались способны выводить код с управляющими символами ANSI для взлома системных терминалов — этот подтип атак получил название Terminal DiLLMa. Учёные взломали защиту процессоров AMD микрокомпьютером за $5

11.12.2024 [15:24],

Павел Котов

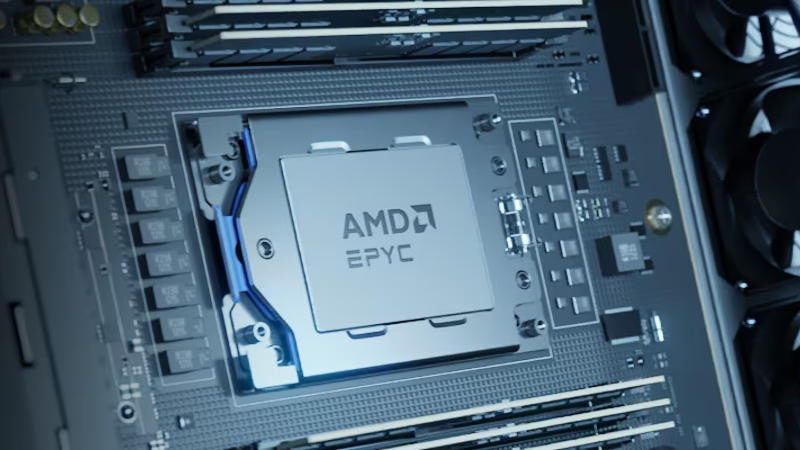

Механизм безопасности, который AMD использует для защиты памяти виртуальных машин, можно обойти с помощью одноплатного компьютера Raspberry Pi Pico стоимостью $5. Это обнаружила группа учёных из Бельгии, Германии и Великобритании, разработавшая схему атаки BadRAM.

Источник изображений: amd.com AMD разработала технологию Secure Encrypted Virtualization (SEV), которая обеспечивает создание среды доверенного выполнения (Trusted Execution Environment — TEE). Аналогичные решения есть у конкурентов: Software Guard Extensions (SGX) и Trusted Domain Extensions (TDX) от Intel, а также Arm Confidential Compute Architecture (CCA). Эти технологии используются поставщиками облачных услуг и гарантируют, что администраторы, имеющие доступ к оборудованию центров обработки данных, не смогут скопировать конфиденциальную информацию с виртуальных машин клиентов. Информация в памяти шифруется, защищая клиентов облачных платформ от ненадёжных поставщиков услуг и недобросовестных представителей органов власти. Учёные исследовали новую версию одной из таких технологий — AMD SEV-SNP (Secure Nested Paging), которая добавляет защиту от атак с перераспределением памяти со стороны гипервизора. Однако, как выяснилось, эта технология обладает изъянами. Для обхода ограничений доступа к содержимому памяти в TEE необходимы одноплатный компьютер Raspberry Pi Pico, разъём DDR и батарейка на 9 В. Предложенная учёными атака BadRAM предполагает злоупотребление механизмами работы чипа SPD (Serial Presence Detect), отвечающего за идентификацию модуля системой. С помощью манипуляций с SPD в физической памяти создаются псевдонимы, позволяющие изучить её содержимое на предмет конфиденциальной информации.  В ходе атаки видимый размер установленного в системе модуля DIMM удваивается, что позволяет обмануть контроллер памяти центрального процессора и заставить его использовать дополнительные биты адресации. В результате на одно и то же местоположение DRAM ссылаются два физических адреса. Метод работает с памятью DDR4 и DDR5. Теоретически атака может быть осуществлена и без физического доступа к оборудованию, например через SSH, поскольку некоторые поставщики DRAM оставляют чип SPD разблокированным. Это было обнаружено на двух модулях DDR4 от Corsair. Для реализации атаки на DDR3 требуется удаление или замена SPD. Технология AMD SEV-SNP используется в Amazon AWS, Google Cloud и Microsoft Azure. Учёные отмечают, что схема атаки BadRAM позволяет добавлять «необнаруживаемые бэкдоры на любую защищённую SEV виртуальную машину». Актуальные технологии Intel SGX и TDX не подвержены данной уязвимости благодаря реализованным контрмерам, предотвращающим создание псевдонимов памяти. Уязвима лишь устаревшая версия SGX, которая уже не используется производителем. Arm CCA также защищена на уровне спецификации, однако проверить это исследователи не смогли из-за отсутствия оборудования. Схему атаки и образец кода учёные передали AMD 26 февраля 2024 года. Свои выводы они намерены представить в 2025 году на мероприятии IEEE Symposium on Security and Privacy. Компания зарегистрировала уязвимость под номерами CVE-2024-21944 and AMD-SB-3015 — сведения о них она опубликовала накануне. «AMD считает, что эксплуатация раскрытой уязвимости предполагает, что у злоумышленника есть либо физический доступ к системе, либо доступ к ядру операционной системы, либо установлен изменённый вредоносный BIOS. AMD рекомендует использовать модули памяти, в которых заблокирован Serial Presence Detect (SPD), а также следовать передовым практикам [в области] безопасности физической системы. AMD также выпустила обновления прошивки для клиентов, которые смягчат уязвимость», — заявили в компании ресурсу The Register. Новейшие ноутбуки и консоли научились взламывать картой памяти — стандарт SD Express упростил DMA-атаки

09.12.2024 [01:08],

Владимир Фетисов

Специалисты Positive Technologies сообщили, что злоумышленники могут использовать карты памяти SD Express для прямого доступа к системной памяти и взлома целевого устройства при наличии физического доступа к нему. Это возможно благодаря архитектурной особенности новых пользовательских устройств, которые подключаются к компьютеру и имеют прямой доступ к его памяти через механизм DMA (Direct Memory Access).

Источник изображения: pexels.com Стандарт SD Express, разработанный SD Association, объединяет формат SD с протоколами PCIe и NVMe, что позволяет достичь скорости передачи данных до 985 Мбайт/с для карты памяти, соответствующей формату SD. Для повышения производительности, что необходимо для работы с большими медиафайлами, в стандарт введена функция PCIe Bus Mastering, позволяющая SD-картам напрямую обращаться к системной памяти. Если кратко, то DMA — это такой режим обмена данными, в котором не участвует центральный процессор, а управляет информацией периферийное оборудование. Хотя эта функция призвана обойти узкие места процессора для повышения скорости, она не обеспечивает адекватной защиты от несанкционированного доступа к памяти. Было установлено, что при наличии физического доступа к целевому устройству злоумышленник может использовать механизм DMA, применяемый в SD Express для повышения скорости передачи данных, для проведения сложных атак на устройства с поддержкой этого стандарта. Специалисты компании показали, каким образом модифицированные карты памяти SD Express могут обходить механизмы защиты вроде IOMMU. Из-за архитектурных особенностей режима прямого доступа к памяти шина PCIe остаётся удобной точкой входа для злоумышленников, а теперь благодаря SD Express не нужно даже вскрывать устройство, чтобы осуществить взлом. Это создаёт серьёзную угрозу для ноутбуков, игровых консолей и других мультимедийных устройств, поддерживающих стандарт SD Express. В настоящее время поддержка стандарта SD Express преимущественно реализована в высокопроизводительных ноутбуках премиального сегмента. Для проведения атаки на такие устройства злоумышленники могут использовать специальным образом модифицированное устройство, которое внешне выглядит как карта памяти и совместимо с интерфейсом целевого оборудования, чтобы получить полный доступ к шине PCIe. В результате они смогут читать и редактировать данные в памяти устройства, внедрять вредоносный код, извлекать ключи шифрования и пароли, обходить аутентификацию операционной системы и отключать инструменты защиты. В компании тип атак через механизм DMA в SD Express назвали DaMAgeCard. Отмечается, что в ближайшие годы стандарт укрепится на рынке, и его поддержка будет реализована не только в премиальных ноутбуках, но и в других потребительских устройствах, включая компьютеры, видеокамеры и прочее. В этом случае атаки DaMAgeCard могут стать удобной точкой входа для злоумышленников, позволяя атаковать устройства без их вскрытия. Заметим, что защититься от DaMAgeCard и подобных атак на основе DMA можно. Во-первых, нужно избегать использования незнакомых SD-карт. Во-вторых, систему можно настроить так, чтобы разрешить прямой доступ к памяти только доверенным устройствам. Также эксперты рекомендуют регулярно проверять подключённые устройства, регулярно обновлять прошивки, реализовать проверку карт SD Express с помощью криптографических подписей и активировать IOMMU на всех устройствах с поддержкой PCIe. ИИ научились взламывать с помощью картинок с подвохом, невидимым для человека

28.11.2024 [16:00],

Павел Котов

Исследование американских учёных показало, что современные системы искусственного интеллекта, способные анализировать картинки, уязвимы для манипуляций при помощи альфа-канала в файлах изображений — набора данных, который отвечает за их прозрачность.

Источник изображения: Google DeepMind / unsplash.com Исследователи из Техасского университета в Сан-Антонио установили, что управляющий прозрачностью изображения альфа-канал зачастую игнорируется при создании средств анализа с ИИ. И он может стать средством для кибератак на системы в области медицины и автопилота. Чтобы подтвердить свой тезис, группа учёных под руководством доцента Гвиневры Чэнь (Guenevere Chen) разработала метод атаки AlphaDog, эксплуатирующий эту уязвимость в системах ИИ. Из-за альфа-канала люди и ИИ могут воспринимать изображения совершенно по-разному. Учёные создали 6500 изображений и протестировали их на 100 моделях ИИ, включая 80 систем с открытым исходным кодом и 20 облачных платформ, таких как ChatGPT. Как показали испытания, схема AlphaDog особенно эффективна при атаках в областях изображений в оттенках серого. Уязвимости подвержены модели ИИ, лежащие в основе систем автопилота — альфа-канал позволяет манипулировать алгоритмами распознавания дорожных знаков, которые содержат фрагменты в оттенках серого. В результате дорожные знаки могут распознаваться неверно, и возникает угроза тяжёлых последствий. Ещё один потенциальный объект атаки — системы медицинской визуализации, в которых ИИ помогает с постановкой диагноза. Здесь в оттенках серого часто представляются рентгеновские снимки, результаты МРТ и КТ, и ими тоже можно манипулировать с помощью AlphaDog, что грозит постановкой заведомо неверного диагноза. Наконец, предложенная учёными схема атаки эффективна против систем распознавания лиц — это может повлечь проблемы с конфиденциальностью людей и безопасностью охраняемых объектов. Авторы исследования поделились своими выводами с крупными технологическими компаниями, в том числе Google, Amazon и Microsoft, чтобы оказать помощь в устранении обнаруженных уязвимостей в системах ИИ. Хакеры провели масштабную кибератаку на Европу и Америку через уязвимости в Windows, Firefox и Tor

27.11.2024 [13:50],

Павел Котов

Эксперты в области кибербезопасности обнаружили две уязвимости нулевого дня, которые эксплуатировались хакерской группировкой RomCom — жертвами стали владельцы машин под управлением Windows и пользователи Firefox по всей Европе и в Северной Америке.

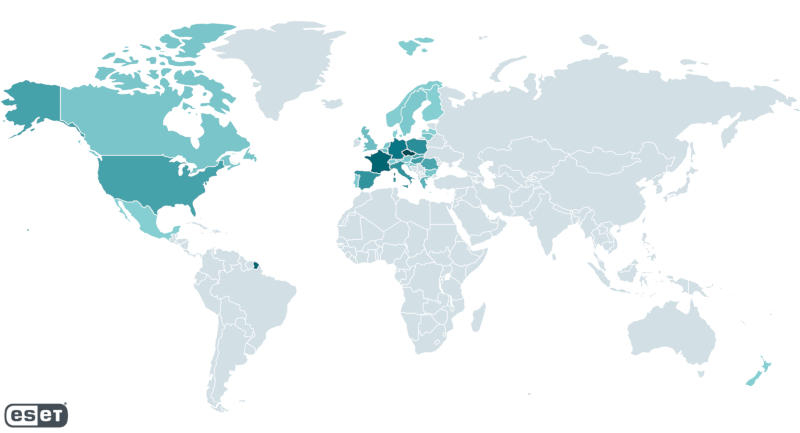

Источник изображений: ESET В крупномасштабной кампании специалисты ESET обвинили группировку RomCom, которая якобы базируется в России. В серии взломов злоумышленники эксплуатировали сразу две уязвимости нулевого дня в браузере Firefox и ОС Windows — ошибки, которые использовались хакерами против жертв ещё до того, как разработчики ПО их исправили. Атака осуществлялась с минимальным участием пользователей — им было достаточно посетить вредоносный веб-сайт. Когда жертва открывала ресурс, автоматически активировался эксплойт, и на компьютер устанавливался бэкдор RomCom, предоставляя злоумышленникам доступ к машине.

Большинство жертв атаки оказалось в Европе и Северной Америке Число вероятных жертв вредоносной кампании варьируется от 1 до 250 на страну — большинство пострадавших находились в Европе и Северной Америке. Разработчики Mozilla исправили уязвимость в браузере Firefox 9 октября — на следующий день после того, как ESET их уведомила. Исправили уязвимость и разработчики проекта Tor – одноимённый браузер основан на кодовой базе Firefox. Доказательств того, что в ходе кампании эксплуатировалась уязвимость браузера Tor, экспертам ESET обнаружить не удалось. Microsoft исправила уязвимость Windows 12 ноября — о ней компании сообщили в подразделении Google Threat Analysis Group. D-Link предложила устранить уязвимость маршрутизаторов покупкой новых

21.11.2024 [13:27],

Павел Котов

D-Link сообщила, что у нескольких её маршрутизаторов обнаружена уязвимость, допускающая удалённое выполнение кода. Компания не собирается ничего предпринимать: эти устройства достигли установленного ей окончания срока службы, поэтому их предлагается утилизировать, а вместо них приобрести новые. Ранее компания аналогичным образом поступила с устаревшими NAS.

Источник изображения: D-Link Потенциальные злоумышленники могут воспользоваться уязвимостью, связанной с переполнением буфера стека, и запустить удалённое выполнение кода. Подробностей обнаруженной угрозы D-Link не привела, видимо, чтобы не облегчать киберпреступникам задачу. Тем не менее, оборудование остаётся уязвимым для кражи данных, установки вредоносного и шпионского ПО; оно также способно стать частью ботнета в участвовать в DDoS-атаках. Проблема затрагивает маршрутизаторы следующих моделей: DSR-150, DSR-150N, DSR-250, DSR-250N, DSR-500N и DSR-1000N. Примечательно, что первые четыре из указанных устройств подошли к концу жизненного цикла только в этом году. Никаких активных действий производитель предпринимать не намерен. «Если продукт достиг окончания [срока] поддержки (EOS) / окончания срока службы (EOL), по нему обычно не оказывается расширенная поддержка или разработка», — говорится в заявлении D-Link. Владеющим указанными устройствами американским потребителям предлагается скидка 20 % на покупку устройств того же бренда. На уязвимые маршрутизаторы можно также устанавливать альтернативные прошивки — это аннулирует гарантию, но в данном случае значения это, видимо, уже не имеет. Ранее стало известно, что несколько моделей сетевых хранилищ (NAS) от D-Link подвержены уязвимости CVE-2024-10914. Но производитель заявил, что эти устройства также достигли окончания срока службы, и никаких действий компания предпринимать не будет — потребителям рекомендовали купить свежие модели. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |